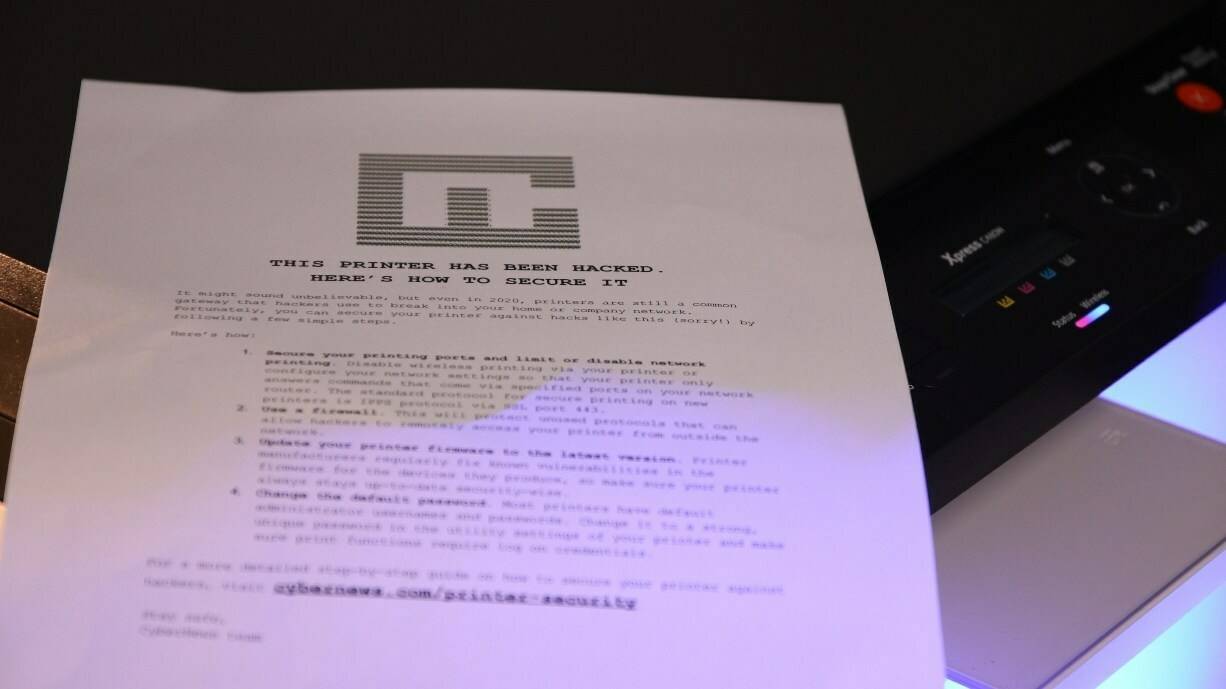

Как сделать принтер неуязвимым

Цифровой шреддинг

Если уничтожить конфиденциальный печатный документ с помощью шредера, его цифровые следы все равно останутся в устройстве. В этом случае способность принтера хранить данные на протяжении месяцев — повод скорее не для гордости, а для тревоги. Система Xerox ConnectKey позволяет использовать цифровой аналог шредера и удалять не только напечатанные документы, но и их виртуальные «тени».

Новая система печати в офисе

Ограничение доступа к МФУ значительно снизит риск утечек. В этом помогут специальные системы аутентификации, вывод документов на печать в определённое время или разрешение соединения только с заданной группой ПК.

Выключение устройства

Среднестатистический принтер проводит в режиме ожидания до 80% рабочего времени. При этом все ресурсы высвобождены и могут использоваться хакерами. Выключение и без того «спящего» МФУ вряд ли доставит большие неудобства, но поможет спасти данные.

Обновление сетевой инфраструктуры

В погоне за безопасностью принтера не стоит забывать про компьютеры, маршрутизаторы и серверы. Мониторинг и своевременное обновление всех компонентов сетевой инфраструктуры поможет быть на полшага впереди хакеров.

Список источников

- How to make your printer more secure, John Brandon (https://www.techradar.com/author/john-brandon), Techradar.com. URL: https://www.techradar.com/news/how-to-secure-your-printer&sa=D&ust=1601583679865000&usg=AFQjCNHHhd7hopaYoiuPuGSXnLTFyW-yYg (дата обращения: 03.11.2020 г.).

Пылевые атаки

Бычий рынок 2017 года был в значительной степени сформирован обычными инвесторами. Теперь, когда, по данным Chainalysis, число обычных людей, инвестирующих в криптовалюту по всему миру, выросло почти на 900% за последний год, ожидается, что мелкие инвесторы снова сыграют важную роль в продвижении биткоина к заветным $100 000.

Но многие из них по-прежнему остаются уязвимыми для кибератак. Однажды криптоинвестор из Лос-Анджелеса Рауль Айала (Raul Ayala) заметил, что в его кошельке появилась монета под названием key7, и он не понятия не имел, что ему стоит с ней делать.

«Количество отправленных токенов настолько мало, что они едва заметны, и именно отсюда происходит название «пыль»», – объясняет Во. «Транзакционная активность этих кошельков затем отслеживается злоумышленниками, которые выполняют комбинированный анализ различных адресов, чтобы деанонимизировать человека или компанию, стоящую за каждым из них»

«Пылевых атак можно избежать, используя кошельки, которые создают новые адреса каждый раз, когда совершается транзакция, что затрудняет ее отслеживание», – добавил Во.

Взлом приветствия

С помощью языка PJL некоторые хакерские приемы применяются в сервисных центрах. Например, так сбрасывают счетчики напечатанных листов или очищают память о вставленных ранее картриджах. Это нельзя сделать из меню самого принтера, поэтому и приходится прибегать к таким уловкам через консоль. Давайте копнем глубже и разберемся как они взламывают принтеры.

Статья написана в образовательных целях. Ни автор, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статье.

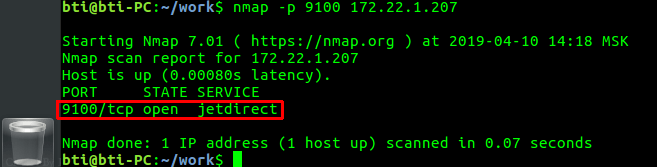

Сервис JetDirect по умолчанию слушает TCP-порта 9100. На него мы и будем отправлять команды из консоли. Для эксперимента я использовал сетевой принтер HP Color LaserJet 3600n со встроенным принт-сервером HP JetDirect Fast Ethernet.

Поиск открытого порта 9100 программой Nmap

Поиск открытого порта 9100 программой Nmap

На открытый порт мы можем подключиться обычным telnet, но так как я приверженец всяких изощренных методов, то воспользуюсь netcat. Давайте попробуем поменять приветствие принтера на дисплее.

nc -v 172.22.1.207 9100 @PJL STMSG DISPLAY="HACKED"

Поясню немного команду: @PJL — эти символы дают понять принтеру, какой мы используем язык; STMSG DISPLAY — это сама команда изменения надписи на дисплее. После нее мы просто пишем то, что хотим вывести.

Отправляем команду на принтер

В итоге получаем результат как на фотографии.

Дисплей принтера до и после отправки команды

Теперь наша надпись будет сиять на дисплее вместо стандартного приветствия, пока кто-то не нажмет любую кнопку на самом устройстве.

Аналогичного эффекта можно добиться, используя оператор RDYMSG (сообщение о готовности) вместо STMSG (стандартное сообщение). Команда приобретет следующий вид:

@PJL RDYMSG DISPLAY="HACKED"

То же самое можно проделать, выполнив печать из файла:

# Записываем команду в текстовый файл перенаправлением вывода echo '"@PJL STMSG DISPLAY="HACKED"' >> PJL.txt # Отправляем файл на IP-адрес сетевого принтера с помощью netcat # Ключ -v включает режим вывода дополнительных сообщений (verbose) сat PJL.txt | nc –v 172.22.1.207

После этих команд на табло принтера снова гордо воссияла надпись HACKED, а это значит, что мы можем отправлять принтеру PJL-команды из файла.

Инструменты для взлома принтеров

В 2017 году на конференции Black Hat рассматривали автоматизированные способы эксплуатации различных дыр в безопасности сетевых принтеров, после чего готовых инструментов стало еще больше. Вот некоторые из них.

Hijetter — кросс-платформенная и не требующая установки утилита с открытым исходным кодом, которая позволяет отправлять команды на языке PJL, включая недокументированные. Например, задействовать функцию RFU (remote firmware update), выполняющую удаленную перепрошивку устройства. Вместо официальной прошивки можно подсунуть свою (модифицированную) — в большинстве случаев никакие проверки не выполняются. Версия для Windows имеет интуитивно понятный GUI, а в nix-системах удобнее выполнять автоматизацию, работая из командной строки. Документация скудноватая, но разобраться с программой несложно.

Praeda — эта программа предназначена для аудита безопасности при проверке настроек подключения сетевых принтеров. Умеет выполнять автоматический поиск и скачивать документы из памяти принтера. Работает на портах TCP 80 и 443, то есть поддерживает защищенное соединение. Ее можно запустить и под Windows, однако предварительно придется кое-что поменять в коде самой программы (см. документацию).

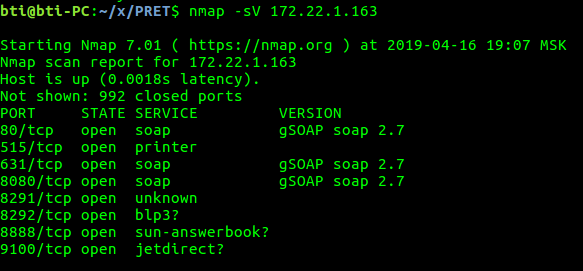

PRET — это целый фреймворк на Python для эксплуатации известных уязвимостей в службах удаленной печати. Работает в Linux, поддерживает команды PJL и PCL. Инструмент очень хорошо документирован, есть даже подробный гайд с примерами.

Инструменты для взлома принтеров

В 2017 году на конференции Black Hat рассматривали автоматизированные способы эксплуатации различных дыр в безопасности сетевых принтеров, после чего готовых инструментов стало еще больше. Вот некоторые из них.

Hijetter — кросс-платформенная и не требующая установки утилита с открытым исходным кодом, которая позволяет отправлять команды на языке PJL, включая недокументированные. Например, задействовать функцию RFU (remote firmware update), выполняющую удаленную перепрошивку устройства. Вместо официальной прошивки можно подсунуть свою (модифицированную) — в большинстве случаев никакие проверки не выполняются. Версия для Windows имеет интуитивно понятный GUI, а в nix-системах удобнее выполнять автоматизацию, работая из командной строки. Документация скудноватая, но разобраться с программой несложно.

Praeda — эта программа предназначена для аудита безопасности при проверке настроек подключения сетевых принтеров. Умеет выполнять автоматический поиск и скачивать документы из памяти принтера. Работает на портах TCP 80 и 443, то есть поддерживает защищенное соединение. Ее можно запустить и под Windows, однако предварительно придется кое-что поменять в коде самой программы (см. документацию).

PRET — это целый фреймворк на Python для эксплуатации известных уязвимостей в службах удаленной печати. Работает в Linux, поддерживает команды PJL и PCL. Инструмент очень хорошо документирован, есть даже подробный гайд с примерами.

Холодильники

www.bt-test.ru

В 2013-м году калифорнийская охранная фирма Proofpoint выявила глобальную уязвимость в бытовой технике. Самое странное, что этой уязвимости были подвержены устройства, которые мы используем каждый день — холодильники. По крайней мере, самые новые, «умные» холодильники, позволяющие своим владельцам дистанционно контролировать температуру, держать еду в определённом порядке, и запускать различные полезные приложения. Умные холодильники могут быть взломаны, потому что подавляющее большинство владельцев оставляет пароли на этих устройствах такими, какие они были по-умолчанию, или потому что функции безопасности холодильника не настроены должным образом. Всё дело в том, что люди просто не воспринимают холодильники в качестве устройств, которые могут подвергнуться хакерской атаке. А между тем, хакеры уже используют холодильники в своих ботнетах, и с их помощью рассылают спам, о чём владельцы этих устройств даже не подозревают, потому что взломанные холодильники продолжают нормально работать.

Маскировка местоположения

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали. Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»). Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

Что делает уязвимость

Согласно описанию уязвимости, предоставленному SentinelOne, CVE-2021-3438 – это брешь переполнения буфера в файле SSPORT.SYS драйвера печати. Хакеры могут использовать ее для повышения своих прав в ОС на компьютере жертвы.

Подобный ход даст им полный контроль над этим компьютером. Они смогут, к примеру, получить доступ ко всем файлам на нем, а также права администратора или запустить на нем любое нужное им вредоносное ПО.

Со слов эксперта SentinelOne Асафа Амира (Asaf Amir), в ряде случаев, чтобы оказаться в зоне риска, пользователю даже не нужно самостоятельно устанавливать дырявый драйвер принтера. Амир утверждает, что этот драйвер может появиться в Windows при первом же подключении принтера к компьютеру, если на нем есть доступ в интернет и не отключен «Центр обновления Windows».

Если просто отключить принтер от компьютера, проблему это не решит. Нужно или полностью удалять драйвер, или ставить его новую безопасную версию.

Как оценить безопасность принтера

Прежде чем принимать меры, нужно оценить текущие положение дел: сколько устройств есть «на балансе», как они работают, кто ими пользуется

Желательно провести в режиме наблюдения полный рабочий день и обратить внимание на следующие пункты :

Доступ и подключение

Уже на этом этапе можно обнаружить неприятные сюрпризы — например, открытую сеть Wi-Fi или злоупотребление гостевым доступом.

Документооборот

Необходимо зафиксировать все этапы до и после печати или сканирования: где документ хранится, как извлекается из устройства и как используется. Возможно, данные утекают не из-за хакеров, а по вине сотрудников, которые хранят сканированные копии конфиденциальных документов на личных мобильных устройствах или забывают распечатки в принтере.

Сеть

В большинстве организаций используются сетевые принтеры, поэтому проверять нужно не только сами устройства. Меры безопасности должны быть предусмотрены для всех компьютеров и серверов.

Рекомендации

Опыт показывает, что большинства инцидентов, связанных с уязвимостью приложений, можно было бы избежать при соблюдении простых правил.

Во-первых, информационная система компании должна быть абсолютно прозрачна для руководства и ИТ-администраторов. Самостоятельная установка любых приложений или даже надстроек сотрудниками должна быть строго запрещена, а все работающие в корпоративной сети бизнес-приложения должны быть хорошо известны.

Во-вторых, обновления систем и приложений должны устанавливаться не просто регулярно, а сразу же после их рассылки производителями ПО. В прошлом году установилась традиция: такие гиганты, как Microsoft и Adobe стали выпускать патчи каждый вторник. Мы видим, что, число уязвимостей из года в год не снижается. Это значит, что любой компании нужно внимательно следить за тем, чтобы обновления устанавливались на все без исключения компьютеры регулярно и своевременно.

В-третьих, каждый сотрудник, имеющий доступ к информационной системе предприятия, должен пройти подготовку по обеспечению безопасности приложений. Оно должно касаться не только работы с самими приложениями, но и порядка доступа к ним, использования мобильных устройств, правил создания паролей.

Четвертая мера: формирование так называемого «белого списка» приложений. Работать в корпоративной сети могут только те из них, что прошли проверку, регулярно обновляются и получают необходимую защиту от вендора или разработчика системы защиты информации. Современные продукты класса Application Control позволяют реализовать подобный контроль предельно гибко и с минимальными усилиями со стороны технического персонала компании.

Использование такой системы, непременно комплексной, тоже обязательная мера. Выбор на рынке достаточно широк, чтобы найти подходящее решение. Сомневаетесь? Обратитесь к компаниям-консультантам в области кибербезопасности, которые подберут наиболее подходящее решение. И, кстати, помогут с обучением персонала.

Материалы по теме:

Взлом NASA

Раз Кевин Митник забрался на серверы Пентагона в 20 лет, то, наверное, стал самым молодым кибервзломщиком такого уровня? А вот и нет! Ведь Джонатану Джеймсу (Jonathan James) было всего 15, когда он получил несанкционированный доступ к серверам NASA.

Джеймс похитил множество данных, в том числе исходный код международной орбитальной станции. Ущерб оценили в 1,7 миллиона долларов. Правда, несовершеннолетнему нарушителю удалось избежать наказания.

К сожалению, судьба хакера весьма трагична. В 2008 году его подозревали в масштабном взломе компании TJX, и в итоге он застрелился, не вынеся давления. В предсмертной записке Джонатан рассказал, что невиновен, но не верит в судебную и правоохранительную системы. До сих многие сомневаются в том, что эта смерть действительно была результатом самоубийства, а не подстроена службами США.

Нет принтера – нет проблемы

Пока не готов патч, Microsoft предлагает пользователям решить проблему с вероятностью быть взломанными через CVE-2021-34527 самым радикальным способом. Компания посоветовала им полностью отключить службу печати в соответствующем разделе «Параметров» или «Панели управления».

Если речь идет о корпоративных ПК, то эта задача возлагается на сотрудников ИТ-отдела. Но при отключении «Диспетчера печати» распечатка документов с компьютера будет невозможна.

Рынок комплектующих перекосило, а нас ждет импортозамещение. Что дальше? Интеграция

Второй вариант заключается в настройках ограничения в сети на удаленный доступ. В этом случае печать на принтерах, находящихся в локальной сети, сохранится.

Производители все исправили

Специалисты SentinelOne обнаружили CVE-2021-3438 еще в феврале 2021 г. На 20 июля 2021 г. она была исправлена компанией HP – обновленный драйвер для ее принтеров, а также для принтеров Samsung можно скачать с сайта компании. Xerox тоже разместила драйвер со встроенным патчем на своем портале – на момент публикации материала он тоже был доступен для скачивания.

Начало невероятно длинного списка моделей принтеров HP и Samsung, которых коснулась уязвимость

Компания Samsung не стала самостоятельно выпускать отдельный драйвер для принтеров, поскольку больше не занимается производством устройств для печати. Как сообщал CNews, свой принтерный бизнес она продала компании HP еще пять лет назад, в сентябре 2016 г. Сумма сделки составила $1 млрд.

Какие стандарты безопасности должны быть установлены, чтобы обеспечить безопасность моего сайта?

Не существует такого понятия, как сайт, который нельзя взломать. Даже если вы наняли лучших из лучших разработчиков, инженеров и экспертов по безопасности, все равно есть вероятность быть взломанным.

Итак, мы рекомендуем обеспечить строгий рабочий процесс безопасности при подключении и повседневной деятельности.

Вот как это выглядит:

Включите методы обеспечения безопасности в процесс адаптации. Хотя это может показаться очевидным, это часто упускается из виду как внутренними, так и внешними командами. Удостоверьтесь, что новые сотрудники магазина, уволенные сотрудники и все промежуточные сотрудники проходят процедуру адаптации. Мы рекомендуем Контрольный список для новых сотрудников, подготовленный CISO.

Обеспечение строгих прав доступа Часть процесса адаптации заключается в выяснении того, какие права доступа потребуются сотруднику для выполнения своей работы

Обеспечение прав доступа к информации важно, и мы также рекомендуем проверять права доступа, чтобы убедиться, что за вашей спиной не нарушаются правила. С помощью этого руководства вы можете настроить роли пользователей в Magento

Убедитесь, что вы соблюдаете отраслевые стандарты. Это как с технической точки зрения, так и с точки зрения бизнеса. Ваш сайт и весь код, используемый на нем, должны соответствовать стандартам кодирования PHP, стандартам тестирования и всегда соответствовать PCI. В следующем разделе мы покажем вам действенный контрольный список, чтобы вы могли стать PCI-совместимыми.

Иметь резервную инфраструктуру с резервированием. Да, мы понимаем, что вы не являетесь экспертом по безопасности, но вам нужно спросить тех, кто отвечает за безопасность, есть ли у них план резервного копирования (который должен охватывать то, что вы резервируете, как часто вы выполняете резервное копирование и когда должны выполняться резервные копии). используемый). Важное примечание: резервное копирование должно быть автоматизировано.

Защищайте сторонние компоненты (модули, службы, расширения, приложения). Как говорится в рекомендациях по безопасности Magento, убедитесь, что все приложения, работающие на вашем сервере, защищены. Избегайте запуска таких приложений, как WordPress, на том же сервере, что и Magento, потому что уязвимость в одном из этих приложений может потенциально раскрыть информацию из Magento. Само собой разумеется, что вы никогда не должны устанавливать расширения из ненадежных источников (например, торрент-сайтов).

Защитите свои данные a. Разделение инфраструктуры⇨ Это соответствует защите сторонних компонентов. Ни при каких обстоятельствах у вас не должны быть среды разработки, подготовки и производства, работающие на одном экземпляре сервера. б. Ограниченный доступ⇨ Еще один момент, который мы затронули: права доступа распространяются на разработчиков и другой ИТ-персонал. Ни при каких обстоятельствах каждый член команды не должен иметь полных прав администратора. c. Защита персональных данных⇨Хотя это может показаться очевидным, часть процесса адаптации должна включать запрет на использование USB-накопителей и других устройств хранения для работы. Кроме того, не нажимайте на подозрительные ссылки и не открывайте подозрительные электронные письма. Никогда не сообщайте никому свой пароль (особенно пароль администратора Magento).

Итак, избавившись от скучных вещей, давайте приступим к защите вашего магазина Magento от пуль!

Туалеты

www.toptenz.net

Вы думаете, что ваш туалет является одной из немногих вещей, которая будет в полной безопасности от хакеров? Ну, некоторые компании полагают, что электрические туалеты — это путь в будущее, и потому такие туалеты уже довольно распространены, особенно в Японии. Фирма Trustwave, занимающаяся защитой программного обеспечения, в 2013-м году обнаружила проблему с электрическим туалетами. Многими из них можно управлять с помощью приложений, подключающихся к туалету через Bluetooth. В туалетах предусмотрены специальные Bluetooth PIN-коды, так что работать с таким туалетом сможет любой, у кого на устройстве установлено подходящее приложение. Такой человек сможет управлять множеством функций в туалете. Например, включить постоянное смывание, открытие или закрытие крышки, или даже включить струю воды в биде для того, чтобы разбрызгивать на пол воду под высоким давлением.

Взлом Пентагона

Как вы представляете себе взлом Пентагона? Думаете, для этого нужна хорошо организованная группа, участники которой, сверкая красными от недосыпа глазами, несколько дней без остановки стучат пальцами по клавиатурам? Ошибаетесь. Пентагон в одиночку хакнул 20-летний Кевин Митник (Kevin Mitnick) — самый, наверное, известный кибер-преступник в мире.

Взлом произошёл в 1983 году, когда интернета в его современном понимании ещё и не было — атака происходила через глобальную сеть ARPANet. Через компьютер Лос-Анджелесского университета Митник добрался до серверов Министерства обороны США. Конечно, юного взломщика быстро вычислили и на полгода отправили под арест. Задержанный Кевин утверждал, что имел возможность чуть ли не развязать войну, пользуясь хакнутыми устройствами.

После освобождения Кевин Митник ещё не раз занимался незаконными делами, пользуясь при этом не только программами, но и психологией, умело манипулируя жертвами. В 1994 году он взломал домашний ПК известного специалиста по компьютерной безопасности Цутому Шимомуры (Tsutomu Shimomura), скачав тысячи секретных файлов. Для Шимомуры поиски хакера стали делом чести, и в итоге того всё-таки вычислили.

Позже Цутому напишет по мотивам этих событий книгу «Взлом», а в 2000 году её даже экранизируют. Митник же перейдёт на светлую сторону силы и займётся кибербезопасностью, так сказать, изнутри.

Глобальный поиск

Своя сеть — хороший полигон, но куда интереснее отправлять задания на печать и веселые дисплейные надписи по всему миру. Вооружившись хакерским поисковиком ZoomEye, задаем обычный поиск по порту 9100 (это самый легкий способ) и видим больше полумиллиона потенциальных целей.

Поиск в ZoomEye по порту 9100

Возможно, не все из них принтеры или МФУ. Поэтому воспользуемся фильтрами, которые можно найти в . Например, добавляем в наш запрос уточнение +device:printer и получаем уже около 300 тысяч результатов. Дальше можно указать город, и запрос приобретет вид

device:"printer" +port:9100 +city:moscow

В итоге получим поисковую выдачу, содержащую примерно 5000 устройств в Москве. Кто там хотел напечатать предвыборные листовки подешевле?

Найти доступные через интернет сетевые принтеры можно и с помощью Google. Для этого нужно знать, как выглядит типовая часть URL веб-интерфейса, или специфический отклик принт-сервера. Вот пара гугл дорков для примера:

inurl:hp/device/this.LCDispatcher intitle:"web image monitor"

Веб-интерфейс управления JetDirect использует SNMP (Simple Network Management Protocol) — протокол прикладного уровня для управления сетевыми устройствами, включая принтеры. Он работает в IP-сетях поверх TCP/UDP, а девайсы с поддержкой SNMP легко обнаруживаются как специализированными утилитами вроде Net-SNMP, так и универсальными админскими комбайнами, например Fing.

Гораздо дольше искать в интернете открытые порты 9100 сканером Nmap. Все делается так же, как и в локальной сети. Для удобства возьмем сайт или программу, которая может выдать все IP-адреса в конкретном городе. Записываем их в файл и запускаем сканирование Nmap.

За двадцать минут работы программа порадовала меня тридцатью строками с айпишниками, но только десять из них оказались внешними принтерами.

Сканирование в Nmap

Этот способ более долгий, зато и результат будет свежий. Базы ZoomEye обновляются далеко не каждый день.

Для автоматизации можно воспользоваться прежним способом: снова завернуть все строки в цикл, а при обнаружении принтера отправлять файл на печать. Тогда во время сканирования все найденные принтеры автоматом напечатают указанный файл.

Сканирование сети с помощью Nmap

Небольшое уточнение. В документации к этому сканеру говорится, что порт 9100 по умолчанию пропускается, если включена функция определения версий (задается она опциями -sV, которые также включают в себя опцию -A). Сделано это из-за того, что некоторые принтеры просто печатают все, что поступает на порт JetDirect. В ответ на опрос TCP 9100 они распечатают запрос вида GET / HTTP. Поэтому при запуске с данными флагами Nmap версии 3.90 и новее выдаст только предположительную службу с вопросительным знаком. Более безопасный (но менее информативный) вариант — запускать Nmap с ключами -sO. Так он попытается определить ОС хоста, но не станет отправлять дополнительные запросы, чтобы выяснить, какие службы отвечают на указанном порте.

Сканирование c функцией определения версий

Сканирование c функцией определения версий

Принтеры как инструмент для взлома

Домашние и офисные принтеры нередко становятся незапертыми «воротами» для хакеров, желающих пробраться на чужой компьютер. Часто в подобной ситуации оказываются принтеры HP как лидера мирового рынка.

Как раскрыть все возможности 5G?

Интернет

По итогам I квартала 2021 г. у HP была 42,4-процентная доля в глобальных поставках принтеров (статистика Statista.com). В тройку лидеров также входили Canon и Epson 18,5% и 19,4% соответственно, за ними шли Brother (7,2%) и Kyocera Group (1,8%). Все остальные компании поделили оставшиеся 10,8% рынка.

CNews писал, что в августе 2017 г. в более чем 50 моделях принтеров HP бизнес-класса была найдена крупная уязвимость. Ее обнаружили специалисты сообщества FoxGlove Security, и ей была присвоена метка CVE-2017-2750.

Она, как и CVE-2021-3438, позволяла исполнять вредоносный код. HP исправила брешь лишь в конце ноября 2017 г.

В начале июля 2021 г. была найдена новая «дыра», затрагивающая принтеры, но на этот раз она была не в их ПО, а непосредственно в ОС Windows. Она открывала хакерам полный доступ к ПК и серверам через «Диспетчер печати».

Почему администраторы не заметят миграцию данных в облака

Облака

У Microsoft поначалу не было готового патча, и она рекомендовала всем отключить эту службу и тем самым лишиться возможности печатать документы. Через несколько дней патч был готов, но его установка ломала работу принтеров ряда известных производителей.

Ключи от машины

www.avtomotospec.ru

Чтобы отпереть двери или завести двигатель, многим современным автомобилям больше не требуется физический ключ. Чтобы сделать всё это, водителю достаточно иметь при себе ключ электронный. Автомобиль считывает сигнал с электронного ключа, после чего можно будет и открыть двери, и запустить двигатель. Существует масса способов, с помощью которых хакеры обманывают автомобили, заставляя их «думать», что у них есть подлинный электронный ключ. Одним из таких способов является грубый подбор шестизначного кода машины методом перебора, который также известен как «bruteforce». Более сложный способ предполагает использование двух антенн недалеко от автомобиля, чтобы усилить сигнал ключа таким образом, чтобы машина решила, что это её «родной» ключ. Ещё один способ предполагает использование «чистого» ключа, и недорогого комплекта аппаратуры для перехвата сигналов от подлинного ключа. Полученные в результате перехвата данные могут быть использованы злоумышленником для изготовления дубликата электронного ключа.

Масштаб проблемы

По оценкам специалистов, более 70% приложений, используемых в корпоративной среде, страдают как минимум от одной уязвимости, которая будет обнаружена при первом же сканировании специальными средствами. Для Java-приложений этот показатель еще выше — больше 80%. При этом регулярные проверки на наличие уязвимых компонентов проводят менее 30% компаний. Поэтому не стоит в сегодняшней ситуации обвинять только разработчиков приложений. Сами компании должны отвечать за своевременную установку уже выпущенных заплат.

В то же время обеспечить необходимым обслуживанием все приложения на предприятии непросто, так как их количество постоянно меняется. Сегодня даже небольшие предприятия могут использовать 500 приложений. Причем большинство из них устанавливается неофициально и никак не контролируется ИТ-подразделением. Так, сотрудник исходя из собственных предпочтений или привычек, может позволить себе установить любимое приложение, которое в будущем окажется потенциальной точкой входа для совершения атаки.

Другая угроза связана с тем, что более 80% данных, которые оказываются внутри компании, либо поступают из публичных систем обмена файлами, либо загружаются приложениями, которые не обеспечивают надежное хранение полученных. И чем крупнее предприятие, тем больше масштаб потенциальных угроз и ущерба для бизнеса.

Фото: Unsplash

Фото: Unsplash

Блокировка слежки онлайн-активности в браузере

Прежде чем использовать браузер BitBox полностью отключите сохранение данных

После того как вы скрыли данные о своем местоположении от провайдера, следует заняться отслеживанием. Практически каждая коммерческая веб-страница идентифицирует своих клиентов посредством cookies и процедур отслеживания. Результат: если ежедневно не очищать историю своего браузера, рекламные корпорации могут составить отличный профиль вашего поведения в Сети. Предотвратить это способен браузер, ориентированный на конфиденциальность, например Cliqz. Поисковые запросы в этом продукте анонимны; защита от отслеживания и блокировка всплывающих окон спасают от целевой рекламы.

В дополнение к защите, предоставляемой браузером, рекомендуется использование анонимного DNS-сервера Quad9. В этом случае такая информация, как адресные запросы и то, под каким IP осуществлялся вход на определенные адреса, проходит через сервер абсолютно анонимно. Чтобы иметь возможность работать через него, зайдите в Windows в «Панель управления | Сеть и Интернет | Центр управления сетями и общим доступом | Изменение параметров адаптера | Протокол Интернета версии 4». Здесь для DNS-сервера внесите адрес «9.9.9.9» и подтвердите изменения нажатием на «ОК».

Еще более безопасным и анонимным, однако гораздо менее удобным является браузер BitBox. Он автоматически запускается в виртуальной среде, однако не рекомендуется к использованию на слабых компьютерах. Современные же устройства получат полностью защищенную от любых атак среду. Поскольку BitBox удаляет cookies по завершению работы, у средств отслеживания не остается ни малейшего шанса на успех.

Проблемы в данном случае может создать лишь новая уязвимость Meltdown. Через нее злоумышленники способны получить доступ к памяти хост-компьютера несмотря на вашу работу через виртуальный браузер. Впрочем, для Windows уже существует патч, который следует немедленно установить, пока ничего не случилось.

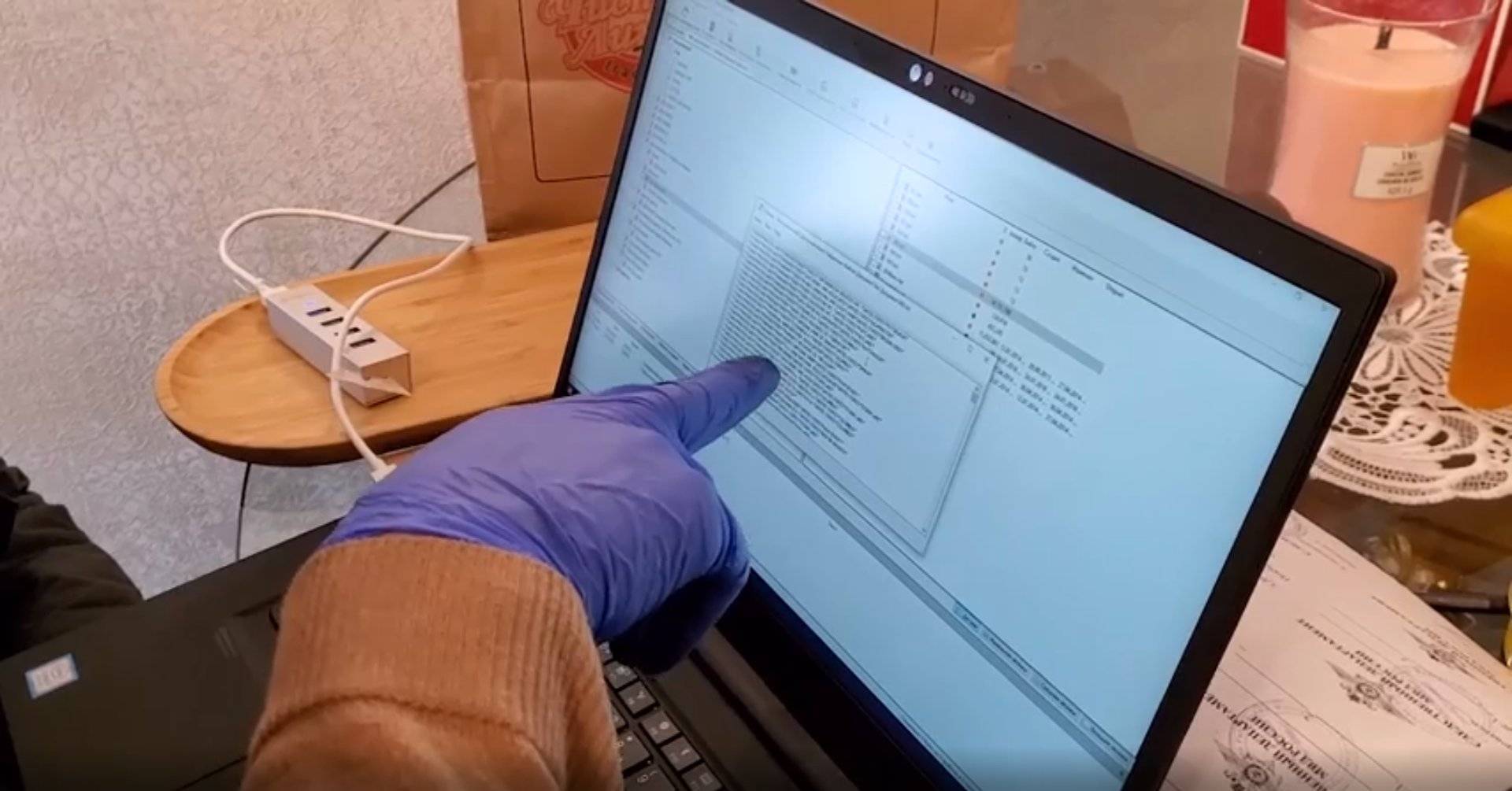

Почти совершеннолетняя уязвимость

В драйверах к принтерам компаний HP, Samsung и Xerox обнаружена уязвимость, позволяющая взламывать компьютеры и повышать привилегии пользователя до уровня администратора. По информации портала TheRecord.Media, проблема существовала 16 лет, а обнаружить ее удалось лишь в 2021 г.

Брешь выявили в феврале 2021 г. эксперты компании SentinelOne, работающей в области информационной безопасности. Ей присвоили идентификатор CVE-2021-3438.

По утверждению специалистов, уязвимость появилась в коде драйвера в 2005 г., то есть еще во времена Windows XP и за два года до выхода ныне устаревшей Windows Vista. За эти годы HP на пару с Samsung и Xerox выпустили миллионы принтеров, работающих с этим драйвером. Например, Samsung и HP разработали 380 моделей таких печатающих устройств, а Xerox – еще 16. Суммарное количество поступивших в продажу принтеров, использующих «дырявый браузер», не установлено.

Принтеры постепенно становятся одним из самых опасных аксессуаров для компьютеров

Принтеры постепенно становятся одним из самых опасных аксессуаров для компьютеров

Как утверждают сотрудники SentinelOne, на 20 июля 2021 г. в мире не было зафиксировано ни одного случая использования CVE-2021-3438. Тем не менее, этой уязвимости как минимум 16 лет, что значительно увеличивает вероятность осведомленности о ней хакеров-одиночек и киберпреступных группировок.