Где искать ошибку?

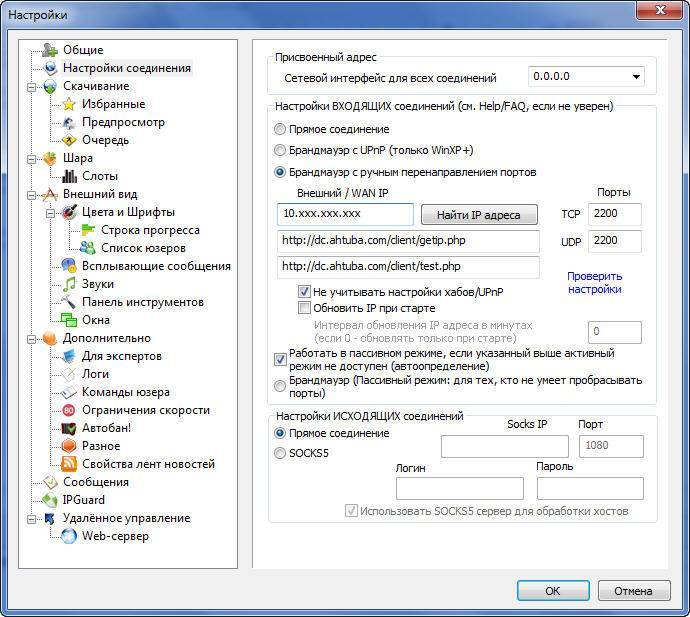

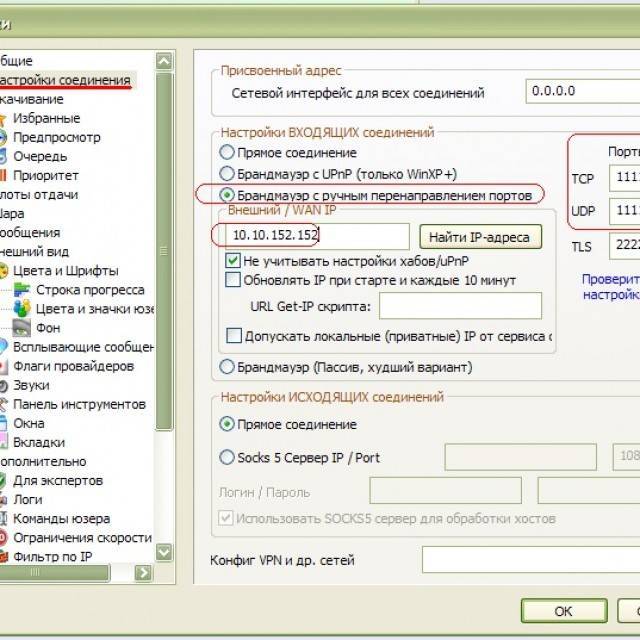

Давайте посмотрим, как это исправить. Чаще всего ситуация с ошибкой конфликта IP адресов в сети появляется, когда роутер раздает IP автоматически — то есть при подключении к локальной сетке, каждый раз компьютер получает новый IP из заданного диапазона. Сам ошибиться роутер на 99% не может, однако бывает ситуация, когда вы вручную задали адрес на каком-то компьютере (бывает, что это нужно, например, при организации видеонаблюдения или раздачи торрентов), но забыли активировать режим ручного назначения адресов или прописать его статический IP в настройках роутера.

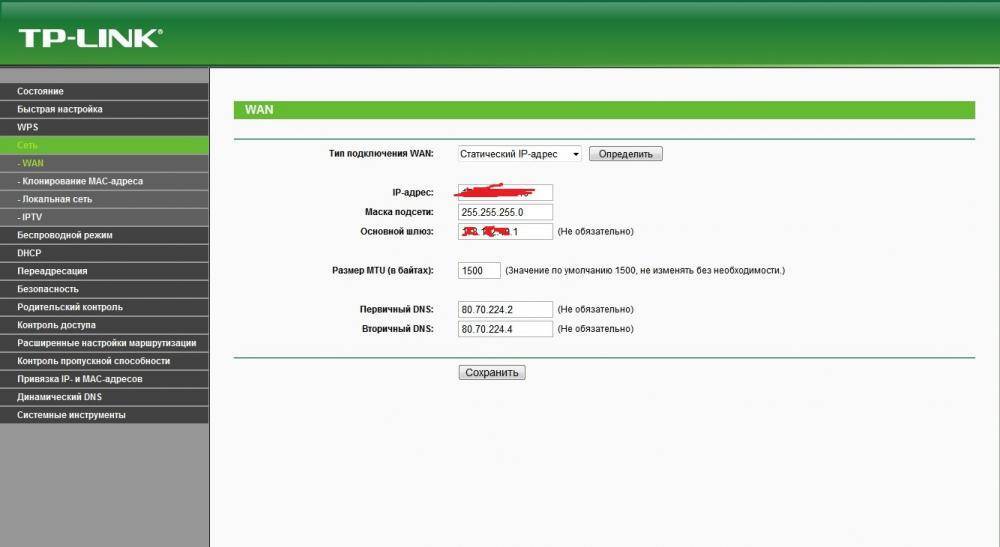

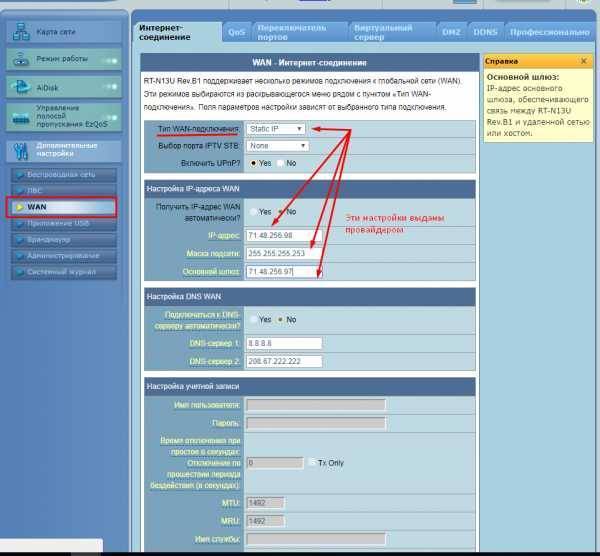

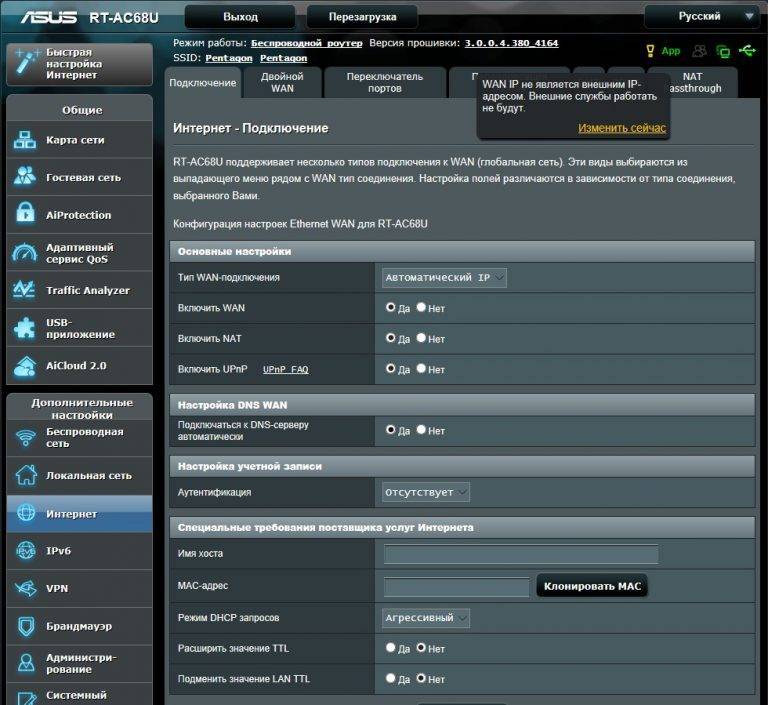

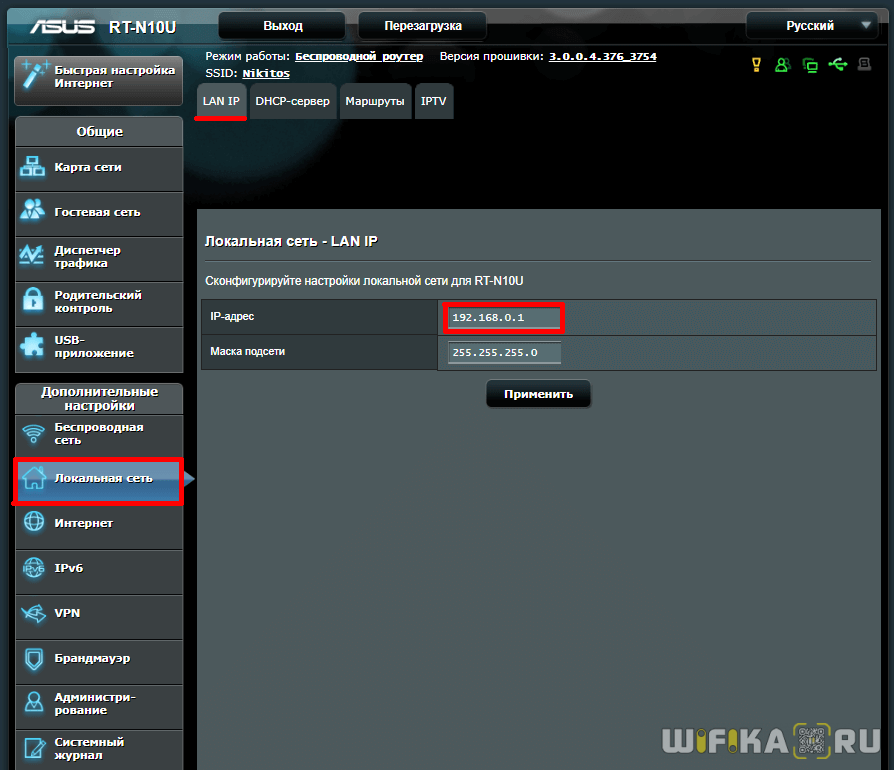

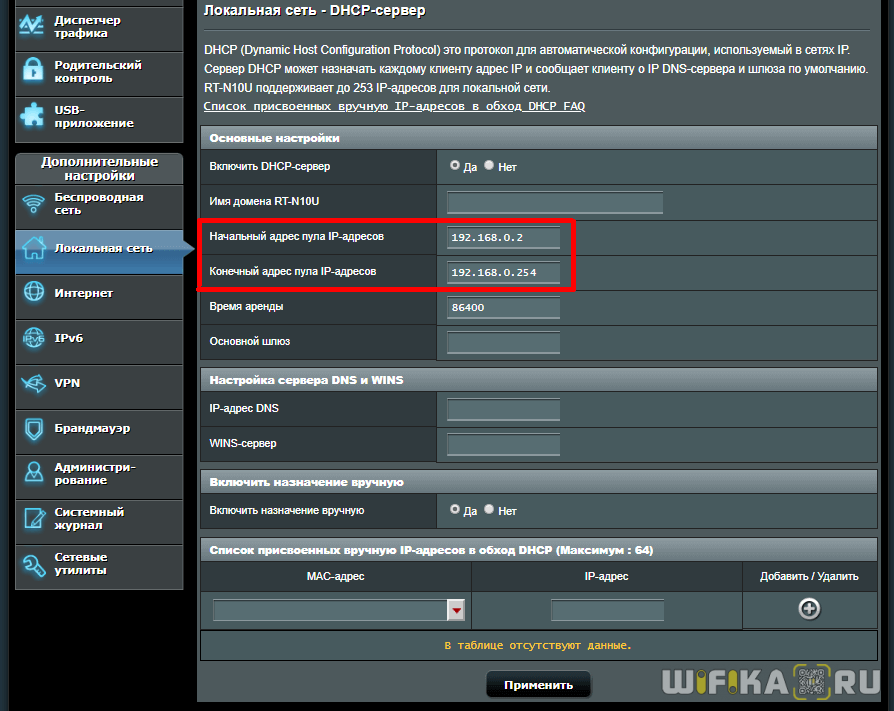

Прежде всего, надо проверить, какой диапазон адресов выделен для использования при работе DHCP сервера в настройках роутера. Если при организации сети ничего не менялось в конфигурации роутера по умолчанию, то IP роутера можно прочитать на днище устройства

Если же его адрес, а также логин и пароль были изменены, то надо их узнать у сисадмина, войти в админку и найти раздел, отвечающий за адрес самого роутера.

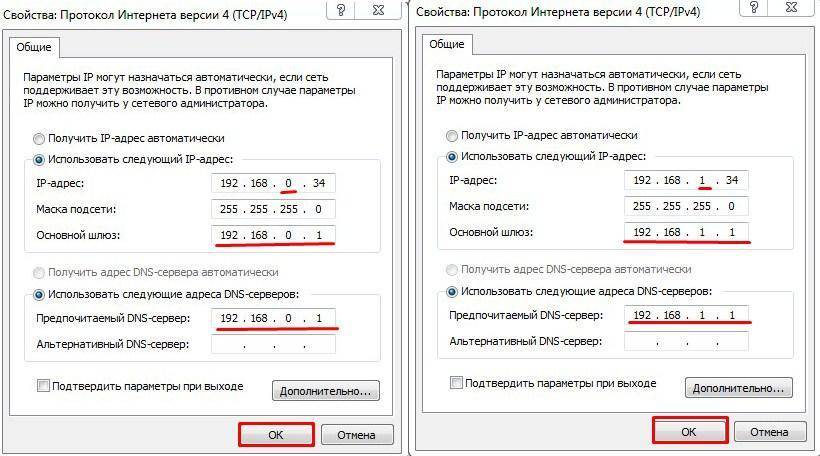

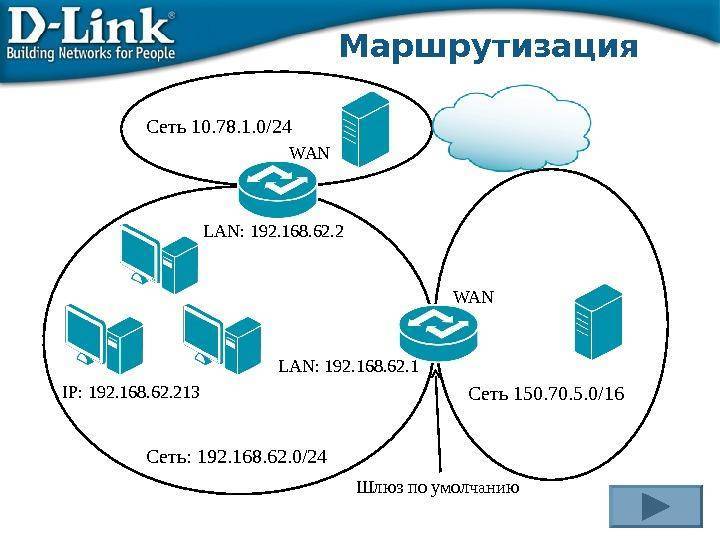

В моем примере у роутера адрес 192.168.0.1, а диапазон имеет значения от 2 до 254 — это значит, что IP наших устройств должны быть от 192.168.0.2 до 192.168.0.254 — никак не 192.168.1.2 или 192.168.0.1, так как первый не из нашей подсети, а второй — уже задан для самого маршрутизатора.

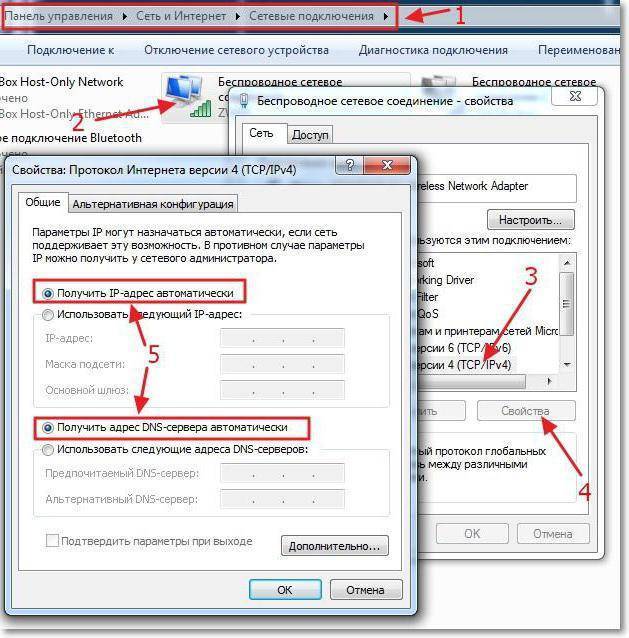

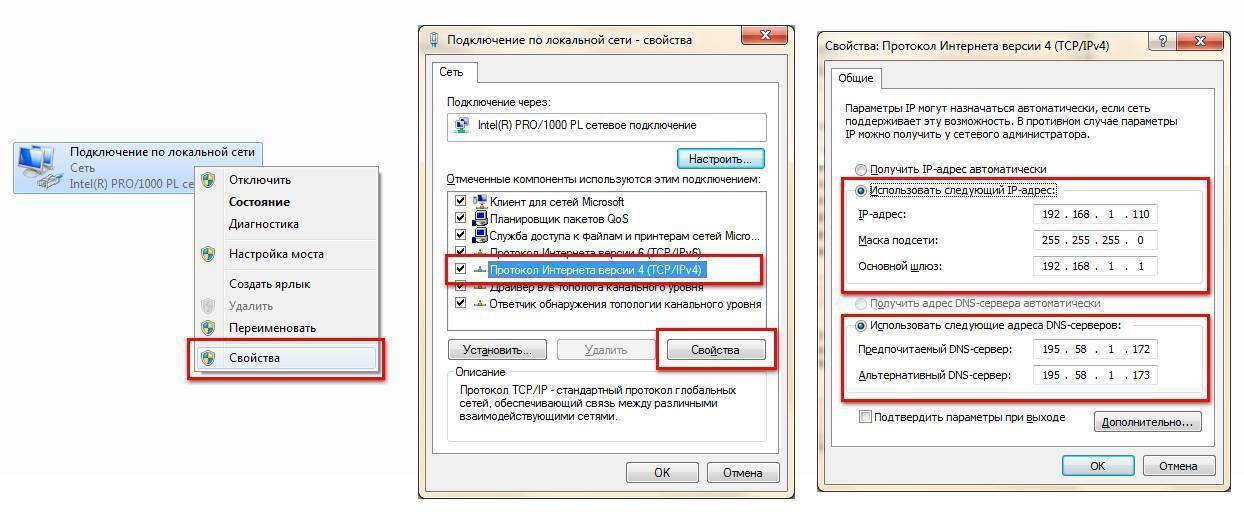

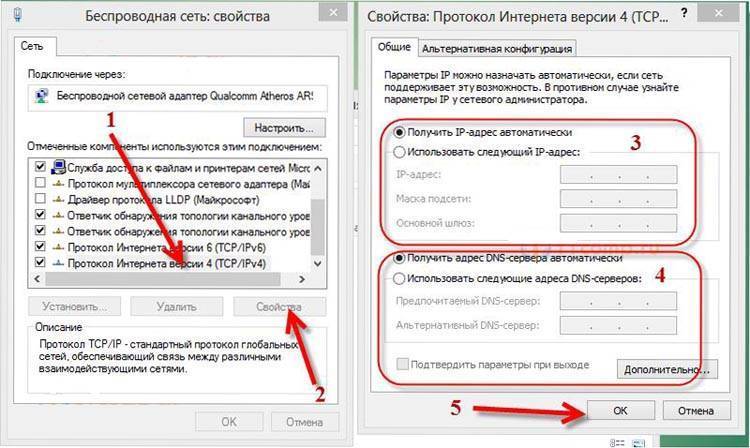

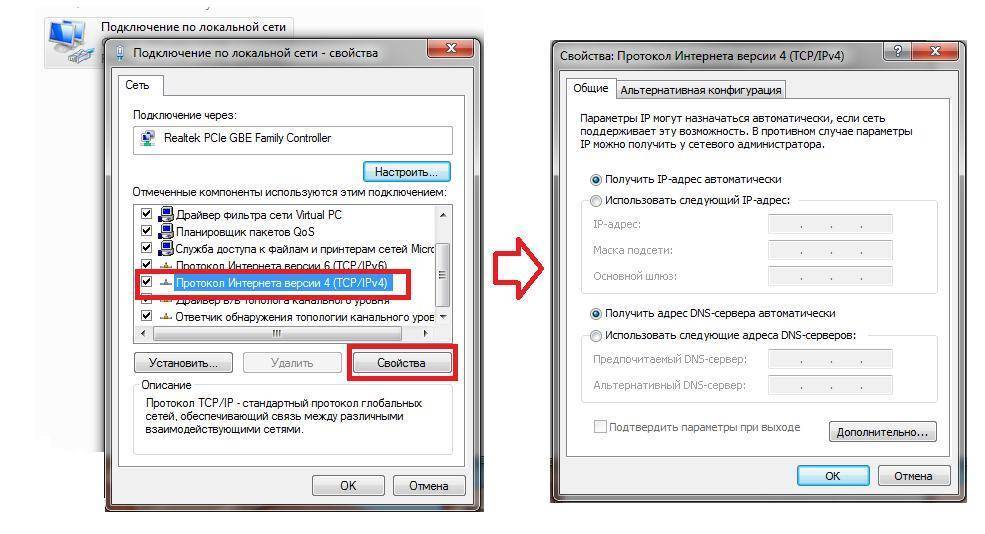

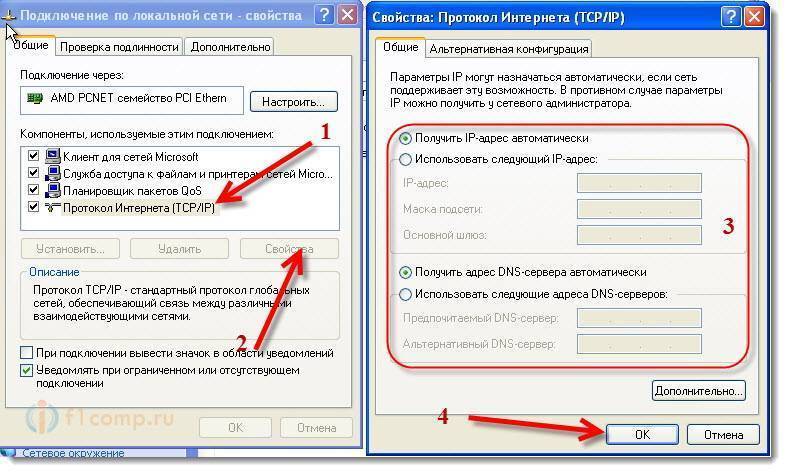

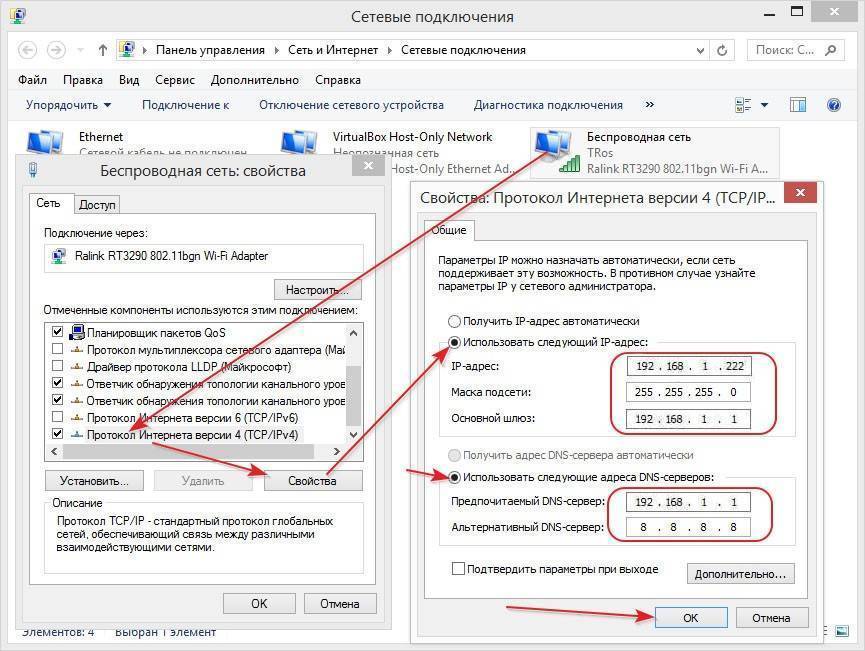

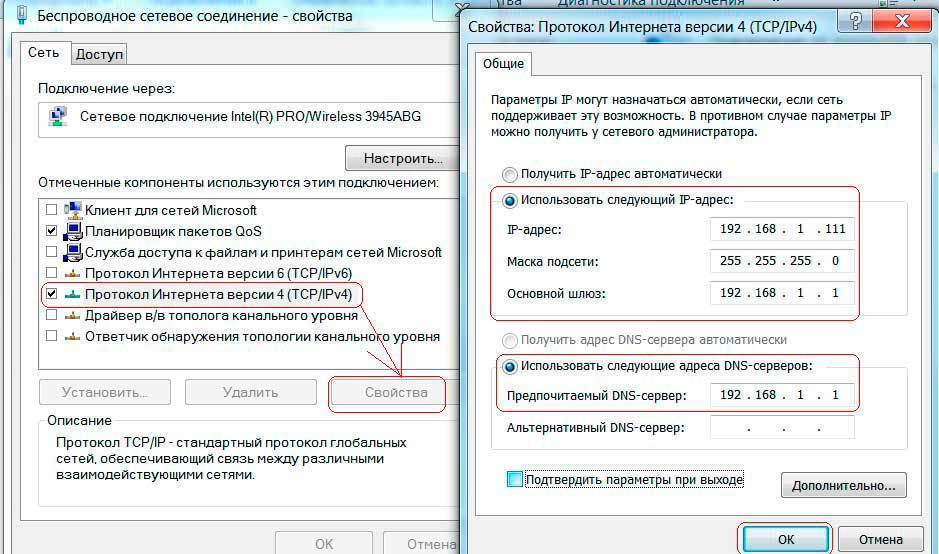

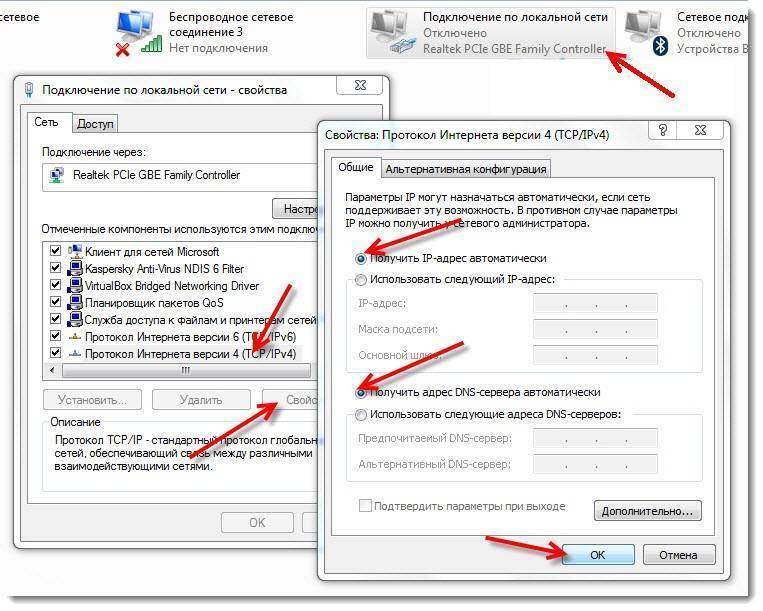

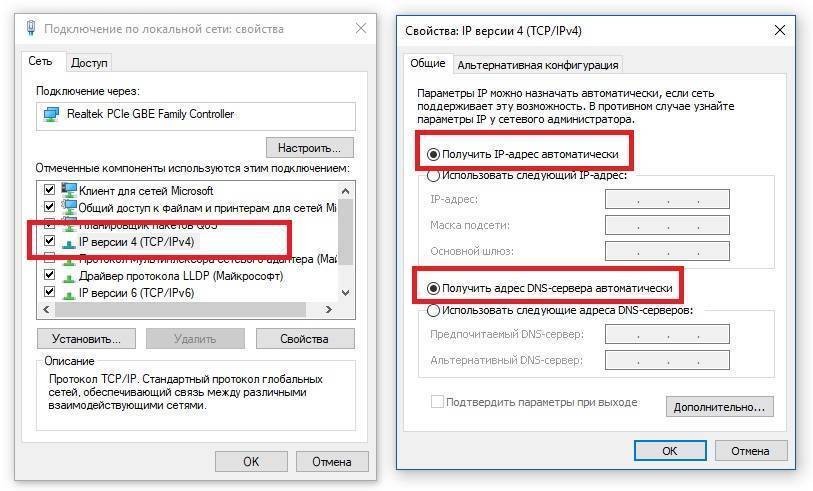

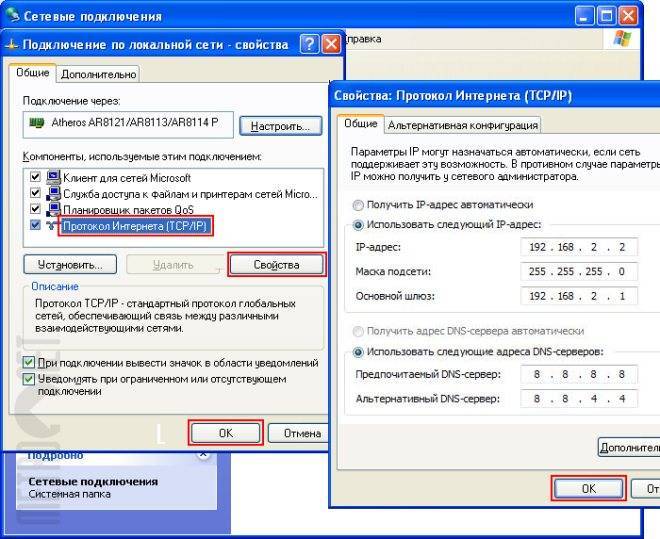

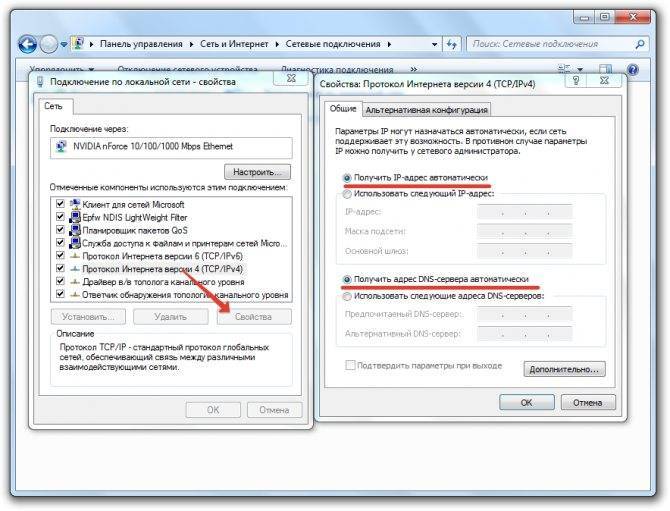

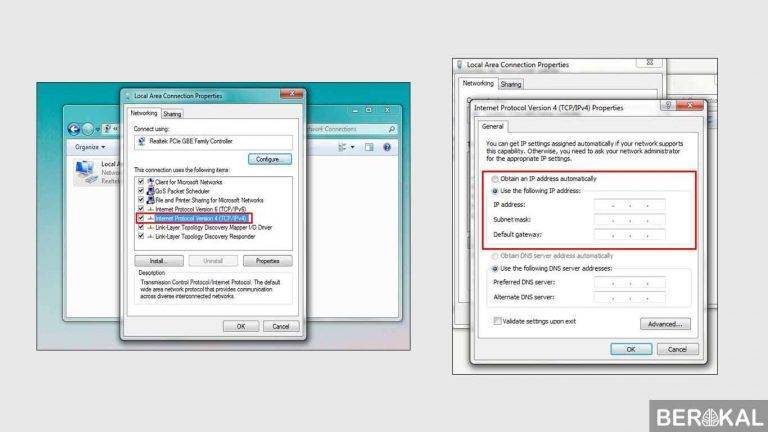

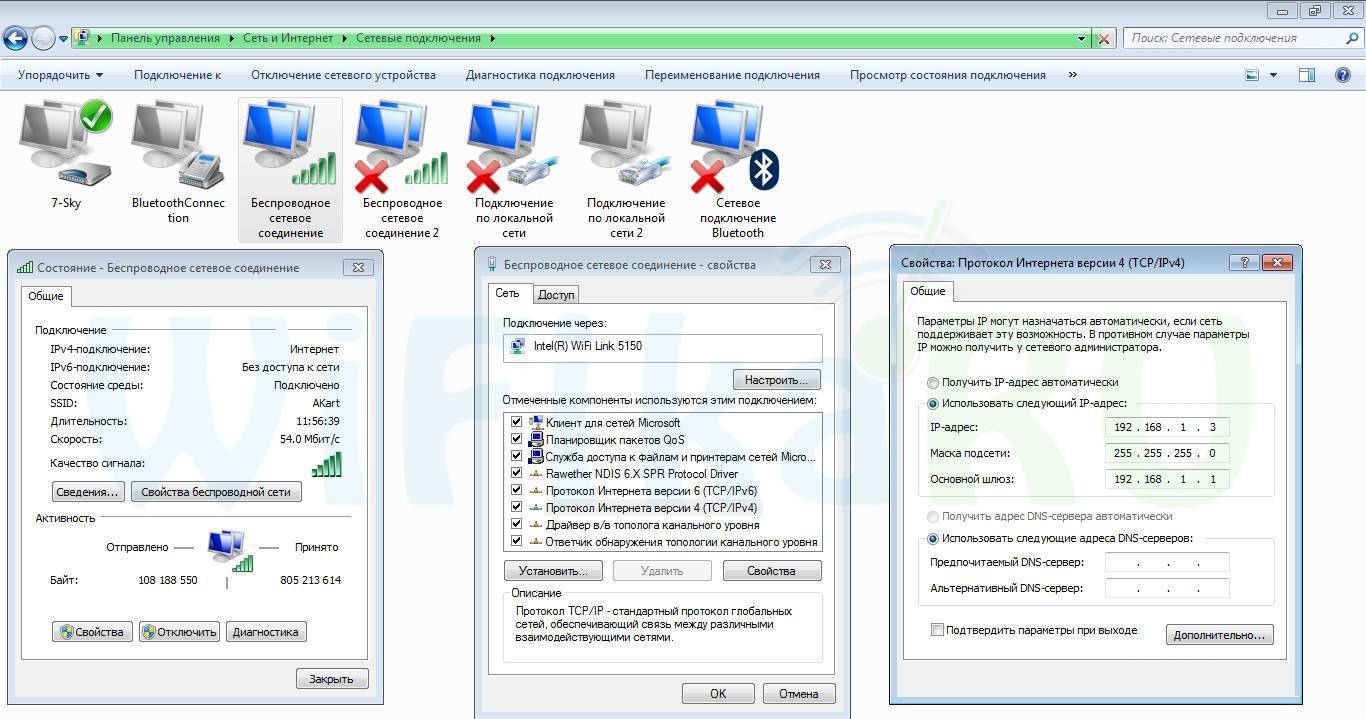

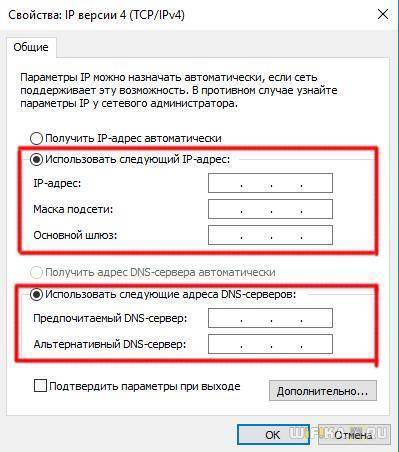

Теперь, когда мы знаем наш диапазон, идем в настройки протокола TCP/IP v.4 на компьютере

Ваше мнение – WiFi вреден?

Да

24.19%

Нет

75.81%

Проголосовало: 10179

И смотрим наш адрес. У меня как раз указан неправильный, не из того диапазона, поэтому я задам для него, допустим, 192.168.0.159. Если же у вас все верно, адрес в том же диапазоне и не идентичен роутеровскому, а конфликт IP адресов в сети остается, значит какому-то компьютеру уже задан ваш адрес. Нужно просто поменять цифры в последнем окошке. Также не забудьте в качестве шлюза и DNS-сервера IP адрес самого роутера, чего не сделано на вышепредставленном скриншоте.

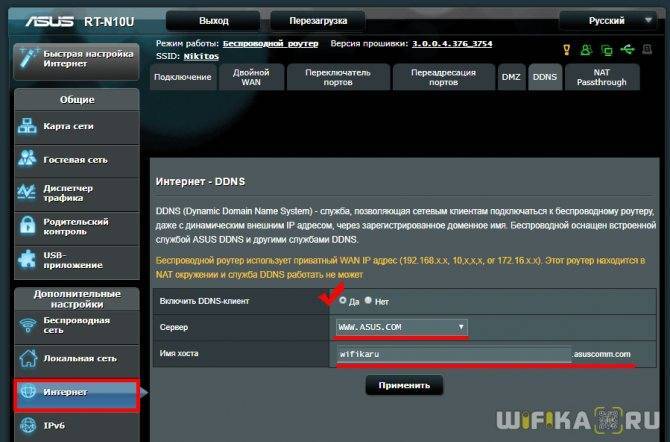

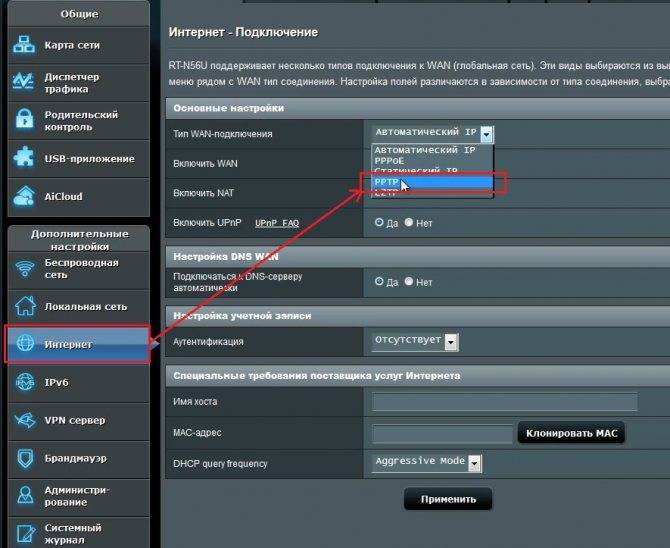

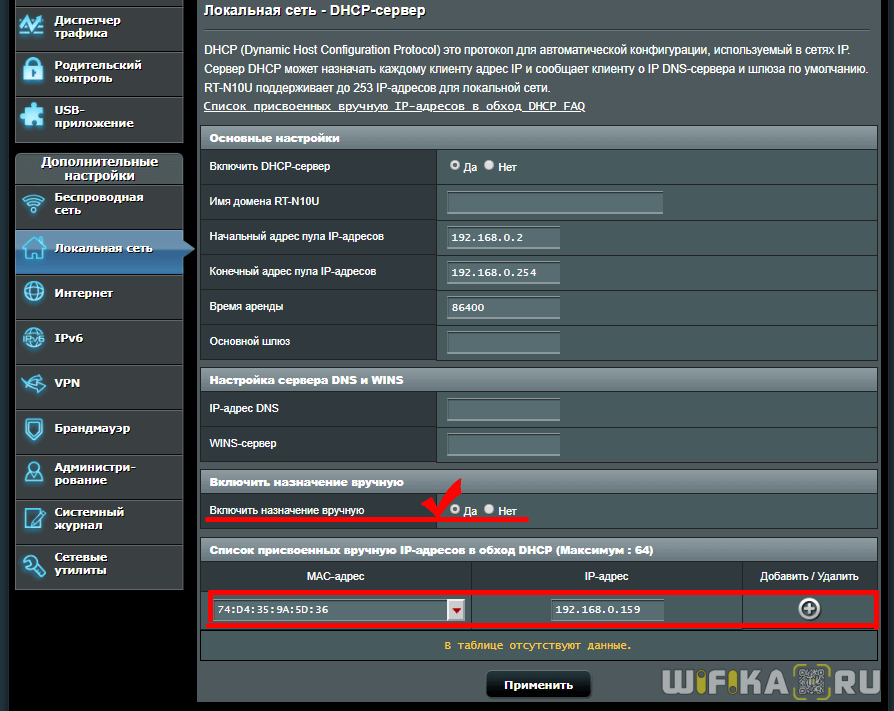

Теперь возвращаемся в админку маршрутизатора в раздел, отвечающий за DHCP-сервер.

- Во-первых, активируем ручной режим.

- Во-вторых, выбираем из выпадающего списка нужный нам компьютер по его ID или MAC адресу, и прописываем его не меняющийся IP, который ранее был нами указан в настройках протокола Интернета TCP/IP, как было показано выше.

Зачем нужен белый IP-адрес пользователю?

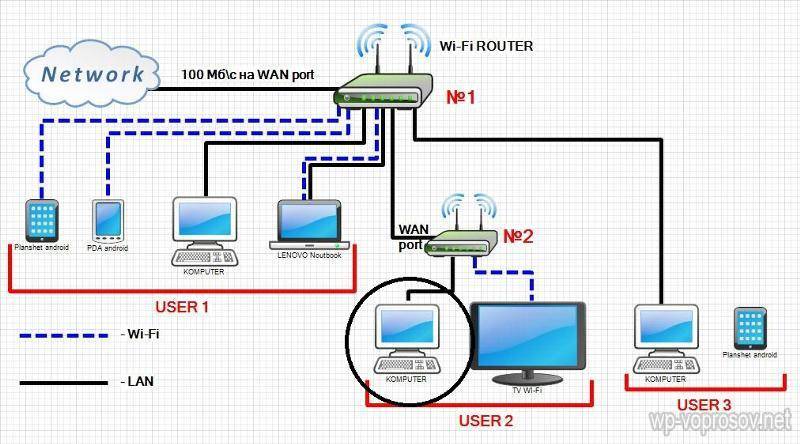

Так как белый IP – это прямой и общедоступный адрес сети Интернет, проще показать, какие минусы имеются у серого IP, сделав выводы о нужности или ненужности белого IP для подключения к глобальной сети.

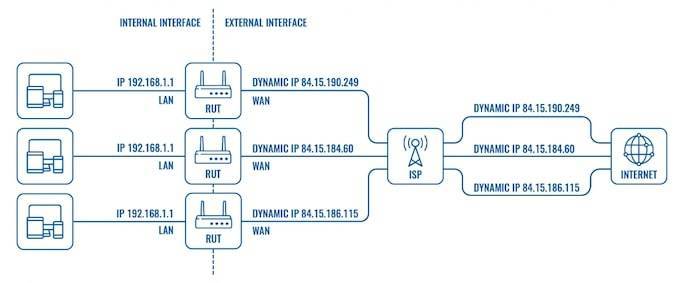

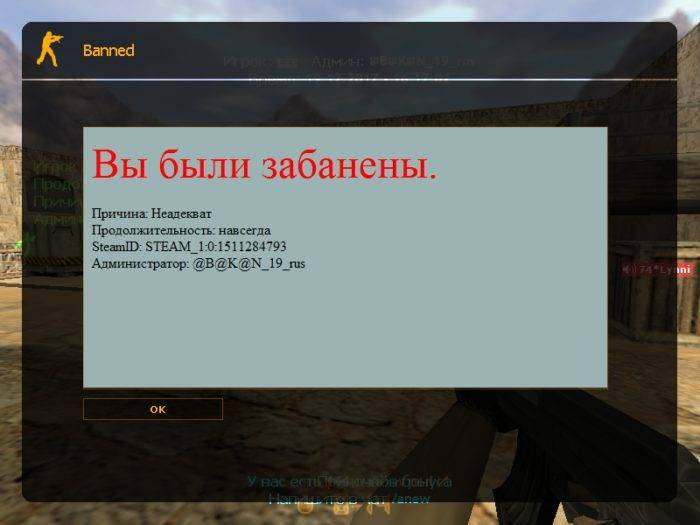

Поскольку выход в Интернет часто осуществляется множеством пользователей через один адрес IPv4, все выходящие в глобальную сеть зависят от этого IP.

В результате может сложиться ситуация, когда на каком-либо ресурсе одного из пользователей с серым IP «забанили» по его IP-адресу. Из-за этого все остальные пользователи, выходящие в Интернет через этот же IP, попадают под действие санкций, наложенные на пользователя на этом ресурсе.

Серый IP-адрес может быть забанен из-за присвоения его многим пользователям

Серый IP-адрес может быть забанен из-за присвоения его многим пользователям

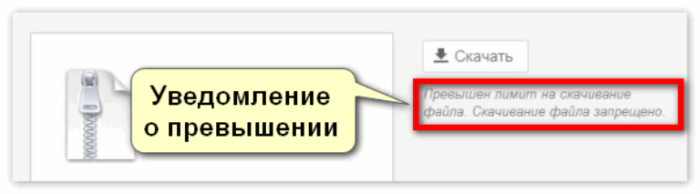

Проблема также касается и сервисов обмена файлами, к примеру, Turbobit, DepositFiles и т.д. При установленном ограничении на скачивание по IP-адресу пользователи могут получать сообщение, что идет скачивание файлов или получать сообщение о превышении лимита скачиваний, если один из пользователей уже превысит этот лимит.

На серый IP-адрес могут быть ограничения в скачивании файлов из сети

На серый IP-адрес могут быть ограничения в скачивании файлов из сети

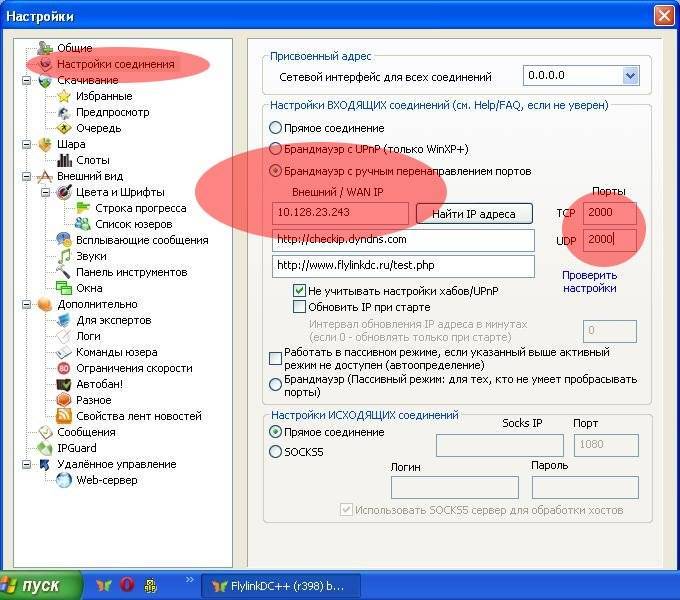

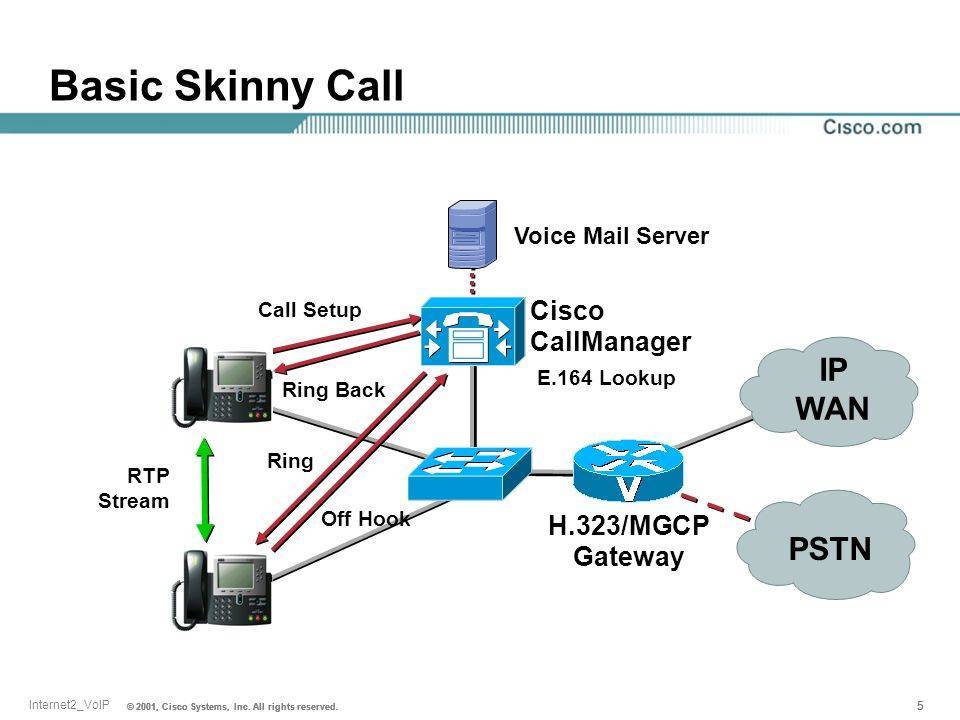

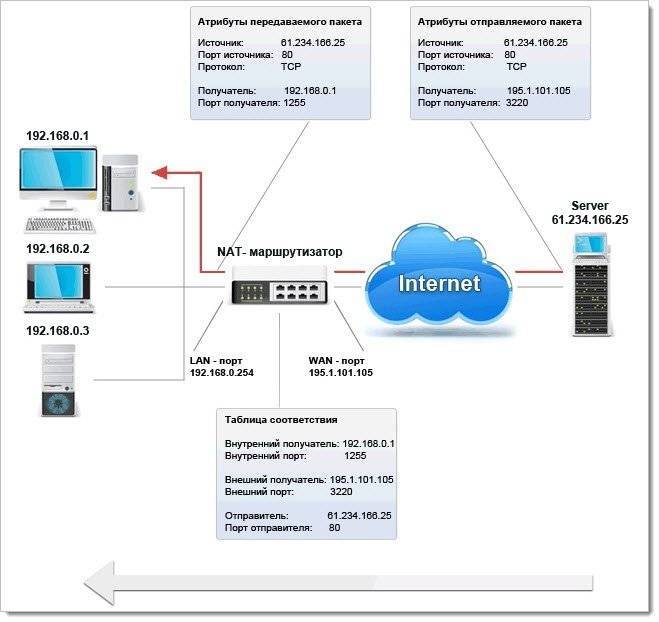

Еще одна проблема серого IP – невозможность прямого подключения к серверу в Интернете, т.к. клиент с серым IP не может предоставить внешнего соединения. Это касается программ, где сервер устанавливает синхронное соединение, идентифицируя клиента по IP и запрашивая открытие портов – онлайн-игр, программ Remote Administrator, Emule, активной передачи файлов по ICQ, передачи видео с IP-видеокамер и т.д.

Взаимодействие клиентов и серверов

Взаимодействие клиентов и серверов

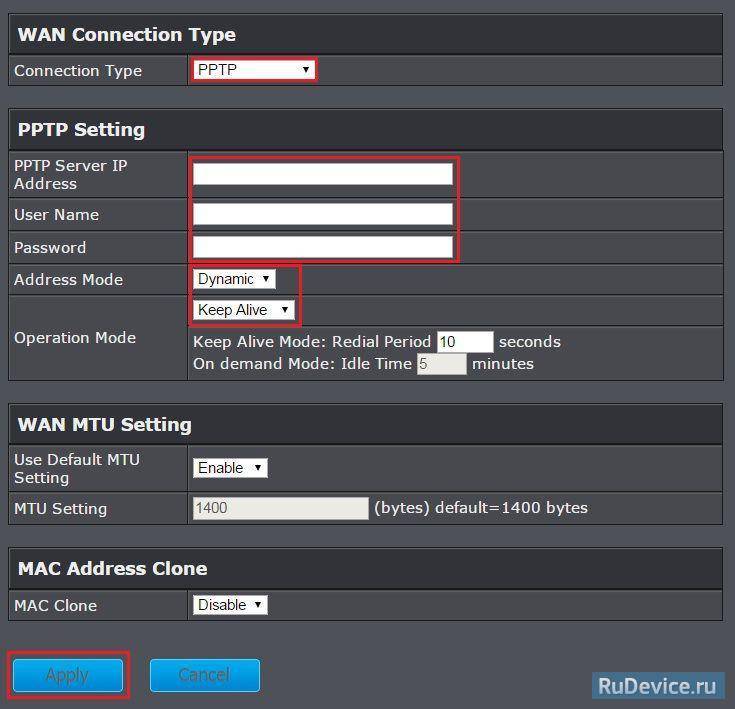

Существуют способы обхода этой ситуации, в частности, с помощью VPN-сервисов Интернет, настроив PPTP или L2TP-соединение, но это может работать не всегда и требует от пользователя определенных знаний.

Третья проблема – возможное снижение скорости соединения с Интернетом при большом количестве пользователей, выходящих через один IP-адрес.

Единственным плюсом подключения серого IP можно считать его более высокую безопасность, т.к. к такому пользователю сложно подключиться извне, при этом порты его персонального компьютера закрыты.

WAN сеть

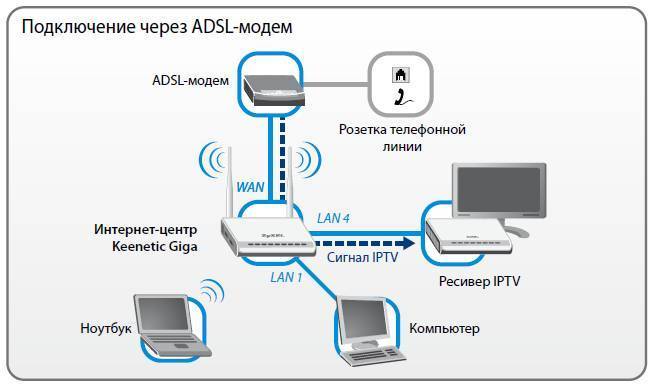

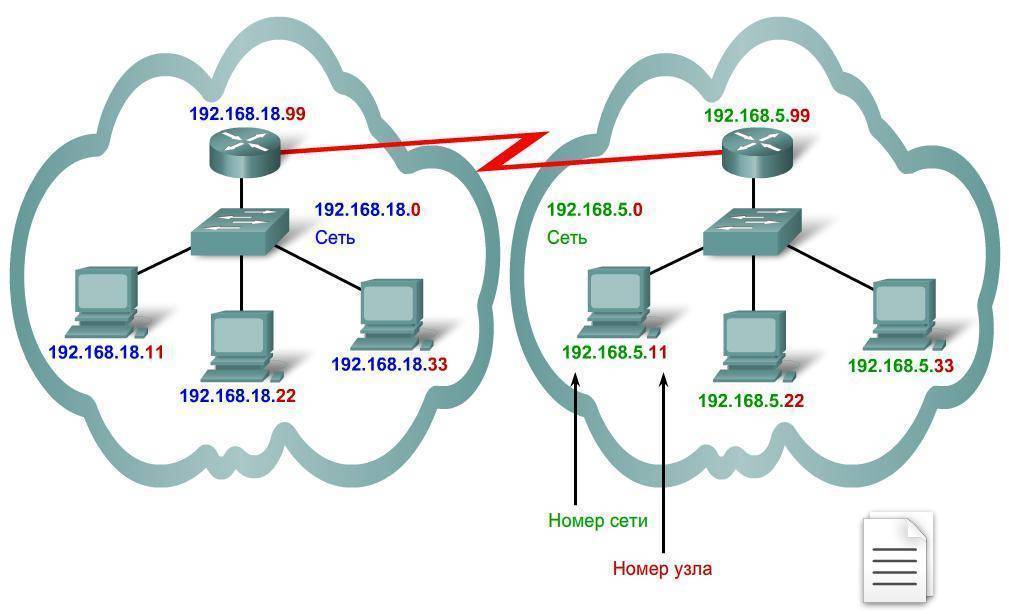

WAN сеть глобальна, это совокупность всех компьютеров, подключённых к интернету. В состав такой сети входят более маленькие сети. Такие сети делятся на:

- LAN – маленькая сеть для дома или рабочего помещения. Для связи между офисами в разных городах существует VLAN (Virtual Local Area Networks). Эта технология связывает удалённые узлы и позволяет им пользоваться общими сетевыми устройствами, например, принтером или файловым хранилищем так, как будто они находятся в одном офисе.

- PAN (Personal Area Network) – объединяет устройства, которыми пользуется один человек;

- CAN(Campus Area Network) – совокупность зданий, в которых уже есть своя локальная сеть, для обмена между ними данными;

- MAN(Metropolitan Area Network) – более крупная сеть, которая объединяет устройства в городе или нескольких городах.

Скрытие вашего общедоступного IP-адреса

Вы не можете скрыть свой общедоступный IP-адрес от своего интернет-провайдера, потому что весь ваш трафик должен пройти через них, прежде чем что-либо сделать в Интернете. Однако вы Можно скрыть свой IP-адрес с веб-сайтов, которые вы посещаете, а также зашифровать все передачи данных (при этом скрывая движение от вашего интернет-провайдера), сначала фильтруя все ваши данные через виртуальную частную сеть (VPN).

Скажем, например, что вы хотите, чтобы ваш IP-адрес был скрыт от Google.com , Как правило, при доступе к веб-сайту Google они смогут увидеть, что ваш публичный IP-адрес запросил просмотр своего веб-сайта. Проведение быстрого поиска на одном из сайтов поиска IP сверху показало бы, кто ваш интернет-провайдер. Поскольку ваш интернет-провайдер знает, какие IP-адреса были назначены вам, в частности, это означает, что ваш визит в Google может быть привязан непосредственно к вам.

Использование службы VPN добавляет еще одного интернет-провайдера в конце вашего запроса, прежде чем открывать веб-сайт Google.

После подключения к VPN выполняется тот же процесс, что и выше, но только на этот раз вместо того, чтобы Google видел IP-адрес, который ваш провайдер назначил вам, они видят IP-адрес, который VPN назначил.

Вот пример Google, показывающий публичный IP-адрес до и после использования VPN:

Поэтому, если Google захочет идентифицировать вас, им придется запрашивать эту информацию из службы VPN вместо вашего интернет-провайдера, потому что, это IP-адрес, который они видели, доступ к их веб-сайту.

На данный момент ваша анонимность зависит от того, готова ли служба VPN отказаться от вашего IP-адреса, что, конечно же, показывает вашу личность. Разница между большинством интернет-провайдеров и большинством услуг VPN заключается в том, что по закону правозащитник чаще всего отказывается от доступа к сайту, в то время как VPN иногда существуют в странах, у которых нет такого обязательства.

Существует множество бесплатных и платных услуг VPN, которые предлагают разные функции. Поиск одного, который никогда не сохраняет журналы трафика, может быть хорошим началом, если вы обеспокоены тем, что ваш интернет-провайдер шпионит за вами.

Несколько бесплатных услуг VPN включают FreeVPN.me, Hideman, Faceless.ME и Windscribe. См. Список бесплатных программных программ для VPN для некоторых других опций.

Почему изменение общедоступных IP-адресов

Большинство общедоступных IP-адресов изменяются и относительно часто. Любой тип IP-адреса, который изменяется, называется динамическим IP-адресом.

Назад, когда интернет-провайдеры были новой вещью, пользователи будут подключаться к Интернету только на короткий промежуток времени, а затем отключиться. IP-адрес, который было используемый одним клиентом, тогда будет открыт для использования другим, который должен быть подключен к Интернету.

Такой способ назначения IP-адресов означал, что провайдеру не нужно было бы покупать такое большое количество. Этот общий процесс все еще используется сегодня, хотя большинство из нас всегда подключено к Интернету.

Однако большинство сетей, на которых размещаются веб-сайты, будут иметь статические IP-адреса, поскольку они хотят, чтобы пользователи могли иметь постоянный доступ к своему серверу. Наличие IP-адреса, который изменит, приведет к поражению цели, поскольку записи DNS необходимо будет обновлять после изменения IP-адресов, что может привести к нежелательному простоям.

С другой стороны, домашним сетям почти всегда назначаются динамические IP-адреса по другой причине. Если интернет-провайдер предоставил вашей сети неизменный адрес, скорее всего, ее будут злоупотреблять клиенты, которые размещают веб-сайты из дома, или хакеры, которые могут повторять один и тот же IP-адрес снова и снова, пока не нарушат вашу сеть.

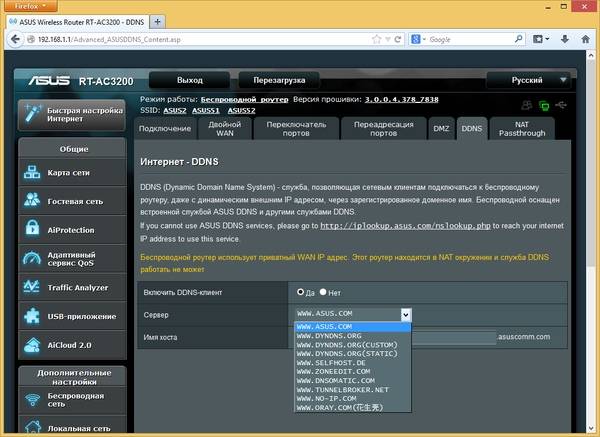

Это одна из причин, почему статический IP-адрес стоит дороже, чем динамический IP-адрес. Услуги DDNS, о которых мы упоминали ранее, – это путь к этому … в некоторой степени.

Другая причина, по которой большинство сетей имеют общедоступные IP-адреса, которые меняются, заключается в том, что статические IP-адреса требуют большего управления и, следовательно, обычно стоят дороже для клиента, чем для динамического.

Например, если бы вы переехали в новое место на расстоянии нескольких миль, но использовали одного и того же интернет-провайдера, назначение динамического IP-адреса просто означало бы, что вы получите другой IP-адрес, доступный из пула адресов. Сети, использующие статические адреса, должны быть повторно настроены для применения к их новому местоположению.

Одновременный доступ по двум внешним IP

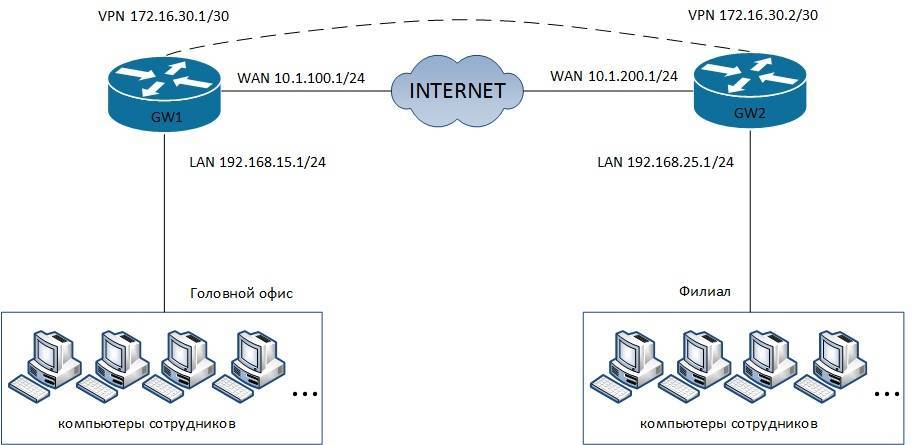

Теперь нам нужно настроить маршрутизацию таким образом, чтобы работали одновременно два wan интерфейса с двумя разными ip адресами. У меня есть очень старая статья, где тоже используются 2 провайдера, но только для резервирования интернета. Одновременно работает только один провайдер, а на второй происходит переключение в случае проблем у первого.

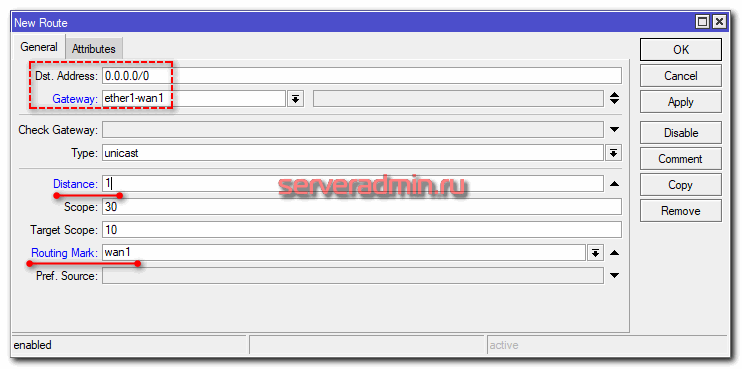

Идем в раздел IP -> Routes и добавляем 2 дефолтных маршрута. Настраиваем их точно так же, как это делали, если бы был только один провайдер. Но при этом указываем для каждого маршрута свою метку маршрутизации (Routing Mark).

То же самое проделываем для второго интерфейса. Должно получиться вот так:

/ip route add distance=1 gateway=109.68.184.1 routing-mark=wan1 add distance=1 gateway=77.31.15.1 routing-mark=wan2

Все, этого достаточно, чтобы к Mikrotik можно было подключиться извне по любому из предложенных IP адресов обоих WAN интерфейсов. По сути он стал доступен через обоих провайдеров одновременно

Важно понимать, что мы настроили только доступ к самому устройству через оба wan интерфейса, а не работу через обоих провайдеров клиентов локальной сети, если mikrotik выступает в качестве шлюза. Там нужно выполнить дальнейшие настройки, чтобы все корректно работало

Надо промаркировать пакеты и из локальной сети и направить их на тот или иной маршрут в зависимости от меток. В данной статье я это не рассматриваю. Возможно, сделаю отдельно.

Маркировка соединений с двух WAN

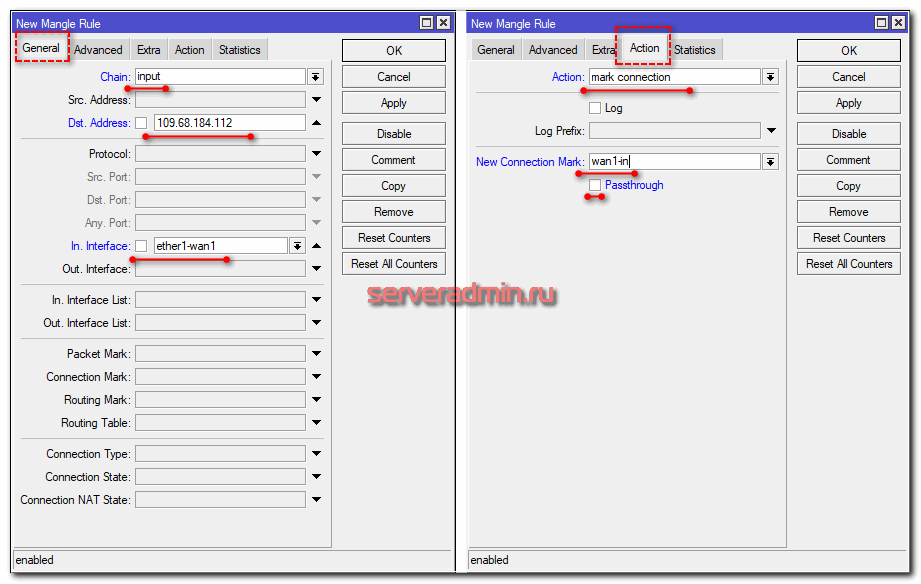

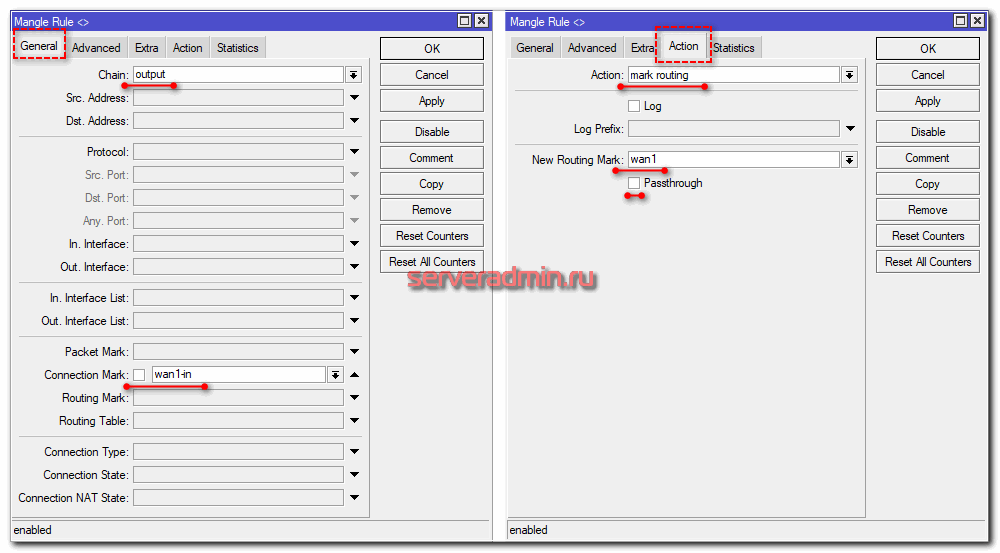

Первым делом маркируем все соединения. Для этого идем в раздел IP -> Firewall -> Mangle и добавляем новое правило маркировки для пакетов из wan-1.

Следующим этапом назначаем метку маршрутизации для этих соединений. Делается этот тут же в новом правиле.

То же самое делаете для второго соединения, заменяя ip ардес, имя интерфейса и назначая другую метку. Должны получиться следующие 4 правила.

/ip firewall mangle add action=mark-connection chain=input dst-address=109.68.184.112 in-interface=ether1-wan1 new-connection-mark=wan1-in passthrough=no add action=mark-routing chain=output connection-mark=wan1-in new-routing-mark=wan1 passthrough=no add action=mark-connection chain=input dst-address=77.31.15.221 in-interface=ether2-wan2 new-connection-mark=wan2-in passthrough=no add action=mark-routing chain=output connection-mark=wan2-in new-routing-mark=wan2 passthrough=no

С маркировкой закончили.

Настройка доступа из локальной сети по внешнему IP-адресу

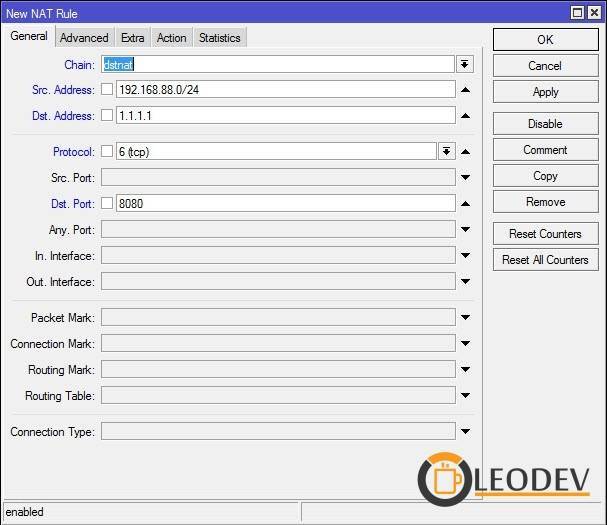

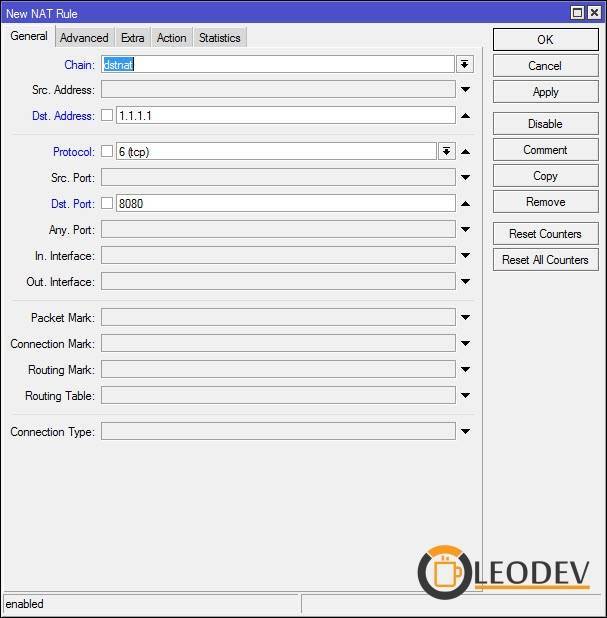

1. Создаем правило для перенаправления обращений по внешнему IP из локальной сети.

Вкладка General:

- Chain — dstnat.

- Src. Address — пишем здесь локальный адрес компьютера, с которого будем заходить по внешнему IP, или диапазон адресов, если такой доступ нужно предоставить нескольким компьютерам сети.

- Dst. Address — указываем внешний адрес компьютера/ сервера и т. п., по которому будет осуществляться доступ из локалки.

- Protocol, Dst. Port — здесь прописываем параметры порта и протокола, которые соответствуют нашему соединению (те же, что и в пробросе портов).

Вкладка Action

- To Addresses — указываем локальный адрес нашего сервера, компьютера, на который мы заходим по внешнему IP-адресу.

- To Ports — порт тот же самый, что на предыдущей вкладке, поэтому здесь можно ничего не указывать.

Теперь на компьютер 192.168.88.229 можно зайти из локальной сети по внешнему IP-адресу 1.1.1.1.

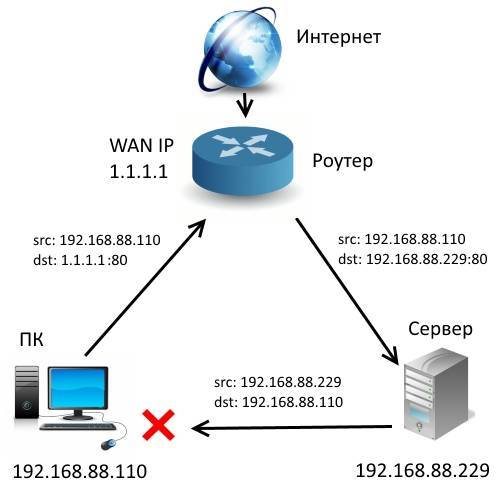

Но при попытке какого-то взаимодействия с ним ничего не получится. Почему? Посмотрим, что происходит.

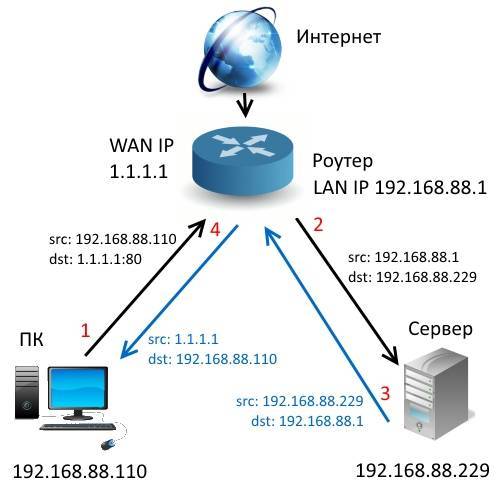

- Наш компьютер (192.168.88.110) посылает пакет на внешний адрес сервера, который является и адресом роутера, соответственно — 1.1.1.1.

- Роутер добросовестно перенаправляет его по нашему правилу dst-nat на компьютер с адресом 192.168.88.229

- Тот его принимает и отправляет ответ. Но так как он видит в качестве адреса источника локальный IP-адрес (ведь пакет поступил от компьютера в локальной сети), он отправляет ответ не на маршрутизатор, а напрямую получателю

- Получатель же (192.168.88.10) отправляя данные по внешнему IP, и ответ также ожидает от внешнего IP. Получив пакет от локального 192.168.88.229, он его просто сбрасывает, как ненужный

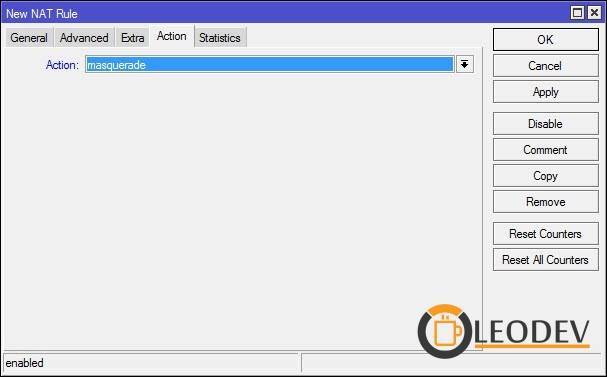

Поэтому нам нужно еще одно правило, которое будет подменять локальный адрес источника при отправке пакета на внешний IP.

Подменяем локальный адрес компьютера на внешний IP-адрес

На вкладке Action выставляем маскарадинг (masquerade), т. е. подмену адреса источника на локальный адрес маршрутизатора. На вкладке General прописываем правила, при которых он будет применяться:

- Chain — srcnat, т. е. при запросах из локальной сети.

- Src. Address — пишем здесь локальный адрес компьютера, или диапазон адресов, с которых будут отправляться пакеты.

- Dst. Address — здесь конкретизируем «адрес получателя», т. е. правило будет применяться только для пакетов, адресованных нашему серверу.

- Protocol, Dst. Port — здесь прописываем те же параметры порта и протокола.

Теперь, получив пакет из локальной сети, адресованный на внешний IP 1.1.1.1, маршрутизатор не только перенаправит его на 192.168.88.229 (по первому правилу), но и заменит в пакете адрес источника (192.168.88.110) на свой локальный адрес.

Ответ от сервера поэтому отправится не напрямую в локальную сеть, а на маршрутизатор, который, в свою очередь направит его источнику.

Второй способ Hairpin NAT MikroTik: 2 правила вместо 3

Можно сделать еще проще, заменив правило проброса портов первым правилом Hairpin NAT. В этом случае в настройках не нужно указывать In. Interface и Src Address, но нужно прописать адрес назначения.

Доступ на внешний IP адрес вашего сервера или компьютера с приложением будет открыт как для обращений извне, так и из локальной сети, с любых адресов, но только для пакетов с адресом назначения 1.1.1.1:80.

Теперь добавляете описанное выше правило srcnat, и все. Можно добавить дополнительную фильтрацию, прописав в out-interface тот интерфейс, с которого будут осуществляться отправки пакетов, если есть такая необходимость.

Недостатком Hairpin NAT является только то, что нагрузка на роутер возрастает, ведь те обращения, что раньше проходили через локальную сеть непосредственно между компьютерами, теперь будут идти через маршрутизатор.

Второй способ проще, но, в зависимости от конфигурации вашей сети, может использоваться и первый.

Обращение к провайдеру

Если ничего из вышеуказанного так и не принесло желаемого результата, рекомендуется связаться с интернет-провайдером. Телефон всегда можно найти на официальном сайте и странице управления. Как показывает практика, если решить проблему самостоятельно после всех принятых мер не получается, то скорее всего причина в поставщике услуг.

Это могут быть перебои с сетью, обрыв связи, профилактические работы и так далее. Все это пользователь может уточнить у провайдера. Кроме того, если все нормально, поставщик предоставляет консультацию по вопросу решения проблемы.

Обращение к провайдеру

Если раздача интернета вдруг приостанавливается, а внизу экрана появляется весьма характерный символ, не стоит впадать в панику. Как показывает практика, большинство пользователей могут самостоятельно устранить возникшие неполадки. В крайнем случае следует связаться со специалистами, которые помогут восстановить сеть в кратчайшие сроки.

Последнее обновление – 2 ноября 2020 в 07:28

Все о IT

Самое интересное и полезное. информационно-коммуникационные технологии Ежедневно новое ПЕРЕЙТИ телеграмм канал ITUMNIK

Диагностика на стороне клиента

Чтобы понять, что происходит, первым делом, конечно, следует проверить, подключён ли клиент физически к проводной или беспроводной сети. Если да, то самое время приступать к проверке сетевых настроек на устройстве клиента с помощью утилит ipconfig /all (в командной строке Windows), ifconfig или ip addr (в терминале Linux).

Вывод команд покажет текущий IP-адрес и другие настройки на сетевом адаптере (или всех адаптерах, если их несколько). При этом, если на сетевом адаптере нет корректного IP-адреса, возможных вариантов его настроек может быть немного.

Вариант 1. Текущий IP-адрес имеет вид 169.254.Х.Х

Скорее всего, на клиентской машине при этом установлена ОС Windows. Это значит, что клиенту действительно не удалось получить сетевые настройки, потому что DHCP-сервер не отвечал, и адрес был сгенерирован службой APIPA (Automatic Private IP Addressing) из диапазона 169.254.0.0 – 169.254.255.255. Если клиент — Linux-машина, адрес может принимать вид 0.0.0.0, либо отсутствовать в принципе.

Пожалуй, самое очевидное действие в такой ситуации — попытаться снова получить IP-адрес, отправив повторно DHCP-запрос, а заодно убедиться, что на устройстве запущен DHCP-клиент. Это можно сделать несколькими способами:

- отключиться от сети на 10–30 секунд и подключиться снова;

- перезагрузить устройство;

- выполнить последовательно команды. В командной строке Windows: ipconfig /release, затем ipconfig /renew. В терминале Linux: dhclient -v -r, потом dhclient или dhcpcd -k, затем dhcpcd ().

При выводе каких-либо ошибок и/или предупреждений нужно в первую очередь их устранить — например если DHCP-клиент не запущен, сперва его необходимо включить. После этого нужно снова проверить настройки. Если результат остался прежним, проверьте работоспособность сетевого драйвера и стека протоколов TCP/IP в целом. Проще всего это сделать с помощью команды ping 127.0.0.1 (так называемая проверка внутренней обратной петли). Если в результате выполнения команды ответ от собственного сетевого адаптера получен, можно считать диагностику на стороне клиента завершённой и переходить к диагностике со стороны DHCP-сервера.

Как известно, чудес не бывает. Если настройки, которые получает клиент, не от доверенного DHCP-сервера в сети, значит, их раздаёт кто-то другой. Тот, кто случайно или специально подключил к сети DHCP-сервер со своей конфигурацией. Возможно, это обычный Wi-Fi-роутер, к которому кабель по ошибке подключили через один из LAN-портов. Тогда ваша задача — найти недоверенный DHCP-сервер и предотвратить такие попытки в будущем.

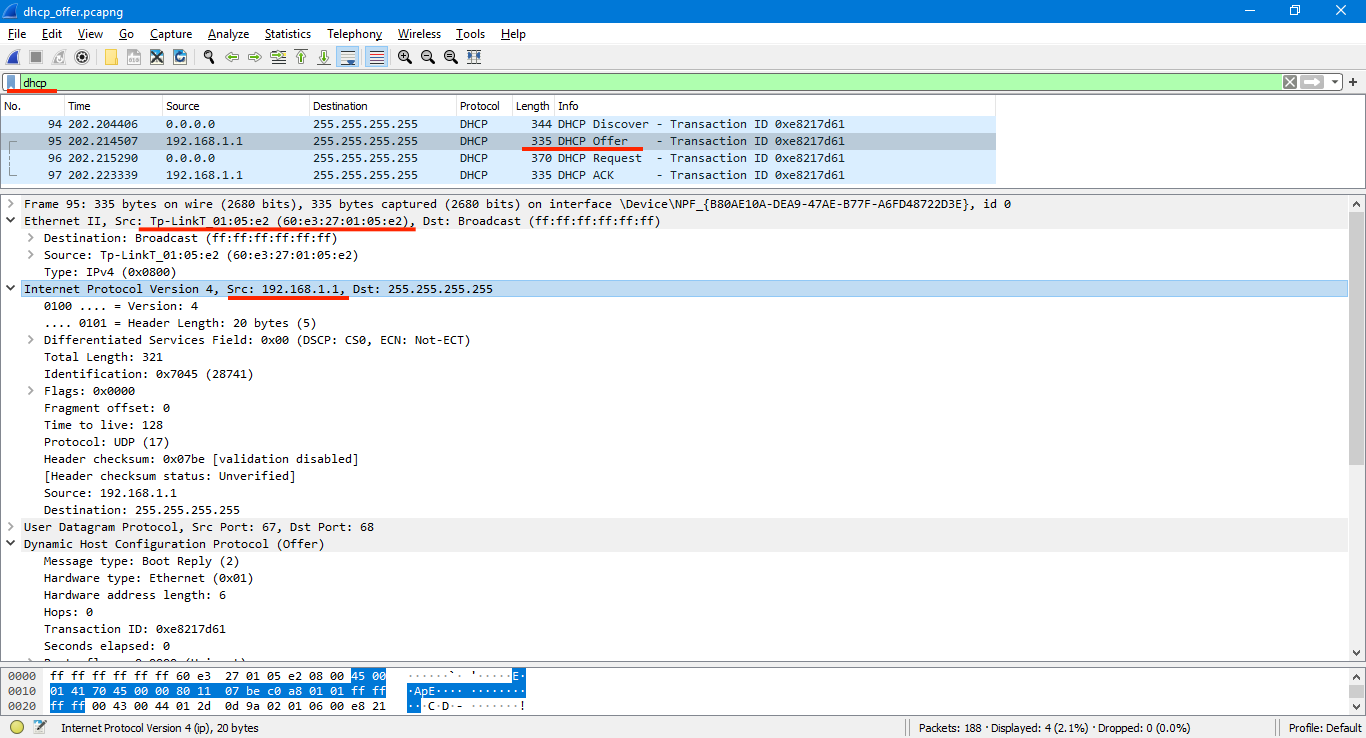

Здесь нужно вспомнить, как работает DHCP-протокол. Клиент отправляет широковещательный запрос (DHCPDISCOVER), который получат все DHCP-серверы в сети и отправят в ответ свои предложения IP-адреса (DHCPOFFER). При этом клиент примет первое полученное предложение (DHCPOFFER), скорее всего, от ближайшего DHCP-сервера, а остальные отклонит.

Очевидно, что предложение от доверенного DHCP-сервера приходит позже, скорее всего, потому, что он дальше от клиента. Для последующей диагностики на устройстве клиента нужно установить анализатор сетевого трафика (Wireshark или tcpdump), запустить его, отфильтровав трафик по типу протокола DHCP или портам 67–68, и посмотреть в DHCP-ответах IP и MAC адрес DHCP-сервера, который их отправляет:

Дальше дело за малым. Во-первых, можно воспользоваться сервисом macvendors.com или аналогичным и по MAC-адресу определить производителя оборудования этого устройства. У Wireshark есть такая функция. Во-вторых, если есть управляемые коммутаторы в сети, найти по MAC, в какой порт какого коммутатора подключено это устройство. После нейтрализации недоверенного DHCP-сервера клиенту, скорее всего, удастся получить верные настройки. Для предотвращения таких инцидентов в будущем рекомендуется внедрить методы защиты от атак на DHCP на сетевом оборудовании.

Как узнать, какой IP-адрес у пользователя

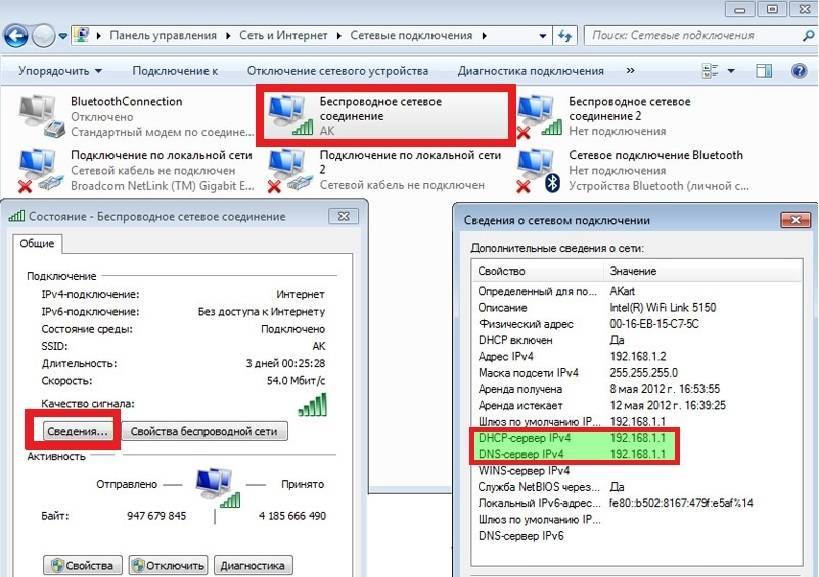

Чтобы узнать тип своего IP-адреса, необходимо выяснить его в сети провайдера. Способ выяснения различается в случае прямого подключения компьютера кабелем или подключения ПК через роутер (маршрутизатор).

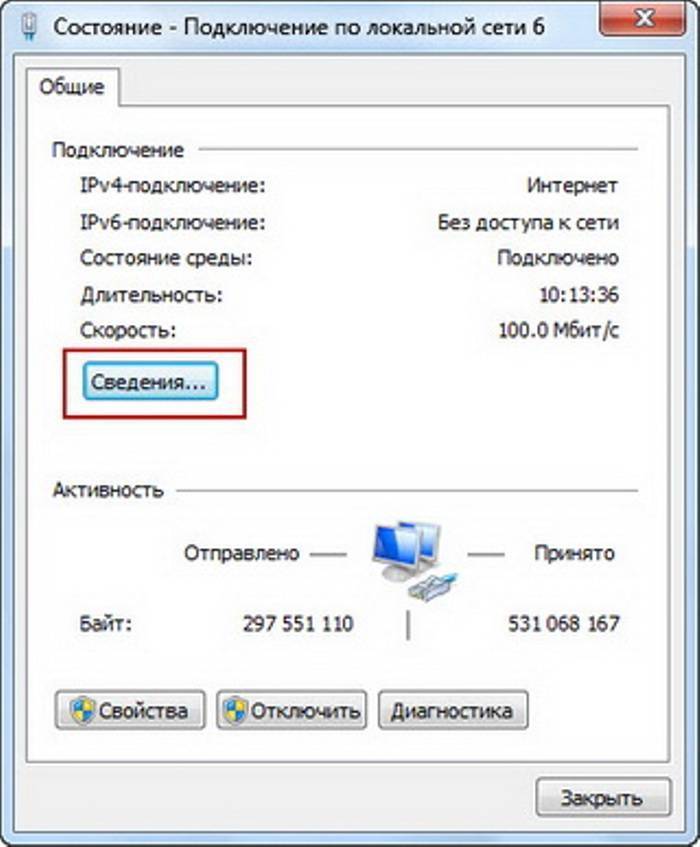

Прямое подключение ПК

Шаг 1. Щелкнуть правой кнопкой мыши по пиктограмме сети в области уведомлений (внизу справа) и выбрать «Центр управления сетями…».

Щелкаем правой кнопкой мыши по пиктограмме сети в области уведомлений, выбираем «Центр управления сетями…»

Щелкаем правой кнопкой мыши по пиктограмме сети в области уведомлений, выбираем «Центр управления сетями…»

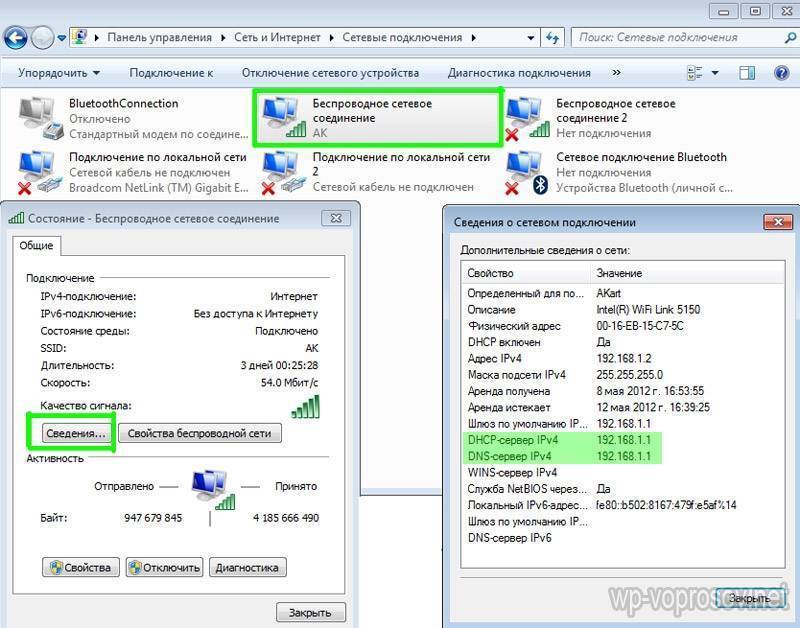

Шаг 3. В «Состояние…» щелкнуть «Сведения…».

Кликаем по кнопке «Сведения»

Кликаем по кнопке «Сведения»

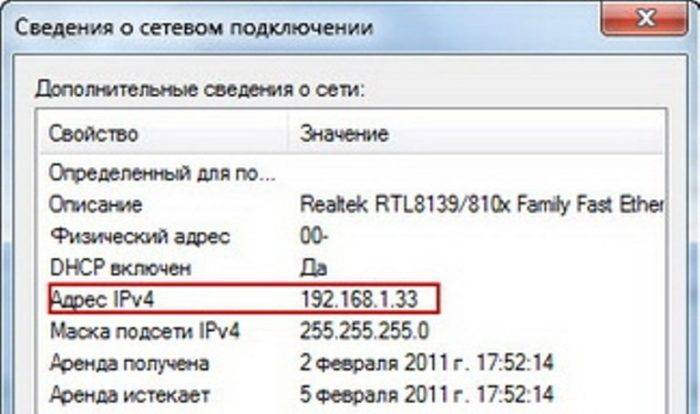

Шаг 4. В «Адрес IPv4» будет указан IP-адрес подключения к Интернет.

В поле «Адрес IPv4» будет указан IP-адрес подключения к Интернет

В поле «Адрес IPv4» будет указан IP-адрес подключения к Интернет

Сверить этот IP-адрес с приведенным выше диапазоном IP-адресов, выделенным для локальных сетей. Если цифры IP-адреса попадают в указанный диапазон, то этот адрес является серым, если нет, то белым.

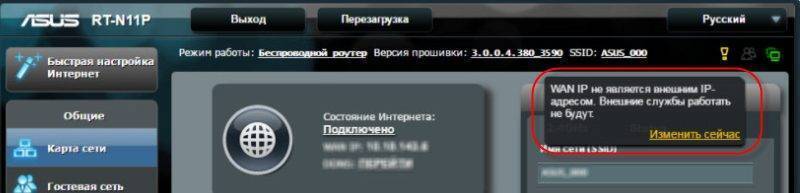

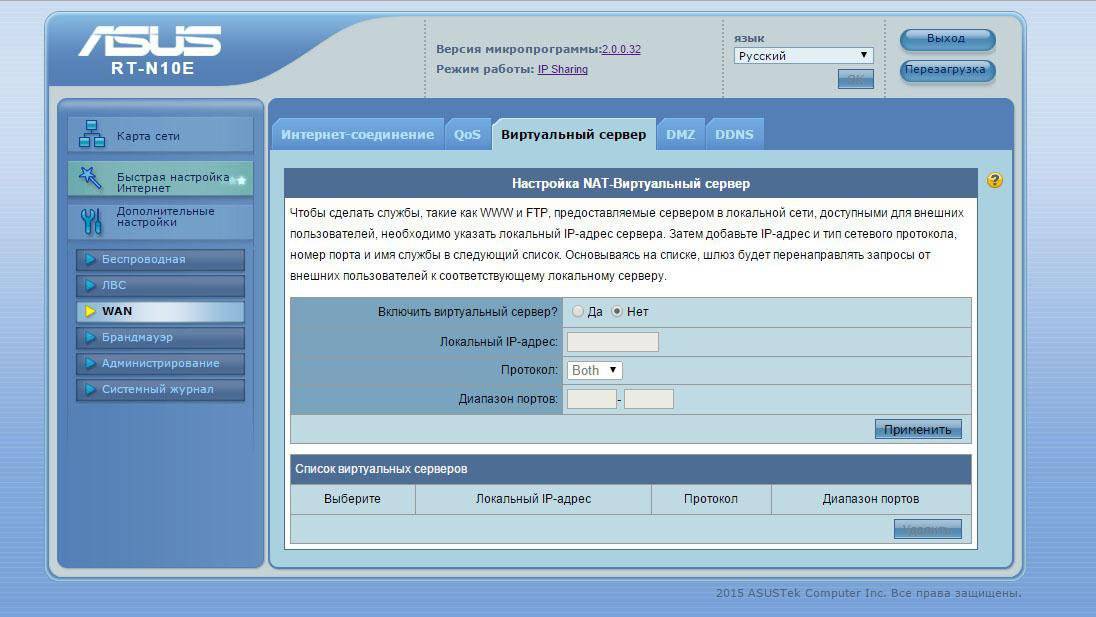

Подключение через роутер

Как уже упоминалось, все сетевые устройства подключаются к роутеру через серые IP. Поэтому, если в сети имеется роутер с выходом в Интернет, необходимо выяснять IP-адрес на самом роутере. Для этого нужно зайти в его настройки.

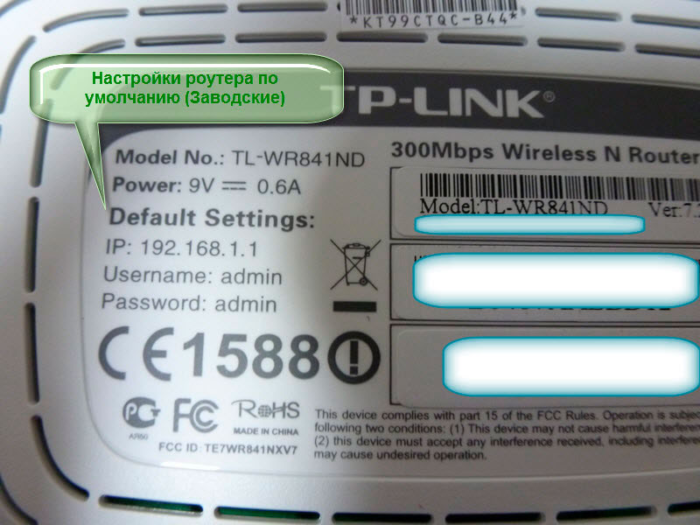

Шаг 1. Выяснить IP-адрес, username (имя пользователя) и password (пароль) конкретной модели роутера в его документации, на этикетке внизу устройства или в Интернет. Если эти данные были изменены, вспомнить их или найти о них записи.

На этикетке внизу роутера находим данные для входа в настройки из браузера

На этикетке внизу роутера находим данные для входа в настройки из браузера

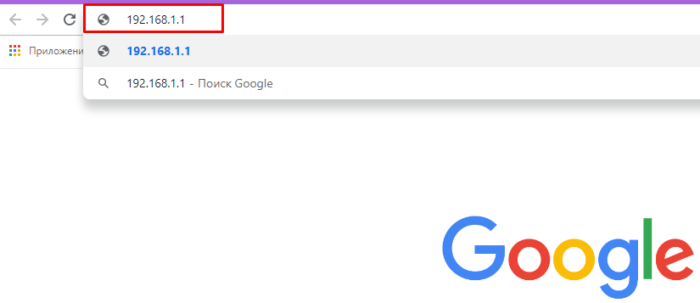

Шаг 2. Открыть Интернет-браузер и набрать IP роутера в строке адресов, нажав «Enter».

Открываем Интернет-браузер, набираем IP роутера в строке адресов, нажав «Enter»

Открываем Интернет-браузер, набираем IP роутера в строке адресов, нажав «Enter»

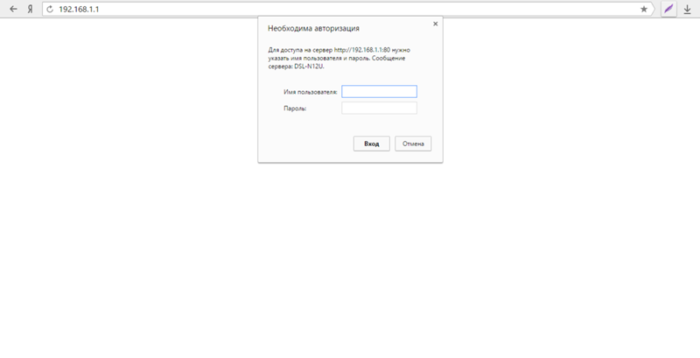

Шаг 3. В меню входа набрать «Имя» и «Пароль». Нажать «Вход».

Набираем в полях «Имя» и «Пароль», нажимаем «Вход»

Набираем в полях «Имя» и «Пароль», нажимаем «Вход»

Откроются настройки роутера.

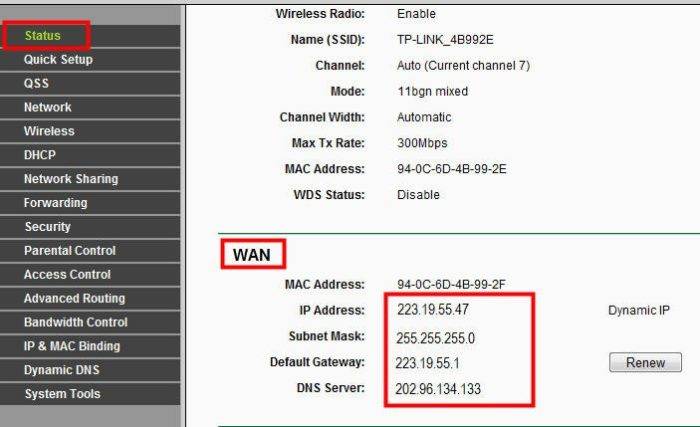

Шаг 4. Щелкнуть по закладке «Status» и в разделе «WAN» прочитать «IP Address».

Щелкаем по закладке «Status» и в разделе «WAN» читаем «IP Address»

Щелкаем по закладке «Status» и в разделе «WAN» читаем «IP Address»

Сверить этот IP-адрес с приведенным выше списком IP-адресов, выделенным для частных сетей. Если цифры IP-адреса попадают в указанный диапазон, то этот адрес является серым, если нет, то белым.

В поле поиска вставляем ссылку на сайт, нажимаем «Enter»

В поле поиска вставляем ссылку на сайт, нажимаем «Enter»

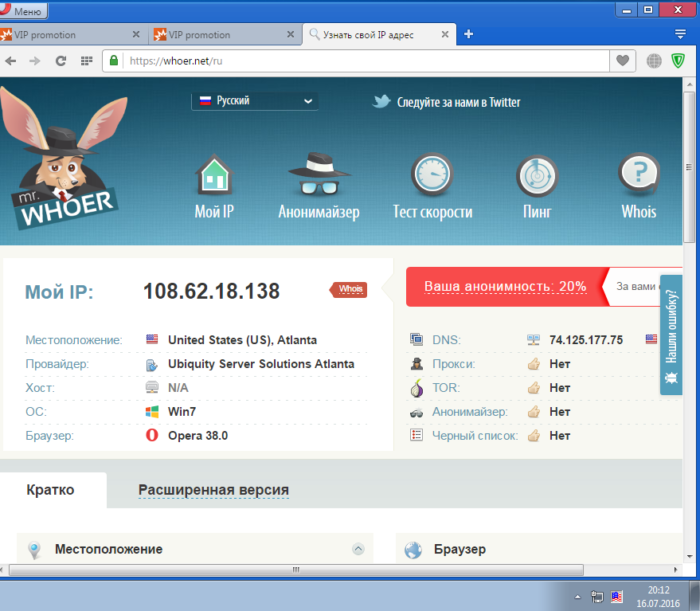

Слева в графе «My IP» будет указан IP-адрес. В данном случае это: 108.62.18.138.

Слева в графе «My IP» указан IP-адрес

Слева в графе «My IP» указан IP-адрес

Mikrotik как резервный шлюз

В удаленных местах, где нет постоянного технического персонала для обслуживания шлюза, я всегда ставлю 2 устройства, которые могут работать в качестве шлюза для локальной сети. Обычно это полноценный роутер Mikrotik или шлюз в виртуальной машине на базе какого-то линукса. Там могут быть настроены два провайдера, резервирование и т.д

Не суть важно, рассказываю не об этом. В качестве резерва чаще всего выступает свитч микротик с возможностью роутинга

Например, CRS326. Это очень удобно, так как свитч в любом случае какой-то будет установлен, пусть уж сразу с доп. функуионалом.

Таким образом, у вас есть основной шлюз, который обеспечивает интернетом локальную сеть и запасной. Если с первым происходит физическая поломка и он полностью выходит из строя, вы можете подключиться к резервному и настроить его в качестве основного, пока с ним не будет решена проблема. Такая схема возможна, если у вас 2 провайдера с несколькими внешними IP адресами, которые настраиваются у обоих шлюзов – основного и резервного. Если у резервного только один IP адрес – он настраивается на запасном шлюзе. Таким образом, автопереключения на резерв не будет. Приходится этим жертвовать в данном случае.

В случае, если у вас только 1 провайдер, но он предоставляет несколько внешних ip адресов, то все настраивается примерно так же. На резервном Микротике настраивается интернет через основной шлюз в локальной сети (в моей статье это wan1), а отдельный внешний ip адрес настраивается как дополнительный (wan2). Отличие будет только в том, что соединения через основной шлюз и локальную сеть не надо маркировать. Будут проблемы с доступом через локальную сеть, vpn и т.д. Достаточно настроить маркировку входящих пакетов только через wan2 – внешний ip адрес провайдера.

При такой схеме вы будете застрахованы от физической поломки основного шлюза. Если она случится, вы подключаетесь через внешний ip адрес к запасному микротику и делаете его временно основным шлюзом. Можно просто назначить ему ip адрес мертвого шлюза или настроить dhcp сервер и выдавать новые сетевые настройки. Это уже будет зависеть от вашей топологии.

Как узнать диапазоны локальной подсети Интернет-провайдера

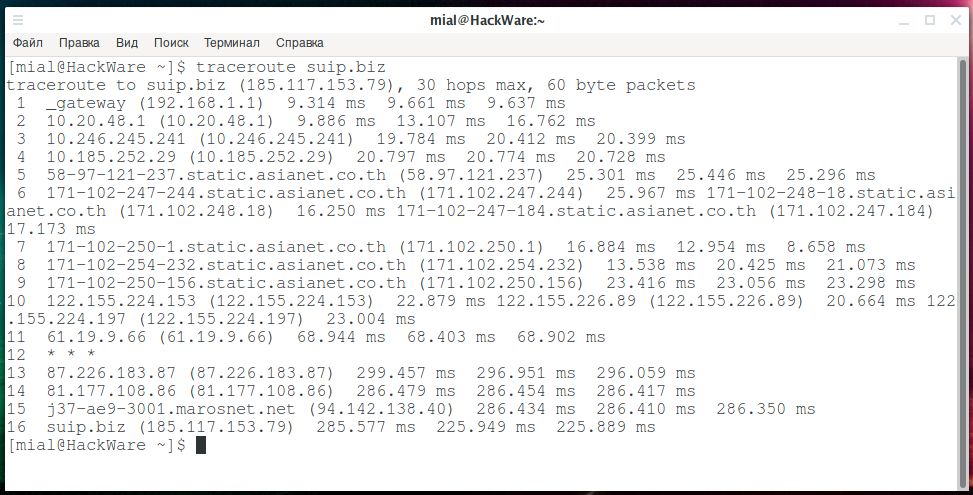

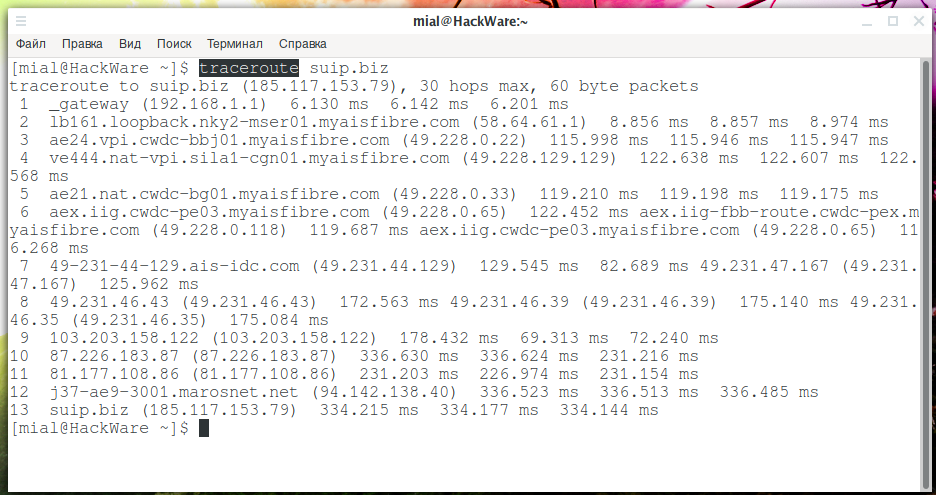

Начнём с того, что посмотрим, через какие узлы проходят пакеты, прежде чем попасть в глобальную сеть. Для этого применяется трассировка:

traceroute suip.biz

Первая строка:

1 _gateway (192.168.1.1) 9.314 ms 9.661 ms 9.637 ms

это мой собственный роутер. Сканировать локальную сеть 192.168.1.1/24 смысла нет.

А вот следующие три адреса говорят нам о сети 10.0.0.0/8:

2 10.20.48.1 (10.20.48.1) 9.886 ms 13.107 ms 16.762 ms 3 10.246.245.241 (10.246.245.241) 19.784 ms 20.412 ms 20.399 ms 4 10.185.252.29 (10.185.252.29) 20.797 ms 20.774 ms 20.728 ms

Но сеть 10.0.0.0/8 является реально большой (2563 = 16,777,216 адресов). Интернет провайдеру часто просто не нужна такая большая сеть и он использует только её части — подсети, в которых компактно собраны пользователи.

Можно предположить, что первый IP (10.20.48.1) является шлюзом для всех пользователей, которые расположены где-нибудь в 10.20.48.1-10.20.60.255.

Можно попробовать просканировать эти диапазоны. Но ключевую подсказку дала программа ZMap. Я запустил сканирование всей подсети в поисках хостов:

sudo zmap -p 80 10.0.0.0/8 -o zmap.txt -r 300

Но ждать почти сутки до завершения (через Wi-Fi сканирование происходит медленно, а я подключён именно так) мне не пришлось. Алгоритм сканирования ZMap такой, что она проверят хосты не последовательно, а в разнобой по всему указанному диапазону. И если пользователи действительно расположены компактно в определённых подсетях, то уже через короткое время (минут 15) можно понять, где именно они:

cat zmap.txt | sort

Пользователи оказались сконцентрированы в довольно небольших диапазонах:

- 10.20.160.0-10.20.162.255

- 10.20.48.1-10.20.63.255

Эти наблюдения не исключают, что пользователи могут быть и в других подсетях — проверить это можно только более длительным сканированием.

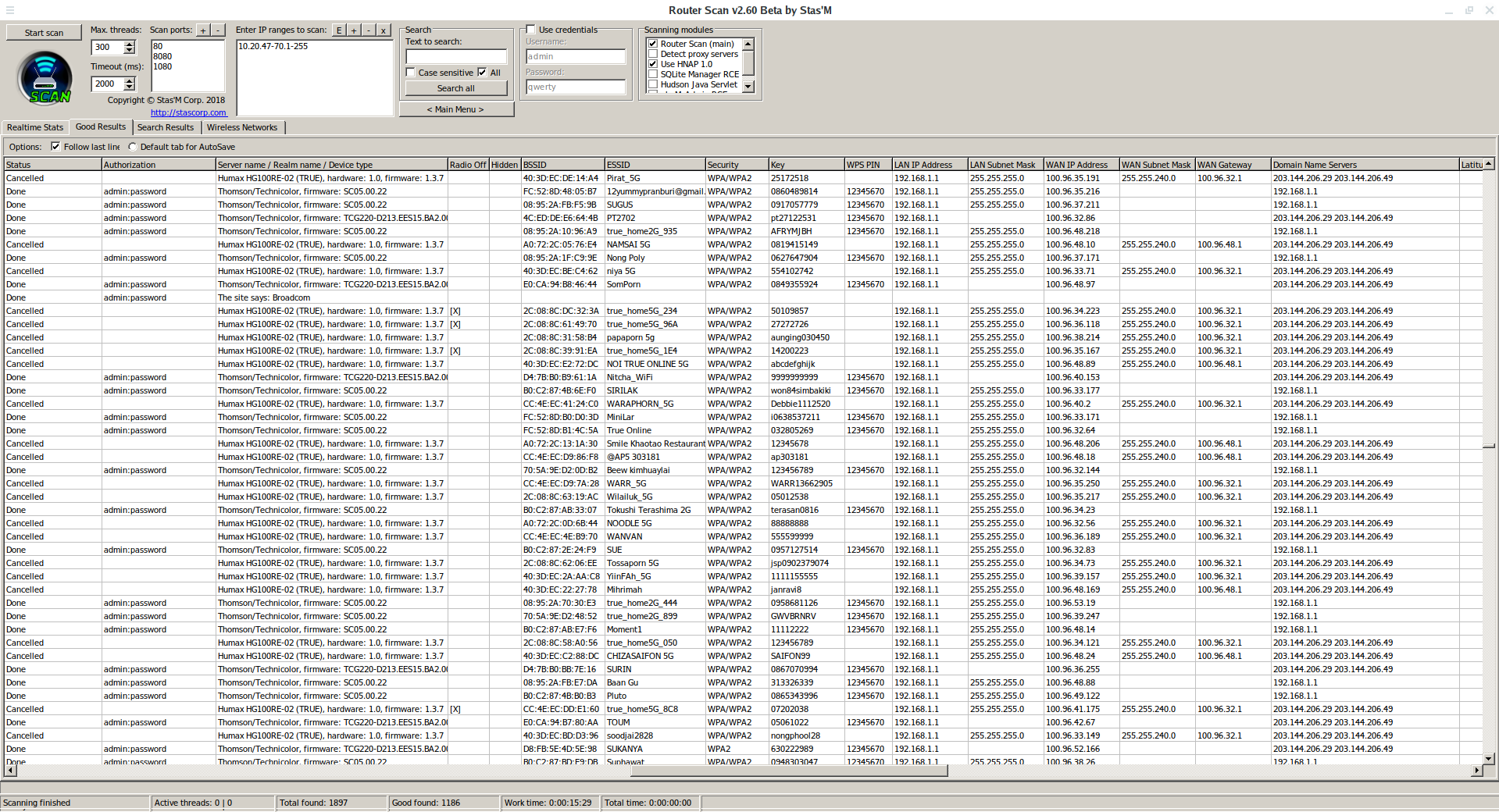

Я добавил эти диапазоны в Router Scan by Stas’M и получил примерно 1200 хороших результатов:

Выгрузка на 3WiFi показала, что там много новых ТД.

Всё?

Посмотрите внимательно на столбец WAN IP Address на скриншоте выше.

Они расположены компактно. Но это не всё. Программа whois:

whois 100.96.35.140

рассказала мне, что принадлежат они диапазону 100.64.0.0/10 (то есть 100.64.0.0 — 100.127.255.255). И что это Shared Address Space — то есть общее пространство адресов, которое может использоваться только в сетях провайдера услуг или на оборудовании для маршрутизации, которое способно делать преобразование адресов через интерфейсы роутеров, когда адреса являются идентичными на двух различных интерфейсах.

Эти адреса являются немаршрутизируемыми и недоступными для внешней сети, но пинг подсказал, что у меня есть к ним контакт:

ping 100.96.35.140

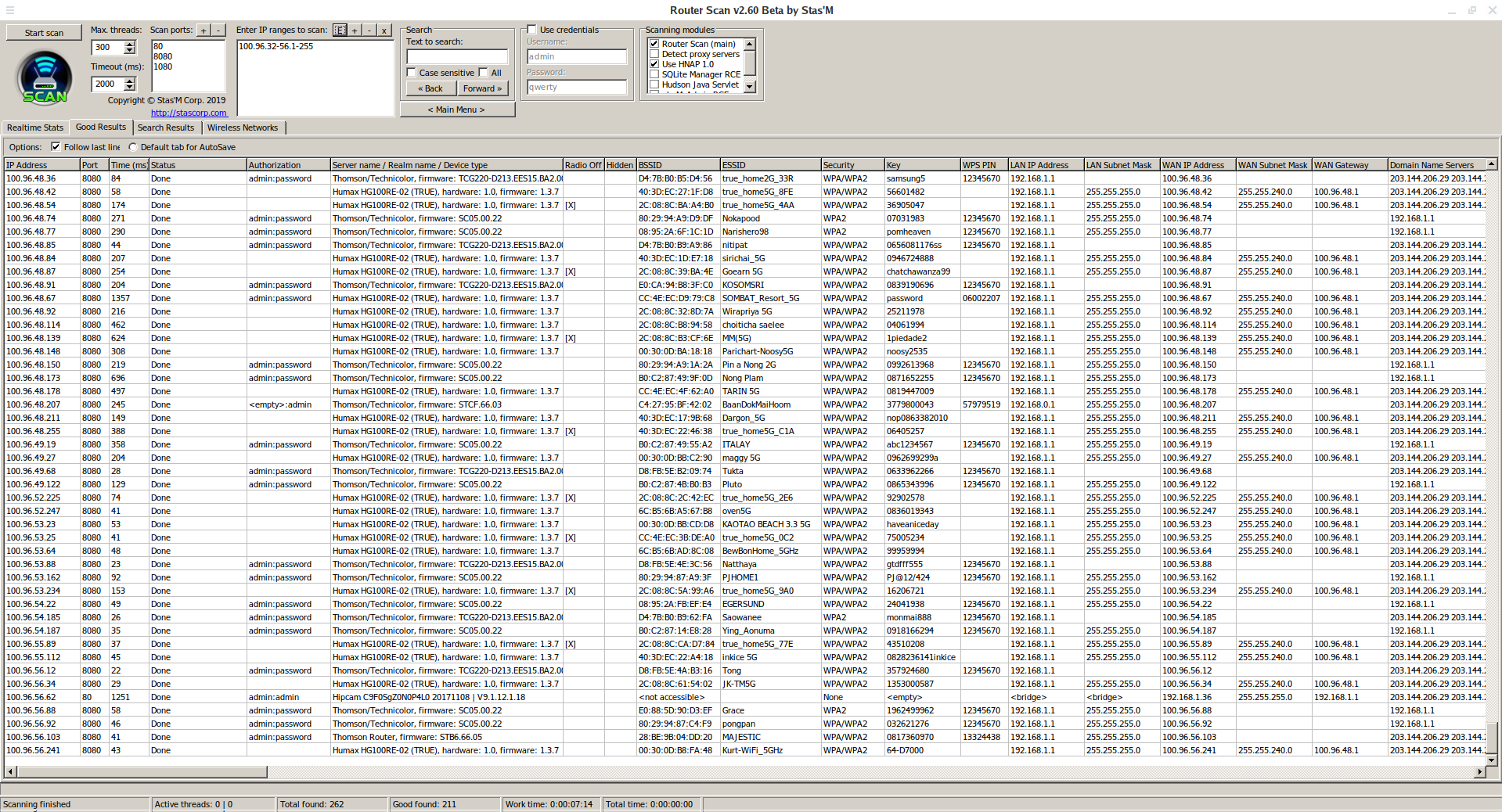

Я проанализировал адреса и запустил Router Scan на диапазоне 100.96.32.1-100.96.56.255:

Набралось 200 хороших результатов и даже с учётом выгруженных предыдущих точек доступа, было больше сотни новых!

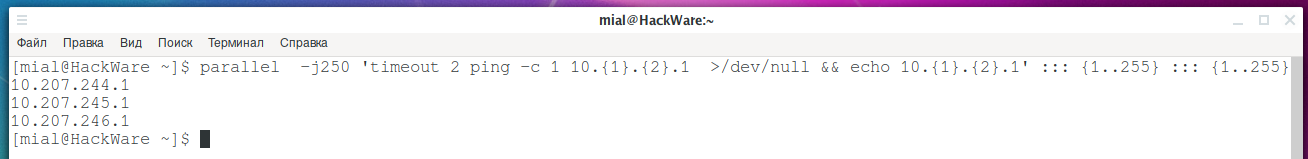

С помощью Parallel можно очень быстро искать адреса вида 10.x.x.1, которые могут оказаться шлюзами по умолчанию:

parallel -j250 'timeout 2 ping -c 1 10.{1}.{2}.1 >/dev/null && echo 10.{1}.{2}.1' ::: {1..255} ::: {1..255}Судя по всему, этот метод дал мне ещё несколько подсетей:

Поискать живые хосты без сканирования портов можно и с помощью Nmap:

sudo nmap -sn 10.91.111.0/24

Но если нам не нужно во что бы то ни стало найти все живые хосты, если нас интересуют только те, на которых прослушивается 80й порт, то всё можно сделать намного быстрее с помощью ZMap:

sudo zmap -p 80 10.91.111.0/24 -r 300

Адреса из локальной подсети 10.0.0.0/8 можно найти даже когда на первый взгляд их там нет. Вот пример другого Интернет-провайдера, где никаких признаков локальной сети 10.0.0.0/8:

Но обычная ping с бустом от parallel доказывают обратное:

Хотя там может и не быть роутеров — какие-то технические сетевые узлы

Но при исследовании сети это всё равно важно.. Это небольшая заметка о том, как сканировать Интернет-провайдеров изнутри

Подытожим:

Это небольшая заметка о том, как сканировать Интернет-провайдеров изнутри. Подытожим:

- сканируя локальные диапазоны мы получаем доступ к устройствам, которые невозможно просканировать из глобальной сети

- проведя небольшой анализ можно узнать диапазон локальной сети (10.0.0.0/8, 172.16.0.0/12 или 100.64.0.0/10) и даже сильно сократить количество IP для сканирования

Итак, для частных сетей используются следующие диапазоны адресов:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 100.64.0.0/10

P.S.

Дописал и вспомнил, что почти такая же статья уже есть на основе документации к Router Scan by Stas’M: «Некоторые приёмы исследования сети»… Ну ладно, пускай будет две — в этой статье команды с ping намного быстрее. А в той первой статье есть примеры команд для Windows.

Как найти свой публичный IP-адрес

Вам не нужно знать свой публичный IP-адрес большую часть времени, но бывают ситуации, когда это важно или даже необходимо, например, когда вам нужно получить доступ к своей сети или к компьютеру в ней, вдали от дома или от вашего бизнес. Самый простой пример – использование программы удаленного доступа

Например, если вы находитесь в своем гостиничном номере в Шанхае, но вам нужно «удалиться» на свой компьютер дома, в своей квартире в Денвере, вам нужно знать IP-доступ к Интернету (общедоступный IP-адрес, используемый вашим домашним маршрутизатором), чтобы вы могли поручить этому программному обеспечению подключиться в нужном месте

Самый простой пример – использование программы удаленного доступа. Например, если вы находитесь в своем гостиничном номере в Шанхае, но вам нужно «удалиться» на свой компьютер дома, в своей квартире в Денвере, вам нужно знать IP-доступ к Интернету (общедоступный IP-адрес, используемый вашим домашним маршрутизатором), чтобы вы могли поручить этому программному обеспечению подключиться в нужном месте.

На удивление легко найти ваш публичный IP-адрес. Пока есть много способы сделать это, просто откройте один из этих сайтов на своем смартфоне, ноутбуке, настольном компьютере или любом другом устройстве, использующем веб-браузер: IP Chicken, WhatsMyIP.org, Who.is, WhatIsMyPublicIP.com или WhatIsMyIPAddress.com.

Хотя это не так просто, как использование веб-сайта, вы также можете найти свой общедоступный IP-адрес на странице администрирования вашего маршрутизатора. Если вы не знаете, что тот это, как правило, ваш IP-адрес шлюза по умолчанию.

Уловка? Вам нужно будет это сделать с вашего домашнего компьютера , Если вы уже отсутствуете, вам придется иметь дело с другом или коллегой. Вы также можете использовать службу DDNS, некоторые из которых даже бесплатны. Нет-IP – один из примеров, но есть и другие.