Настройка защиты сети WiFi

Безопасность сети WiFi

определяется настройками точки доступа. Несколько этих настроек прямо влияют

на безопасность сети.

Режим доступа к сети WiFi

Точка доступа может работать в одном из двух режимов –

открытом или защищенном. В случае открытого доступа, подключиться к точке

досутпа может любое устройство. В случае защищенного доступа подключается

только то устройство, которое передаст правильный пароль доступа.

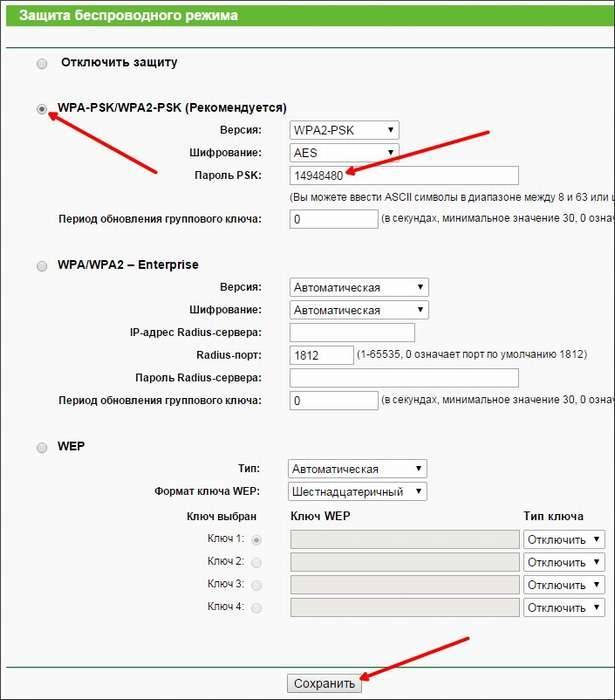

Существует три типа (стандарта) защиты WiFi

сетей:

- WEP (Wired Equivalent Privacy). Самый первый стандарт

защиты. Сегодня фактически не обеспечивает защиту, поскольку взламывается

очень легко благодаря слабости механизмов защиты. - WPA (Wi-Fi Protected Access). Хронологически второй

стандарт защиты. На момент создания и ввода в эксплуатацию обеспечивал

эффективную защиту WiFi

сетей. Но в конце нулевых годов были найдены возможности для взлома

защиты WPA через уязвимости в механизмах

защиты. - WPA2 (Wi-Fi Protected Access). Последний стандарт защиты. Обеспечивает

надежную защиту при соблюдении определенных правил. На сегодняшний день

известны только два способа взлома защиты WPA2.

Перебор пароля по словарю и обходной путь, через службу WPS.

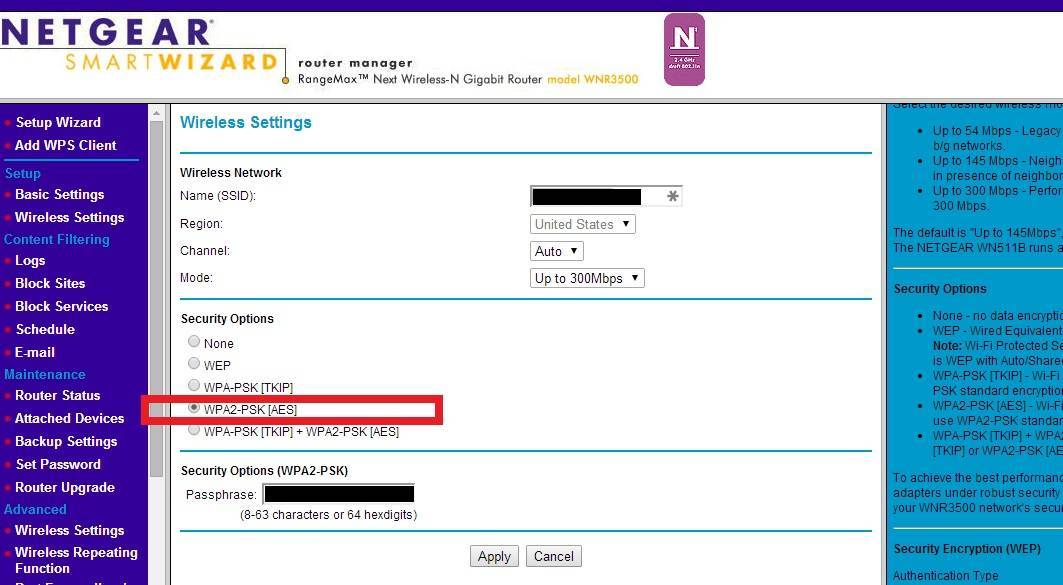

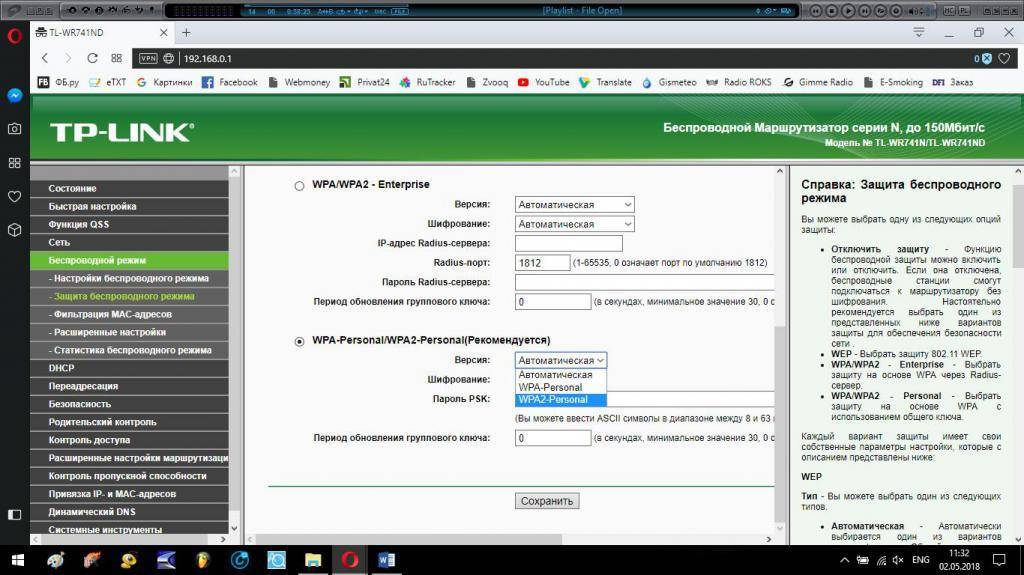

Таким образом, для обеспечения безопасности сети WiFi

необходимо выбирать тип защиты WPA2.

Однако не все клиентские устройства могут его поддерживать. Например

Windows XP SP2 поддерживает только WPA.

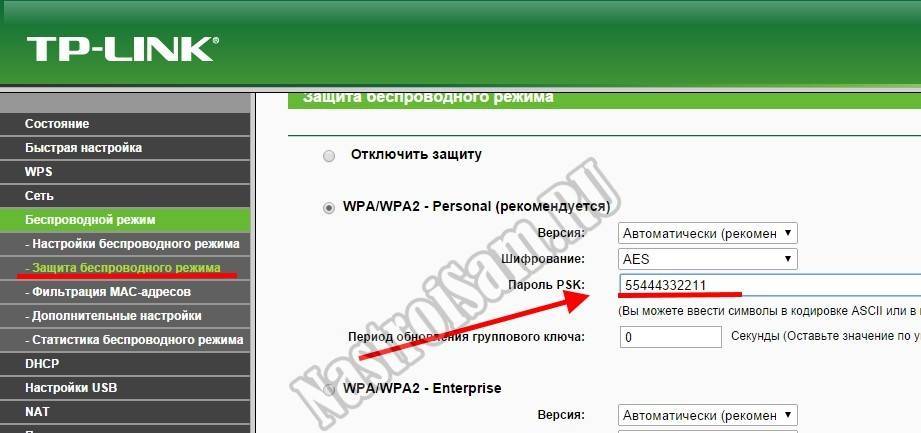

Помимо выбора стандарта WPA2 необходимы дополнительные

условия:

Пароль для доступа к сети WiFi необходимо составлять следующим образом:

- Используйте буквы и цифры в пароле. Произвольный набор

букв и цифр. Либо очень редкое, значимое только для вас, слово или фразу. - Не используйте простые пароли вроде имя + дата

рождения, или какое-то слово + несколько цифр, например

lena1991 или dom12345. - Если необходимо использовать только цифровой пароль, тогда его длина должна

быть не менее 10 символов. Потому что восьмисимвольный цифровой пароль

подбирается методом перебора за реальное время (от нескольких часов до

нескольких дней, в зависимости от мощности компьютера).

Если вы будете использовать сложные пароли, в

соответствии с этими правилами, то вашу WiFi сеть нельзя будет взломать

методом подбора пароля по словарю. Например, для пароля вида 5Fb9pE2a

(произвольный буквенно-цифровой), максимально возможно 218340105584896 комбинаций.

Сегодня это практически невозможно для подбора. Даже если компьютер будет

сравнивать 1 000 000 (миллион) слов в секунду, ему потребуется почти 7 лет для перебора всех значений.

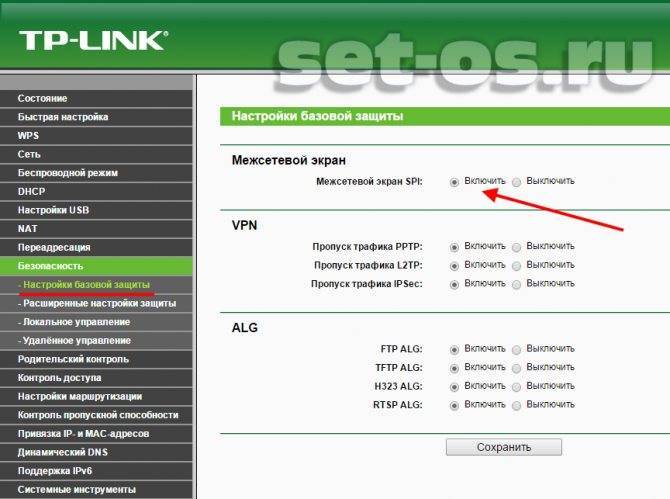

WPS (Wi-Fi Protected Setup)

Если точка доступа имеет функцию WPS

(Wi-Fi Protected Setup), нужно отключить ее. Если эта функция необходима, нужно убедиться что ее

версия обновлена до следующих возможностей:

- Использование всех 8 символов пинкода вместо 4-х, как

это было вначале. - Включение задержки после нескольких попыток передачи

неправильного пинкода со

стороны клиента.

Дополнительная возможность улучшить защиту

WPS это использование цифробуквенного пинкода.

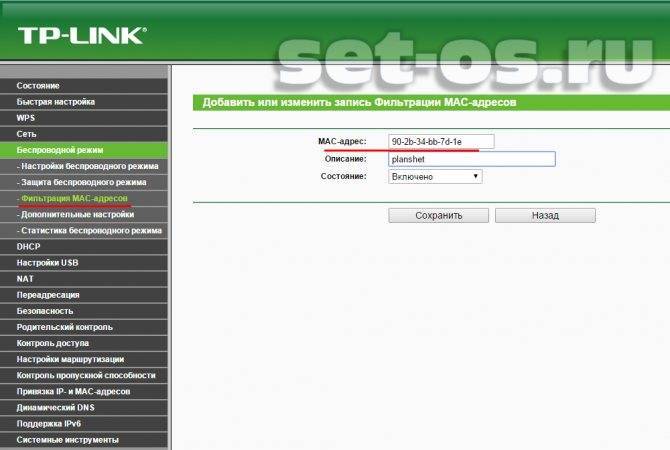

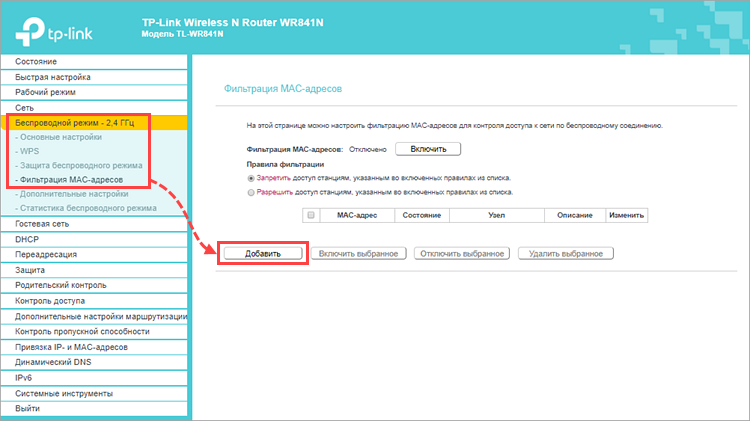

Включите фильтрацию MAC-адресов

У каждого устройства, имеющего сетевую карту или сетевой интерфейс, есть свой MAC-адрес. Создайте список MAC-адресов доверенных устройств или запретите подключение устройствам с конкретными MAC-адресами.

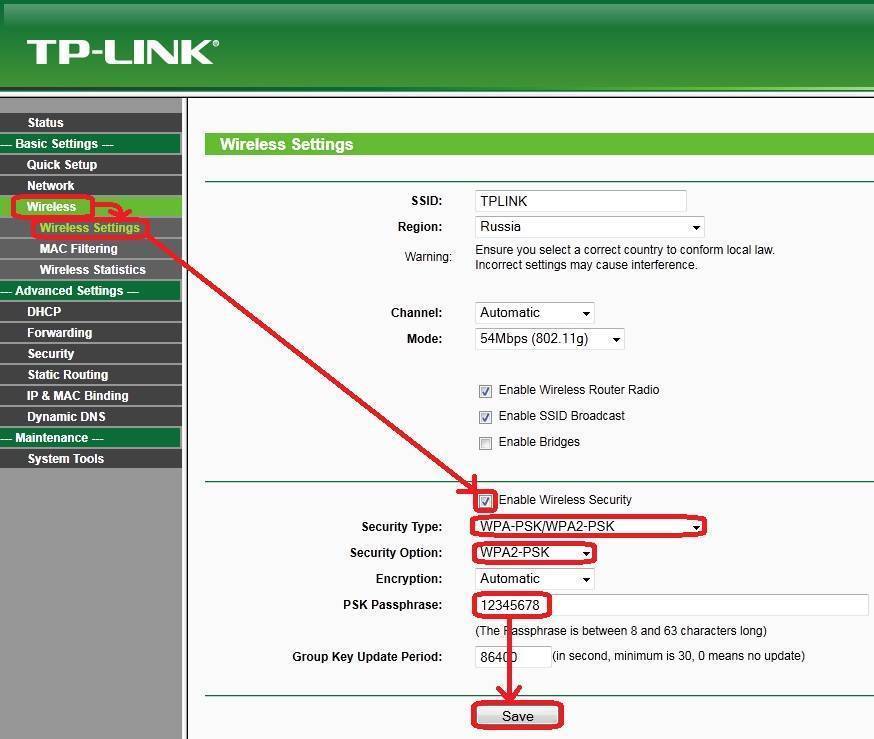

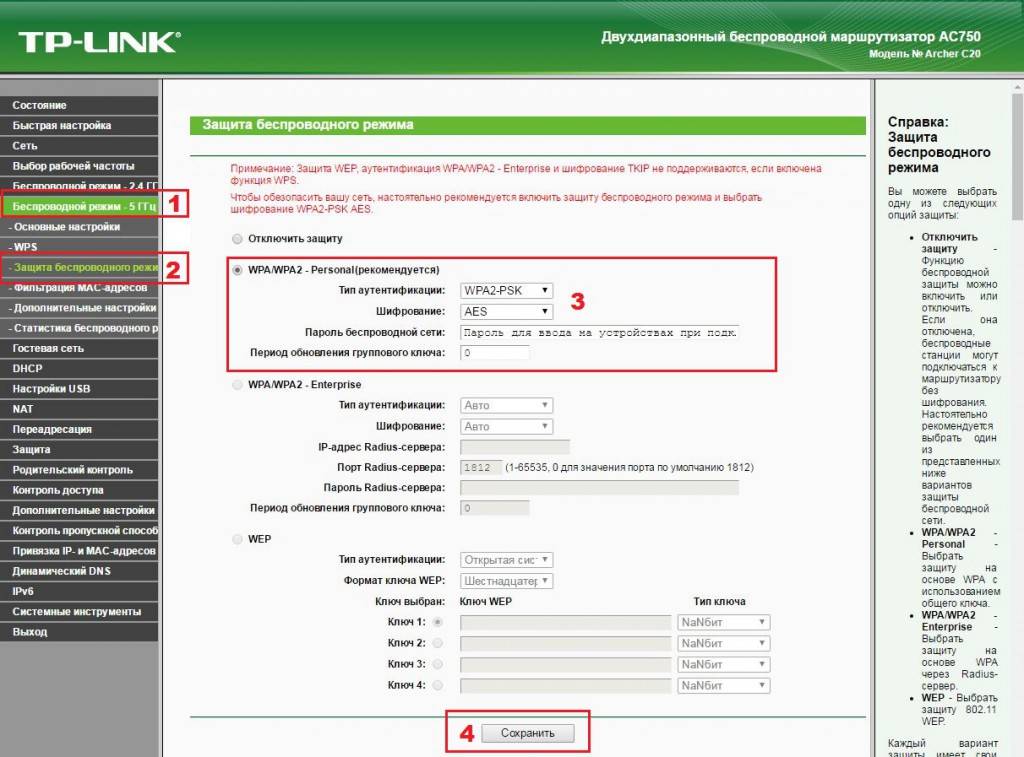

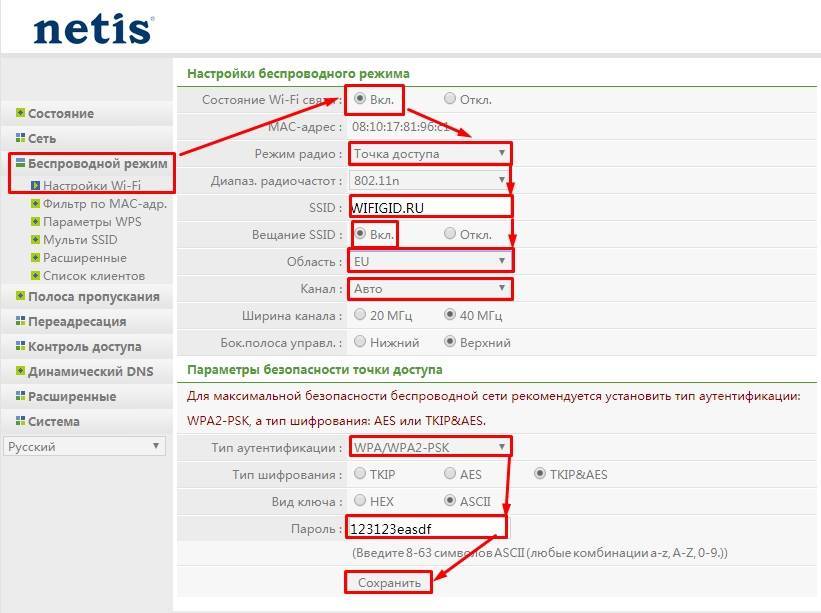

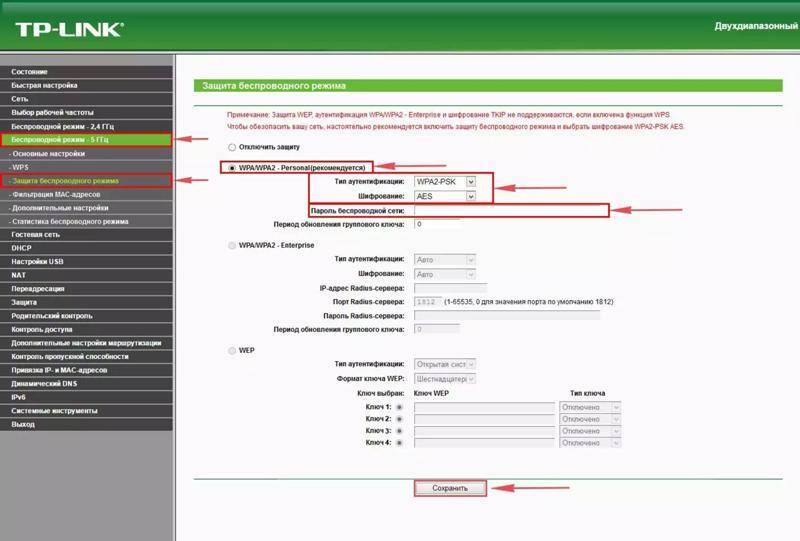

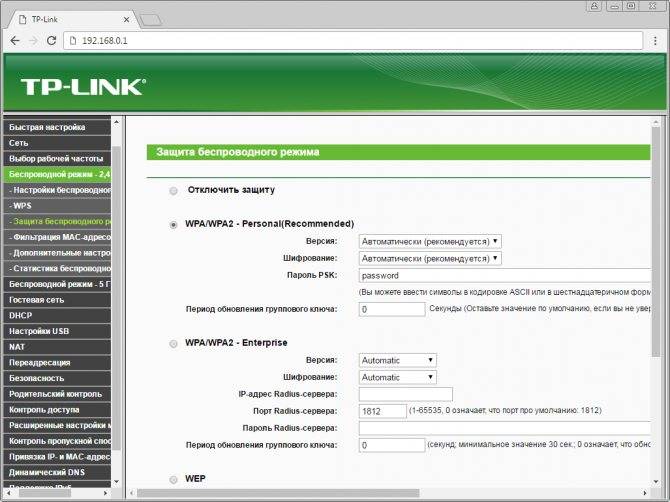

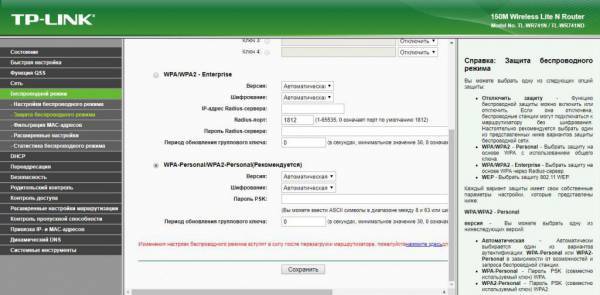

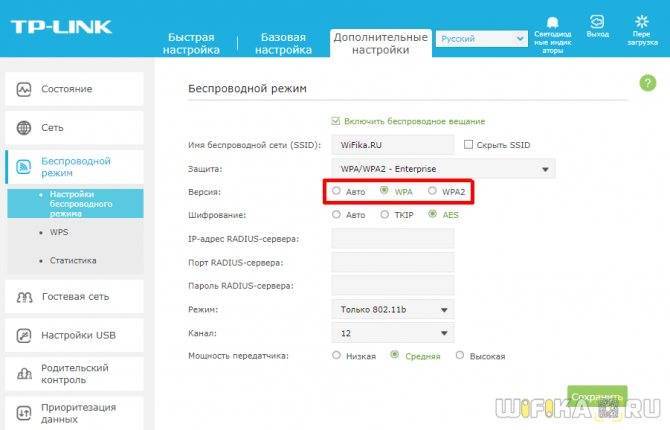

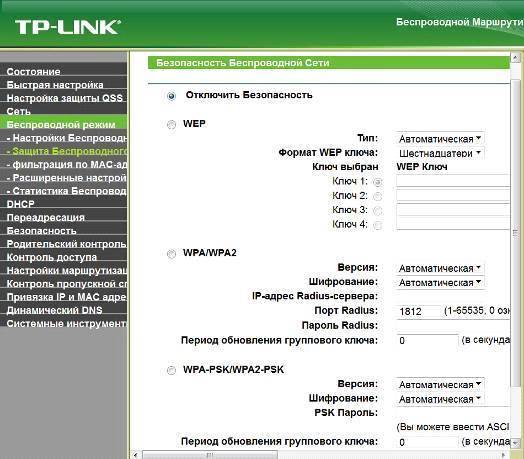

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

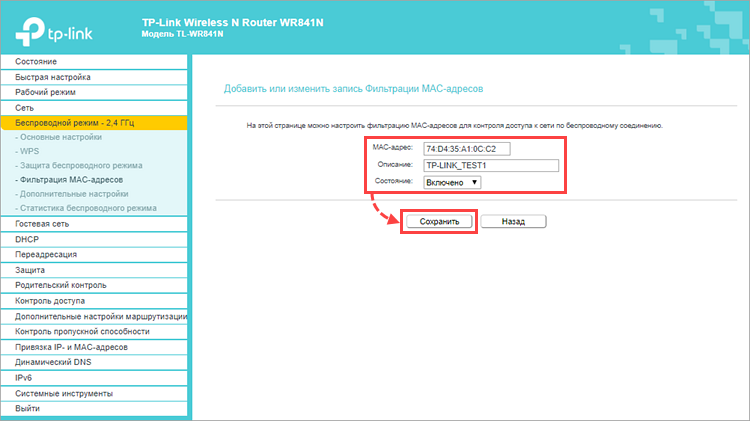

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы настроить фильтрацию MAC-адресов для доверенных устройств:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы их не меняли, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Фильтрация MAC-адресов (Wireless → Wireless MAC Filtering).

- Нажмите Добавить (Add New).

- Введите MAC-адрес, описание устройства и выберите состояние Включено (Enabled).

- Нажмите Сохранить (Save).

- Нажмите Включить (Enable).

- Выберите Разрешить доступ станциям, указанным во включенных правилах из списка (Allow the stations specified by any enabled entries in the list to access).

Доступ к роутеру будет только у тех устройств, чьи MAC-адреса вы добавили в список.

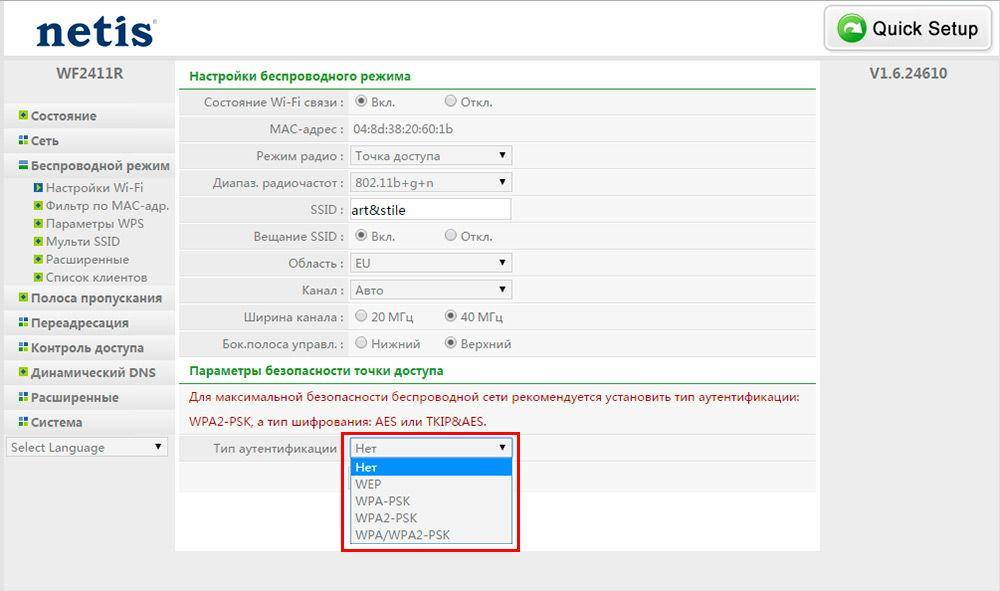

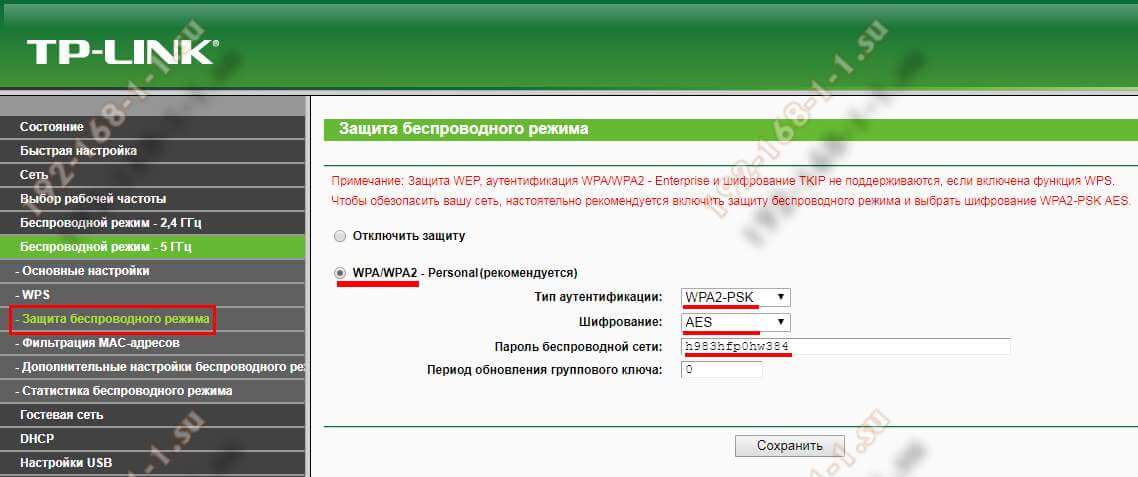

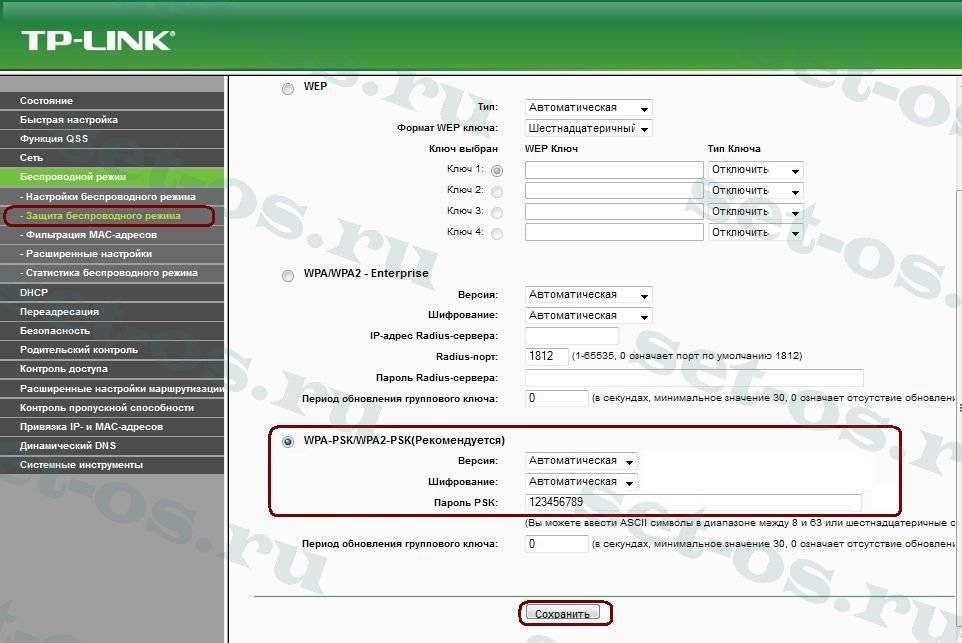

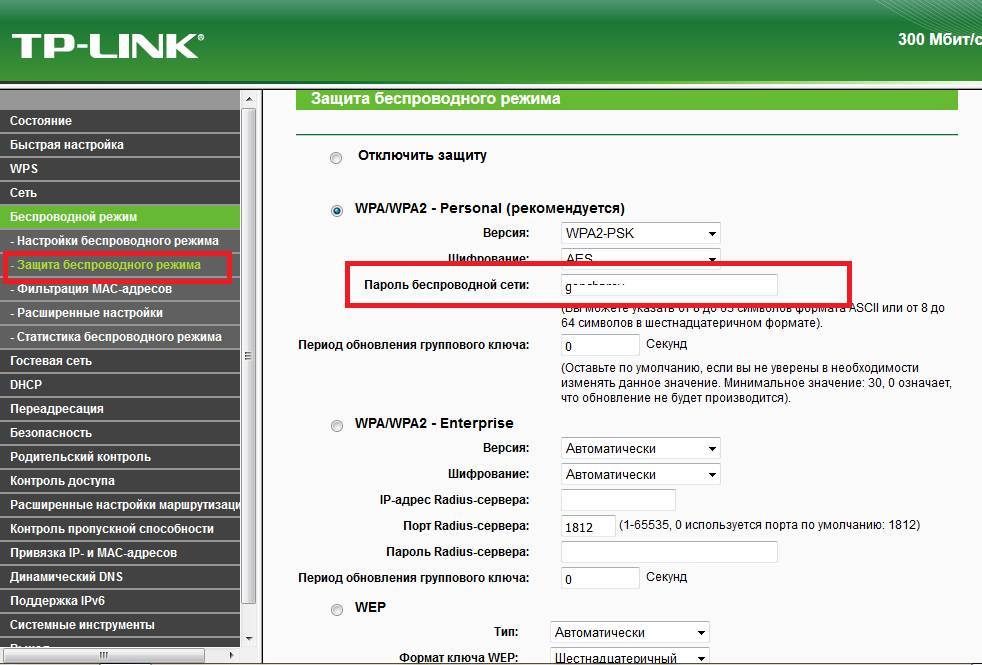

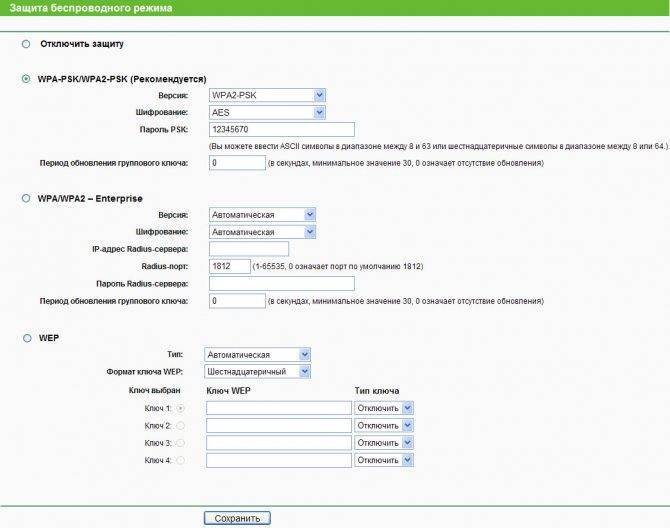

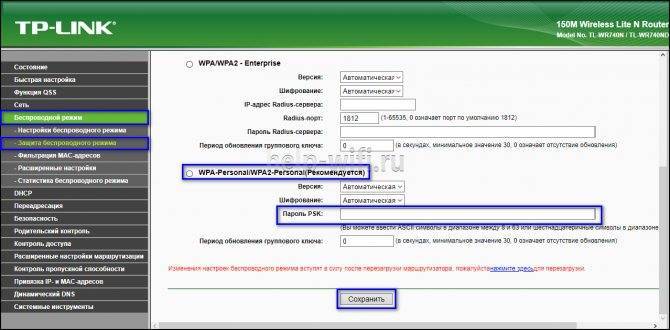

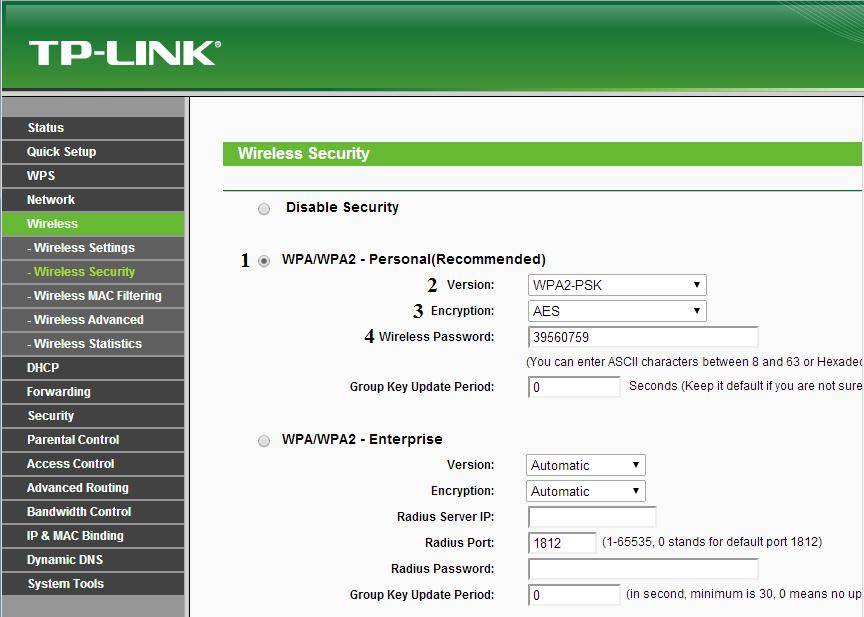

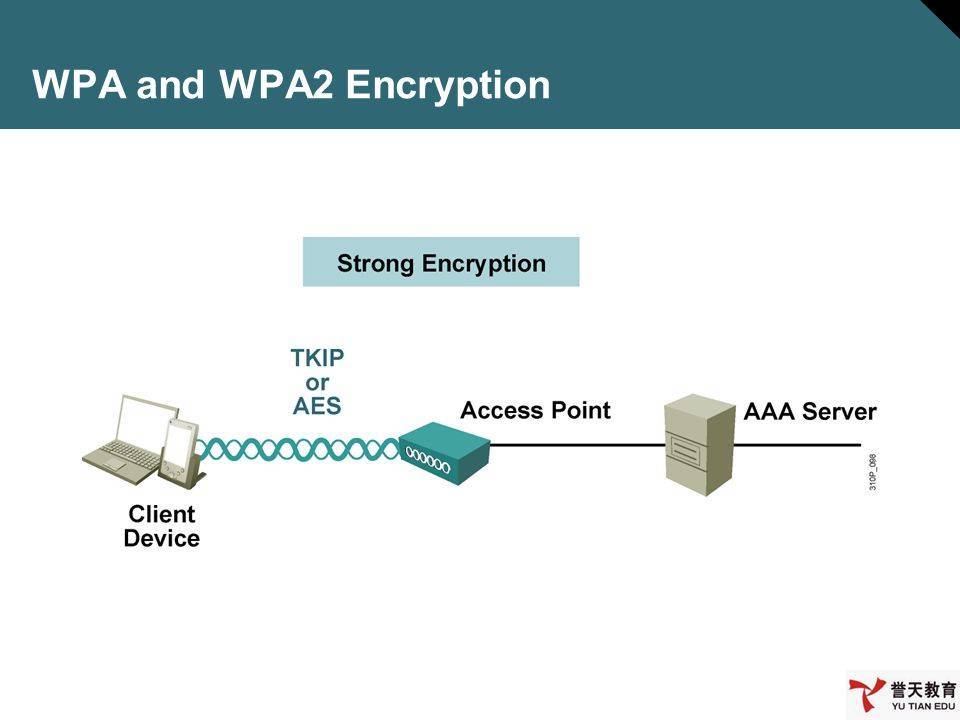

Шифрование WiFi данных и типы аутентификации

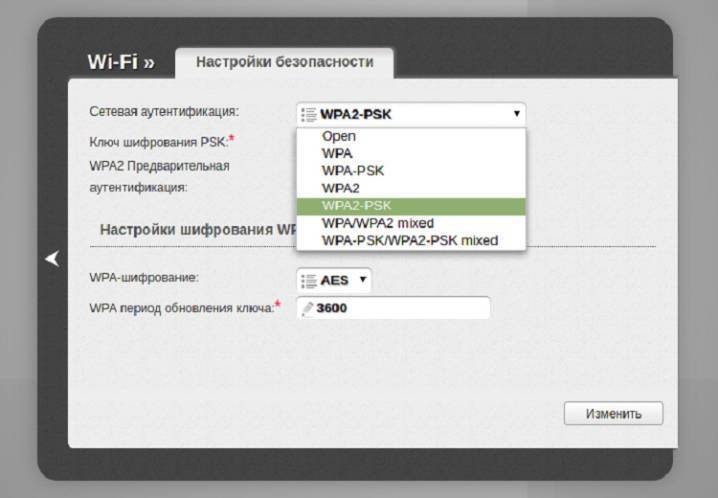

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

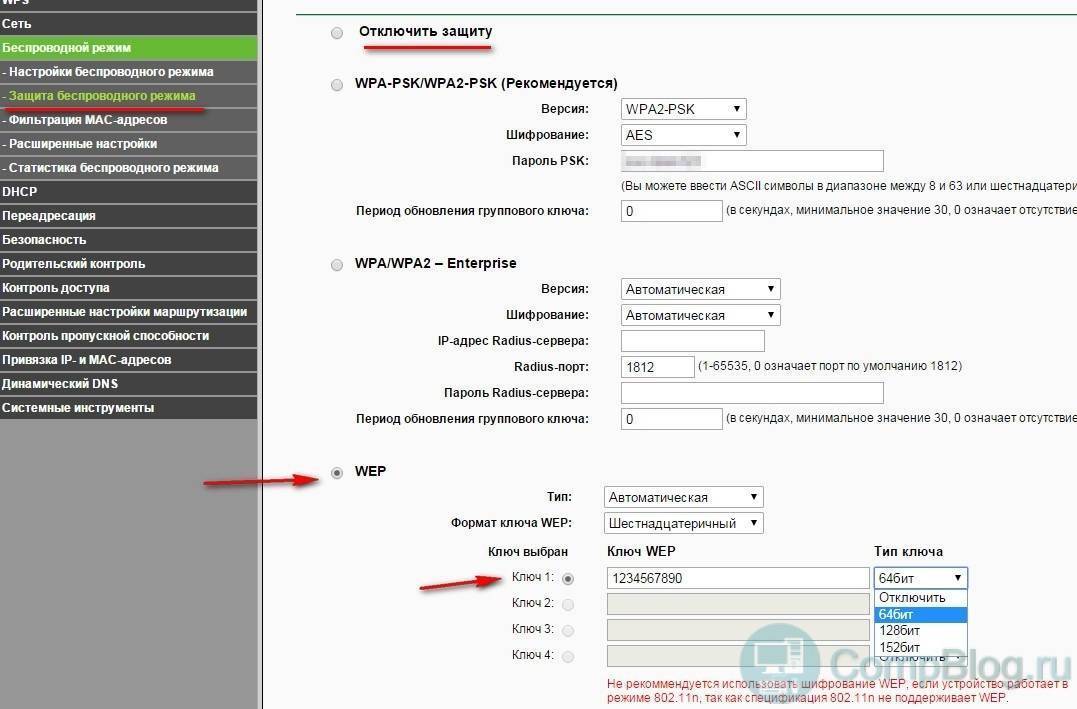

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

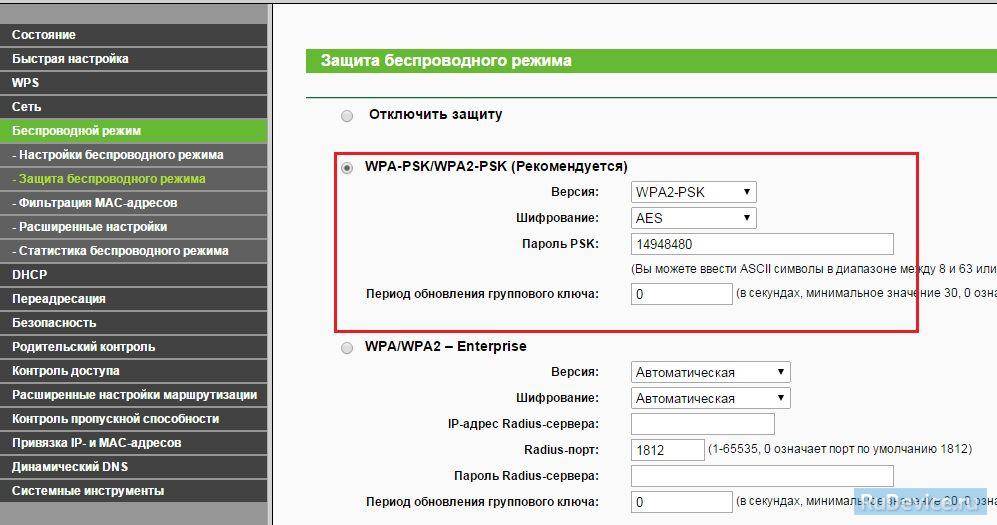

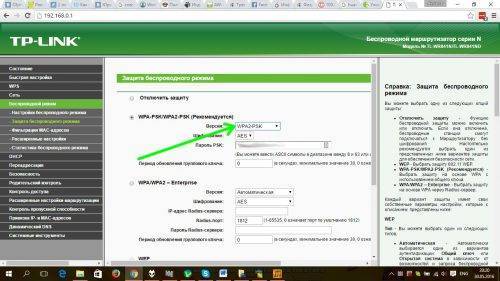

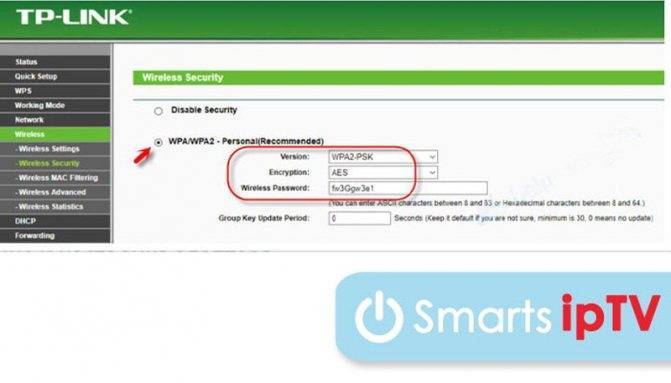

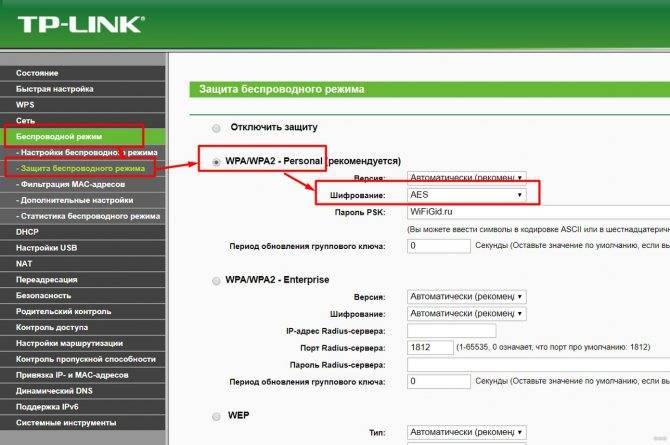

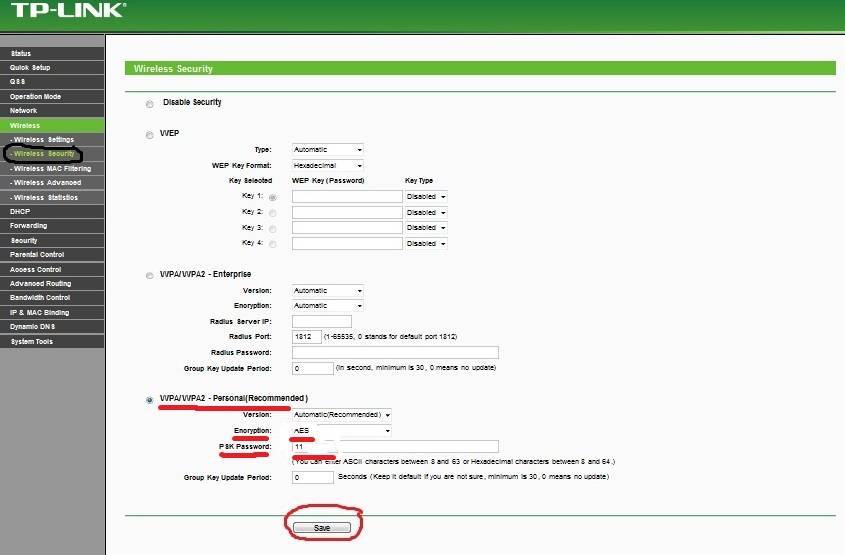

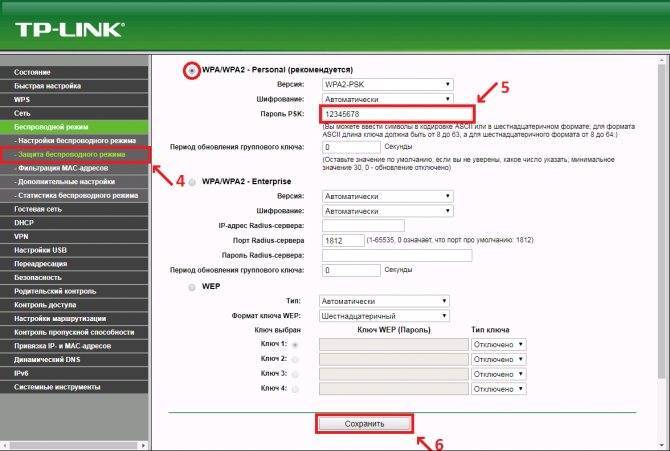

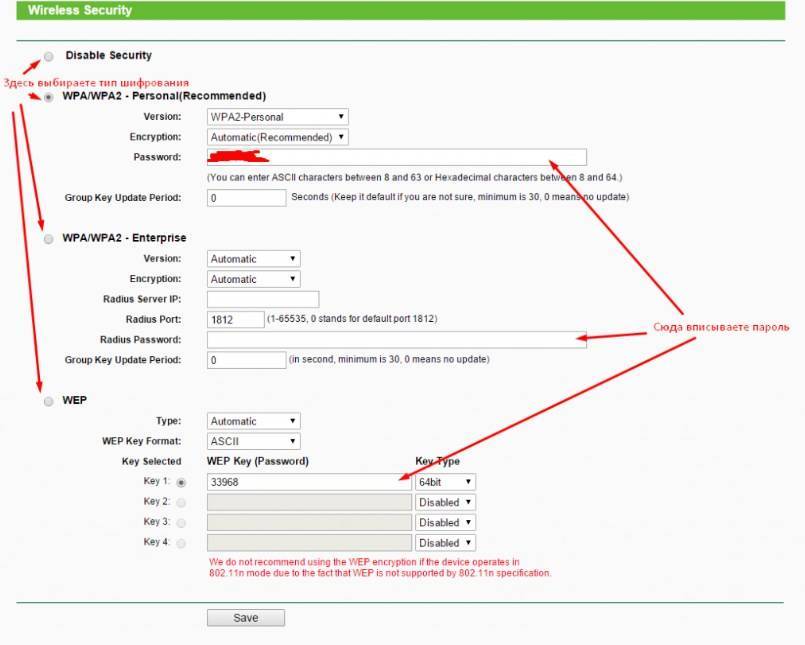

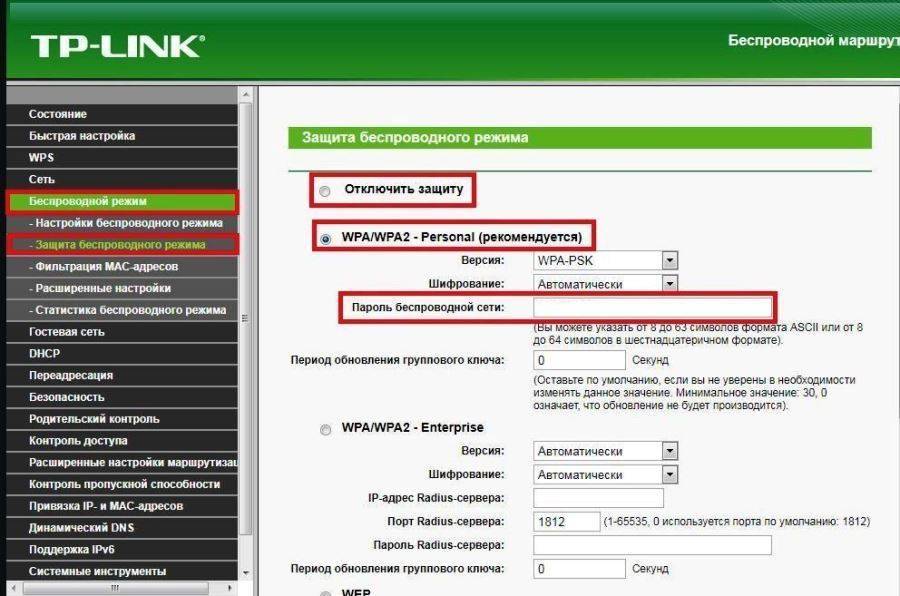

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

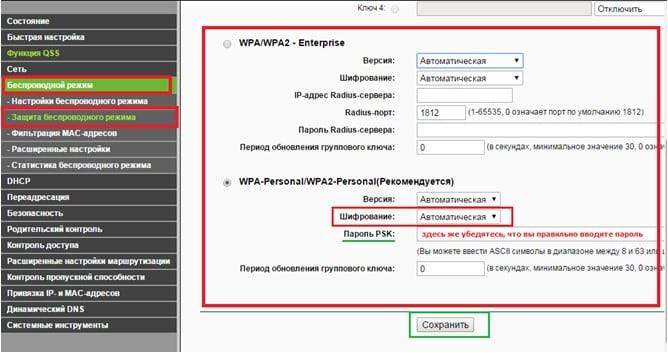

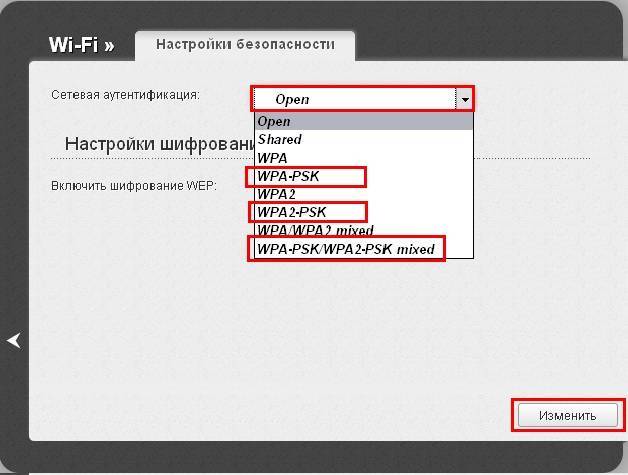

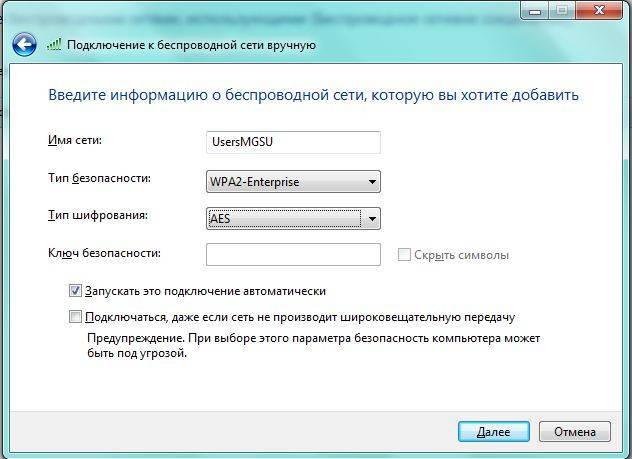

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

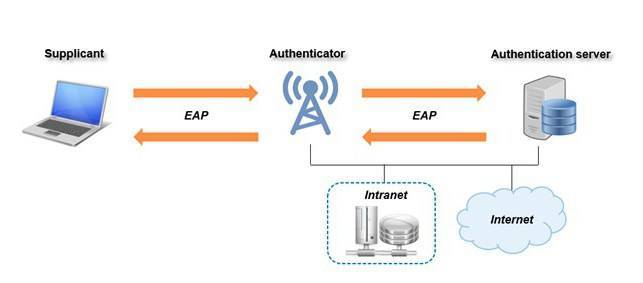

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

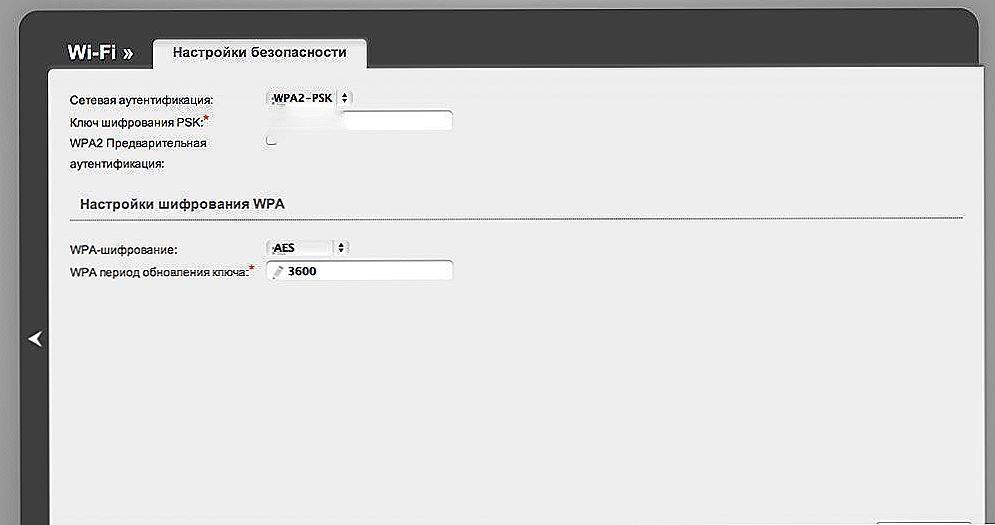

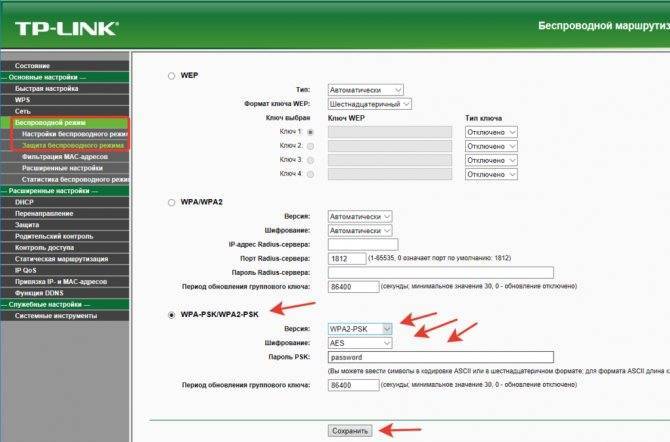

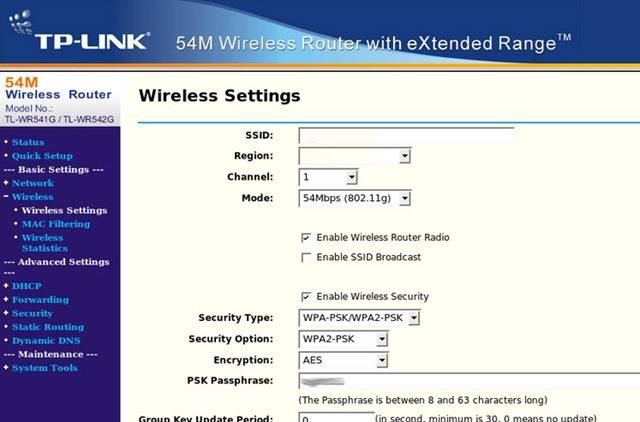

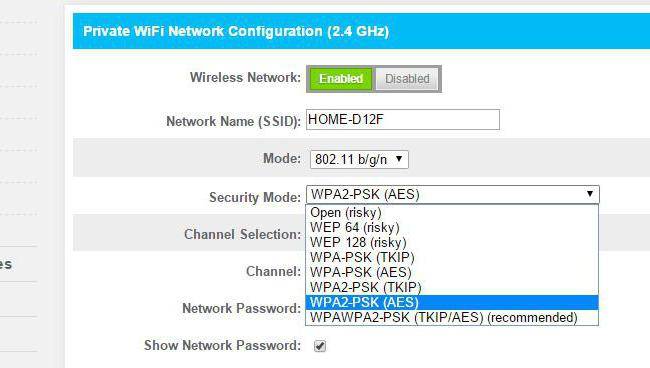

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Что значат WEP, WPA и WPA2 – что использовать

Эти протоколы беспроводного шифрования были созданы Wi-Fi Alliance, ассоциацией сотен компаний в отрасли беспроводных технологий. Первым протоколом, созданным группой, был WEP (Wired Equivalent Privacy), введенный в конце 1990-х годов.

WEP, однако, имел серьезные недостатки безопасности и был заменен WPA (Wi-Fi Protected Access). Несмотря на простоту взлома, WEP-соединения всё ещё широко используются и могут давать ложное чувство безопасности многим людям, которые «защищают» свои сети с помощью WEP.

Причина, по которой WEP по-прежнему используется, либо потому, что сетевой администратор не изменил настройки безопасности на беспроводных маршрутизаторах, либо потому, что устройство устарело и поэтому не поддерживает более новые методы шифрования, такие как WPA.

Так же, как WPA заменил WEP, WPA2 заменил WPA в качестве более современного и надежного протокола безопасности. WPA2 реализует новейшие стандарты безопасности, в том числе шифрование данных государственного уровня. С 2006 года все сертифицированные продукты Wi-Fi должны использовать безопасность WPA2.

Если вы ищете новую беспроводную карту или устройство, убедитесь, что оно помечено как Wi-Fi CERTIFIED, что знать, что оно соответствует последнему стандарту безопасности. Для существующих подключений убедитесь, что ваша беспроводная сеть использует протокол WPA2, особенно при передаче конфиденциальной личной или деловой информации.

WPA-конфигурация

В отличие от 64 и 128-битных ключей WEP, ключи WPA используют 256-битные ключи. Его наиболее распространенная конфигурация называется WPA-PSK или WiFi Protected Access Pre-Shared Key. Между тем, одним из обновлений, предоставленных в WPA, было включение проверки целостности сообщений. Определяет, перехватил ли кто-либо пакеты во время их передачи с точки доступа на клиента.

Другой частью продвижения в WPA является Протокол целостности временных ключей (Temporal Key Integrity Protocol, TKIP). Это более безопасно, чем система фиксированных ключей WEP, так как она использует систему для каждого пакета. С другой стороны, Advanced Encryption Standard или AES устарел TKIP. В основном это использовалось для защиты секретных данных правительства США.

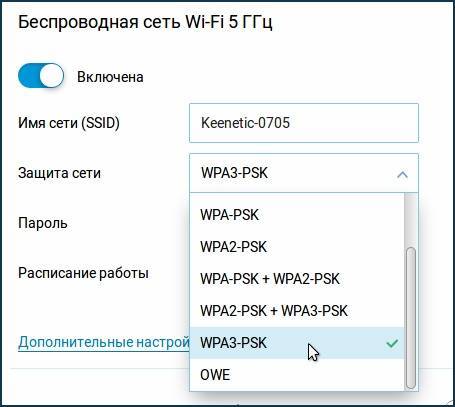

Подробнее о типах шифрования

На сегодняшний день выделяется несколько типов шифрования:

- WEP;

- WPA;

- WPA2;

- WPA3 — это новый стандарт защиты сетей, улучшенная и обновленная версия WPA2. Этот протокол защиты нового поколения был анонсирован и развернут в 2018 году. Если устройство имеет такой знак на этикетке: «Wi-Fi CERTIFIED WPA3 », то производитель предоставляет вам надёжное, защищённое устройство, при производстве которого учтено наличие новых функций:

1 встроенная защита от брутфорс-атак 2 индивидуальное шифрование данных для усиления конфиденциальности пользователей в открытых сетях Wi-Fi 3 упрощенная настройка IoT-устройств 4 усовершенствованный криптографический стандарт для сетей Официально введён летом 2020 года, поэтому некоторые сетевые карты могут не поддерживать этот протокол

- WPS.

Различия между ними заключаются в доступности определенных символов для задания пароля, а также степенью надежности и рядом прочих характеристик.

Так, первый тип не особенно распространен в настоящее время по причине ненадежности. Этот вариант можно считать «прожитым этапом». Пользователи, активно применяющие устройства с типом шифрования WEP и пользующиеся такими сетями, гораздо больше подвержены взломам со стороны недоброжелателей.

Этот тип шифрования, к счастью, большинство из современных роутеров не поддерживают.

Что касается WPA и WPA2, то они характеризуются достаточным уровнем надежности и на практике встречаются чаще всего. Дополнительным преимущество для пользователя является возможность выбора уровня безопасности.

Названые типы шифрования поддерживают 2 вида проверки степени безопасности:

- Рассчитанный на обыденных пользователей и содержащий единый пароль для любых типов подключаемых устройств. То есть для подключения достаточно ввести заданную комбинацию из букв и цифр, и доступ будет открыт для устройства, с которого осуществлялся ввод. Ключ WPA или WPA2 как метод защиты оборудования от подключения и способ шифрования данных получил на сегодняшний день широкое распространение;

- Второй вид проверки применяется на практике преимущественно большими предприятиями или организациями в целях повышения надежности и защищенности сети Wi-Fi. Суть метода проверки безопасности заключается в создании для отдельных устройств или групп устройств уникального пароля, позволяющего подключиться к сетевому оборудованию.

Отличительная характеристика подавляющего числа маршрутизаторов – поддержка WPA и WPA2 одновременно, что особенно важно, если речь при выборе оборудования касается надежности. Драйвер для сетевого адаптера, где найти, как скачать и установить

Читайте здесь

Драйвер для сетевого адаптера, где найти, как скачать и установить. Читайте здесь

Немаловажным является следующий момент – как найти ключ безопасности.

WPA3-Personal

Эта версия обеспечивает надежную аутентификацию на основе паролей, даже когда пользователи выбирают короткие или слабые пароли. Он не требует сервера аутентификации и является основным протоколом, который используют домашние пользователи и малые предприятия..

- Использует 128-битное шифрование

- Использует рукопожатие одновременной аутентификации равных (SAE), которое защищает от атак грубой силы

- Включает прямую секретность означает, что новый набор ключей шифрования генерируется каждый раз, когда устанавливается соединение WPA3, поэтому, если исходный пароль скомпрометирован, это не имеет значения

- Поддерживает безопасность в общественных сетях

- Легко управляет подключенными устройствами

- Позволяет выбрать естественный пароль, который, как утверждает Wi-Fi Alliance, облегчит пользователям запоминание парольных фраз

Подключитесь к Wi-Fi роутеру с WPA3 и смартфону или планшету

В случае с мобильными телефонами или планшетами все проще, на нашем смартфоне или планшете должна быть установлена последняя версия Android or Ios операционной системы, и мы попробуем подключиться к беспроводной сети Wi-Fi с помощью WPA3.

- Если мы выбрали только WPA3-Personal и не можем подключиться, это означает, что он не поддерживается ни внутренним чипсетом устройства, ни версией операционной системы.

- Если мы выбрали WPA2 / WPA3-Personal, и вы можете подключиться, вам следует проверить, подключены ли вы в режиме WPA2 или в режиме WPA3. Это можно увидеть по статусу сети Wi-Fi на смартфоне или планшете, а также по беспроводной регистрации в маршрутизаторе, так как он будет указывать, подключился ли клиент через WPA2 или через WPA3.

Как вы видели в этом руководстве, в настоящее время обеспечить безопасность WPA3 в нашем доме очень просто, чтобы лучше защитить нашу беспроводную связь, но мы должны принять во внимание ряд очень важных аспектов, чтобы иметь возможность подключаться без проблем

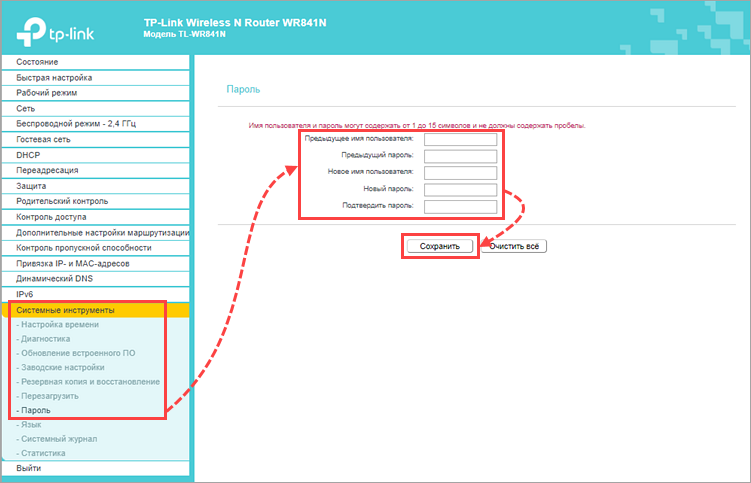

Придумайте надежный пароль для доступа к роутеру

Как правило, для доступа к настройкам роутера используются стандартные логин и пароль. Злоумышленник может узнать логин и пароль от вашего роутера, скачав руководство пользователя для устройства с сайта производителя. Чтобы этого не произошло, измените пароль к роутеру.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы изменить пароль для доступа к роутеру:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы не меняли их, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Системные инструменты → Пароль (System Tools → Password).

- Введите имя пользователя, старый и новый пароль для доступа к роутеру. Рекомендации по составлению надежного пароля в статье.

- Нажмите Сохранить (Save).

Пароль для доступа к роутеру будет изменен.

WPA 2

Наилучшую защиту обеспечивает технология WPA2, которая применяется производителями компьютерной техники еще с 2004 года. Большинство устройств поддерживают этот тип шифрования. Но, как и другие технологии, WPA2 тоже имеет свое слабое место: с помощью атаки по словарю или метода bruteforce («грубая сила») хакеры могут взламывать пароли – правда, лишь в случае их ненадежности. Словари просто перебирают заложенные в их базах данных ключи – как правило, все возможные комбинации чисел и имен. Пароли наподобие «1234» или «Ivanov» угадываются настолько быстро, что компьютер взломщика даже не успевает нагреться.

Метод bruteforce предполагает не использование готовой базы данных, а, напротив, подбор пароля путем перечисления всех возможных комбинаций символов. Таким способом взломщик может вычислить любой ключ – вопрос только в том, сколько времени ему на это потребуется. NASA в своих инструкциях по безопасности рекомендует пароль минимум из восьми символов, а лучше – из шестнадцати

Прежде всего важно, чтобы он состоял из строчных и прописных букв, цифр и специальных символов. Чтобы взломать такой пароль, хакеру потребуются десятилетия

Пока еще ваша сеть защищена не до конца, так как все пользователи внутри нее имеют доступ к вашему маршрутизатору и могут производить изменения в его настройках. Некоторые устройства предоставляют дополнительные функции защиты, которыми также следует воспользоваться.

Прежде всего отключите возможность манипулирования роутером через Wi-Fi. К сожалению, эта функция доступна лишь в некоторых устройствах – например, маршрутизаторах Linksys. Все современные модели роутеров также обладают возможностью установки пароля к интерфейсу управления, что позволяет ограничить доступ к настройкам.

Как и любая программа, прошивка роутера несовершенна – небольшие недоработки или критические дыры в системе безопасности не исключены. Обычно информация об этом мгновенно распространяется по Сети. Регулярно проверяйте наличие новых прошивок для вашего роутера (у некоторых моделей есть даже функция автоматического обновления). Еще один плюс перепрошивок в том, что они могут добавить в устройство новые функции.

Периодический анализ сетевого трафика помогает распознать присутствие незваных гостей. В интерфейсе управления роутером можно найти информацию о том, какие устройства и когда подключались к вашей сети. Сложнее выяснить, какой объем данных загрузил тот или иной пользователь.

Одновременная Аутентификация Равных (SAE) против атак грубой силы

SAE – это безопасный обмен ключами на основе пароля используется версией WPA3-Personal для защиты пользователей от атак методом перебора. Он хорошо подходит для ячеистых сетей, которые получают свое название от того, как они создают покрытие Wi-Fi. Comparitech описывает настройку просто: «Разместив несколько устройств вокруг вашего дома, каждое из которых передает беспроводной сигнал, вы создаете« сетку »или сеть беспроводного покрытия вокруг вашего дома. Это помогает устранить мертвые или слабые места ».

Преимущества SAE:

- На основе обмена ключами IEFT Dragonfly – криптографической модели для аутентификации с использованием пароля или парольной фразы, которая устойчива как к активным, так и к пассивным атакам, а также к атакам по словарю в автономном режиме..

- Позволяет Вперед Секретность, которая запрещает злоумышленнику записывать зашифрованную передачу, которая потенциально может быть декодирована позднее, если в будущем будет взломан пароль беспроводной сети

- Только позволяет один пароль для каждой сессии. Даже если злоумышленники украдут данные в надежде взломать пароль на досуге в автономном режиме, они будут заблокированы функцией единого предположения, поскольку им приходится каждый раз «спрашивать» маршрутизатор WiFi, если их предположение было правильным. По сути, это ограничивает атакующего атаками в реальном времени. Возник некоторый вопрос, может ли эта функция ограничивать и законных пользователей. В реальном мире законные пользователи вряд ли могут сделать 100 автоматических последовательных предположений в течение одной секунды, как это делают хакеры, и приложение может быть закодировано, чтобы разрешить ограниченное количество предположений, прежде чем оно начнет замедлять работу службы. Эта функция также повышает безопасность слабых паролей.

WPA против WPA2: чем они отличаются

Протоколы WPA и WPA2 являются наиболее распространенными мерами безопасности, которые используются для защиты беспроводного Интернета. Учитывая это, мы сравнили разницу между WPA и WPA2, чтобы вы могли подобрать правильный вариант для вашей ситуации.

| WPA | WPA2 | |

| Год выпуска | 2003 | 2004 |

| Метод шифрования | Temporal Key Integrity Protocol (TKIP) | Advanced Encryption Standard (AES) |

| Уровень безопасности | Выше, чем в WEP, предлагает базовый уровень безопасности | Выше, чем в WPA, предлагает повышенный уровень безопасности |

| Поддержка устройств | Может поддерживать более старое ПО | Совместим только с более новым ПО |

| Длина пароля | Допускается более короткий пароль | Требуется более длинный пароль |

| Использование в компаниях | Нет версии для компаний | Есть версия для компаний |

| Требуемые вычислительные мощности | Минимальные | Требуется больше мощностей |

Почему кто-то выбирает WPA?

Протокол WPA имеет менее безопасный метод шифрования и требует более короткого пароля, что делает его более слабым вариантом с точки зрения безопасности. Для WPA не существует корпоративного решения, поскольку оно не является достаточно безопасным для поддержки использования в компаниях. Однако если у вас есть более старое программное обеспечение, WPA можно использовать с минимальной вычислительной мощностью и это протокол может стать более приемлемым для Вас вариантом, чем старый протокол WEP.

Почему лучше выбирать WPA2?

Протокол WPA2 – это обновленная версия WPA, которая использует шифрование AES и длинные пароли для создания защищенной сети. WPA2 имеет версии для личного и корпоративного использования, что делает его идеальным вариантом как для домашних пользователей, так и для предприятий. Однако для работы этого протокола требуется больше вычислительных мощностей, поэтому, если у вас старое устройство, тот этот протокол может работать на нем медленно или вообще не работать.

Независимо от того, какой вариант лучше всего подходит для вас, важно, чтобы вы обеспечивали безопасность своему устройству, правильно защищая свое Wi-Fi-соединение. Если ваш роутер не поддерживает самый безопасный метод шифрования, рассмотрите возможность использования VPN для шифрования вашего подключения

Бесплатный VPN от компании Panda Security может помочь вам безопасно и конфиденциально путешествовать по Интернету из любой точки мира.

Lifewire | Help Desk Geek

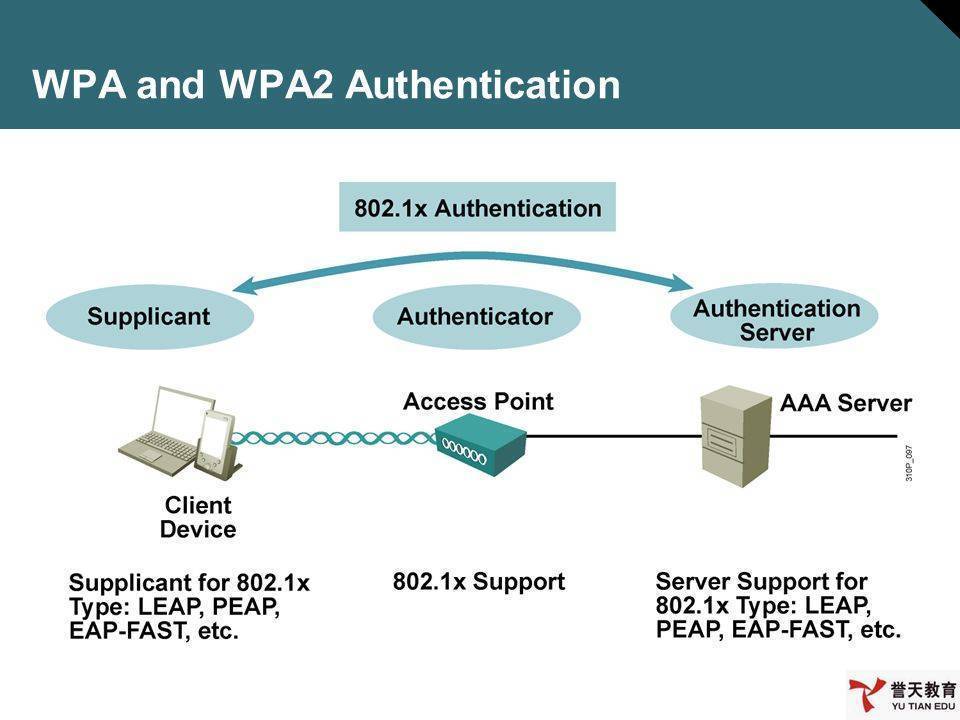

Расширения EAP под WPA и WPA2 Enterprise

Первоначально только EAP-TLS ( Extensible Authentication Protocol – Transport Layer Security ) был сертифицирован альянсом Wi-Fi. В апреле 2010 года Wi-Fi Alliance объявил о включении дополнительных типов EAP в свои программы сертификации WPA- и WPA2-Enterprise. Это было сделано для того, чтобы продукты, сертифицированные WPA-Enterprise, могли взаимодействовать друг с другом.

По состоянию на 2010 год программа сертификации включает следующие типы EAP:

- EAP-TLS (ранее протестировано)

- EAP-TTLS / MSCHAPv2 (апрель 2005 г.)

- PEAP v0 / EAP-MSCHAPv2 (апрель 2005 г.)

- PEAPv1 / EAP-GTC (апрель 2005 г.)

- PEAP-TLS

- EAP-SIM (апрель 2005 г.)

- EAP-AKA (апрель 2009 г.)

- EAP-FAST (апрель 2009 г.)

Клиенты и серверы 802.1X, разработанные определенными компаниями, могут поддерживать другие типы EAP. Эта сертификация является попыткой взаимодействия популярных типов EAP; их неспособность сделать это по состоянию на 2013 год является одной из основных проблем, препятствующих развертыванию 802.1X в гетерогенных сетях.

Коммерческие серверы 802.1X включают Microsoft Internet Authentication Service и Juniper Networks Steelbelted RADIUS, а также сервер Aradial Radius. FreeRADIUS – это сервер 802.1X с открытым исходным кодом.

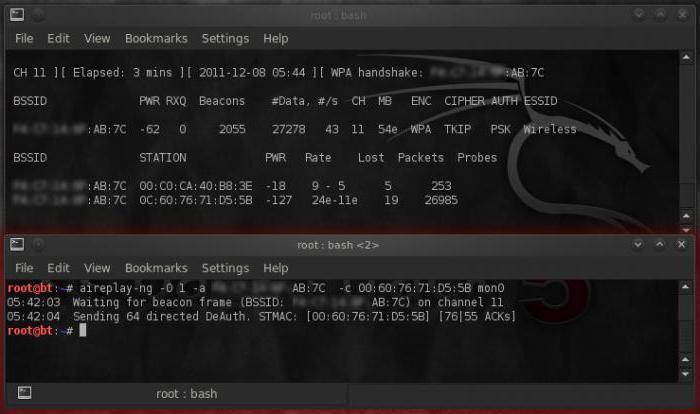

Уязвимость

Еще в 2008 году на состоявшейся конференции PacSec была представлена методика, позволяющая взломать беспроводное соединение и прочитать передающиеся данные с маршрутизатора на клиентский терминал. Все это заняло около 12-15 минут. Однако взломать обратную передачу (клиент-маршрутизатор) так и не удалось.

Дело в том, что при включенном режиме маршрутизатора QoS можно не только прочитать передаваемую информацию, но и заменить ее поддельной. В 2009 году японские специалисты представили технологию, позволяющую сократить время взлома до одной минуты. А в 2010 году в Сети появилась информация о том, что проще всего взламывать модуль Hole 196, присутствующий в WPA2, с использованием собственного закрытого ключа.

Ни о каком вмешательстве в генерируемые ключи речь не идет. Сначала используется так называемая атака по словарю в сочетании с «брут-форс», а затем сканируется пространство беспроводного подключения с целью перехвата передаваемых пакетов и их последующей записью. Достаточно пользователю произвести подключение, как тут же происходит его деавторизация, перехват передачи начальных пакетов (handshake). После этого даже нахождение поблизости от основной точки доступа не требуется. Можно преспокойно работать в режиме оффлайн. Правда, для совершения всех этих действий понадобится специальное ПО.

Типовой алгоритм доступа

Теперь еще несколько слов о системе WPA2-PSK. Что это такое в плане практического применения? Это совмещение нескольких алгоритмов, так сказать, в рабочем режиме. Поясним ситуацию на примере.

В идеале секвенция исполнения процедуры защиты подключения и шифрования передающейся или принимающейся информации сводится к следующему:

WPA2-PSK (WPA-PSK) + TKIP + AES.

При этом здесь главную роль играет общий ключ (PSK) длиной от 8 до 63 символов. В какой именно последовательности будут задействованы алгоритмы (то ли сначала произойдет шифрование, то ли после передачи, то ли в процессе с использованием случайных промежуточных ключей и т

д.), не суть важно

Но даже при наличии защиты и системы шифрования на уровне AES 256 (имеется в виду разрядность ключа шифра) взлом WPA2-PSK для хакеров, сведущих в этом деле, будет задачей хоть и трудной, но возможной.

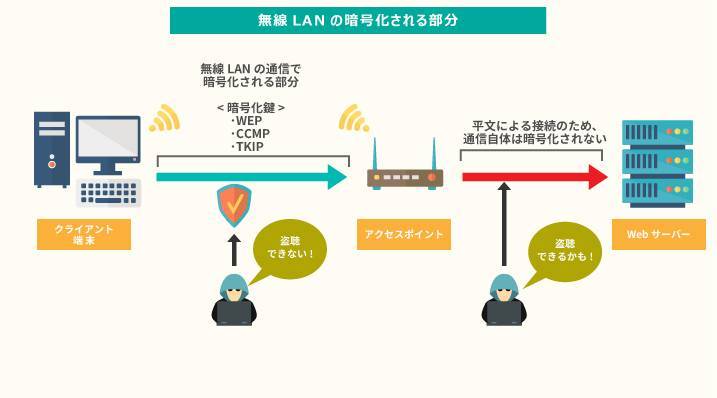

Тип 1 – OPEN

Как Вы уже поняли (и я говорил только что), собственно, OPEN

– это отсутствие всякой защиты, т.е. Wifi

шифрование отсутствует как класс, и Вы и Ваш роутер абсолютно не занимаются защитой канала и передаваемых данных.

Именно по такому принципу работают проводные сети – в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу/роутеру сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде.

Однако с беспроводной сетью «врезаться» можно из любого места – 10-20-50

метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна, ибо фактически Ваш канал доступен всем и каждому.

Заключение

Мой последний вердикт заключается в том, что если у вас есть современное устройство, вы должны почти всегда использовать WPA2 и хорошие алгоритмы шифрования и аутентификации, поскольку это сделает вашу беспроводную сеть более безопасной. Но если у вас есть старое устройство, которое не поддерживает WPA2, тогда вы должны пойти с WPA с высоким уровнем шифрования и аутентификации. Третий вариант — перейти с WPA и относительно низким качеством шифрования и аутентификации. Я бы предложил WEP как выбор последнего средства, поскольку он по-прежнему лучше, чем просто поддерживать беспроводную сеть без безопасности.