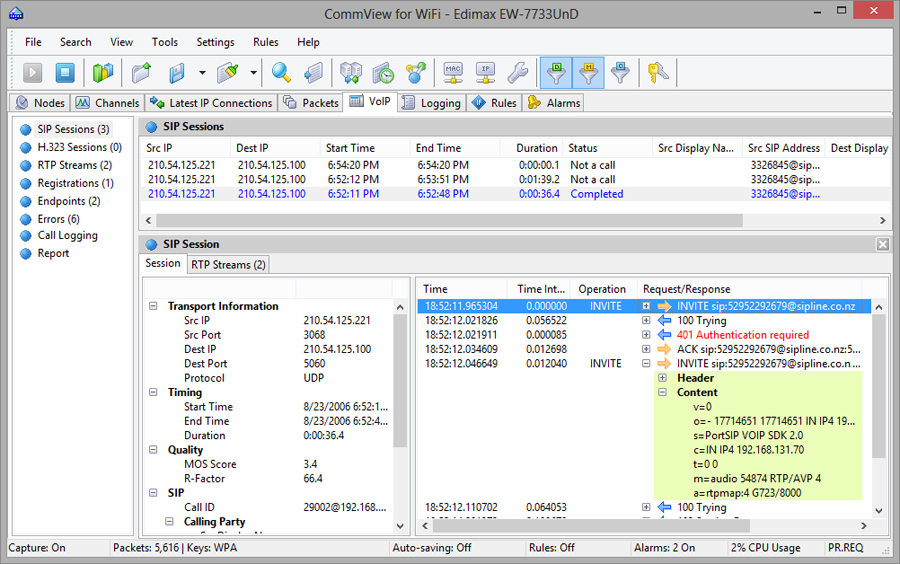

CommView for WiFi

Специальная версия известного виндового снифера CommView, созданная для захвата и анализа сетевых пакетов в беспроводных сетях 802.11a/b/g/n. Утилита получает информацию от беспроводного сетевого адаптера и сразу декодирует анализируемые данные, отображая их в удобном для переваривания виде. В случае необходимости, пакеты можно дешифровать с использованием пользовательских ключей WEP или WPA-PSK и декодировать вплоть до самого низкого уровня с полным анализом распространенных протоколов (сейчас поддерживается более 70).

Более того — можно полностью воссоздать TCP-сессию, и посмотреть, к примеру, HTTP-трафик со всеми запросами и соответственно интересной инфой, вроде данных для авторизации. Весь перехваченный трафик может быть сохранен в файл для последующего анализа. Что особенно радует — так это гибкая система фильтров, которая позволяет отбрасывать ненужные пакеты и перехватывать только то, что нужно. А настраиваемые предупреждения позволяют сообщать пользователю о важных событиях, таких как подозрительные пакеты, высокая загрузка сети или неизвестные адреса. Словом, отличная программа для винды за исключением одного момента — она платная.

Взлом Wi-Fi в Windows

Для возможности взлома Wi-Fi в Windows необходима беспроводная карта, которая поддерживает режим монитора, а также её драйвер должен иметь поддержку этого режима. Для драйверов Wi-Fi адаптеров в Windows эта поддержка отсутствует. Поэтому в Windows невозможно захватить рукопожатие.

Имеется несколько исключений – коммерческие продукты с высокой стоимостью, которые включают в себя драйверы беспроводных карт с поддержкой режима монитора. Как и в Linux, поддерживается только некоторое железо.

Хотя практически все программы для аудита Wi-Fi сетей сделаны под Linux и только там прекрасно работают, некоторые из них являются кроссплатформенными. Например, для перебора с использованием графических карт на Windows можно использовать Hashcat, которая прекрасно работает в этой операционной системе.

В целом, конечно, для тестирования беспроводных сетей рекомендуется использовать Linux, особенно такие специализированные дистрибутивы как Kali Linux и BlackArch.

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank

– приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile

– действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite

– осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

Списки слов от Metasploit

Названия словарей имеют говорящие названия. В основном эти словари предназначены для брут-форса удалённого входа в различные службы, имеются неплохие универсальные словари с именами пользователей и паролями.

tree /usr/share/wordlists/metasploit /usr/share/wordlists/metasploit ├── adobe_top100_pass.txt ├── av_hips_executables.txt ├── av-update-urls.txt ├── burnett_top_1024.txt ├── burnett_top_500.txt ├── cms400net_default_userpass.txt ├── common_roots.txt ├── db2_default_pass.txt ├── db2_default_userpass.txt ├── db2_default_user.txt ├── default_pass_for_services_unhash.txt ├── default_userpass_for_services_unhash.txt ├── default_users_for_services_unhash.txt ├── dlink_telnet_backdoor_userpass.txt ├── hci_oracle_passwords.csv ├── http_default_pass.txt ├── http_default_userpass.txt ├── http_default_users.txt ├── http_owa_common.txt ├── idrac_default_pass.txt ├── idrac_default_user.txt ├── ipmi_passwords.txt ├── ipmi_users.txt ├── joomla.txt ├── keyboard-patterns.txt ├── malicious_urls.txt ├── multi_vendor_cctv_dvr_pass.txt ├── multi_vendor_cctv_dvr_users.txt ├── namelist.txt ├── oracle_default_hashes.txt ├── oracle_default_passwords.csv ├── oracle_default_userpass.txt ├── password.lst ├── piata_ssh_userpass.txt ├── postgres_default_pass.txt ├── postgres_default_userpass.txt ├── postgres_default_user.txt ├── root_userpass.txt ├── routers_userpass.txt ├── rpc_names.txt ├── rservices_from_users.txt ├── sap_common.txt ├── sap_default.txt ├── sap_icm_paths.txt ├── scada_default_userpass.txt ├── sensitive_files.txt ├── sensitive_files_win.txt ├── sid.txt ├── snmp_default_pass.txt ├── tftp.txt ├── tomcat_mgr_default_pass.txt ├── tomcat_mgr_default_userpass.txt ├── tomcat_mgr_default_users.txt ├── unix_passwords.txt ├── unix_users.txt ├── vnc_passwords.txt ├── vxworks_collide_20.txt └── vxworks_common_20.txt

Глобальные хранилища паролей

Альтернативный метод взлома закрытой сети, включая поиск и подстановку нужного пароля, подразумевает под собой использование глобальных баз с комбинациями для подключения к ближайшим сетям. По сути это организованная структура, предназначенная для хранения информации. Через них получить свободный доступ тоже можно, если скачать соответствующие программы и правильно их настроить.

Как формируются и работают базы данных с паролями?

Принцип работы глобальных хранилищ сосредоточен на геолокации и названии точки доступа сети. Обычно просят указать конкретный регион (или более узкую территорию), после чего система автоматически выполнит поиск по своей базе данных и предоставит актуальный вариант.

Если прошлые версии опирались на готовые файлы со словарями и методы подбора, то тут обратный принцип: программа ищет единственно верный шифр и позволяет открыть к нему доступ посторонним лицам. Такие утилиты собирают вводимые другими пользователями коды доступа к Wi-Fi и постоянно обновляют их актуальными копиями.

Приложение Router Scan

Необходимо сначала загрузить последнюю версию Router Scan с торрентов, после чего разархивировать все файлы внутри в отдельную папку на рабочем столе и настраивать дальше:

- Запускаете исполняемый файл RouterScan.exe, принимаете условия соглашения и ждёте появления графического интерфейса.

- Затем сворачиваете окно с утилитой, открываете браузер и заходите на сайт 2ip.ru, где во вкладке «Тесты» кликаем на пункт «Информация об IP-адресе или домене».

- Жмёте на кнопку «Проверить», копируете из серой рамочки диапазон IP-адресов провайдера.

- Возвращаетесь к программе и во вкладке Enter IP ranges to scan через клавиши навигации удаляете написанные там диапазоны, взамен вставляя скопированный с сайта текст.

- Открываете вкладку Good Results, клацаете Start scan и ждёте завершения автоматического сканирования.

Полученный результат находится в папках ESSID и Key: первый – наименование Wi-Fi-точки, а второй содержит пароль от неё. Найдя в списке необходимую сеть, нужно попробовать подключиться к ней.

Wi-Fi Map

Новая программа представляет собой внушительную базу паролей Wi-Fi, которая действует по принципу социальной сети. Всю информацию о точках доступа добавляют другие пользователи мобильных устройств. Преимуществом подобной модели расшифровки является впечатляющий охват – миллионы путей к Интернету, которые отсеиваются по названию, адресу и расстоянию для запроса.

Важно! Гораздо больше функций доступно в Pro-версии Wi-Fi Map. Там вовсе можно работать в режиме оффлайн

Но у этой утилиты имеется один недостаток – отсутствие централизованного обновления базы данных. Пароли добавляются на инициативе иных клиентов самими пользователями приложения, что на деле происходит нечасто.

Wi-Fi Passwords

Данный способ будет полезен, когда человек забыл пароль от своей Wi-Fi сети и срочно нужно подключить новое устройство. Если хотя бы один компьютер подключен к собственной сети по Wi-Fi, то параллельно нужно запустить Wi-Fi Password Revealer, который помогает системе «вспомнить» забытые коды.

Результаты сканирования выводятся в специальном рабочем окне: старый пароль, тип соединения, информация о типе шифрования и аутентификации. Также есть встроенная функция копирования всех полученных сведений в буфер обмена. Данные можно сохранить в форматах .txt, .xml и .html.

Юридические последствия

С относительно недавних пор кража интернета стала уголовным преступлением и может наказываться сроком до пяти лет. Но на деле, вряд ли вам светит реальное наказание только за то, что вы подключались к чужому роутеру. Действительно серьезным преступлением это посчитают только в том случае, если вы использовали подключение для получения персональных данных пользователя.

Последствия использования чужого интернета

Кроме того, согласитесь, вряд ли в нашей стране дело о похищении трафика дойдет до суда. С соседом всегда можно договориться и извиниться, не говоря уже о том, что вас будет достаточно трудно вычислить. А уж если использовать закрытые сети, встречающиеся на улице, то это вообще почти нереально.

Но, все-таки, не рекомендуется использовать чужой Wi-Fi без острой необходимости и на протяжении длительного времени. Ведь это материальные потери для владельца сети, что становится уже серьезным поводом для судебного разбирательства.

Брутфорс

Брутфорс – с английского, «полный перебор», упомянутый выше метод получения данных, с помощью грубой силы. Если жертва не пользуется стандартными комбинациями, приходится устанавливать вспомогательный софт и разбираться в его интерфейсе.

Автоматический подбор комбинаций

Некоторые программы буквально вручную, в несколько потоков, посимвольно подбирают пароль к новой сети. Из-за чего работа с такими программами может длиться от нескольких дней до месяцев, в зависимости от длины искомого кода. Популярнейшие из них:

- John the Ripper;

- Aircrack-ng;

- RainbowCrack.

Они позволяют указать длительность пароля, а также прибегнуть к нескольким механизмам подбора, что значительно уменьшает скорость поиска, а также снижает нагрузку на систему.

Wifi crack

Wifi crack – не ультимативное решение во взломе паролей, но удобная утилита для всех, кто не знаком с запутанным языком программирования. Работает на современных операционных системах, постоянно обновляется.

Прогой пользоваться очень просто:

- Скачать файлы. Зачастую это zip-архив, вмещающий драйверы и словарь самых популярных комбинаций. Также очень часто включает текстовую инструкцию со скриншотами;

- Разархивировать файл, запустить WiCrack.exe и скопировать в появившуюся командную строку команду, подписанную в мануале как «подбор пароля»;

- Запустить процесс. Варианты пароля останутся в отдельном файле с расширением .cap в корне папки с программой.

- Перейти на вкладку «Импорт» самой программы и вставить в него файл с расширением.

- Жмите «Старт». При удачном совпадении данных пароль появится в главном окне.

Топовый взлом WI-Fi через WPS (Все ещё актуально – NOFIXED)

Всем привет, на связи TheRobbCode. Сегодня, а то есть 19 октября 2018 года, мы подробно рассмотрим как взломать вайфай, с помощью чего и как это осуществляется.

P.S.: очень сложные пароли, примерно. такие как: dhdiH¥enwUk01%2@#+$+ – вы с большой вероятностью не сможете взломать. Но, если вы будете внимательно читать и прислушиваться инструкции ниже, то с небольшой вероятностью (2-3%) вы сможете подобрать и более сложные пароли. Так что, если WiFi Warden не смог взломать, то попробуйте взломать и другие сети, нельзя же сдаваться! Не будем тянуть кота за хвост, приступаем!

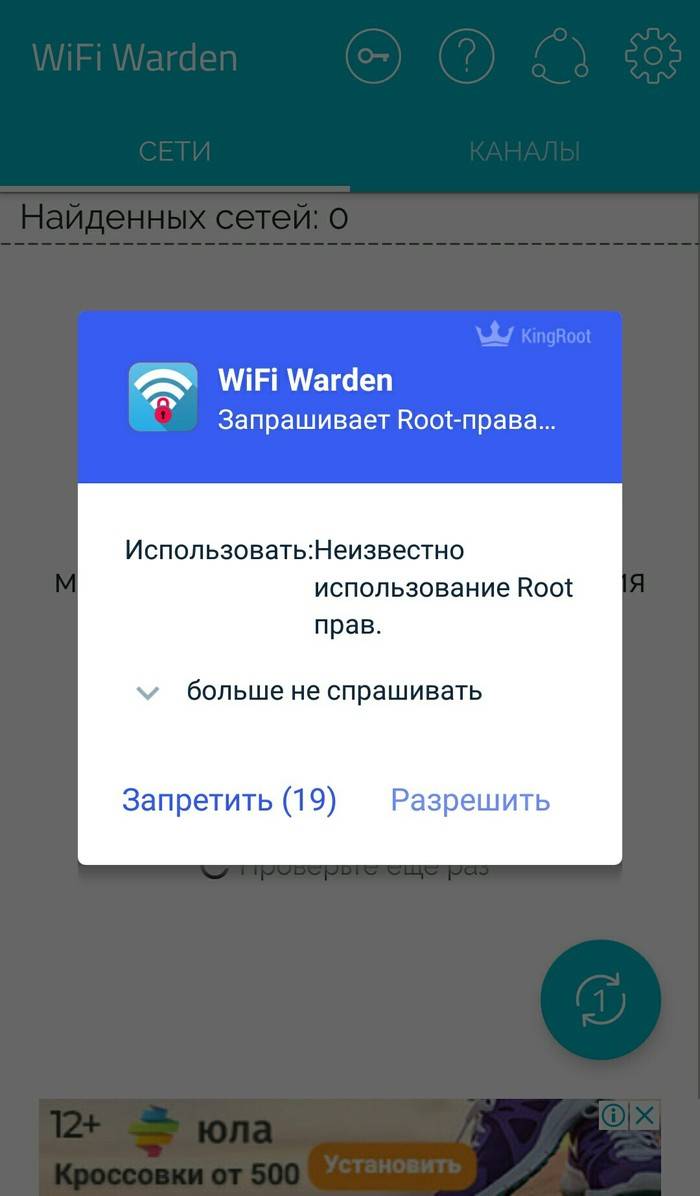

Что нам потребуется:– Рут-права (ссылка на скачивание: kingroot.ru)

– WiFi Warden (ссылка на скачивание: https://www.google.ru/amp/s/m.apkpure.com/ru/wifi-warden/com. ) – есть и в Google Play Market’e

Далее: заходим в WiFi Warden и предоставляем доступ к Рут-правам.

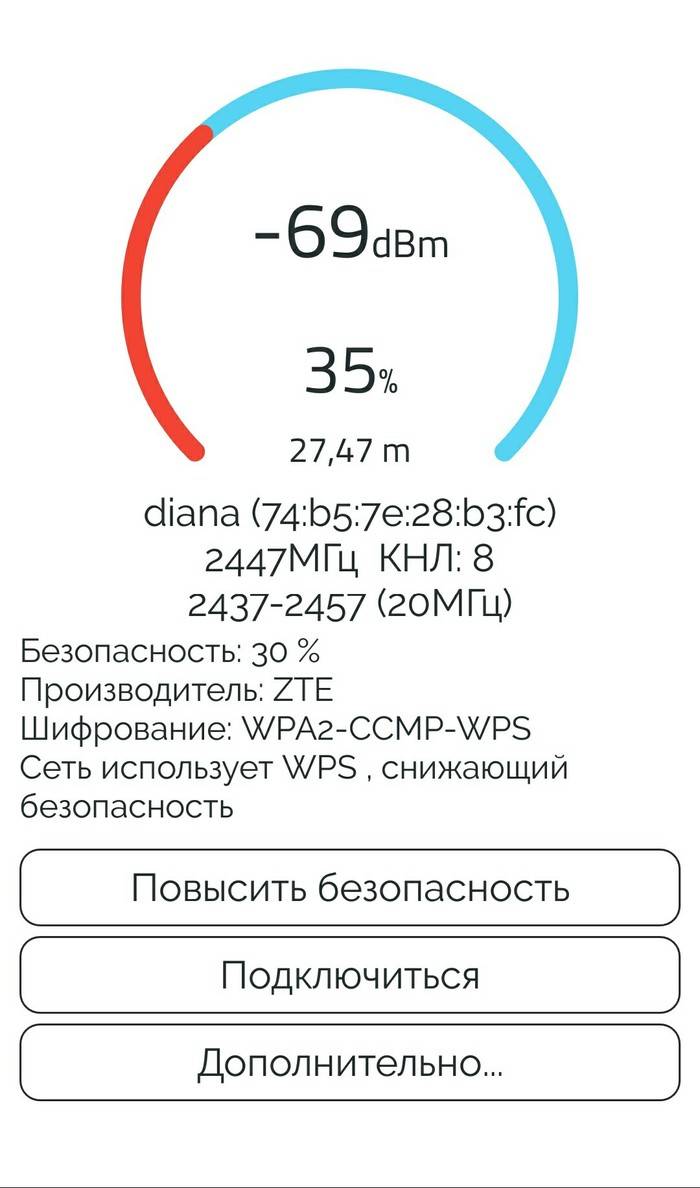

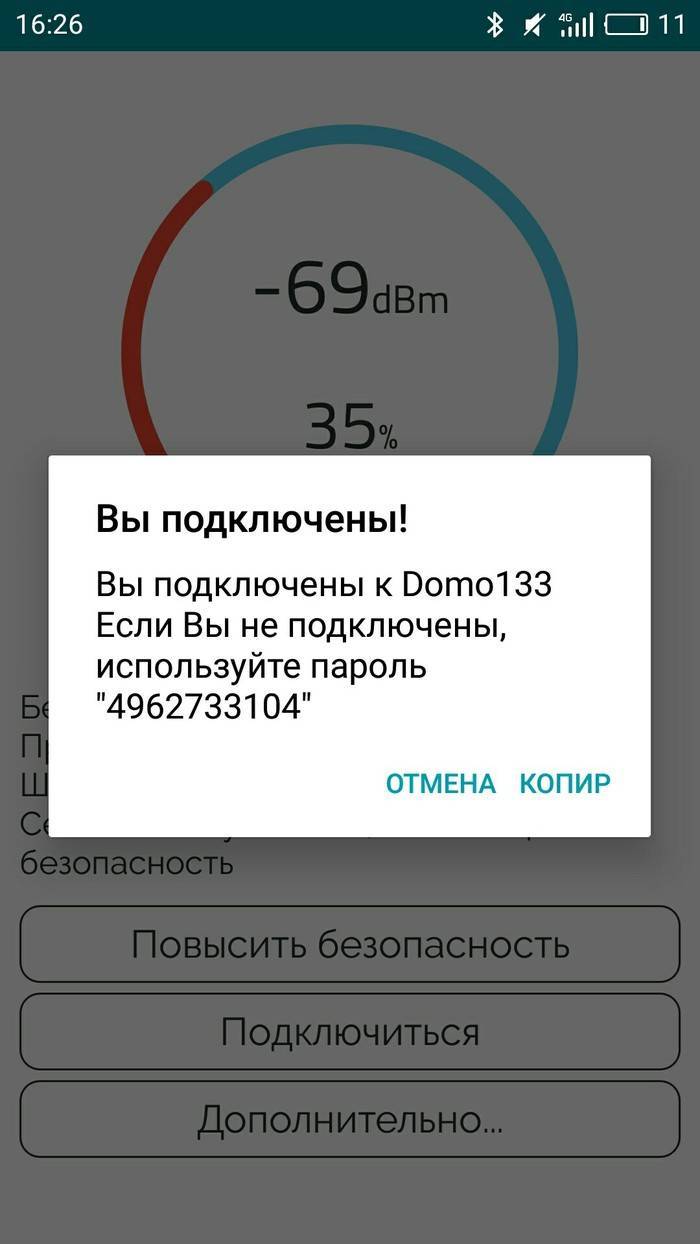

Выбираем сеть которая использует (WPS), так как через него и происходит облегченный подбор пина (WPS снижает безопасность)

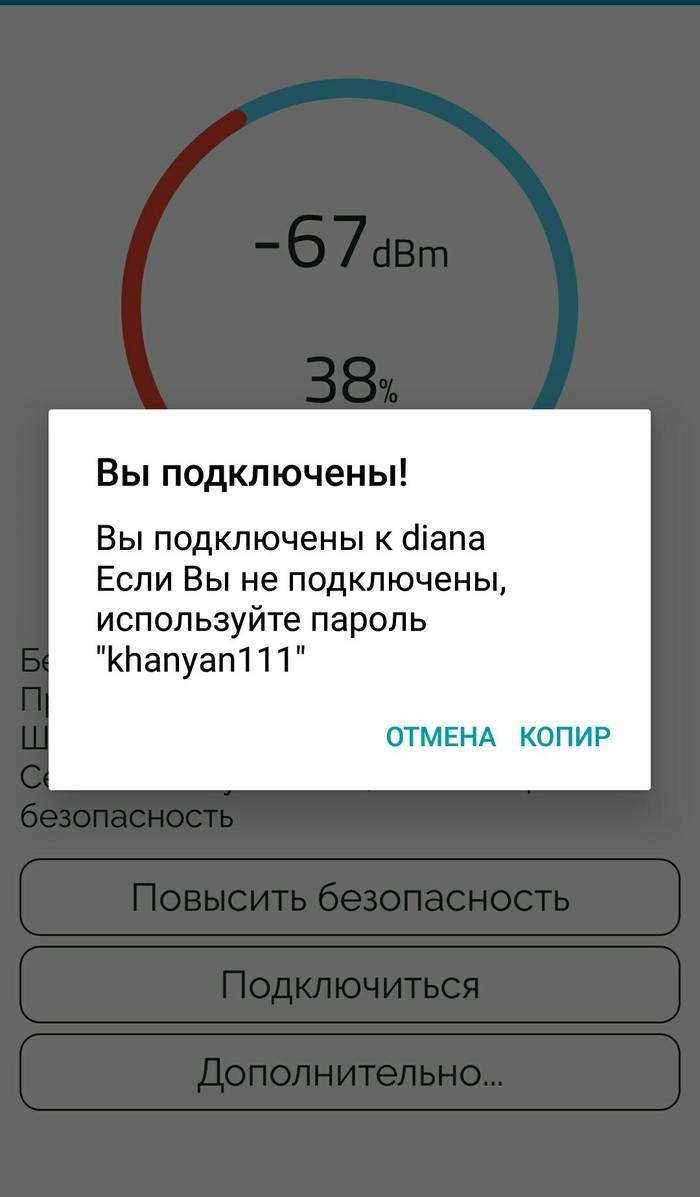

На данный момент я буду взламывать сеть “diana”, а вы выбираете любую другую, которая тоже использует WPS.

P.S.: Я никого не принуждаю совершать данные действия и отказываюсь от ответственности, делайте всё на свой страх и риск. Данная программа предназначена для проверки устойчивости своего интернета или подобрать забытый вами пароль от вашего роутера. (я знаю что вам пофиг, но обязан предупредить)

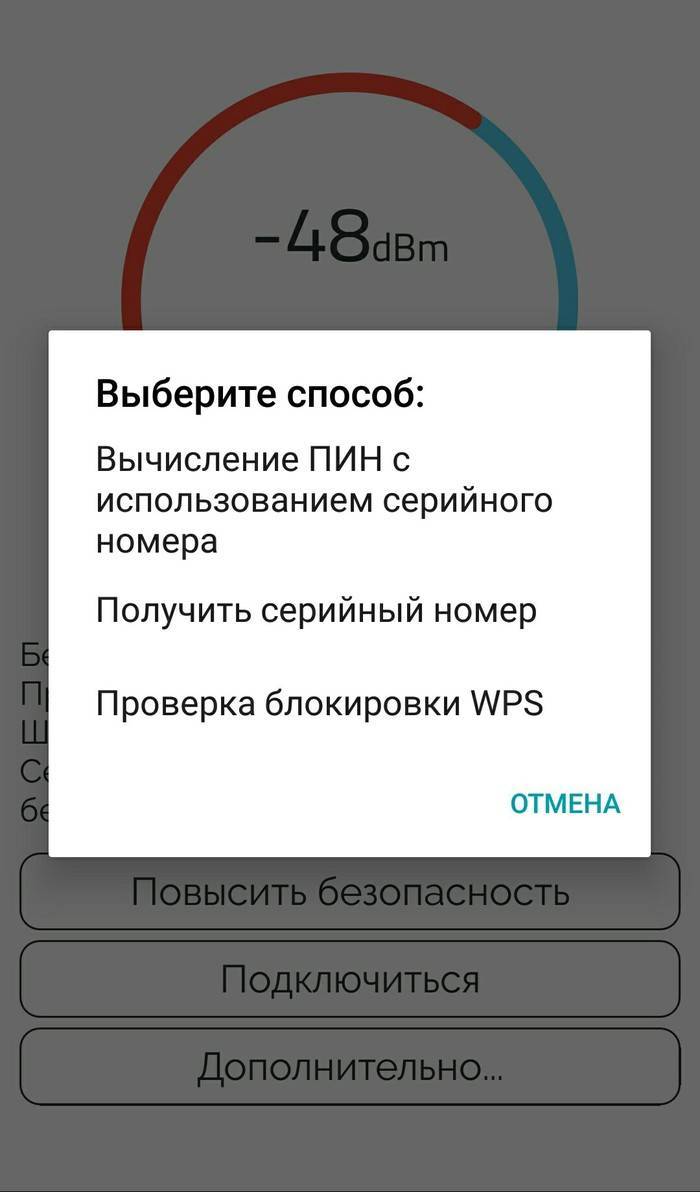

Далее: когда выбрали нужную сеть для взлома, то нажимаете на неё и будет снизу пункт “дополнительно. “, нажимаем на него и проверяем блокировку WPS, то есть нажимаем на “проверка блокировки WPS”.

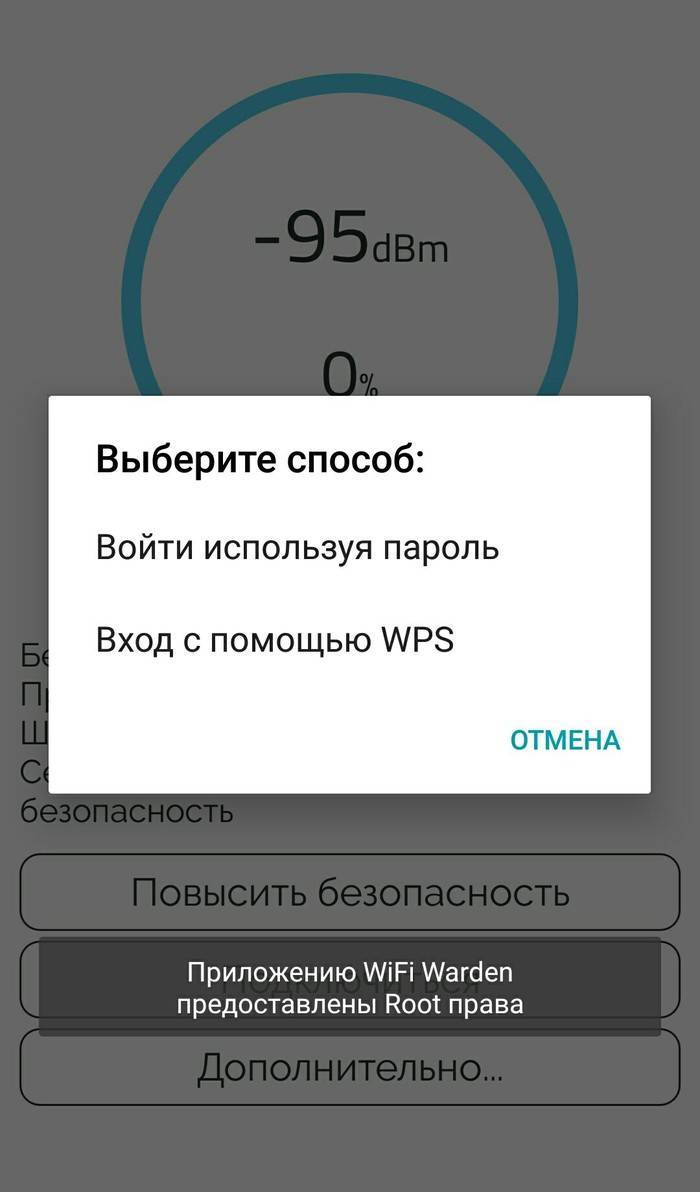

После того, как убедились, что нету блокировки WPS, то выходим обратно и нажимаем “подключиться”

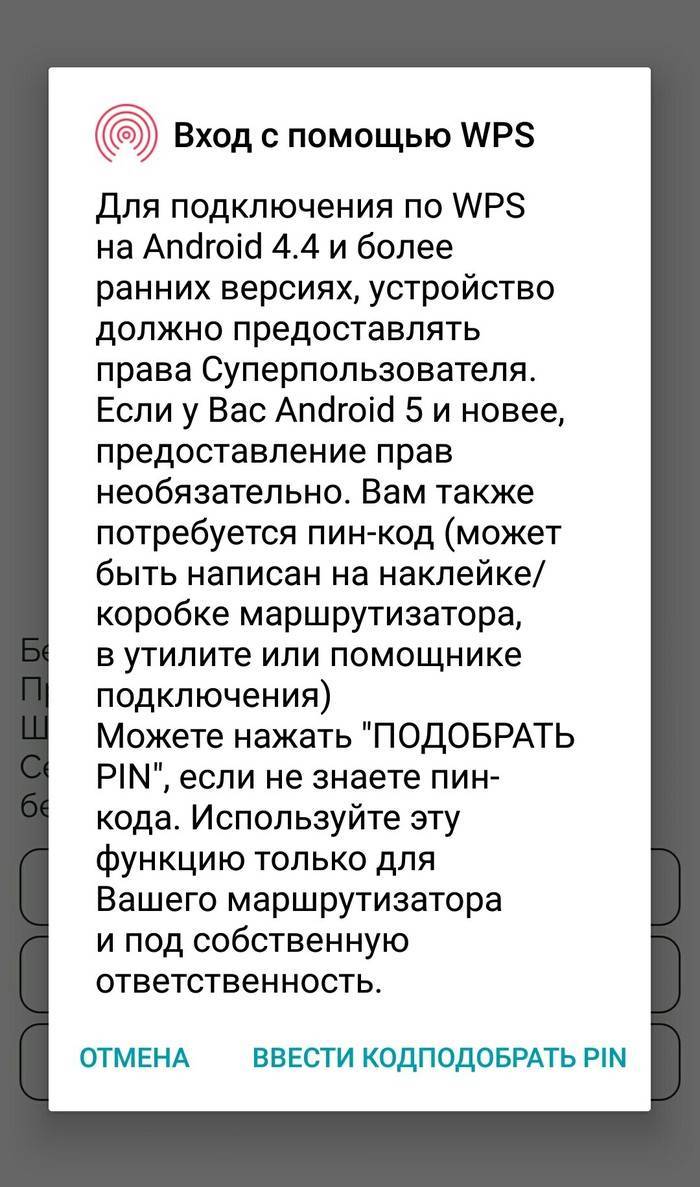

Когда вы нажали подключиться, то нажимаем: “Вход с помощью WPS”

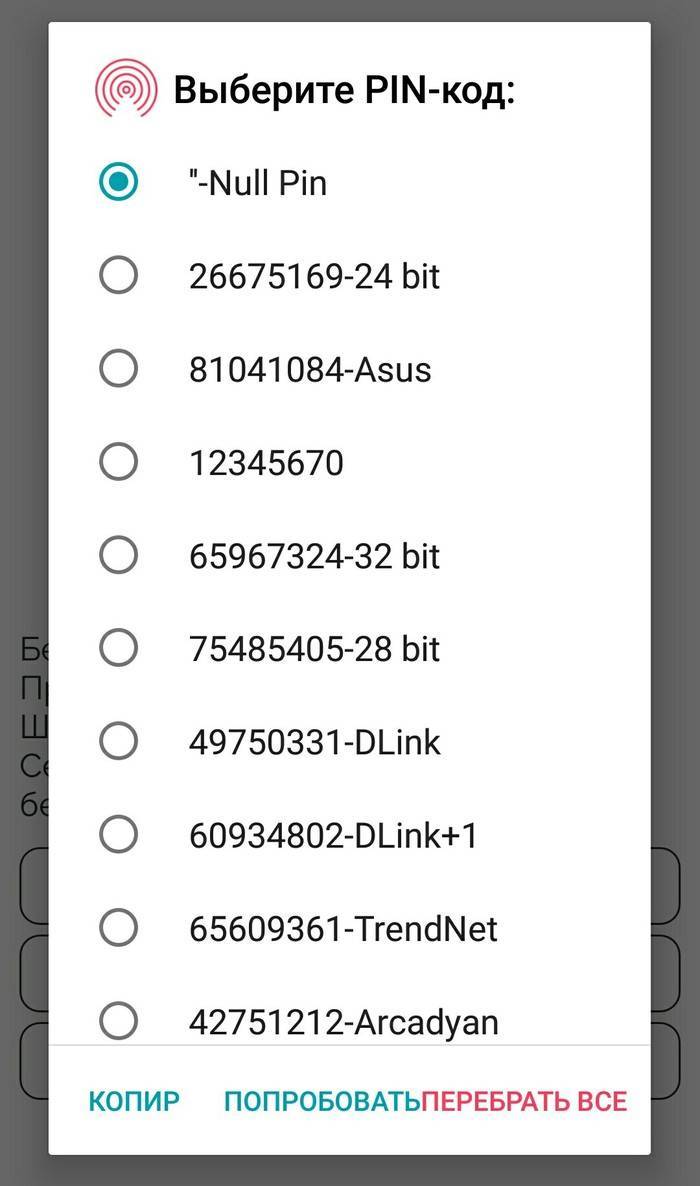

После нажимаем: “Подобрать PIN”

Далее выбираем “Перебрать все”

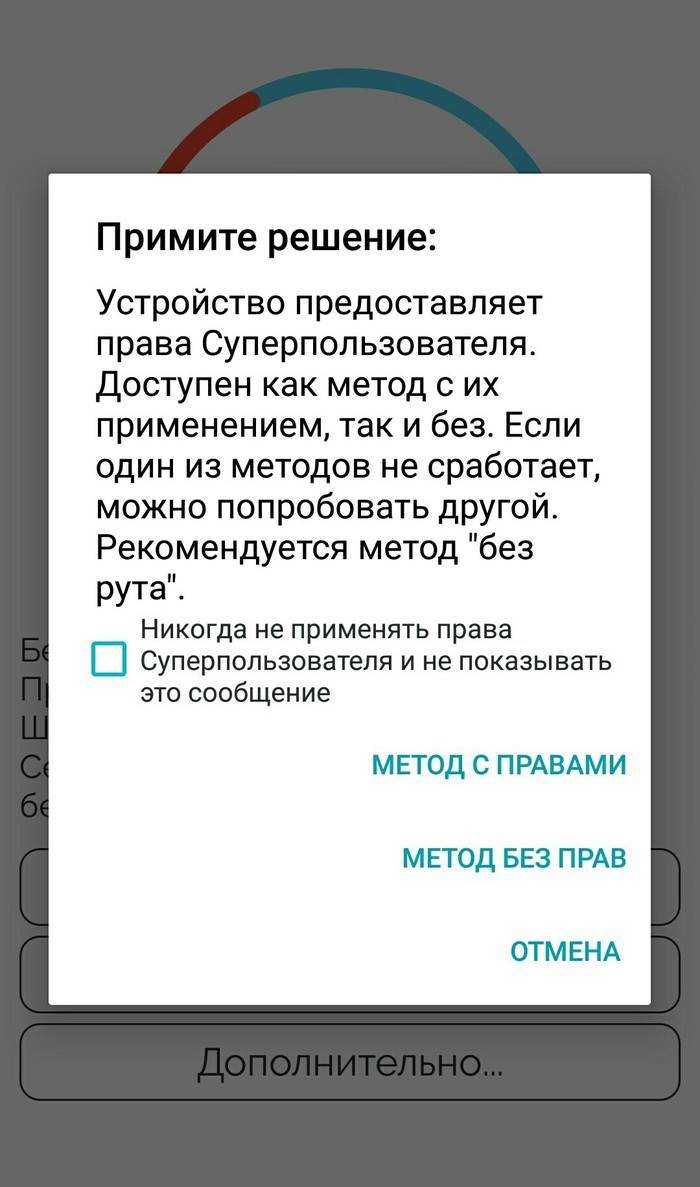

Как только нажали “Перебрать все”, вам предложат выбрать метод. Если вы установили рут-права и придерживались инструкциям выше, то нажимаем “метод с правами”.

Если вы не использовали рут-права(не имеются на устройстве и не предоставлены WiFi Warden) , то данное окно не высветется и процесс подбора пина начнется автоматически.

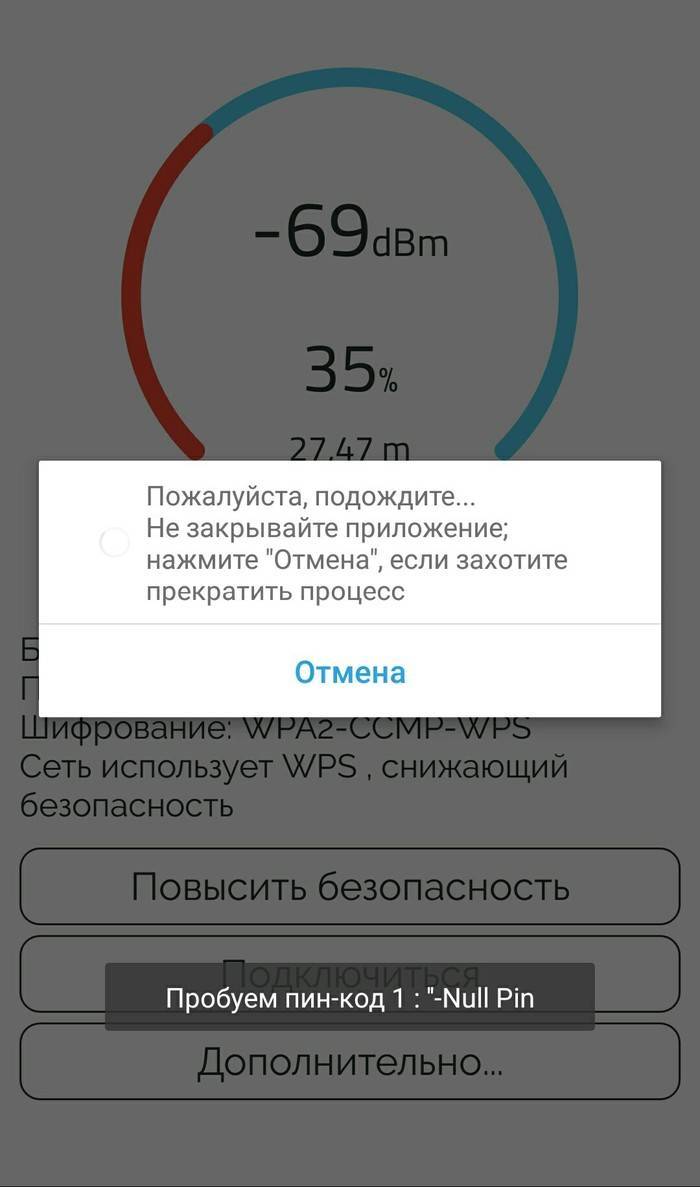

У вас пойдёт процесс перебора пинкодов.

В течении 1-3 минут – вайфай будет успешно взломан (предположительно на 75%)

Неудачных взломов: 2

Найдены дубликаты

Минутку ты ставишь сомнительное по с рутправами что бы взломать Wi-Fi. Подозрительно

на каждом углу кафе с точкой, в отелях то же самое

Это уж на каких-то совсем древних рутерах брутфорсить можно

без WPS, белый лист по мак адресам своим устройствам

Взломать можно, но хлопотно.

Скрыть имя сети и удачи со взломом)

это не взлом wifi, а так, подбор пароля

Последние шаги

Теперь вам понадобится еще одна программа — Microsoft .NET Framework 2.0. Установите ее (вам должна быть доступна графическая оболочка программы). Найдите папку, где содержится Аircrack, откройте ее и в «Настройках» задайте путь к файлу с пакетами, тип шифрования (WEP) и размер ключа. Нажмите на «Launch».

После проведения поиска вы увидите новое окно, куда нужно ввести номер того адептера, которому соответствует группа векторов инициализации (IVs). После этого программа сама определит записанный в кодировке ASCII ключ.

Дело сделано, и теперь вы можете подключиться к чужой сети. Запустите CommView, войдите в «Настройки» и введите найденный вами код в шестнадцатизначном виде.

Вы увидите запросы в текущих IP-соединениях. Откройте вкладку «Пакеты» и выберите строку «Реконструкция TCP-сессии». Наслаждайтесь соседским Wi-Fi!

Коллекция английских слов, разделённых на различные тематические категории.

Ссылка для скачивания: https://kali.tools/files/passwords/wordlist_imsky/wordlists.zip

Альтернативный вариант (версия может оказаться более свежей):

git clone https://github.com/imsky/wordlists.git

Категории:

├── adjectives (прилагательные)

│ ├── age.txt (возрат)

│ ├── algorithms.txt (алгоритмы)

│ ├── appearance.txt (внешность)

│ ├── character.txt ()

│ ├── colors.txt ()

│ ├── complexity.txt ()

│ ├── construction.txt ()

│ ├── corporate_prefixes.txt ()

│ ├── emotions.txt ()

│ ├── geometry.txt ()

│ ├── linguistics.txt ()

│ ├── materials.txt ()

│ ├── music_theory.txt ()

│ ├── physics.txt ()

│ ├── quantity.txt ()

│ ├── shape.txt ()

│ ├── size.txt ()

│ ├── sound.txt ()

│ ├── speed.txt ()

│ ├── temperature.txt ()

│ └── weather.txt ()

├── ipsum ()

│ ├── corporate.txt ()

│ ├── hipster.txt ()

│ ├── lorem.txt ()

│ └── reddit.txt ()

├── names ()

│ ├── cities ()

│ │ ├── alpha.txt ()

│ │ ├── france.txt ()

│ │ ├── netherlands.txt ()

│ │ └── switzerland.txt ()

│ ├── codenames ()

│ │ ├── apple.txt ()

│ │ ├── intel.txt ()

│ │ └── microsoft.txt ()

│ ├── states ()

│ │ ├── canada.txt ()

│ │ ├── city_states.txt ()

│ │ └── usa.txt ()

│ ├── streets ()

│ │ ├── chicago.txt ()

│ │ └── newyork.txt ()

│ └── surnames ()

│ ├── basque.txt ()

│ ├── english.txt ()

│ ├── french.txt ()

│ ├── german.txt ()

│ ├── irish.txt ()

│ ├── italian.txt ()

│ └── scottish.txt ()

├── nouns ()

│ ├── 3d_graphics.txt ()

│ ├── 3d_printing.txt ()

│ ├── accounting.txt ()

│ ├── algorithms.txt ()

│ ├── apex_predators.txt ()

│ ├── astronomy.txt ()

│ ├── automobiles.txt ()

│ ├── birds.txt ()

│ ├── buildings.txt ()

│ ├── cats.txt ()

│ ├── chemistry.txt ()

│ ├── coding.txt ()

│ ├── condiments.txt ()

│ ├── construction.txt ()

│ ├── containers.txt ()

│ ├── corporate_job.txt ()

│ ├── corporate.txt ()

│ ├── cotton.txt ()

│ ├── data_structures.txt ()

│ ├── design.txt ()

│ ├── dogs.txt ()

│ ├── driving.txt ()

│ ├── fast_food.txt ()

│ ├── filmmaking.txt ()

│ ├── fish.txt ()

│ ├── food.txt ()

│ ├── fortifications.txt ()

│ ├── fruit.txt ()

│ ├── furniture.txt ()

│ ├── gaming.txt ()

│ ├── geography.txt ()

│ ├── geometry.txt ()

│ ├── ghosts.txt ()

│ ├── houses.txt ()

│ ├── insurance.txt ()

│ ├── linear_algebra.txt ()

│ ├── meat.txt ()

│ ├── metals.txt ()

│ ├── military_airforce.txt ()

│ ├── military_army.txt ()

│ ├── military_navy.txt ()

│ ├── minerals.txt ()

│ ├── music_instruments.txt ()

│ ├── music_production.txt ()

│ ├── music_theory.txt ()

│ ├── phones.txt ()

│ ├── physics_optics.txt ()

│ ├── physics.txt ()

│ ├── physics_units.txt ()

│ ├── physics_waves.txt ()

│ ├── plants.txt ()

│ ├── radio.txt ()

│ ├── real_estate.txt ()

│ ├── seasonings.txt ()

│ ├── set_theory.txt ()

│ ├── shopping.txt ()

│ ├── spirits.txt ()

│ ├── sports.txt ()

│ ├── startups.txt ()

│ ├── storage.txt ()

│ ├── travel.txt ()

│ ├── typography.txt ()

│ ├── vcs.txt ()

│ ├── water.txt ()

│ ├── web_development.txt ()

│ ├── wines.txt ()

│ ├── wood.txt ()

│ └── writing.txt ()

└── verbs ()

├── 3d_graphics.txt ()

├── art.txt ()

├── collection.txt ()

├── communication.txt ()

├── cooking.txt ()

├── corporate.txt ()

├── creation.txt ()

├── destruction.txt ()

├── fire.txt ()

├── look.txt ()

├── manipulation.txt ()

├── military_navy.txt ()

├── movement.txt ()

├── music_production.txt ()

├── music.txt ()

├── programming.txt ()

├── quantity.txt ()

├── radio.txt ()

├── sports.txt ()

├── thought.txt ()

├── vcs.txt ()

└── web.txt ()Подбор WPS PIN

WPS PIN – 8-значное число, индивидуальное для каждого роутера. Он взламывается перебором через словарь. Пользователь устанавливает сложную комбинацию WPA-пароля, и чтобы не запоминать его, активирует WPS-пин. Передача правильного пин-кода роутеру означает последующую передачу клиенту сведений о настройках, в том числе и WPA-пароля любой сложности.

Основная проблема WPS — последняя цифра ПИН-кода является контрольной суммой. Это уменьшает эффективную длину пин-кода с 8 до 7 символов. К тому же роутер проверяет код, разбивая его пополам, то есть для подбора пароля потребуется проверить около 11 000 комбинаций.

Программа Reaver справляется с подобной задачей за 6 часов.

Защита: обновите прошивку роутера. Обновлённая версия должна иметь функцию блокировки, активируемую после нескольких неудачных вводов кода. Если функция не предусмотрена – выключите WPS.

Другие способы получения WPS PIN

Подключение к Wi-Fi посредством ПИН-кода возможно и через прямой доступ к оборудованию. PIN может быть получен с подложки роутера во время «дружеского визита».Кроме того, роутер может оставаться открытым, во время обновления прошивки или сброса настроек. В этом случае сосед сможет зайти в интерфейс роутера используя стандартный логин и пароль, и узнать ПИН. После этого WPA-пароль получается за пару секунд.

PIN роутера в интерфейсе.

Способ защиты: удалите наклейку с паролем и не оставляйте точку доступа открытой ни на секунду. Периодически меняйте WPS PIN через интерфейс роутера.

В интерфейсе есть кнопка для генерации нового пин-кода.

Словари DirBuster

DirBuster — это многопотоковое Java приложение, предназначенное для брутфорса имён директорий и файлов веб-приложений и веб-серверов. DirBuster пытается найти скрытые каталоги и файлы.

В Kali Linux словари располагаются в директории /usr/share/wordlists/dirbuster/. В BlackArch словари располагаются в директории /usr/share/dirbuster/.

Описание словарей, поставляемых с программой DirBuster

- directory-list-2.3-small.txt – (87650 слов) — Директории/файлы которые были найдены как минимум на трёх разных хостах

- directory-list-2.3-medium.txt – (220546 слов) – Директории/файлы которые были найдены как минимум на двух разных хостах

- directory-list-2.3-big.txt – (1273819 слов) — Все директории/файлы которые были найдены

- directory-list-lowercase-2.3-small.txt – (81629 слов) — Версия не чувствительная к регистру для directory-list-2.3-small.txt

- directory-list-lowercase-2.3-medium.txt – (207629 слов) – Версия не чувствительная к регистру для directory-list-2.3-medium.txt

- directory-list-lowercase-2.3-big.txt – (1185240 слов) – Версия не чувствительная к регистру для directory-list-2.3-big.txt

- directory-list-1.0.txt – (141694 слов) — Оригинальный список без изменения порядка

- apache-user-enum-1.0.txt – (8916 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на набранных именах пользователей (неупорядоченный)

- apache-user-enum-2.0.txt – (10341 имён пользователей) – Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на ~XXXXX найденном во время генерации списка (упорядоченный)

Посмотреть пароль Wi-Fi Windows 10 через центр управления сетями

Вообще-то я уже этом способе говорил в другой статье, но не поленюсь рассказать об этом способе еще раз, потому что некоторые, возможно, не захотят переходить по указанной выше ссылке.

Итак, нажмите на значок сети Wi-Fi правой кнопкой мыши и щелкните пункту «Центр управления сетями и общим доступом»

.

Переходим слева в подраздел «Изменение параметров адаптера»

.

Выбираем вашу Wi-Fi-сеть, нажав на нее два раза левой кнопкой.

Открывается окошко, в котором щелкните по кнопке «Свойства беспроводной сети»

, перейдя там во вкладку «Безопасность»

. Для обозревания пароля нужно отметить галочку «Отображать вводимые знаки»

.

Разгадываем пароль при помощи PIN кода устройства

Чтобы разгадать пароль к вай-фай сети защищенной WPA/WPA2, потребуется:

- ПК с вайфай-адаптером (почти все ноутбуки и нетбуки уже имеют встроенные модули);

- ЮСБ-флэш накопитель не меньше 2 Gb;

- Утилита «Elcomsoft Wireless Security Auditor» под Windows.

Основные операции рекомендуется выполнять в среде Линукс, хотя и посредством ОС Windows доступно исполнить задуманное, но в Линуксе все исполняется значительно проще. Необходимо произвести форматирование ЮСБ-флэш накопителя и сохранить на нем пакет «WiFi Slax».

Вайфай-Слакс запускается непосредственно с внешнего носителя, достаточно развернуть содержимое каталога «boot» и клацнуть по «Wifislax Boot Installer». Далее указать параметр s и щелкнуть «Ввод». Затем запустить ПК с созданной флешки и исполнить следующие последовательные шаги:

- Указать загрузку с ядром SMP и wifislax c KDE с корректировками;

- Подождать;

- После завершения загрузки, рекомендуется поменять МАС лэптопа, выполнив в консоли «ifconfig wlan0 down»;

- Теперь открыть приложение «Macchanger»;

- Клацнуть «Поменять МАС»;

- Выйти из утилиты и в консоли исполнить «ifconfig wlan0 up;

- Открыть утилиту «minidwep-gtk»;

- Клацнуть «Сканировать»;

- Подождать;

- Если среди найденных точек будут с поддержкой технологии WPS, то их взломать проще и быстрее всего.

- Новичкам хакерам, рекомендуется взламывать точки с активными WPS и только после приобретения опыта переходить к сложным задачам. Выделив точку клацнуть «Reaver»;

- Кликнуть «ok»;

- Подождать;

- Утилита покажет пароль;

- Если атака оказалась неудачной по причине блокировки WPS, то в записанном на ЮСБ-носитель пакете присутствуют средства для его обхода;

- Если точек с WPS не обнаружено, то разгадать пароль очень просто, когда к сети уже подключен хотя бы один ПК или мобильны гаджет. Дождавшись, когда кто-нибудь (жертва) подсоединиться к вай-фаю. Следует его выбрать и клацнуть «Атака»;

- Встроенный в лэптоп беспроводной модуль сгенерирует помехи и произойдет отключение «жертвы» от вай-фая;

- Конечно, жертва предсказуемо выполнит попытку снова подключиться, а при этом произойдет «Хэндшейк» девайса жертвы с роутером с обменом данными, которые легко перехватываются. Захваченная информация сохраняется в виде файлов;

- Далее следует записать файлы в память лэптопа и перезапуститься;

- Запустить Виндовс в лэптопе;

- В скопированных файлах есть зашифрованный код доступа к вай-фаю. Чтобы его посмотреть потребуется инсталлировать утилиту «Elcomsoft Wireless Security Auditor»;

- Клацнуть импорт данных – TCPDUMP;

- После этого одним пальцем клацнуть по «Ctrl» и не отпуская ее щелкнуть на кнопку с английской буквой «I»;

- Указать скопированные файлы;

- Клацнуть «Запустить…»;

- Подождать;

- Готово.

Словарь rockyou

Словарь от создателей rockyou является универсальным словарём, хорошо подходящим, например, для атаки на пароль Wi-Fi или веб-службы. В Kali Linux данный пароль размещён в (сжатом) файле /usr/share/wordlists/rockyou.txt.gz

На любую другую систему его можно установить командой:

git clone git://git.kali.org/packages/wordlists.git

Словарь rockyou нужно оптимизировать и очищать для использования под конкретные нужды. Например, если мы знаем, что длина пароля в веб службе составляет от 8 до 30 символов и что обязательно должны использоваться символы как минимум из двух групп (большие буквы, маленькие буквы, цифры, знаки), то очистка rockyou с помощью PW-Inspector будет выглядеть так:

pw-inspector -i wordlists/rockyou.txt -m 8 -M 30 -c 2 -l -u -n -p

Оптимизация для взлома Wi-Fi будет выглядеть следующим образом. Считываем в стандартный вывод пароли из файла rockyou.txt (cat rockyou.txt), сортируем их (sort), и удаляем повторяющиеся (uniq), из оставшихся паролей выбираем те, которые 8 или более символов, но менее 63 символов (-m 8 -M 63), полученный список сохраняем в файл newrockyou.txt (> newrockyou.txt):

cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Полуавтоматический взлом с WiFite

Единственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

sudo wifite

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

- Взлом рукопожатий в Pyrit — самый быстрый способ с использованием графических процессоров и предварительного расчёта хешей

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Массовый взлом рукопожатий в BlackArch с помощью Pyrit

Термины Wi-Fi сетей

Точка Доступа (также Access Point), сокращённо ТД, AP – устройство, которое обеспечивает работу сети Wi-Fi, к нему подключаются Клиенты. Чаще всего точками доступа являются роутеры.

Клиент (Станция) – устройство, которое подключается к Точке Доступа. Чаще всего это компьютеры, ноутбуки, сотовые телефоны и т.д.

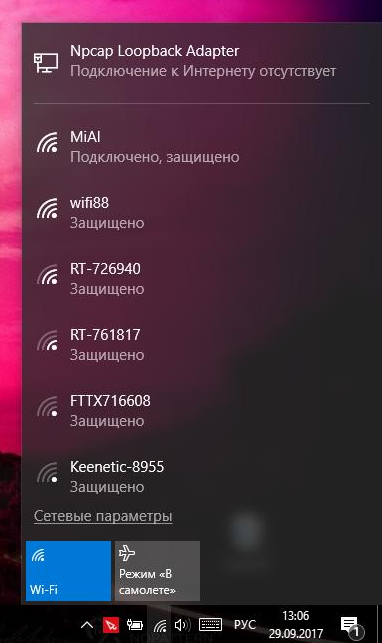

ESSID и SSID – это имена беспроводных Wi-Fi сетей – именно их вы видите, когда выбираете к какой сети подключиться. Строго говоря, ESSID и SSID это не одно и то же, но в аудите Wi-Fi эти термины часто используются как взаимозаменяемые. На скриншоте ниже ESSID (именами сетей) являются MiAl, wifi88 и т.д.:

BSSID – это MAC-адрес беспроводной карты. Пример MAC-адреса: 50:46:5D:6E:8C:20. Более подробно о них рассказано в заметке «Как узнать MAC-адрес и Как по MAC-адресу узнать производителя».

Рукопожатие (также хэндшейк, handshake) – данные, которыми обмениваются Станция и Точка Доступа в момент создания Wi-Fi соединения. Эти данные содержат информацию, позволяющую подобрать пароль от сети Wi-Fi.

Брут-форс (также полный перебор) – метод атаки на пароль, заключающийся в переборе всех возможных вариантов пароля. Требует много времени и вычислительных ресурсов.

Перебор по словарю (атака по словарю) – метод атаки на пароль, заключающийся в переборе часто встречающихся вариантов пароля. Имеет хорошее соотношение затраченных ресурсов к полученным результатам.

Онлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в подключении к Точке Доступа с различными кандидатами в пароли. Практически не применяется из-за крайне низкой скорости перебора. Преимущества этого метода — не требуется беспроводной адаптер с поддержкой режима монитора. Недостаток — этот метод крайне медленный.

Офлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в захвате Рукопожатия и подборе такого пароля, который бы соответствовал этому рукопожатию. Этот подбор не требует подключения к Точке Доступа и выполняется на много порядков быстрее, чем онлайн перебор. Также он может выполняться на вычислительных мощностях видеокарт, что увеличивает скорость перебора ещё на несколько порядков.

WPA и WPA2 – технология защищённого доступа к Wi-Fi, пришла на смену устаревшей технологии WEP.

Беспроводная Wi-Fi карта (или беспроводной Wi-Fi адаптер) – любая сетевая карта, способная подключаться к сети Wi-Fi. В ноутбуках и телефонах они встроены внутрь корпуса, в настольных компьютерах обычно представляют собой внешнее устройство, подключаемое по USB.

Режим монитора (Monitor Mode) – свойство некоторых беспроводных адаптеров принимать пакеты данных, которые предназначены не только для них, но и для других беспроводных устройств.

Сетевой интерфейс – имя, условное обозначение в Linux сетевых карт/адаптеров.

Канал сети Wi-Fi – условное цифровое обозначение частоты, на которой в данный момент работает Точка Доступа.

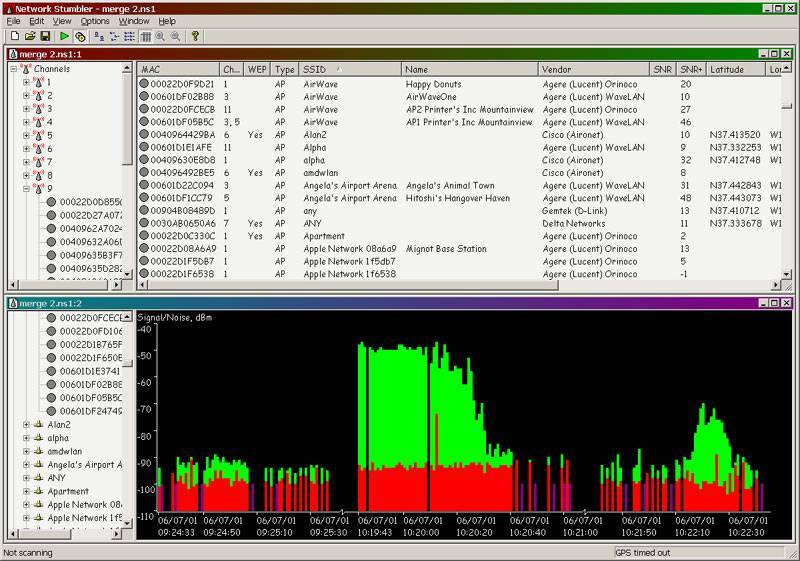

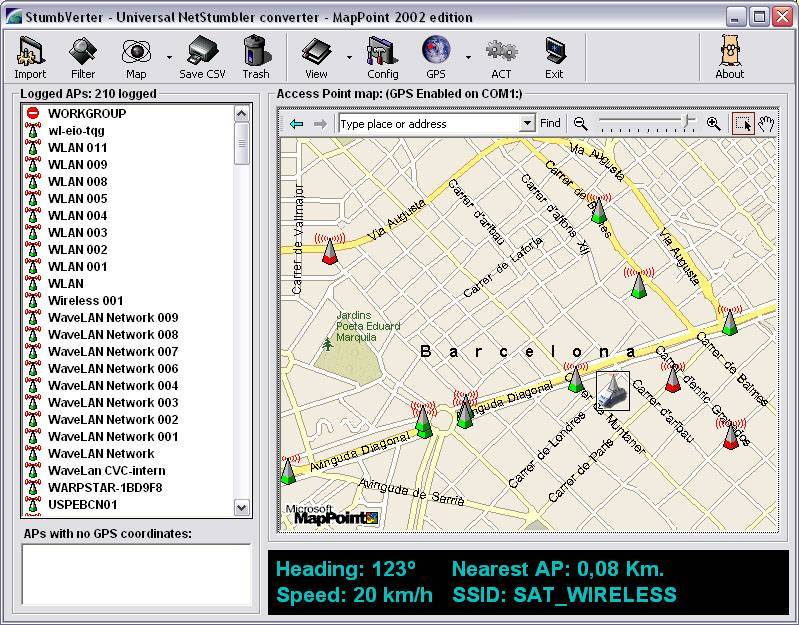

Netstumbler

Определенно один из самых известных и лучших инструментов для вардрайвинга. У стемблера всего одна задача — обнаружить в эфире точки доступа, считать SSID и записать полученную информацию в логфайл вместе с координатами, если к программе подключен приемник GPS. После удачного вардрайвинга, информацию о найденных AP-шках месте с данными о месторасположениями можно экспортировать в log-файл, преобразовать его с помощью многочисленных конверторов в понятный Google’у формат KML и за пару секунд отобразить все точки доступа на карте с помощью Google Maps или декстопной программы Google Earth.

Для поиска живых точек доступа Netstumbler использует приемы активного сканирования, т.е. не просто прослушивает эфир, но и каждую секунду отправляет специальные фреймы. Надо сказать, что специфические LC/SNAP-фреймы, сгенерированные стемблером, легко распознаются современными IDS-системами. К тому же активное сканирование не поможет тебе в поиске спрятанных (hidden) точек доступа, впрочем сама подборка информации не фонтан.

Например, Netstumbler может распознать лишь факт использования шифрования сети, не уточняя какойименно механизм используется. Вдобавок, программа наотрез отказывается работать под Vista’ой и вряд ли когда-нибудь это делать захочет. В результате, получаем отличную программу, если нужно просканировать эфир на наличие точек доступа и записать их координаты, но только под виндой и без надежды получить какую-либо еще ценную информацию.