Фильтрация трафика

Ruleset — заданный набор правил, на основе которого фильтруется вся информация, проходящая через межсетевой экран. Эту технологию можно описать как последовательность фильтров, которые анализируют и обрабатывают трафик. Они всегда следуют пакету конфигураций, заданному конкретным пользователем. Без этого блокировка происходит с нарушениями.

Обратите внимание! Каждый фильтр создаётся с определённым назначением. На производительность может влиять и то, в какой последовательности собирается тот или иной пакет

Например, в большинстве случаев происходит сравнение трафика с шаблонами, которые уже известны системе. Наиболее популярные разновидности угроз в этом случае должны располагаться как можно выше.

Существует два основных принципа, по которому обрабатывается большая часть трафика. Узнать, какой используется, достаточно просто.

- Первый, когда разрешаются любые пакеты данных. Исключение — те, на которые изначально накладывают запрет. Если информация при первом рассмотрении не попадает ни под одно из ограничений, значит осуществляется дальнейшая передача. Например, входящий трафик на Hamachi может быть заблокирован по разным причинам.

- Второй принцип предполагает, что разрешается всё, что не попадает под запрет.

Обратите внимание! Благодаря этому методу степень защищённости будет самой высокой, но у администратора возрастает нагрузка. В таком случае обязательно требование повысить производительность оборудования

Всего у межсетевого экрана две основные функции:

- Deny — запрет на данные;

- Allow — разрешение на то, чтобы пакеты передавались дальше. Позволять допуск можно разным сведениям.

Важно! Reject — запрет на трафик после сообщения отправителю о недоступности сервиса — дополнительная функция, поддерживаемая лишь в некоторых случаях. Это тоже способствует повышению защиты для хоста

Требования к средствам антивирусной защиты

Приказом ФСТЭК России от 20 марта 2012 г. N 28 (зарегистрирован Минюстом

России 3 мая 2012 г., рег. N 24045) утверждены Требования к средствам

антивирусной защиты (далее – Требования), которые вступили в действие с 1

августа 2012 г.

Требования к средствам антивирусной защиты применяются к программным

средствам, используемым в целях обеспечения защиты (некриптографическими

методами) информации, содержащей сведения, составляющие государственную

тайну, иной информации с ограниченным доступом.

Для дифференциации требований к функциям безопасности средств антивирусной

защиты установлено шесть классов защиты средств антивирусной защиты. Самый

низкий класс – шестой, самый высокий – первый.

Средства антивирусной защиты, соответствующие 6 классу защиты, применяются

в информационных системах персональных данных 3 и 4 классов, 5 классу

защиты – в информационных системах персональных данных 2 класса, 4 классу

защиты – в государственных информационных системах, в которых

обрабатывается информация ограниченного доступа, не содержащая сведения,

составляющие государственную тайну, в информационных системах персональных

данных 1 класса, а также в информационных системах общего пользования II

класса.

Средства антивирусной защиты, соответствующие 3, 2 и 1 классам защиты,

применяются в информационных системах, в которых обрабатывается информация,

содержащая сведения, составляющие государственную тайну.

Также требованиями устанавливается 4 типа средств антивирусной защиты:

тип «А» – предназначенные для централизованного администрирования

средствами антивирусной защиты;

тип «Б» – для применения на серверах информационных систем;

тип «В» – для применения на автоматизированных рабочих местах

информационных систем;

тип «Г» – для применения на автономных автоматизированных рабочих местах.

Средства антивирусной защиты типа «А» не применяются в информационных

системах самостоятельно и предназначены для использования только совместно

со средствами антивирусной защиты типов «Б» и (или) «В».

Назначение межсетевых экранов и их отличие от других сетевых устройств

Одна из главных функций сетевых экранов — защита от несанкционированного доступа посторонних лиц. Ее организуют для отдельных сегментов либо хостов в сети. Чаще всего проникновения третьих лиц связаны с уязвимостями в двух компонентах:

- программное обеспечение, установленное на ПК;

- сетевые протоколы, по которым легко узнавать отправителя.

Пока работает межсетевой экран, он сравнивает характеристики трафика, который проходит через то или иное устройство. Шаблоны уже известного вредоносного кода используются для получения максимального результата. Если что-то не так, появляется сообщение «Заблокирован входящий трафик, проверьте настройки сетевого экрана».

По сути, межсетевой экран — это программный либо программно-аппаратный тип системы, отвечающий за контроль информационных потоков. Но и аппаратный вариант тоже пользуется большим спросом.

Обратите внимание! Отличие от обычных сетевых устройств в том, что функции по безопасности у межсетевых экранов реализованы лучше, если рассматривать их с технической точки зрения. По умолчанию автоматически включаются многие возможности, которые в случае с другими приспособлениями требуют ручной настройки

Но есть некоторые функции, изначально доступные только при работе с традиционными маршрутизаторами, которые тоже организуют Firewall. Они обходятся дешевле, поэтому подходят не для крупных организаций, а для небольших компаний и филиалов. Настройки сетевого экрана легко меняются в зависимости от потребностей владельцев оборудования.

Реализация

Существует два варианта исполнения межсетевых экранов — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде отдельного модуля в коммутаторе или маршрутизаторе и в виде специализированного устройства.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это вызвано тем, что для его применения достаточно, казалось бы, всего лишь приобрести программное обеспечение межсетевого экрана и установить на любой имеющийся в организации компьютер. Однако, как показывает практика, в организации далеко не всегда находится свободный компьютер, да ещё и удовлетворяющий достаточно высоким требованиям по системным ресурсам. После того, как компьютер всё-таки найден (чаще всего — куплен), следует процесс установки и настройки операционной системы, а также, непосредственно, программного обеспечения межсетевого экрана. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как может показаться. Именно поэтому всё большее распространение стали получать специализированные программно-аппаратные комплексы, называемые security appliance, на основе, как правило, FreeBSD или Linux, «урезанные» для выполнения только необходимых функций. Достоинствами данных решений являются:

- Простота внедрения: данные устройства имеют предустановленную и настроенную операционную систему и требуют минимум настроек после внедрения в сеть.

- Простота управления: данными устройствами можно управлять откуда угодно по стандартным протоколам, таким как SNMP или Telnet, либо посредством защищённых протоколов, таких как SSH или SSL.

- Производительность: данные устройства работают более эффективно, так как из их операционной системы исключены все неиспользуемые сервисы.

- Отказоустойчивость и высокая доступность: данные устройства созданы выполнять конкретные задачи с высокой доступностью.

Основные параметры межсетевых экранов

Сразу скажем, что здесь речь пойдет об отдельных устройствах. Итак, чтобы купить фаервол, который подойдет вашей сети, нужно учитывать:

Количество портов, включая LAN, WAN и DMZ. Лучше брать вариант, оснащенный большим количеством портов, чем нужно изначально. Это пригодится в случае расширения сети.

Скорость передачи данных — существуют модели с показателем от 100 Мбит/сек и аж до 7,4 Гбит/сек. Что выбрать, зависит от особенностей вашей сети.

Поддержку VPN и IPSec туннелей — для объединения удаленных участков сетей и защиты передачи данных;

Максимальное количество сессий без потери производительности как при обычном, так и при VPN-соединении.

Поддержку VLAN — для создания независимых подсетей

Их возможное количество тоже надо принять во внимание.

Зная особенности межсетевых экранов, вы сможете без труда выбрать оптимальный фаервол здесь и защитить свою сеть.

Требования к межсетевым экранам ФСТЭК

Основных требований со стороны ФСТЭК по отношению к межсетевым экранам не так уж и много.

Их список выглядит следующим образом:

- выдача предупреждающих сообщений пользователям, благодаря чему облегчается блокировка доступа к нежелательному контенту. Роутер при этом не имеет значения;

- переход в режим аварийной поддержки;

- ведение таблиц состояний каждого соединения с указанием статуса. Называться они могут по-разному;

- создание, назначение различных профилей с разными настройками;

- дополнительная поддержка для администраторов. Идентификация, аутентификация тоже относятся к необходимым действиям. Таким образом, разблокировать доступ легко;

- регистрация, учёт по выполнению различных проверок. Обязательна функция по чтению таких записей. То же касается поиска, фильтрации информации по записям;

- разрешение либо запрет на информационные потоки по результатам проверок;

- проверка каждого пакета по таблице состояний. Настраивать работу должен тот, кому оборудование принадлежит;

- фильтрация пакетов с использованием различных показателей;

- фильтрация любого сетевого трафика. Проверять нужно по заранее заданным параметрам.

Требований не так много, но и они нуждаются в доработке.

Обратите внимание! Многие вещи ещё не настроены таким образом, чтобы администратору было максимально удобно работать. Межсетевые экраны созданы для дополнительной защиты от злоумышленников

Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен

Межсетевые экраны созданы для дополнительной защиты от злоумышленников. Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен.

На границах сети

Межсетевой экран представляет собой аппаратно-программное или программное решение, которое используется для защиты сети, располагаясь на её физических или логических границах. Например, между корпоративными локальными сетями, корпоративной и внешней сетью (интернет или другая локальная сеть, неподконтрольная организации т. д.).

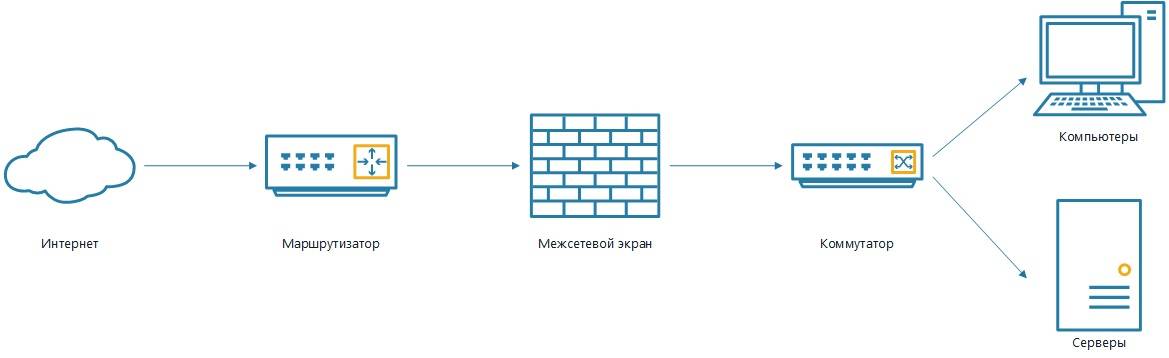

Пример схемы расположения межсетевого экрана на границе сети

Для распределённой или сложной инфраструктуры рекомендуется использовать решения, которые предполагают централизованное управление и мониторинг несколькими или множеством межсетевых экранов.

Функционал межсетевого экрана всегда есть в и , может быть в IPS и IDS-системах, а также в сетевых устройствах, таких как коммутаторы, маршрутизаторы.

Пример решений

- АПКШ «Континент» компании «Код Безопасности»,

- Traffic Inspector Next Generation компании «Смарт-Софт»,

- VipNet xFirewall, ViPNet Coordinator компании «ИнфоТеКС»,

- UserGate UTM,

- «С-Терра Шлюз»,

- «Рубикон-К» компании НПО «Эшелон»,

- VMware NSX for vSphere 6, VMware NSX и другие.

- Check Point Quantum Security Gateways,

- Cisco ASA, Cisco ISR, Cisco Catalyst, Cisco Nexus,

- Fortinet FortiGate,

- Huawei Eudemon, Huawei AR,

- Palo Alto Networks.

История

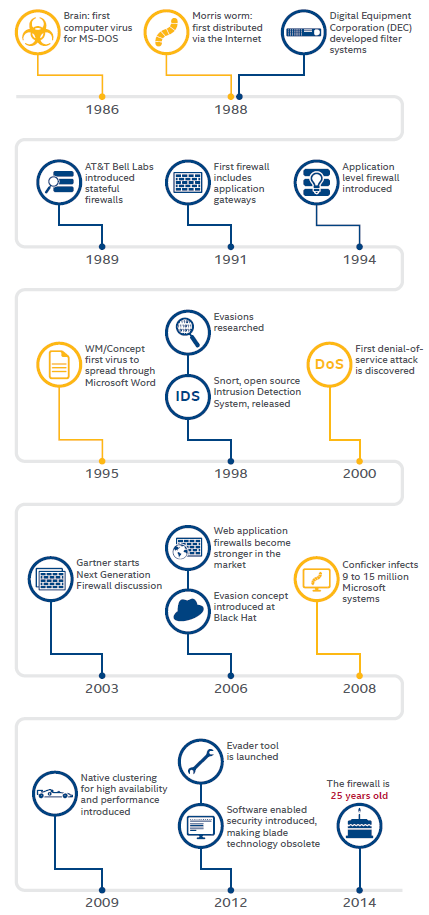

Первые устройства, выполняющие функцию фильтрации сетевого трафика, появились в конце 1980-х, когда Интернет был новшеством и не использовался в глобальных масштабах. Этими устройствами были маршрутизаторы, инспектирующие трафик на основании данных, содержащихся в заголовках протоколов сетевого уровня. Впоследствии, с развитием сетевых технологий, данные устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого, транспортного уровня. Маршрутизаторы можно считать первой программно-аппаратной реализацией межсетевого экрана.

Программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. Например, проект Netfilter/iptables (один из первых программных межсетевых экранов, встраиваемых в ядро Linux с версии 2.4) был основан в 1998 году. Такое позднее появление вполне объяснимо, так как долгое время антивирус решал проблему защиты персональных компьютеров от вредоносных программ. Однако в конце 1990-х вирусы стали активно использовать отсутствие межсетевых экранов на компьютерах, что привело к повышению интереса пользователей к данному классу устройств.

История создания

Конец 80-х гг. прошлого века — время, когда это решение и начало свою историю. Тогда Интернет не был ещё доступен для большинства людей. Та же функция раньше передавалась маршрутизаторам.

Обратите внимание! Протокол по сетевому уровню давал информацию, достаточную для проведения анализа. Устройства перешли к транспортному уровню по мере дальнейшего развития технологий

Маршрутизатор по сути первым реализовывал принцип аппаратно-программного брэндмауэра. Он нужен, чтобы блокировать информацию, способную нанести урон системе.

Намного позже возникли сами межсетевые экраны. Только в 1998 г. разработчики создали Netfilter/Iptables — сетевой экран, разработанный специально для операционной системы Linux. Такой поздний переход к новым стандартам произошёл по причине того, что долгое время функция файервола успешно передавалась антивирусным программам. Но к концу 90-х гг. сами вирусы отличались более сложным устройством.

Обратите внимание! Таким образом, межсетевые экраны — это необходимость, продиктованная временем

Порядок обеспечения защиты информации при взаимодействии с информационными сетями общего пользования.

Подключение ЛВС предприятия (учреждения) к Сети должно осуществляться через средства разграничения доступа в виде межсетевого

экрана (МЭ). Не допускается подключение ЛВС к Сети в обход МЭ. МЭ должны

быть сертифицированы по требованиям безопасности информации.

Доступ к МЭ, к средствам его конфигурирования должен осуществляться только выделенным администратором с консоли.

Абонентский пункт (АП) с помощью МЭ должен обеспечивать создание сеансов

связи абонентов с внешними серверами Сети и получать с этих серверов только

ответы на запросы абонентов. Настройка МЭ должна обеспечивать отказ в

обслуживании любых внешних запросов, которые могут направляться на АП.

Коммуникационное оборудование (маршрутизаторы, коммутаторы, концентраторы и

пр.) и все соединения с локальными периферийными устройствами ЛВС должны

располагаться в пределах контролируемой зоны. При

конфигурировании коммуникационного оборудования) и прокладке кабельной

системы ЛВС рекомендуется учитывать разделение трафика по отдельным сетевым

фрагментам на производственной основе и видам деятельности предприятия.

При подключении ЛВС к АС с другим классом защищенности необходимо

использовать межсетевой экран в соответствии с НПА.

Если каналы связи выходят за пределы контролируемой зоны, необходимо

использование

защищенных каналов связи либо сертифицированных криптографических

средств защиты.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

Защита информации в локальных вычислительных сетях

Характерными особенностями ЛВС являются распределенное хранение файлов,

удаленная обработка данных (вычисления) и передача сообщений (электронная

почта), а также сложность проведения контроля за работой пользователей и

состоянием общей безопасности ЛВС.

Средства защиты информации должны располагаться на каждом узле ЛВС вне

зависимости от того, обрабатывается ли на нем конфиденциальная информация.

Каждый администратор и пользователь ЛВС должен иметь уникальный пароль,

идентификатор и, в случае использования криптографических средств защиты,

ключ шифрования.

Класс защищенности ЛВС определяется в соответствии с классификацией АС.

Состав пользователей ЛВС должен утверждаться руководителем организации и

строго контролироваться. Все изменения состава пользователей, их прав и

привилегий должны регистрироваться.

Пакетные фильтры

Пакетные фильтры используются на сетевом уровне, осуществляя контроль трафика на основе данных из заголовка пакетов. Нередко способны обрабатывать также заголовки протоколов и более высокого уровня – транспортного (UDP, TCP), Пакетные фильтры стали самыми первыми межсетевыми экранами, остаются самыми популярными и на сегодняшний день. При получении входящего трафика анализируются такие данные, как: IP получателя и отправителя, тип протокола, порты получателя и источника, служебные заголовки сетевого и транспортного протоколов.

Уязвимость пакетных фильтров заключается в том, что они могут пропустить вредоносный код, если он разделен на сегменты: пакеты выдают себя за часть другого, разрешённого контента. Решение этой проблемы заключается в блокировании фрагментированных данных, некоторые экраны способны также дефрагментировать их на собственном шлюзе – до отправки в основной узел сети. Тем не менее, даже в этом случае межсетевой экран может стать жертвой DDos-атаки.

Пакетные фильтры реализуются в качестве компонентов ОС, пограничных маршрутизаторов или персональных сетевых экранов.

Пакетные фильтры отличаются высокой скоростью анализа пакетов, отлично выполняют свои функции на границах с сетями низкой степени доверия. Тем не менее, они неспособны анализировать высокие уровни протоколов и легко могут жертвами атак, при которых подделывается сетевой адрес.

История межсетевых экранов

Фаерволом может быть как программное средство, так и комплекс ПО и оборудования. И поначалу они были чисто железными, как и давшие им название противопожарные сооружения.

В контексте компьютерных технологий термин стал применяться в 1980-х годах. Интернет тогда был в самом начале своего применения в глобальных масштабах.

Есть мнение, что, прежде чем название фаервола пришло в реальную жизнь, оно прозвучало в фильме «Военные игры» 1983 г., где главный герой — хакер, проникший в сеть Пентагона. Возможно, это повлияло на заимствование и использование именно такого именования оборудования.

Первыми фаерволами можно назвать маршрутизаторы, которые защищали сети в конце 1980-х. Все передаваемые данные проходили сквозь них, поэтому логично было добавить им возможность фильтрации пакетов.