Как установить?

Прописать DNS сервера для успешной работы можно в разные устройства:

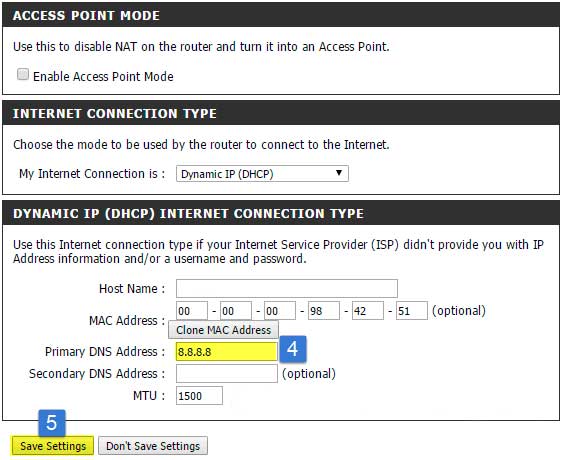

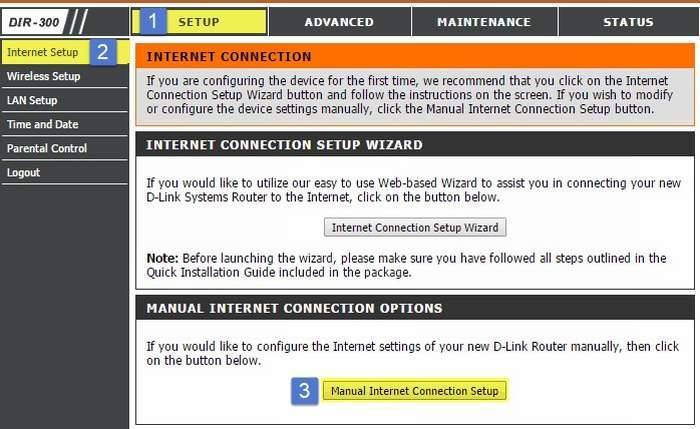

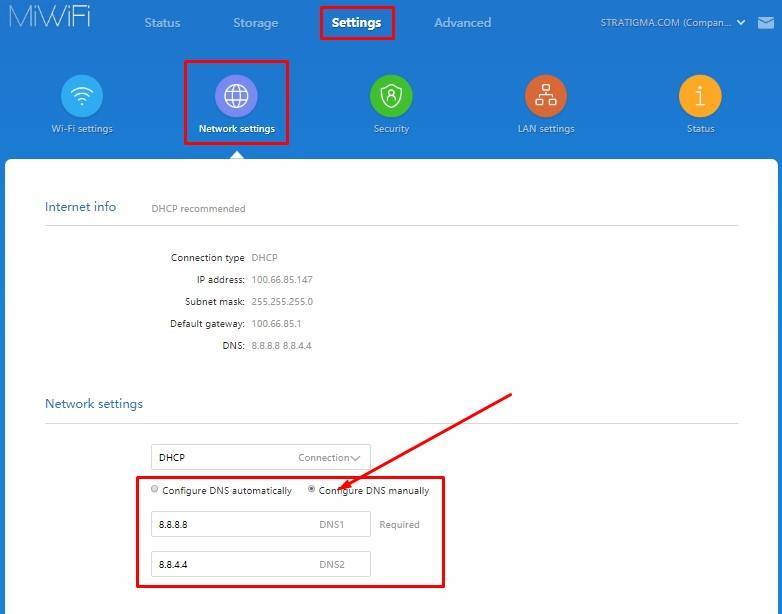

- Прямо в ваш РОУТЕР (ну куда заходят провода вашего домашнего интернета) – инструкцию лучше смотреть по каждой отдельной модели. Не нашли? Черкание в комментарии, найдем на нашем сайте. Подход везде одинаковый, просто есть небольшие нюансы. Плюс этого метода – все устройства, подключенные к роутеру, сразу будут обращаться к нужному серверу.

- Ваш компьютер, ноутбук или смартфон. Здесь все зависит уже от вашей операционной системы – Windows (XP, 7, 8, 10), MacOS, Linux, Android или iOS. Все подряд расписывать не имеет смысла – посмотрите общие моменты ниже, я лишь распишу универсальную схему под Винду. Если будет много просьба в комментариях, объясню схему настройки на любое другое устройство. Минус метода – сервер применяется только к текущему устройству, на других нужно повторить настройку.

Зачем нужно менять DNS-сервер

Конечно, собственный DNS-сервер есть и у вашего провайдера, ваше подключение по умолчанию определено через этот сервер. Но стандартные сервера не всегда являются лучшим выбором: они могут очень медленно работать или даже не работать совсем. Очень часто DNS-сервера операторов не справляются с нагрузкой и «падают». Из-за чего невозможно выйти в интернет.

Кроме того, стандартные DNS-сервера обладают только функциями определения IP-адресов и преобразования их в символьные, но никакой функции фильтрации у них нет. Сторонние DNS-сервера крупных компаний (например, Яндекс.DNS) лишены этих недостатков. Их сервера всегда расположены в разных местах, и ваше подключение идёт через ближайший. Благодаря этому скорость загрузки страниц увеличивается.

Они имеют функцию фильтрации и осуществлять функцию родительского контроля. Если у вас есть дети, то это оптимальный вариант – сомнительные и не предназначенные для детской аудитории сайты станут для них недоступными.

У них есть встроенный антивирус и чёрный список сайтов. Так что мошеннические сайты и сайты, содержащие вредоносное ПО, будут блокированы, и вы не сможете случайно подхватить вирус.

Сторонние DNS-сервера позволяют обходить блокировки сайтов. Звучит немного абсурдно, ведь мы сказали, что DNS-сервера призваны блокировать нежелательные ресурсы. Но дело в том, что интернет-провайдеры вынуждены запрещать в своих DNS-серверах доступ к сайтам, запрещённым Роскомнадзором. Независимые DNS-сервера Goggle, Яндекса и прочие этого делать совсем не обязаны, поэтому различные торрент-трекеры, социальные сети и прочие сайты будут доступны для посещения.

Как перейти на публичный DNS от Google. Выставление адресов DNS 8.8.8.8. и 8.8.4.4

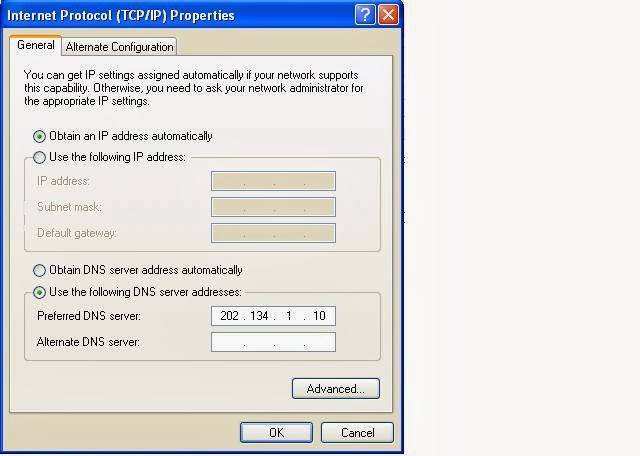

Обычно, в настройках сетевого подключения у большинства пользователей указано автоматическое получение адреса DNS-сервера, но это легко можно изменить и выставить статический адрес DNS-сервера. В нашем случае это будут публичные DNS-сервера от компании Google.

Итак, учитывая, что не только компьютеры в настоящее время имеют выход в Интернет, но и смартфоны под управлением операционных систем Android и iOS, то имеет смысл рассказать о том, как и на них выставить адреса 8.8.8.8. и 8.8.4.4. Начнем мы, конечно же, с ОС Windows. Следующие шаги можете применять на любой версии ОС от Майкрософт — все аналогично.

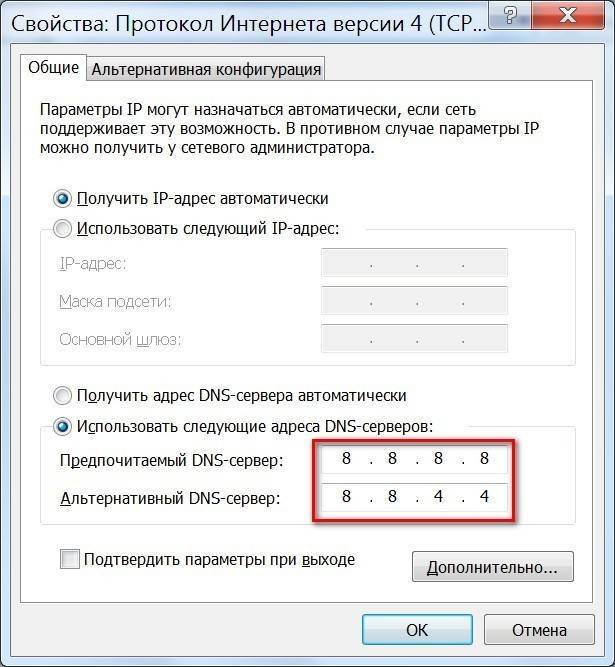

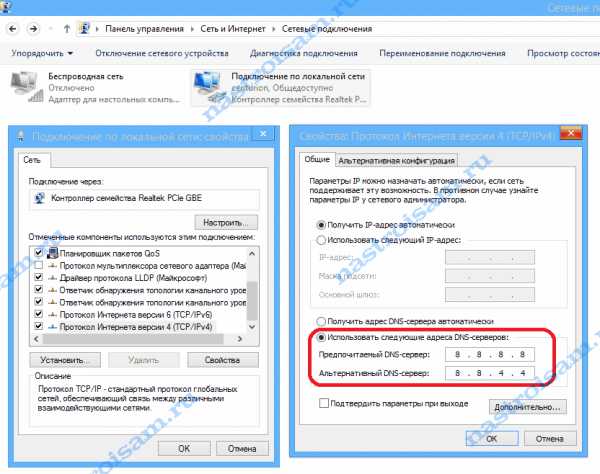

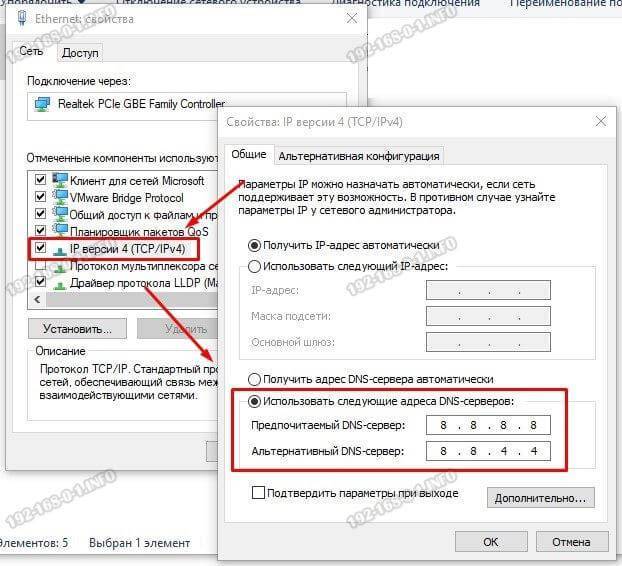

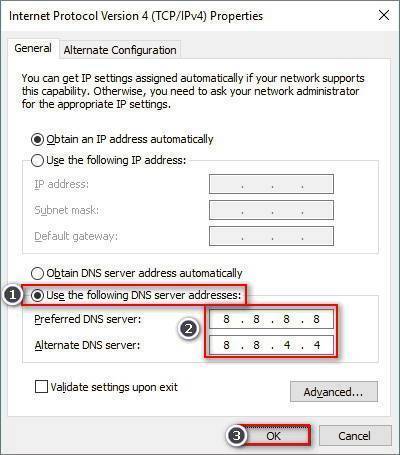

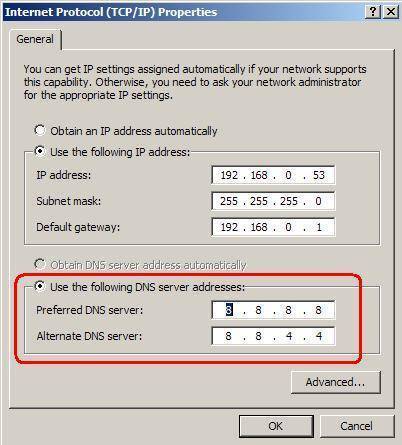

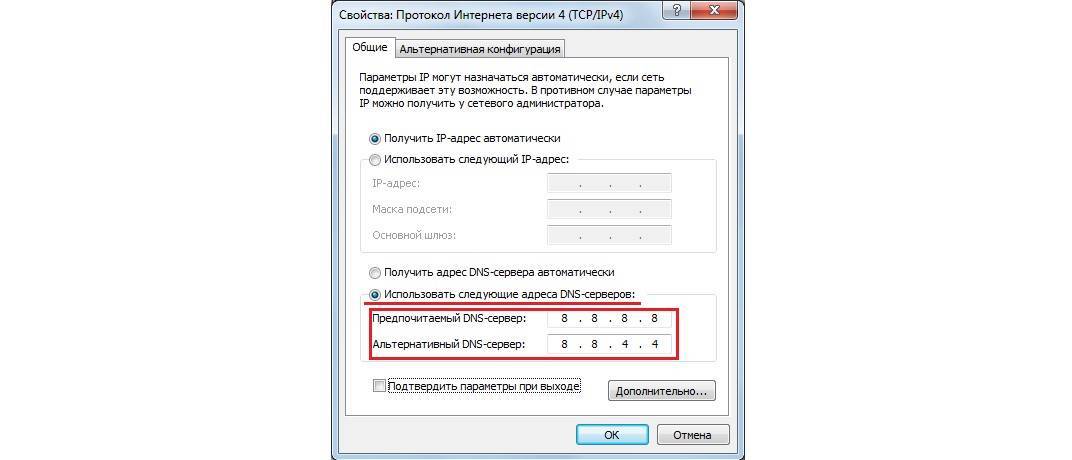

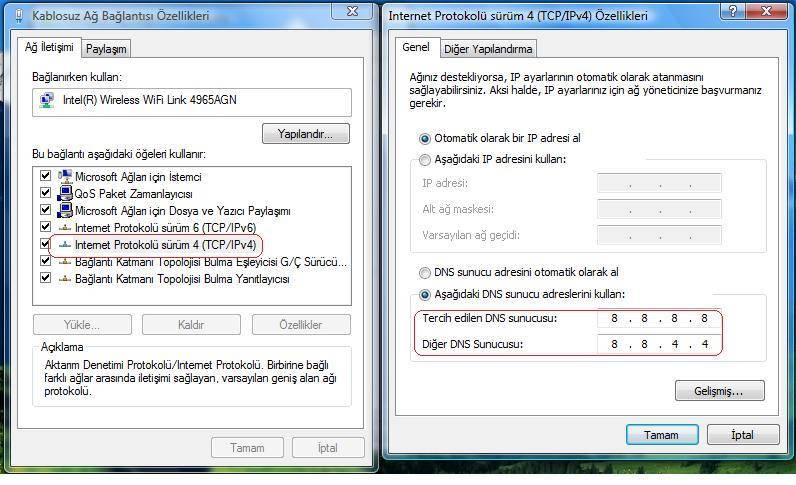

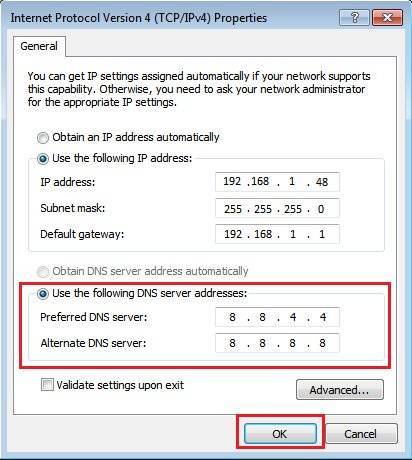

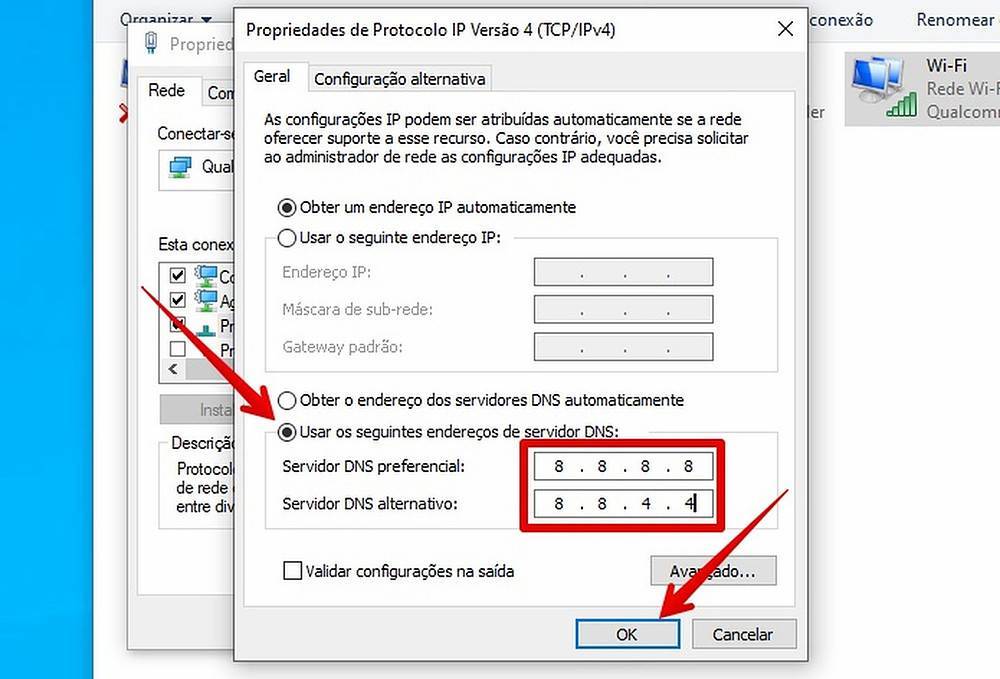

Выставление адресов DNS 8.8.8.8. и 8.8.4.4 для Windows 7/8/10

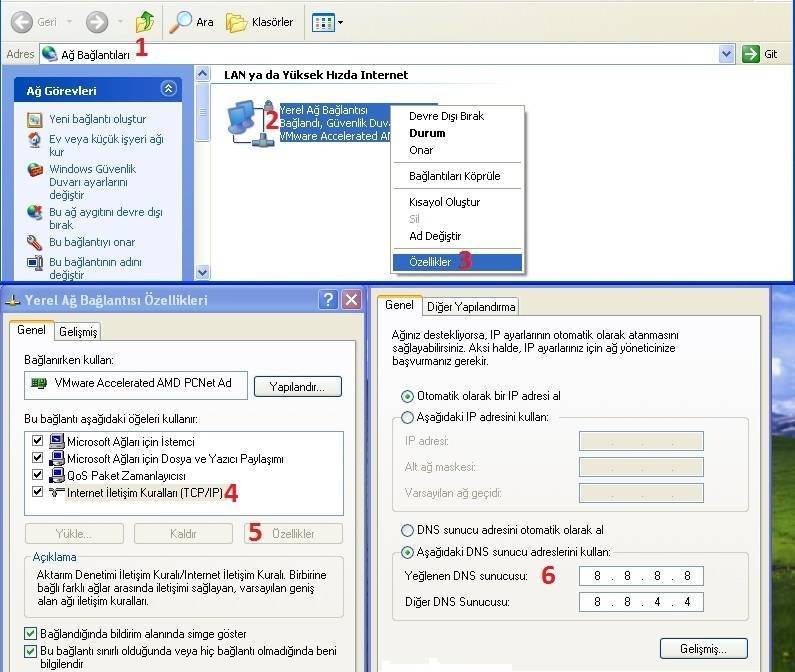

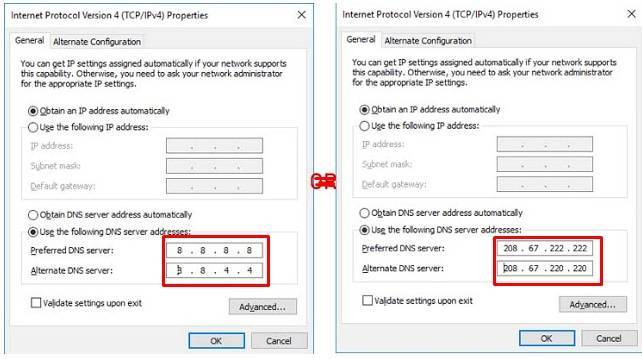

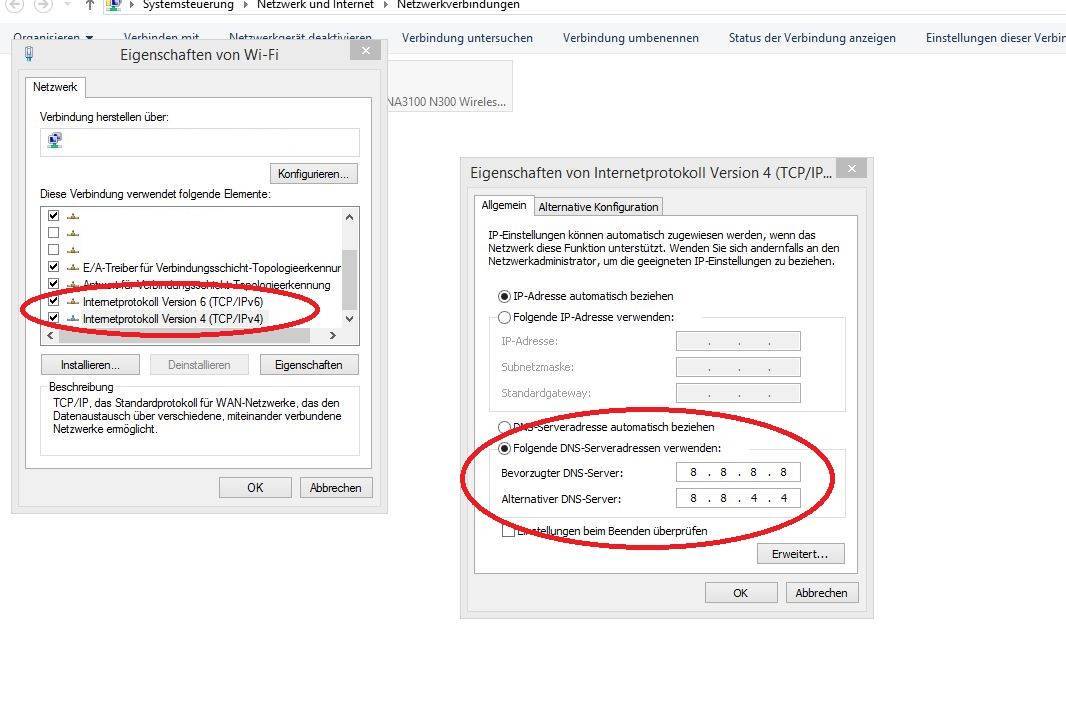

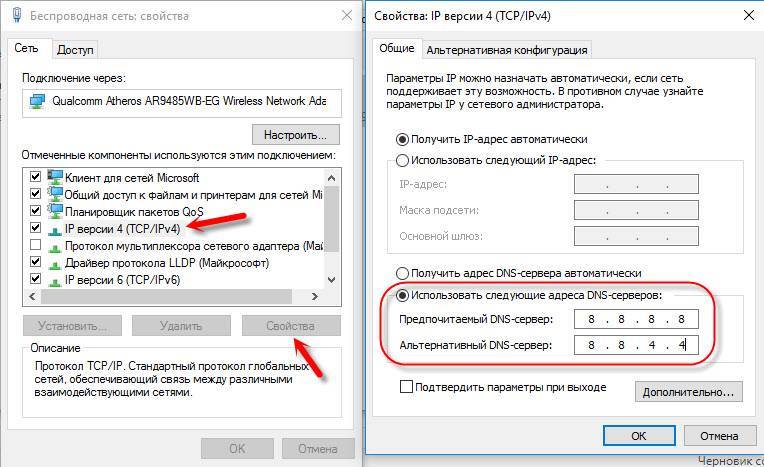

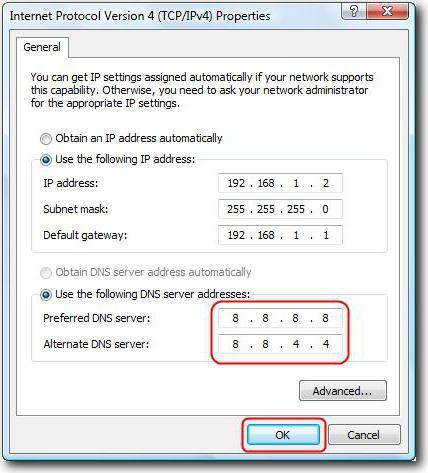

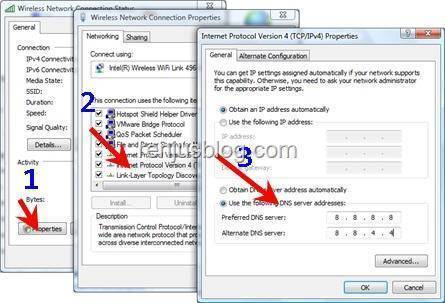

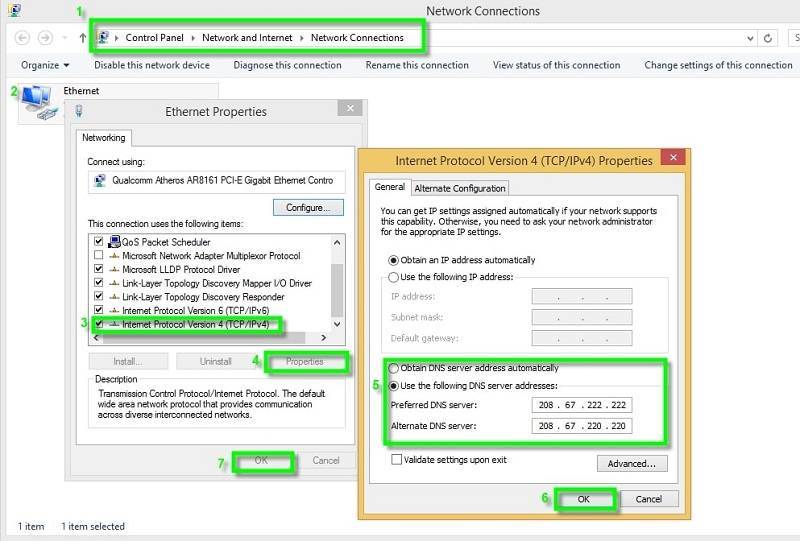

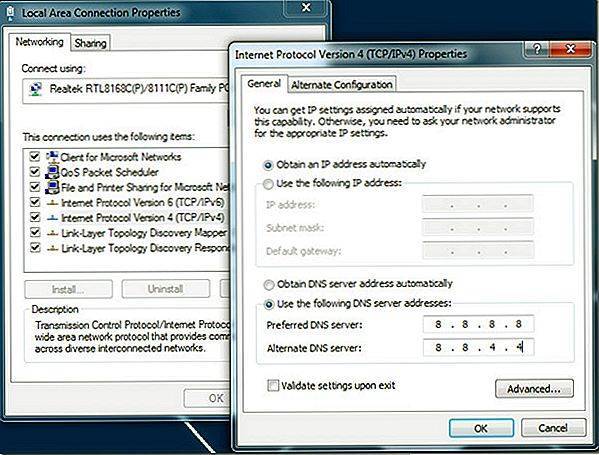

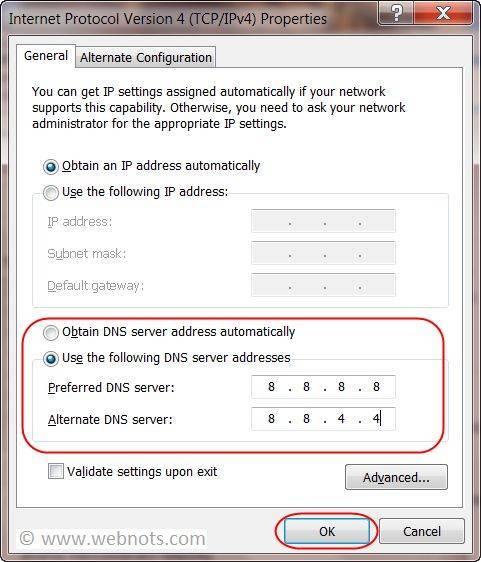

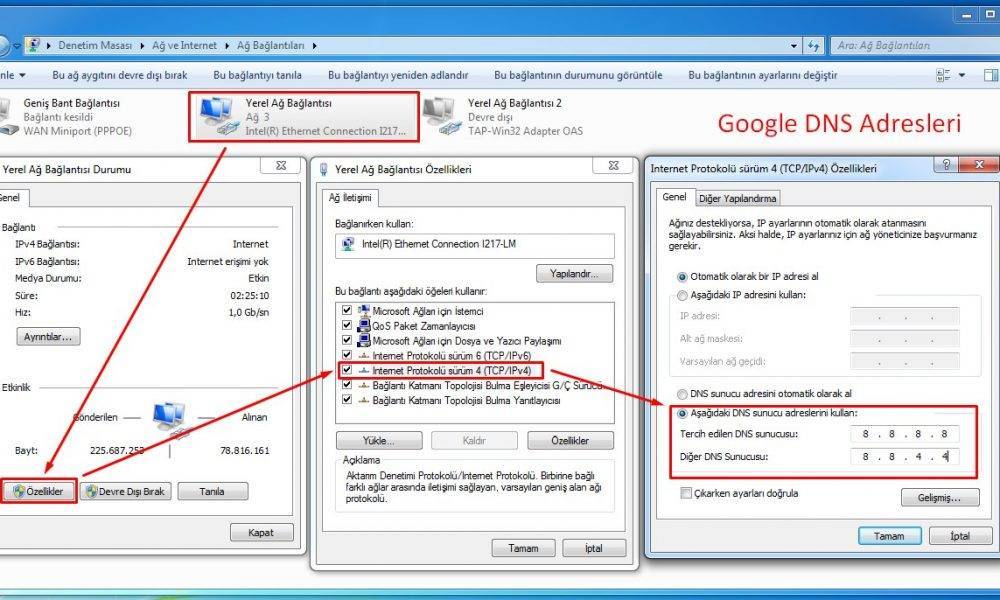

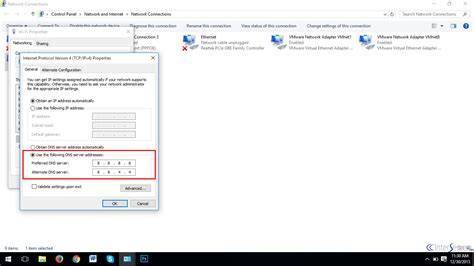

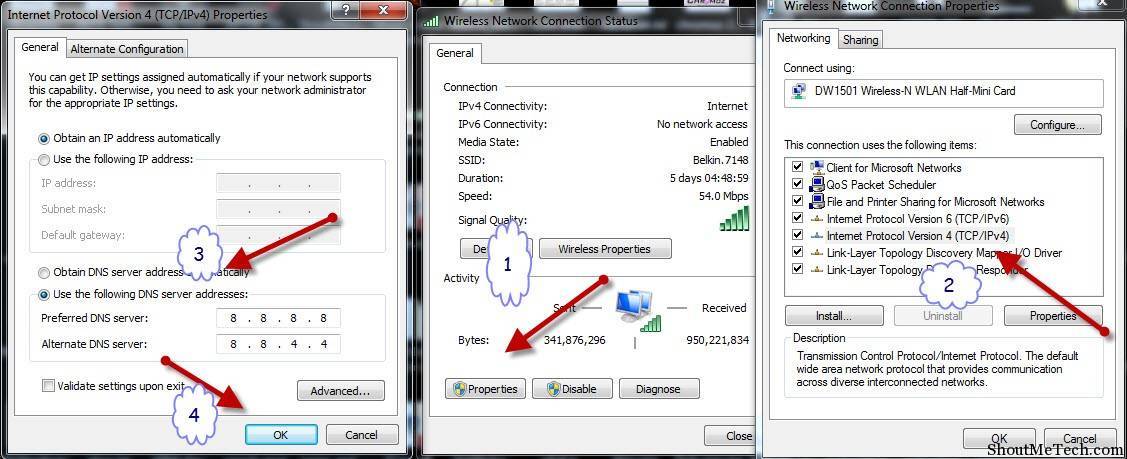

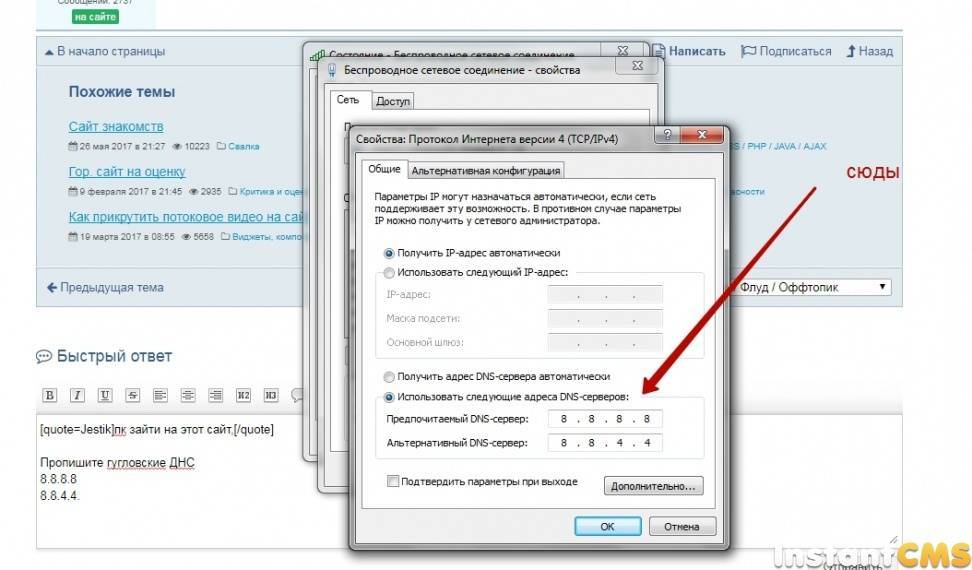

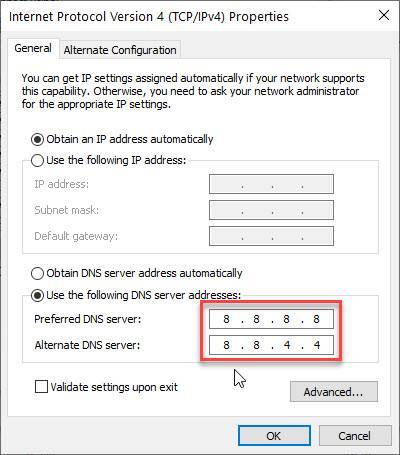

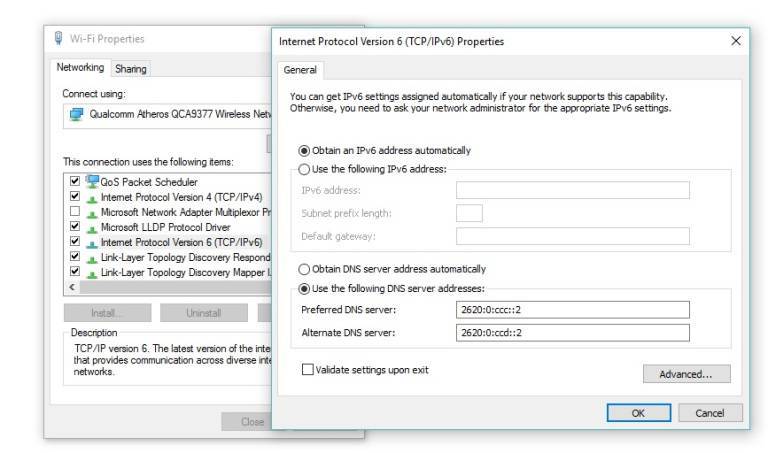

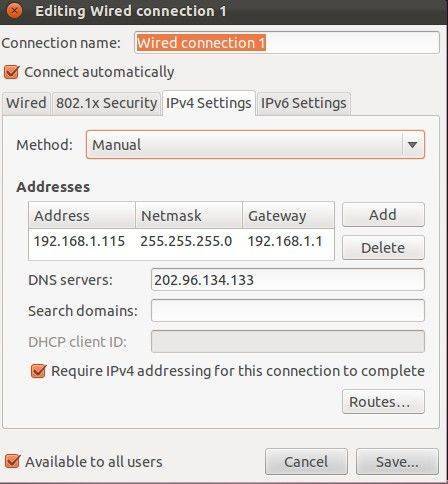

Чтобы выставить публичные адреса DNS-серверов для своего сетевого подключения в Windows, вам потребуется сделать следующие шаги:

- Нажмите на клавиатуре Windows+R.

- Копируйте в пустую строку ncpa.cpl и нажмите Enter.

- Кликните дважды на своего сетевое подключение.

- Перейдите в Свойства подключения, нажав соответствующую кнопку в окне.

- Выберите компонент «Протокол Интернета версии 4 (TCP/IPv4)» и перейдите в его свойства.

- Поставьте галочку возле опции, которая позволит ввести нужные адреса DNS-сервера.

- Выставьте 8.8.8.8. и 8.8.4.4. для предпочтительного и альтернативного адреса DNS-сервера.

- Примените изменения и закройте все открытые окна.

Выполнив эти шаги, ваше Интернет-подключение начнет использовать публичные адреса DNS-серверов от Google. Если у вас наблюдались проблемы с получением доступа к Интернету или же определенному ресурсу, то самое время проверить наличие проблемы.

Выставление адресов DNS 8.8.8.8. и 8.8.4.4 для Android

Если вы не знали, то на устройствах под управлением ОС Android также можно выставлять нужные вам адреса DNS-сервера. Для этого сделайте следующее:

- Пройдите в Настройки своего устройства.

- Пройдите к подменю «Wi-Fi».

- Нажмите на ваше сетевое подключение и удерживайте нажатие на нем.

- Далее выберите пункт «Изменить сеть».

- Теперь вставьте в строку DNS следующие данные:

- DNS1: 8.8.8.8.

- DNS2: 8.8.4.4.

- Сохраните изменения в настройках беспроводного подключения Wi-Fi.

Выполнив настройку подключения, теперь ваш будь то телефон или планшет будет использовать адреса публичных DNS-серверов от Google. Некоторые пользователи также утверждают, что переход на них может немного повысить скорость соединения, если ранее с этим возникали проблемы. Тоже самое относится и к Windows, MacOS и iOS.

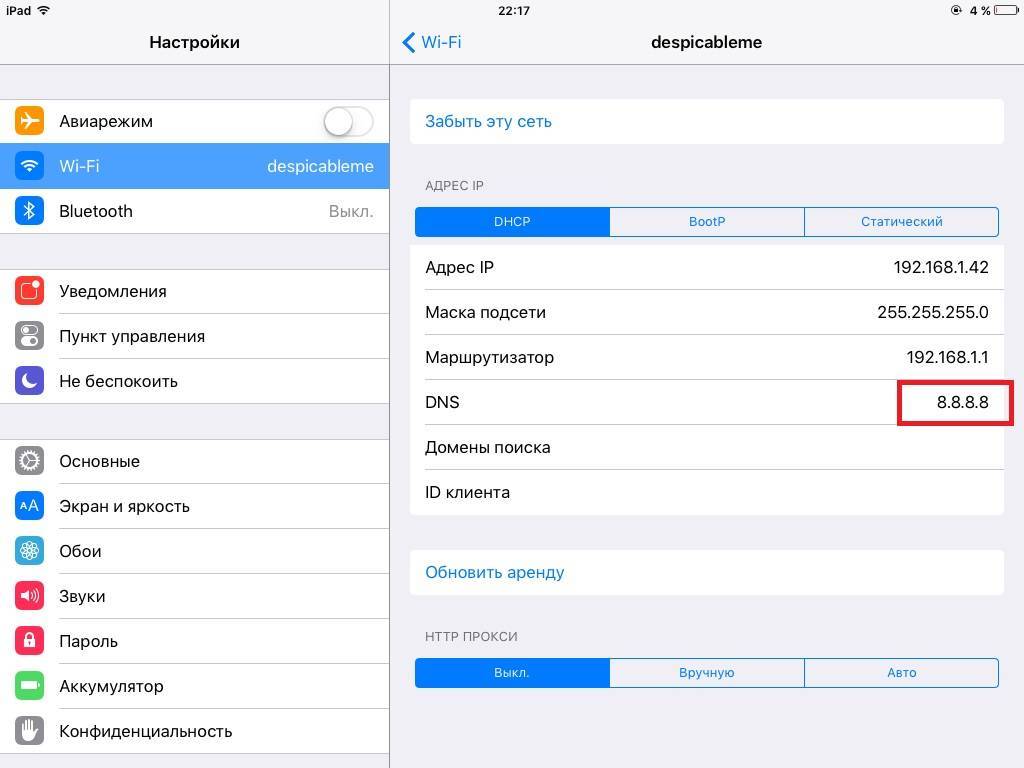

Выставление адресов DNS 8.8.8.8. и 8.8.4.4 для iOS

Владельцы устройств от Apple на базе операционной системы iOS также не остались за бортом и спокойно могут пользоваться публичными адресами Google. Чтобы выставить их на вашем iPhone или iPad сделайте следующее:

- Пройдите в Настройки iPhone или iPad.

- Перейдите в подменю Wi-Fi.

- Перейдите во вкладку «DHCP».

- Нажмите на строчку «DNS» и впишите в нее 8.8.8.8. или 8.8.4.4.

- Сохраните изменения.

Выставление адресов DNS 8.8.8.8. и 8.8.4.4. для MacOS

Если уж мы затронули тему с продуктами компании Apple, то почему бы не рассмотреть также шаги для выставления публичных адресов DNS-серверов Google в операционной системе MacOS. Все также просто, как и в предыдущих пунктах:

- Нажмите на иконку Apple в левом верхнем углу экрана.

- Выберите пункт «Системные настройки».

- Найдя раздел «Интернет и беспроводная сеть», кликните на пункт «Сеть».

- Выберите нужное вам Интернет-соединение.

- Кликните на кнопку «Дополнительно».

- Перейдите во вкладку «DNS».

- Нажмите на иконку плюса.

- Пропишите в строку 8.8.8.8. или 8.8.4.4. и сохраните изменения.

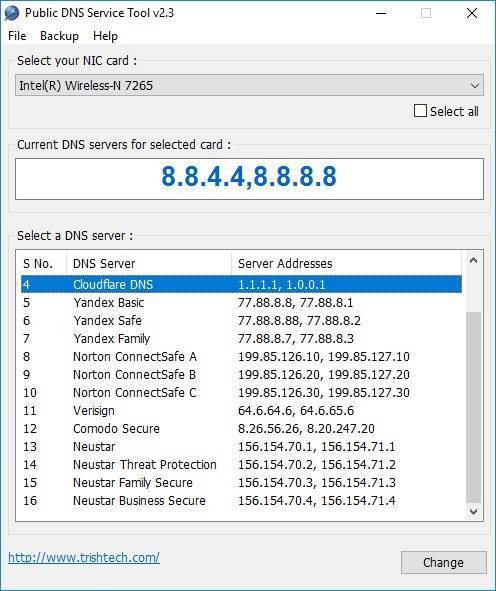

Как вы видите, на всех операционных системах и устройствах выставление нужных адресов DNS-сервера не занимает много времени — все интуитивно и быстро. Напоследок хочется упомянуть, что в данной статье рассматривались только DNS 8.8.8.8. и DNS 8.8.4.4. от компании Google, но у вас есть возможность также воспользоваться адреса и других публичных DNS-серверов, например, от Securly или Comodo Secure DNS. Выбор за вами.

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

DNS

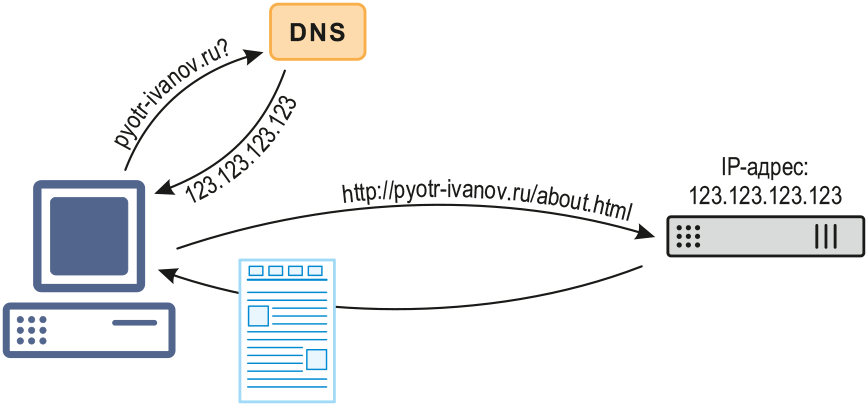

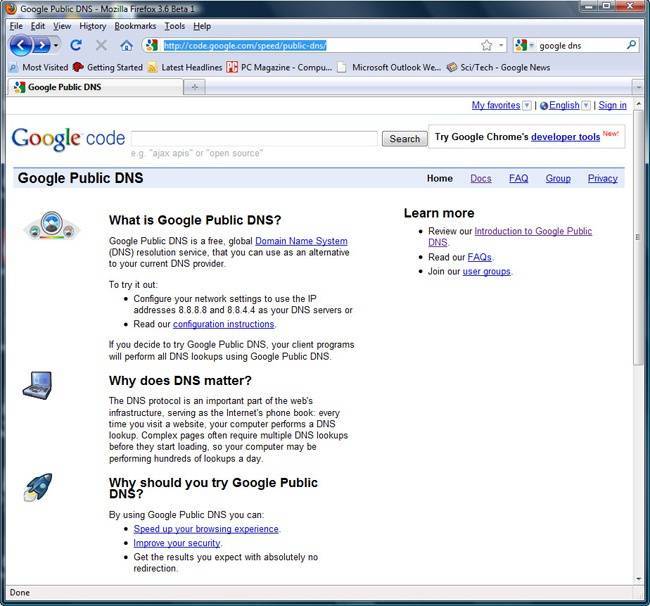

DNS – это система доменных имен, которая служит для поиска и идентификации доменов в Интернете. DNS можно сравнить с телефонным справочником, только вместо организаций в нем указаны веб-адреса, а вместо номеров телефона – IP-адреса. Например, если пользователь хочет попасть на главную страницу Google, он вводит в адресную строку браузера www.google.com, а DNS перенаправляет его запрос на IP-адрес 74.125.19.147.

При работе с сервисами Google Cloud время от времени необходимо настраивать записи DNS. Например, чтобы перенаправить почту для домена на почтовые серверы Google, необходимо изменить записи MX.

сказка

3 декабря 2009 года Google Public DNS был объявлен в официальном блоге Google менеджером по продукту Прем Рамасвами. Кроме того, сообщение появилось в блоге .

С января 2019 года Google Public DNS поддерживает протокол DNS-over-TLS .

DNSSEC

Когда был представлен Google Public DNS, DNSSEC напрямую не поддерживался. Хотя записи RRSIG можно было запрашивать, флаг AD (аутентифицированные данные) не был установлен в начальной версии , что означает, что сервер не смог проверить подписи для всех данных. Это было обновлено 28 января 2013 года, когда DNS-серверы Google начали незаметно предоставлять проверочную информацию DNSSEC, но только в том случае, если клиент явно установил флаг DNSSEC OK (DO) при запросе . Эта служба, для которой требуется флаг на стороне клиента, была заменена по умолчанию 6 мая 2013 г. на полную проверку DNSSEC, что означает, что все запросы проверяются, если клиенты явно не отказываются от нее.

Клиентская подсеть

По состоянию на июнь 2014 г. общедоступный DNS Google автоматически обнаруживал серверы имен, которые поддерживают параметры клиентской подсети EDNS , как определено в проекте (путем зондирования серверов имен с низкой скоростью с помощью запросов ECS и кэширования возможностей ECS). Автоматически отправлять запросы с опциями ECS на такие серверы имен.

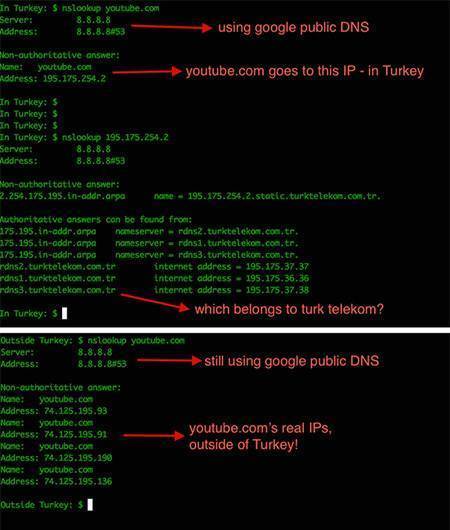

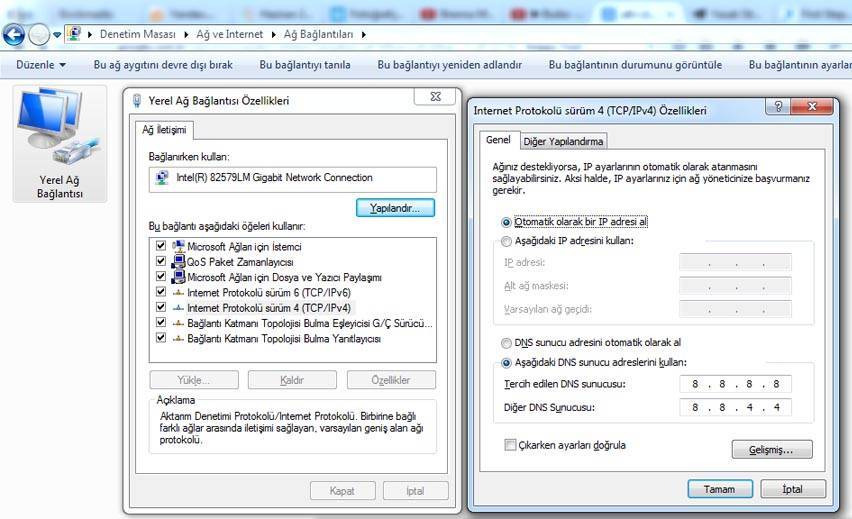

Цензура в Турции

В марте 2014 года использование Google Public DNS было заблокировано в Турции после того, как оно было использовано для обхода блокировки Twitter, вступившей в силу 20 марта 2014 года по решению суда. Блокада явилась результатом более ранних диктаторских заявлений тогдашнего премьер-министра Реджепа Тайипа Эрдогана , который поклялся, что «Твиттер будет выкорчеван» ( Реджеп Тайип Эрдоган : Spiegel от 21 марта 2014 г.) после того, как в его внутренний круг поднялся. Этот метод стал популярным после того, как было обнаружено, что для обеспечения запрета использовалась простая блокировка доменного имени, которую можно было легко обойти, используя альтернативный DNS. Активисты распространяли информацию об использовании сервиса и распыляли IP-адреса, используемые сервисом, в виде граффити на зданиях. Обнаружив этот метод, правительство перешло к прямой блокировке IP-адреса Twitter, и Google Public DNS был полностью заблокирован.

Как настроить dnscrypt-proxy

Настройка dnscrypt-proxy выполняется с помощью файла dnscrypt-proxy.toml. В Windows этот файл расположен по пути C:\dnscrypt-proxy\dnscrypt-proxy.toml, а в Linux это файл /etc/dnscrypt-proxy/dnscrypt-proxy.toml. Независимо от операционной системы, настройка делается одинаково.

Откройте этот файл любым текстовым редактором, например, в Linux:

sudo gedit /etc/dnscrypt-proxy/dnscrypt-proxy.toml

Содержимое этого файла зависит от вашего дистрибутива: иногда там полный дефолтный файл, иногда уже настроенный сопровождающими пакета.

Чтобы после редактирования файла dnscrypt-proxy.toml изменения вступили в силу, выполните следующую команду.

Для Windows:

C:\dnscrypt-proxy\dnscrypt-proxy -service restart

Для Linux:

sudo systemctl restart dnscrypt-proxy.service

Чтобы понять, что настраивать, немного информации о том, как работает dnscrypt-proxy. Для преобразования имён в IP адреса dnscrypt-proxy скачивает большой список DNS серверов и в фоне проверяет их доступность и скорость отклика. Запросы делаются к разным DNS серверам в зависимости от скорости отклика и алгоритмов балансировки нагрузки. Это можно изменить — например, можно выбрать определённое имя или несколько имён и указать его (или их) в директиве server_names. Если директива server_names пустая, то будут использоваться все сервера. Если в директиве server_names указано одно или более имён DNS серверов, то будут использоваться только эти сервера.

К примеру, я предпочитаю DNS сервер Google, тогда значение моей директивы:

server_names =

Если хотите сразу несколько DNS серверов, то укажите их используя следующий синтаксис:

server_names =

Чтобы узнать, какие сервера выбраны для использования, выполните команду.

В Windows:

C:\dnscrypt-proxy\dnscrypt-proxy -list

В Kali Linux:

/usr/sbin/dnscrypt-proxy -list -config /etc/dnscrypt-proxy/dnscrypt-proxy.toml

В Arch Linux, BlackArch:

dnscrypt-proxy -list -config /etc/dnscrypt-proxy/dnscrypt-proxy.toml

Директива listen_addresses устанавливает порт и IP адрес для прослушивания. Обычно, нет необходимости здесь что-то менять. Для работы с сокетами устанавливается следующее значение:

listen_addresses = []

Установите fallback_resolvers на

fallback_resolvers =

Если вам зачем-то нужно вести журнал сделанных запросов, то найдите и раскомментируйте следующие строки:

file = '/var/log/dnscrypt-proxy/query.log'

Как добавить DNS сервер в исключение

Предположим, вы хотите использовать полный список DNS серверов, но хотите исключить некоторые из них. К примеру, как написали в комментарии, в данный момент у сервера rdns.faelix.net просрочен сертификат, что приводит к выводу предупреждений от антивирусного ПО. По этой причине мы хотим исключить данный сервер из списка используемых.

Это можно сделать с помощью директивы disabled_server_names, в качестве её значения нужно перечислить имена серверов, которые нужно избегать даже если они удовлетворяют всем критериям.

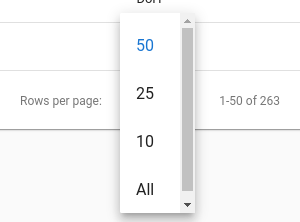

В первую очередь нам нужно знать имя проблемного DNS сервера. Для этого перейдите на страницу https://dnscrypt.info/public-servers

Внизу найдите выпадающий список «Rows per page» (Строк на страницу) и выберите там «All» (Все).

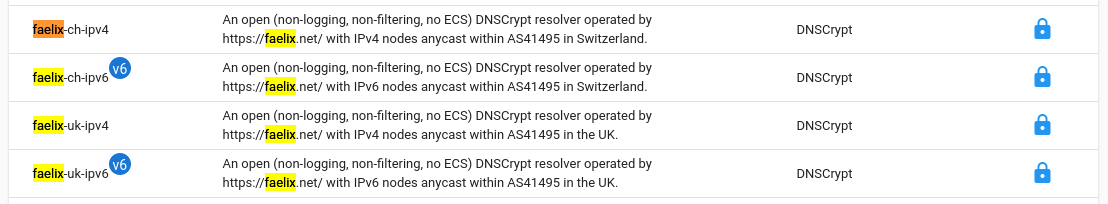

Нажмите в веб-браузере Ctrl+f для поиска по странице. Мы знаем, что проблемный адрес rdns.faelix.net, попробуем поискать по части имени «faelix»:

Итак, имена IPv4 DNS серверов это faelix-ch-ipv4 и faelix-uk-ipv4.

В файле настроек найдите disabled_server_names и добавьте имена туда:

disabled_server_names =

Если вы используете IPv6 подключение, то также добавьте в список исключений и IPv6 имена.

Сохраните файл настроек и перезапустите службу dnscrypt-proxy.

Документация по настройке dnscrypt-proxy на русском

На странице карточки программы размещён пример конфигурационного файла dnscrypt-proxy с объяснением всех опций и переводом комментариев на русский язык: https://kali.tools/?p=5964

Как соотносятся DNS поверх HTTPS, DNSSEC, DNSCrypt, DNS поверх TLS

Имеется несколько протоколов, обеспечивающих шифрование DNS запросов. В настоящее время на клиентском программном обеспечении лучше всего поддерживается DNS поверх HTTPS (DoH) — именно ему и посвящена данная статья. Чтобы ориентироваться в терминах, рассмотрим краткие характеристики каждого из протоколов.

DNS поверх HTTPS (DoH) — протокол для выполнения разрешения DNS по протоколу HTTPS. Целью этого метода является повышение конфиденциальности и безопасности пользователей путём предотвращения перехвата и манипулирования данными DNS с помощью атак типа «Атака посредника».

DNS поверх TLS (DoT) — предлагаемый стандартный протокол для выполнения разрешения удалённой системы DNS с использованием TLS. Целью этого метода является повышение конфиденциальности и безопасности пользователей путём предотвращения перехвата и манипулирования данными DNS с помощью атак типа «Атака посредника».

DNSSEC (англ. Domain Name System Security Extensions) — набор расширений IETF протокола DNS, позволяющих минимизировать атаки, связанные с подменой DNS-адреса при разрешении доменных имён. Он направлен на предоставление DNS-клиентам (англ. термин resolver) аутентичных ответов на DNS-запросы (или аутентичную информацию о факте отсутствия данных) и обеспечение их целостности. При этом используется криптография с открытым ключом.

DNSCrypt — это сетевой протокол, который аутентифицирует и шифрует трафик системы доменных имён (DNS) между компьютером пользователя и рекурсивными серверами имён. Первоначально он был разработан Фрэнком Денисом и Йеченг Фу.

Хотя существует несколько реализаций клиента и сервера, протокол никогда не предлагался Инженерной группе Интернета (IETF) в виде RFC.

DNSCrypt обёртывает неизмененный DNS-трафик между клиентом и преобразователем DNS в криптографической конструкции для обнаружения подделки. Хотя он не обеспечивает сквозную безопасность, он защищает локальную сеть от атак типа «злоумышленник в середине».

Он также снижает опасность атак с усилением на основе UDP, требуя, чтобы вопрос был не меньше размера соответствующего ответа. Таким образом, DNSCrypt помогает предотвратить атаки с усилением DNS.

DNSCurve — это предлагаемый безопасный протокол для системы доменных имён (DNS), разработанный Дэниелом Дж. Бернстайном.

Что такое DNS

DNS расшифровывается как Domain Name System. В интернет доступ к вебсайтам осуществляется либо по их IP-адресам (например, 123.12.15.19), либо по доменным именам (например, levashove.ru). Соответствие между доменными именами и их адресами хранится в иерархической структуре службы доменных серверов — DNS-серверов. Обычно интернет-провайдер автоматически предоставляет своим пользователям DNS-сервер, но в некоторых случаях может потребоваться использовать публичные DNS.

Несколько причин, по которым вы можете использовать альтернативные DNS сервера:

- Ускорение работы веб-браузера.

- Улучшение безопасности.

- Резервное решение, в случае падения dns-серверов провайдера.

- Обход простых блокировок провайдера.

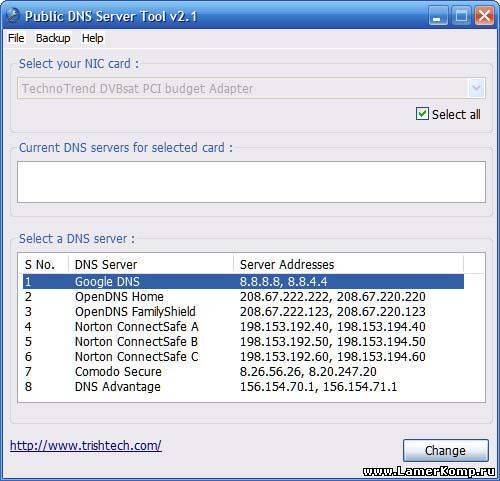

17 сервисов с публичными DNS-серверами:

2. Google Public DNS (поддерживается DNS over TLS)

Google Public DNS — DNS-сервер от Google, который обеспечивает ускорение загрузки веб-страниц за счет повышения эффективности кэширования данных, а также улучшенную защиту от атак «IP-спуфинг» и «Отказ в обслуживании (DoS)».

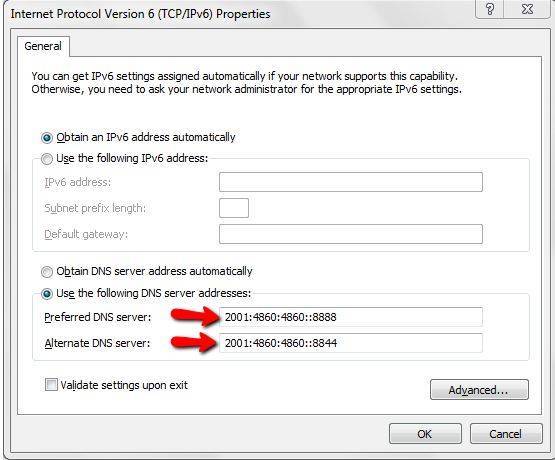

Для IPv4:

Для IPv6:

3. Яндекс.DNS

У Яндекса более 80 DNS-серверов, расположенных в разных городах и странах. Запросы каждого пользователя обрабатывает ближайший к нему сервер, поэтому с Яндекс.DNS в «Базовом» режиме сайты открываются быстрее.

Базовый — Быстрый и надежный DNS:

Безопасный — Без мошеннических сайтов и вирусов:

Семейный — Без сайтов для взрослых:

4. OpenDNS (Поддерживается DNSCrypt и DNS over TLS)

OpenDNS предлагает DNS-решения для пользователей и предприятий, как альтернативу использованию DNS-сервера, предлагаемого их провайдером, но также имеет и бесплатный вариант службы.

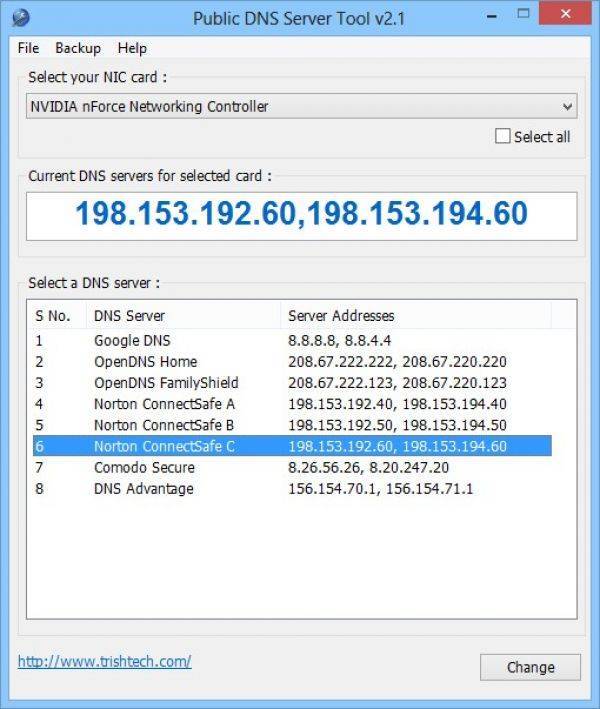

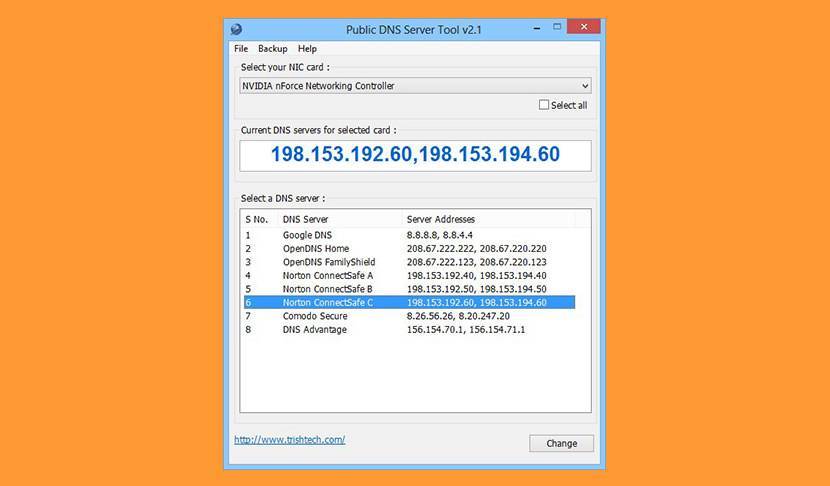

5. Norton ConnectSafe

Norton ConnectSafe обеспечивает защиту компьютера и локальной сети от опасных или нежелательных веб-сайтов.

A – С блокировкой вредоносных сайтов (Security (malware, phishing sites and scam sites)):

B – С блокировкой вредоносных сайтов, сайтов для взрослых (Security + Pornography):

C – С блокировкой вредоносных сайтов, сайтов для взрослых, сайтов распространяющих файлы (Security + Pornography + Non-Family Friendly):

6. Comodo Secure DNS (Поддерживается DNSCrypt и DNS over TLS)

Comodo Secure DNS — распределенный по миру рекурсивный DNS сервис, не требующий какого-либо оборудования или программного обеспечения. При этом сервис повышает надежность, скорость, эффективность и безопасность использования интернета.

A:

B:

17. Freenom World (не ведутся логи)

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, и . Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Есть возможность стать патроном, чтобы ежемесячно поддерживать блог донатом, или воспользоваться Яндекс.Деньгами, WebMoney, QIWI или PayPal:

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

служба

Google Public DNS управляет рекурсивными серверами имен для общего использования под следующими четырьмя IP-адресами. Адреса являются произвольными – маршрутизация направляется на ближайший рабочий сервер.

| IPv4- адреса | 8.8.8.8 8.8.4.4 |

| IPv6- адреса | 2001: 4860: 4860 :: 8888 2001: 4860: 4860 :: 8844 |

| Адреса DNS | dns.google.com dns.google |

Служба не использует стандартное программное обеспечение такое как BIND , но полагается на реализацию, специфичную для клиента, которая соответствует стандартам DNS, установленным IETF . Он полностью поддерживает протокол DNSSEC с 19 марта 2013 года. Ранее Google Public DNS принимал и пересылал сообщения в формате DNSSEC, но не выполнял никакой проверки.

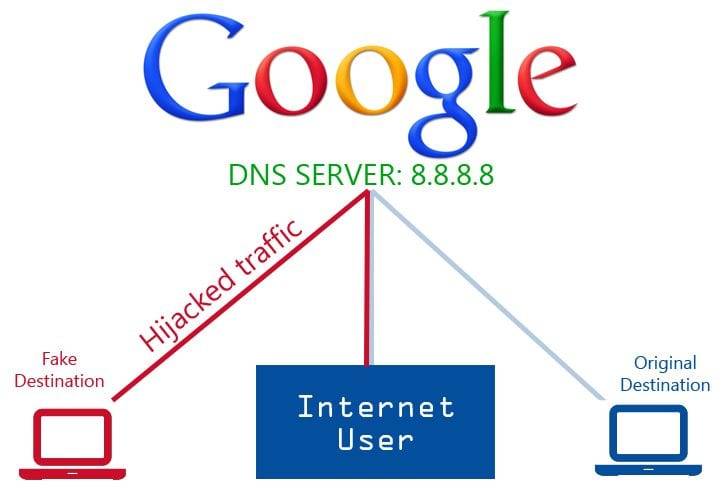

Некоторые поставщики DNS практикуют перехват DNS при обработке запросов путем перенаправления веб-браузеров на рекламный сайт, управляемый поставщиком, когда запрашивается несуществующее доменное имя. Это считается преднамеренным нарушением спецификации DNS. Служба Google правильно отвечает с несуществующим доменом (NXDOMAIN).

Сервис Google также занимается безопасностью DNS. Распространенным вектором атаки является вмешательство в службу DNS для перенаправления веб-сайтов с легитимных серверов на вредоносные. Согласно собственному заявлению Google, служба прилагает усилия для борьбы со спуфингом DNS , в том числе защищает от атак с использованием и атак типа «отказ в обслуживании» .

Google дает различные преимущества в эффективности и скорости, например Например, используя маршрутизацию anycast для отправки пользовательских запросов в ближайший центр обработки данных, серверы с избыточным выделением ресурсов для обработки атак типа «отказ в обслуживании» и серверы балансировки нагрузки, использующие два уровня кеша с небольшим кешем на каждый хост, содержит самые популярные имена и еще один пул серверов, разбитый по именам, которые нужно найти. Этот кэш второго уровня снижает фрагментацию и частоту промахов кеша, которые могут возникнуть в результате увеличения количества серверов.

В июне 2020 года DNSPerf оценивает Google Public DNS как четвертый по скорости преобразователь общедоступных DNS в мире после Cloudflares 1.1.1.1 , DNSFilter и OpenDNS .

DNS — что это?

Аббревиатура DNS расшифровывается как Domain Name System, по русски это Система Доменных Имен.

Домены — это, попросту говоря, имена, или адреса, по которым и различаются, сайты, сервисы, пользователи и так далее.

Каждая зарегистрированная единица в интернете имеет свое доменное имя.

Система Доменных Имен объединяет эти адреса в единую базу, что значительно ускоряет поиск.

Доменная система Яндекса имеет доступ к более чем 80 DNS в различных странах.

Эта система, когда поступает запрос, перебрасывает пользователя на ближайший сервис, благодаря чему информация обрабатывается быстрее.

Мы получаем ускоренный поиск и быструю загрузку сайтов.

Это можно сравнить с множеством книг аккуратно разложенных и упорядоченных на бесчисленных полках, причем в целой череде комнат.

А Яндекс.DNS, как опытный хранитель, который знает по какой системе все распределено, поэтому молниеносно решает в какую именно из комнат нужно направить человека, чтобы он быстрее нашел искомое, затем к какому стеллажу, ряду и так далее.

Это, конечно же, гораздо эффективнее, чем искать нужную книгу в обычном книжном завале.

Но быстрая загрузка данных и быстрый поиск не единственное преимущество доменной системы Яндекса. Какие еще преимущества дает эта система?

Суть технологии и проблемы

Статья не о том, более подробно вы можете прогуглить этот вопрос самостоятельно, но рассмотрим сам принцип действия ДНС сервера:

- Вы вводите адрес сайта в формате SITE.RU

- Браузер через сеть обращается к ДНС серверу, который переводит это именное значение в «цифры» IP-адреса сервера – так устройствам проще в дальнейшем проводить адресацию до цели. Например, 195.57.58.254 – ну что-то очень похожее, но не обязательно такое. Каждый сайт размещен на своем сервере.

- Узнав адрес, браузер спокойно получает всю необходимую информацию от сервера.

Проблема: а вот теперь представьте, что ДНС сервер почему-то недоступен. Ну бывает, сеть отключили, или перезагружается. Куда будет происходить запрос? Правильно… никуда. Интернет вроде как и будет (приложения и тестер подключения обращается как раз по IP, а не по имени URL), но открываться в браузере ничего не будет – посиделки во ВКонтактике отменяются.

Обычно существует 2 ситуации, которые приводят к этой проблеме:

- При подключении к интернету обычно уже зашиты DNS по умолчанию (обычно DNS вашего провайдера или оператора мобильной связи) – устройство подцепляет их, но они в данный момент почему-то недоступны.

- DNS почему-то не были зашиты и их у вашего устройства просто не существует – оно не знает, куда обращаться для разрешения имен.

Обычным первым решением продвинутого пользователя, которое поможет в обоих случаях, будет установка публичных ДНС серверов от надежных поставщиков. Это надежно, бесплатно, универсально, да к тому же просто. Самым известным DNS из открытых публичных являются серверы Google (Google Public DNS).

![Dns 8.8.8.8 - что это такое и стоит ли прописывать?! [#2019]](https://all-sfp.ru/wp-content/uploads/0/b/2/0b2addc54ee12ba7e48c72fc487878c7.jpg)

![Dns 8.8.8.8 - что это такое и стоит ли прописывать?! [#2019]](https://all-sfp.ru/wp-content/uploads/9/f/4/9f4d09a318d481b390be355aa258fe6d.jpeg)