4.1. Общие сведения об опции 82

Опция 82 протокола DHCP используется для того, чтобы проинформировать DHCP-сервер о том, от какого DHCP-ретранслятора и через какой его порт был получен запрос. Коммутатор с функцией DHCP-relay или DHCP-snooping добавляет опцию в DHCP-запросы от клиента и передает их серверу. DHCP-сервер, в свою очередь, предоставляет IP-адрес и другую конфигурационную информацию в соответствии с преднастроенными политиками на основании информации, полученной в заголовке опции 82. Коммутатор снимет заголовок опции с принятого от DHCP-сервера сообщения и передаст сообщение клиенту в соответствии с информацией о физическом интерфейсе, указанной в опции. Применение опции 82 прозрачно для клиента.

Сообщение DHCP может включать множество полей различных опций, опция 82 – одна из них. Она должна располагаться после других опций, но до опции 255.

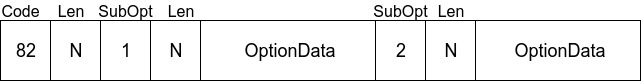

Рисунок 42.1 – формат опции 82

Заголовок опции 82 может содержать несколько суб-опций. RFC3046 описывает 2 суб-опции Circuit-ID и Remote-ID.

D-Link IP-MAC-Port Binding

Разберем схему чуть сложнее на примере коммутаторов D-Link – «IP-MAC-Port Binding». То, что конкретному устройству мы можем выделить пару IP-MAC уже понятно из прошлого раздела. А что если для полной защиты мы эту пару прибавим еще и на конкретный порт коммутатора. Т.е. связка уже будет существовать в трехмерном пространстве – IP-MAC-ПОРТ.

Данный способ помогает еще гибче проводить авторизацию узлов в сети, при этом напрягая злоумышленника на большее количество действий, тем самым облегчая его обнаружение в вашей рабочей сети.

Для чистой настройки через консоль, например, здесь можно применять команды вида:

create address_binding ip_mac ipaddress 192.168.0.7 mac_address 00-03-25-05-5F-F3 ports 2 config address_binding ip_mac ports 2 state enable

Кроме типичного ARP режима здесь есть еще ACL mode и DHCP Snooping – но обычно ими интересуются или матерые администраторы, или студенты. Наш же портал для опытных домохозяек и юных эникейщиков пока не готов давать что-то чуть сложнее клика мыши. Поэтому за таким подробностями отправляю или в гугл, и в наши комментарии для развернутой беседы, а возможно и открытия новой темы – а вдруг кому-то захочется.

На этом я закончу эту статью. Основные моменты понятны, действия по созданию привязки вроде бы тоже. До скорых встреч на нашем ресурсе и хорошего вам дня!

4.2. Конфигурация функции ограничения MAC и IP адресов

- Включить функцию ограничения количества MAC и IP на портах;

- Включить функцию ограничения количества MAC и IP на интерфейсах и VLAN;

- Настроить действие при нарушении защиты;

- Отображение информации и отладка функций ограничения MAC и IP на портах

1. Включить функцию ограничения количества MAC и IP на портах;

Команда | Описание |

|---|---|

switchport mac-address dynamic maximum no switchport mac-address dynamic maximum ! В режиме конфигурации интерфейса | Включить функцию ограничения количества динамических MAC-адресов. Команда no отключает эту функцию. |

switchport arp dynamic maximum no switchport arp dynamic maximum ! В режиме конфигурации интерфейса | Включить функцию ограничения количества динамических ARP-записей. Команда no отключает эту функцию. |

switchport nd dynamic maximum no switchport nd dynamic maximum ! В режиме конфигурации интерфейса | Включить функцию ограничения количества динамических ND-записей. Команда no отключает эту функцию. |

2. Включить функцию ограничения количества MAC и IP на интерфейсах и VLAN:

Команда | Описание |

|---|---|

vlan mac-address dynamic maximum <value> no vlan mac-address dynamic maximum ! В режиме конфигурации VLAN | Задать максимальное количество <value> MAC-адресов |

ip arp dynamic maximum <value> no ip arp dynamic maximum ! В режиме конфигурации интерфейса | Задать максимальное количество <value> ARP записей. Команда no отменяет ограничение. |

ipv6 nd dynamic maximum <value> no ipv6 nd dynamic maximum ! В режиме конфигурации интерфейса | Задать максимальное количество <value> ND записей. Команда no отменяет ограничение. |

3. Настроить действие при нарушении защиты:

Команда | Описание |

|---|---|

switchport mac-address violation {protect | shutdown} no switchport mac-address violation ! В режиме конфигурации интерфейса | Задать действие при нарушении защиты: protect – новый MAC-адрес не будет изучен, shutdown – порт будет переведен в состояние Admin down, период, по истечении которого будет восстановлено первоначальное состояние – [recovery <5-3600>. Команда no восстанавливает знчаение по-умолчанию – protect. |

4. Отображение информации и отладка функций ограничения MAC и IP на портах

Команда | Описание |

|---|---|

show mac-address dynamic count {vlan <vlan-id> | interface ethernet <portName> } ! В привилегированном режиме | Отобразить текущее количество MAC-адресов, изученных через интерфейс <portName>, VLAN <vlan-id> |

show arp-dynamic count {vlan <vlan-id> | interface ethernet <portName> } ! В привилегированном режиме | Отобразить текущее количество ARP записей, изученных через интерфейс <portName>, VLAN <vlan-id> |

show nd-dynamic count {vlan <vlan-id> | interface ethernet <portName> } | Отобразить текущее количество ND записей, изученных через интерфейс <portName>, VLAN <vlan-id> |

debug switchport mac count no debug switchport mac count ! В привилегированном режиме | Выводить отладочную информацию об ограничении MAC на портах |

debug switchport arp count no debug switchport arp count ! В привилегированном режиме | Выводить отладочную информацию об ограничении ARP на портах |

debug switchport nd count no debug switchport nd count ! В привилегированном режиме | Выводить отладочную информацию об ограничении ND на портах |

debug vlan mac count no debug vlan mac count ! В привилегированном режиме | Выводить отладочную информацию об ограничении MAC во VLAN |

debug ip arp count no debug ip arp count ! В привилегированном режиме | Выводить отладочную информацию об ограничении ARP для интерфейсов |

debug ipv6 nd count no debug ipv6 nd count ! В привилегированном режиме | Выводить отладочную информацию об ограничении ND для интерфейсов |

Настройка записей таблицы статических, динамических и черных MAC адресов

Чтобы повысить безопасность портов, вы можете вручную добавить записи MAC адресов в таблицу MAC адресов, чтобы связать порты с MAC адресами, предотвращая атаки по подделке MAC адресов. Кроме того, вы можете настроить черные MAC адреса для фильтрации пакетов с определенными исходными или целевыми MAC адресами.

Чтобы добавить или изменить статическую, динамическую или черную запись в таблице MAC адресов:

Шаг | Команда | Поправки |

|---|---|---|

1. Войдите в систему. | system-view | N/A |

2. Добавьте или измените запись динамического или статического MAC адреса | mac-address { dynamic | static } mac-addressinterface interface-typeinterface-number vlan vlan-id | Используйте ту же команду. |

3. Добавьте или измените запись черного MAC адреса. | mac-address blackhole mac-address vlan vlan-id |

На примере TP-Link

Если вам это не нужно – не занимайтесь дурью. Обычно построение ARP-таблиц происходит автоматически и без лишних проблем. Если же хотите все-таки заморочиться у себя по одному из соображений выше, покажу вам данный функционал на примере пары моделей роутеров.

Обязательно убедитесь, что привязываемый компьютер имеет статичный IP-адрес – ведь за ним будет закреплена постоянная привязка, а в случае попытки получения этого IP другим устройством – соединение будет заблокировано.

- Переходим в веб-конфигуратор своего роутера. Как это сделать – вы уже должны знать. В противном случае с большой вероятностью вам нечего делать в этой статье. Для временно подзабывших рекомендую поискать свою модель роутера у нас на сайте, там обязательно будет описана процедура входа в настройщик.

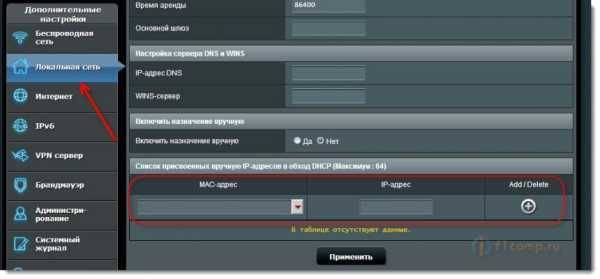

- Ищем что-то подобное на эту функцию. У меня она называется «Привязка IP- и MAC- адресов»:

- Активируем привязку и нажимаем «Добавить»:

- Задаем MAC и IP адрес нашего компьютера. Сохраняем. Теперь они связаны.

Ничего же сложного нет? Главное – понимать суть этих действий. Теперь роутер знает, что в нашей сети по паре MAC-IP существует только одно устройство, а любой другое автоматически будет блокировано. Бонусом – при DHCP распределении этот IP адрес не будет присваиваться никому другому.

4.3.Пример конфигурации опции 82

4.3.1. Пример конфигурации опции 82 для DHCP relay

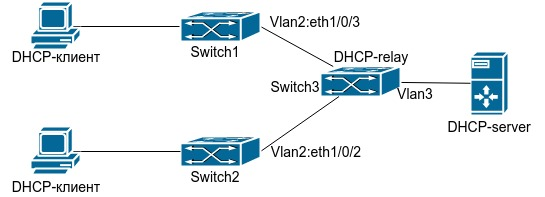

Рисунок 42.2 – конфигурации опции 82 для DHCP relay

В приведенном на рисунке 42.2 примере коммутаторы уровня 2 Switch1 и Switch2 подключены к коммутатору 3-го уровня Switch3, который будет передавать сообщения от DHCP-клиента DHCP-серверу и обратно как агент DHCP relay. Если DHCP опция 82 отключена, DHCP-сервер не может распознать, к сети какого коммутатора, Switch1 или Switch2, подключен DHCP-клиент. В этом случае ПК, подключенные Switch1 и Switch2, получат адреса из общего пула DHCP-сервера. Если же DHCP опция 82 включена, Switch3 будет добавлять информацию о портах и VLAN в запрос от DHCP-клиента. Таким образом, DHCP-сервер сможет выделить адрес из двух разных подсетей, чтобы упростить управление.

Конфигурация коммутатора Switch3(MAC address is f8:f0:82:75:33:01):

Switch3(Config)#service dhcp Switch3(Config)#ip dhcp relay information option Switch3(Config)#ip forward-protocol udp bootps Switch3(Config)#interface vlan 3 Switch3(Config-if-vlan3)#ip address 192.168.10.222 255.255.255.0 Switch3(Config-if-vlan2)#ip address 192.168.102.2 255.255.255.0 Switch3(Config-if-vlan2)#ip helper 192.168.10.88

Пример конфигурации ISC DHCP Server для Linux:

ddns-update-style interim

ignore client-updates;

class "Switch3Vlan2Class1" {

match if option agent.circuit-id = "Vlan2+Ethernet1/0/2" and option agent.remote-id=f8:f0:82:75:33:01;

}

class "Switch3Vlan2Class2" {

match if option agent.circuit-id = "Vlan2+Ethernet1/0/3" and option agent.remote-id=f8:f0:82:75:33:01;

}

subnet 192.168.102.0 netmask 255.255.255.0 {

option routers 192.168.102.2;

option subnet-mask 255.255.255.0;

option domain-name "example.com.cn";

option domain-name-servers 192.168.10.3;

authoritative;

pool {

range 192.168.102.21 192.168.102.50;

default-lease-time 86400; #24 Hours

max-lease-time 172800; #48 Hours

allow members of "Switch3Vlan2Class1";

}

pool {

range 192.168.102.51 192.168.102.80;

default-lease-time 43200; #12 Hours

max-lease-time 86400; #24 Hours

allow members of "Switch3Vlan2Class2";

}

}После описанных выше настроек DHCP-сервер будет выделять адреса из диапазона 192.168.102.21 ~ 192.168.102.50 для устройств, подключенных к коммутатоу Switch2, и из диапазона 192.168.102.51~192.168.102.80 для устройств, подключенных к коммутатоу Switch1.

4.3.2. Пример конфигурации опции 82 для DHCP snooping

Рисунок 42.3 – настройка опции 82 для DHCP snooping

Как показано на рисунке 42.3, коммутатор уровня 2 Switch1 c включенным DHCP-snooping передает DHCP-запросы серверу и ответы от DHCP-сервера клиенту. После того, как на коммутаторе будет включена функция добавления опции 82 для DHCP snooping, Switch1 будет добавлять информацию о коммутаторе, интерфейсе и VLAN клиента в сообщения запроса.

Конфигурация коммутатора Switch1(MAC address is f8:f0:82:75:33:01):

Switch1(config)#ip dhcp snooping enable Switch1(config)#ip dhcp snooping binding enable Switch1(config)#ip dhcp snooping information enable Switch1(Config-If-Ethernet1/0/12)#ip dhcp snooping trust

Пример конфигурации ISC DHCP Server для Linux:

ddns-update-style interim;

ignore client-updates;

class "Switch1Vlan1Class1" {

match if option agent.circuit-id = "Vlan1+Ethernet1/0/3" and option agent.remote-id=f8:f0:82:75:33:01;

}

subnet 192.168.102.0 netmask 255.255.255.0 {

option routers 192.168.102.2;

option subnet-mask 255.255.255.0;

option domain-name "example.com.cn";

option domain-name-servers 192.168.10.3;

authoritative;

pool {

range 192.168.102.51 192.168.102.80;

default-lease-time 43200; #12 Hours

max-lease-time 86400; #24 Hours

allow members of "Switch1Vlan1Class1";

}

}После описанных выше настроек DHCP-сервер будет выделять адреса из диапазона 192.168.102.51~192.168.102.80 для устройств, подключенных к коммутатоу Switch1.

Настройка предела загрузки MAC для портов

Чтобы таблица MAC адресов не стала настолько большой, что производительность переадресации коммутатора ухудшится, вы можете ограничить число MAC адресов, которые могут быть учтены на порту.

Чтобы настроить ограничение загруженности MAC для портов:

Шаг | Команда |

|

|---|---|---|

1. Войдите в систему | system-view | N/A |

2. Войдите в в интерфейс Ethernet. Войдите в группу портов. | 1. Enter Ethernet interface view: interface interface-type interface-number 2. Enter port group view: port-group manual port-group-name 3. Enter Layer 2 aggregate interface view: interface bridge-aggregationinterface-number | Используйте любую команду. |

3. Настройте предел заполнения MAC на интерфейсе и настройте возможность пересылки фреймов с неизвестными исходными MAC адресами при достижении предела загруженности MAC. | mac-address max-mac-count { count | disable-forwarding } | По умолчанию, максимальное количество MAC адресов, которое можно узнать на интерфейсе, не указано. |

Закрепляем определенный IP адрес за устройством

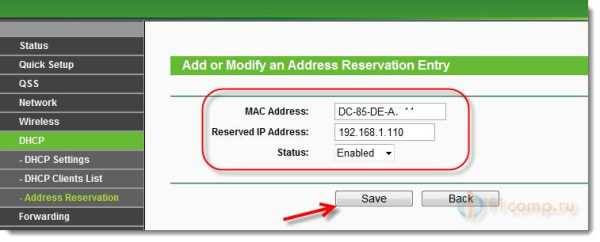

На примере роутера TP-LINK TL-WR841N (о настройке которого я писал в этой статье).

Для начал, как всегда, нам нужно зайти в настройки роутера. Адрес 192.168.1.1, 192.168.0.1. Логин и пароль, по умолчанию admin и admin (эти данные указаны снизу маршрутизатора).

Желательно, что бы устройство, к которому Вы хотите привязать IP, уже было подключено.

В настройках переходим на вкладку DHCP – DHCP Clients List (Список клиентов DHCP). Тут мы можем посмотреть все устройства, которые подключены к роутеру. Нам нужно скопировать MAC адрес нужного устройства.

Если Вы по имени не можете определить устройство, то MAC можете посмотреть на самом компьютере, телефоне, ноутбуке. Как посмотреть на ноутбуке (обычном ПК), смотрите тут. На телефоне, или планшете смотрим в настройках, в разделе о телефоне, техническая информация.

Значит, скопируйте нужный MAC адрес (выделите его и нажмите Ctrl+C), если нужное устройство подключено к маршрутизатору.

Теперь откройте вкладку DHCP – Address Reservation (Резервирование адресов). Сейчас мы зарезервируем статический IP за MAC адресом нужного нам устройства.

Нажмите кнопку “Add New…”.

- В строке MAC Address указываем адрес устройства, за которым мы хотим закрепить IP. Этот адрес мы скопировали в предыдущем пункте, или посмотрели в телефоне, ноутбуке и т. д.

- Напротив Reserved IP Address указываем собственно сам IP. Можно указать любой от 192.168.1.100 до 192.168.1.199. Например 192.168.1.110.

- Status – оставляем enabled.

Нажимаем кнопку Savе (сохранить).

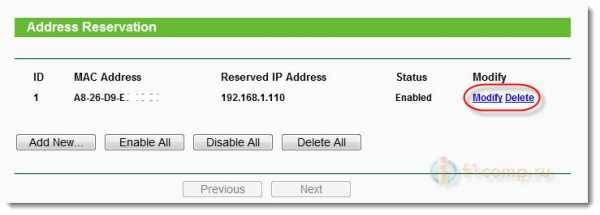

Вы увидите созданное правило, которое при желании можно изменить, или удалить. Или можете создать еще одно правило для другого устройства.

Все заработает только после перезагрузки роутера!

Маршрутизаторы Asus

Как правило, в роутерах от Asus, это делается на вкладке Локальная сеть, затем вверху вкладка DHCP-сервер и внизу можно задать все необходимые параметры и нажать на кнопку добавить (+).

Правда, в Asus есть разные панели управления, но разберетесь. Ориентируйтесь по “DHCP”.

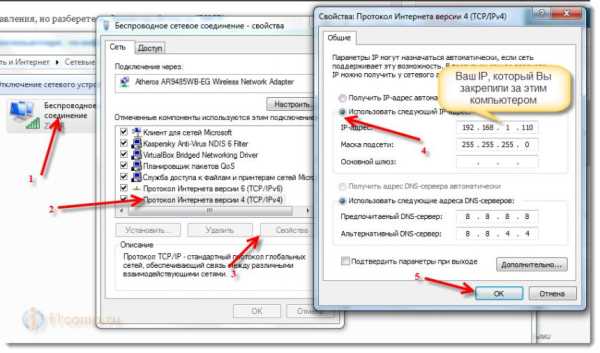

Указываем статический IP на компьютере, телефоне, планшете

После того, как Вы проделали все что я уже написал выше, при подключении к сети, ваше устройство уже будет получать определенный IP адрес.

Но можно еще задать этот адрес в параметрах для подключения к сети (часто, именно этот нюанс решает возникшие проблемы с подключением). Сейчас я покажу как это сделать на телефоне, или ноутбуке.

На телефоне, или на планшете может быть по разному. Но как правило, при подключении к сети, есть кнопка дополнительные параметры, или расширенные настройки. Нажмите на нее и выберите DHCP, статический IP и т. п.

Укажите установленный Вами IP адрес и подключитесь к сети.

На компьютере нужно зайти в Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступом слева выбрать Изменение параметров адаптера, затем нажать правой кнопкой мыши на Беспроводное сетевое соединение и выбрать Свойства.

А дальше сделать все как у меня на скриншоте.

Внимание! После установки таких “жестких” параметров, могут возникнуть проблемы с подключением к другим сетям. Если возникнуть проблемы, то установите получать IP автоматически

Все! Если возникнут какие-то проблемы, спрашивайте. Сложно написать конкретную инструкцию, так как все отличается: панели управления маршрутизаторами разные, процесс подключения к Wi-Fi на телефонах так же отличается. Много разных нюансов.

Всего хорошего!

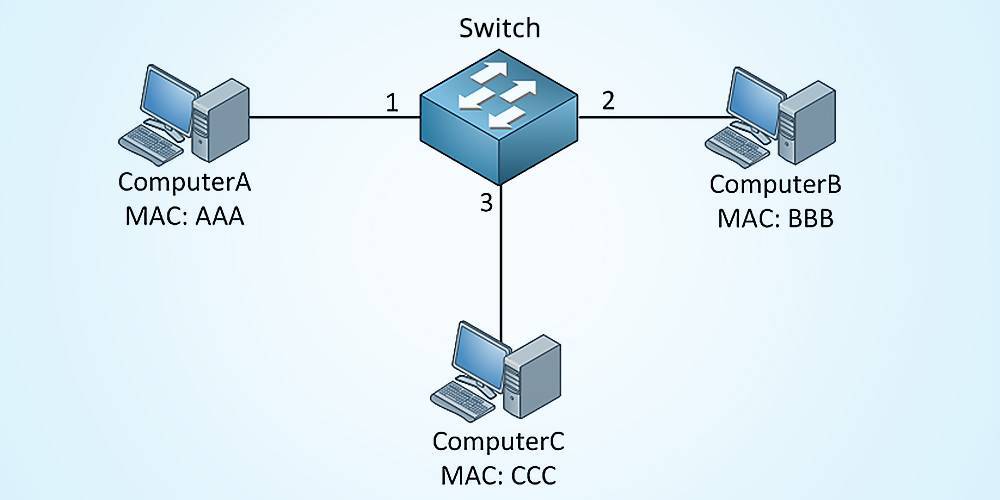

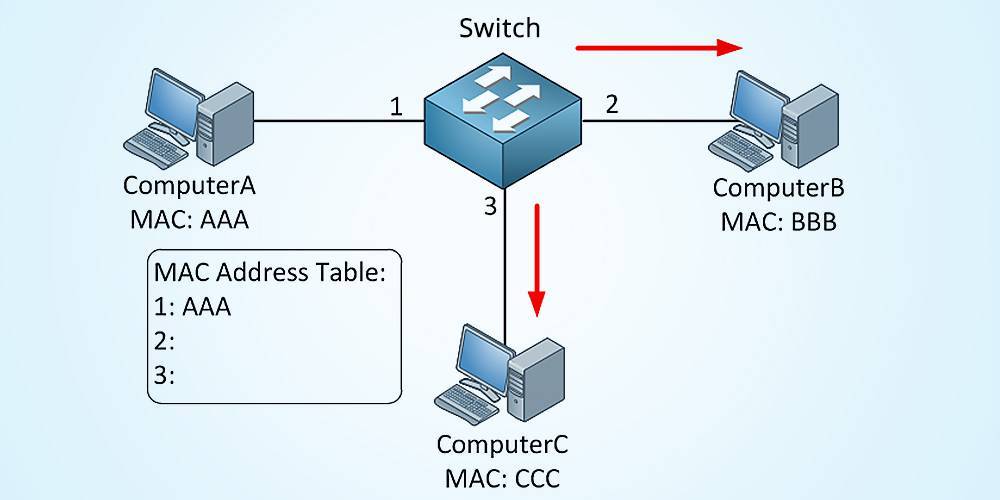

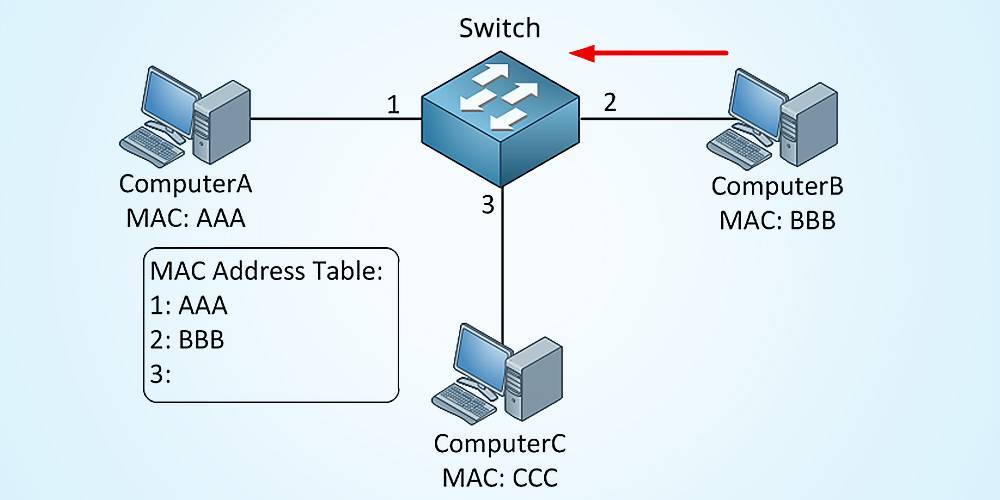

Как коммутаторы узнают МАС адрес?

Поскольку у коммутатора есть некоторый интеллект, он может автоматически создать таблицу MAC адресов. Следующая часть иллюстрирует, как коммутатор узнает MAC адреса.

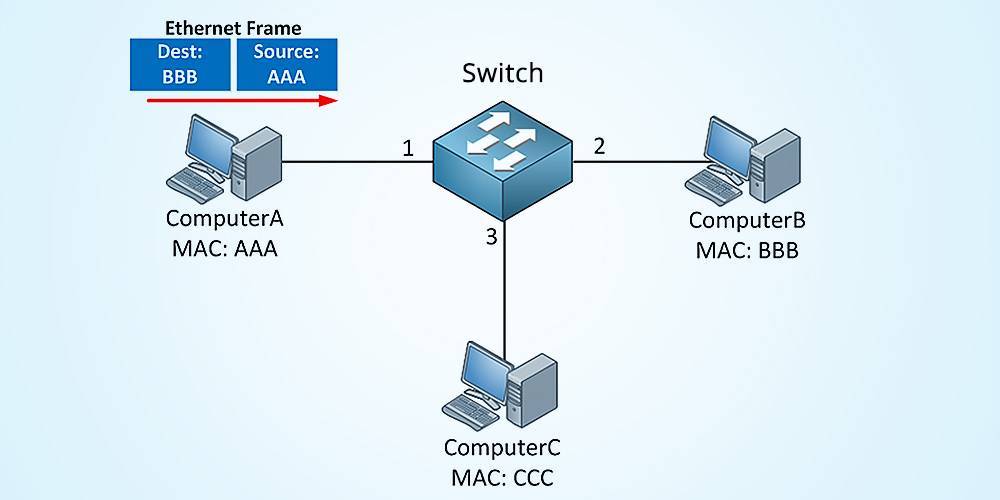

Посередине есть коммутатор, а вокруг 3 компьютера. У всех компьютеров есть МАС адрес, но они упрощены как АА, ВВВ и ССС. Коммутатор имеет таблицу МАС-адрсов и узнает, где находятся все МАС адреса в сети. Теперь, предположим, что компьютер А собирается отправить что-то на компьютер В:

Компьютер A будет отправлять некоторые данные, предназначенные для компьютера B, поэтому он создаст канал Ethernet, который имеет MAC адрес источника (AAA) и MAC адрес назначения (BBB). Коммутатор имеет таблицу MAC адресов, и вот что произойдет:

Коммутатор создаст таблицу MAC адресов и будет учиться только по исходным MAC адресам. В этот момент он только что узнал, что MAC адрес компьютера A находится на интерфейсе 1. Теперь он добавит эту информацию в свою таблицу MAC адресов. Но коммутатор в настоящее время не имеет информации о том, где находится компьютер B. Остался только один вариант, чтобы вылить этот фрейм из всех его интерфейсов, кроме того, откуда он поступил. компьютер B и компьютер C получат этот Ethernet фрейм.

Поскольку компьютер B видит свой MAC адрес в качестве пункта назначения этого Ethernet фрейма, он знает, что он предназначен для него, компьютер C его отбросит. Компьютер B ответит на компьютер A, создаст Ethernet фрейм и отправит его к коммутатору. В этот момент коммутатор узнает MAC адрес компьютера B. Это конец нашей истории, теперь коммутатор знает как и когда он может «переключаться» вместо переполнения Ethernet фреймов. Компьютер C никогда не увидит никаких фреймов между компьютером A и B, за исключением первого, который был залит. Вы можете использовать динамическую команду show mac address-table, чтобы увидеть все MAC адреса, которые изучил коммутатор. Здесь следует подчеркнуть еще один момент: таблица MAC адресов на коммутаторе использует механизм устаревания для динамических записей. Если MAC адреса компьютеров A и B не обновляются в течение времени их старения, они будут удалены, чтобы освободить место для новых записей, что означает, что фреймы между компьютером A и B будут снова залиты на компьютер C, если A хочет передать информацию в В.

Использование MAC-адреса в передаваемых пакетах

При настройке группы сетевых адаптеров в независимом режиме и при использовании хэша или динамического распределения нагрузки пакеты из одного источника (например, одна виртуальная машина) одновременно распределяются между несколькими членами группы. Чтобы избежать перепутать параметры и предотвратить появление оповещений неустойчивый MAC, исходный MAC-адрес заменяется на другой MAC-адрес в кадрах, передаваемых членам группы, отличным от участников основной группы. В связи с этим каждый член команды использует другой MAC-адрес, и конфликты MAC-адресов предотвращаются, пока не произойдет сбой.

При обнаружении сбоя на основном сетевом адаптере программа объединения сетевых карт начинает использовать MAC-адрес участника основной группы, выбранный для использования в качестве временного участника основной группы (т. е. который теперь будет отображаться в коммутаторе как основной член команды). Это изменение применяется только к трафику, который будет отправлен на основной член команды, с MAC-адресом основного члена группы в качестве исходного MAC-адреса. Другой трафик по-другому будет отправляться с использованием любого исходного MAC адреса, который использовался до сбоя.

Ниже приведены списки, описывающие поведение замены MAC-адресов для объединения сетевых карт в зависимости от настройки группы.

При переключении независимого режима с распределением хэша адреса

Все пакеты ARP и NS отправляются участнику основной команды

Весь трафик, отправленный на сетевых картах, отличных от участника основной команды, отправляется с исходным MAC-адресом, измененным для соответствия сетевому интерфейсу, на который они отправлены

Весь трафик, отправленный на основной член команды, отправляется с исходным MAC-адресом (который может быть MAC-адресом группы)

Переключение независимого режима с распределением портов Hyper-V

Каждый порт vmSwitch привязаны участнику команды.

Каждый пакет отправляется участнику команды, к которому относится порт привязаны

Замена исходного MAC-адреса не выполнена

Переключение независимого режима с динамическим распределением

Каждый порт vmSwitch привязаны участнику команды.

Все пакеты ARP/NS отправляются участнику команды, к которому относится порт привязаны

Пакеты, отправленные членом команды, который является участником команды привязаны, не заменяют исходный MAC-адрес

Пакеты, отправляемые участнику команды, отличному от члена команды привязаны, будут иметь замену исходного MAC-адреса.

В режиме переключить зависимый режим (все распределения)

Не выполняется замена исходного MAC-адреса

Для чего коммутаторы используют МАС адрес?

Коммутаторы не похожи на хабы или ретрансляторы. Хаб просто ретранслирует каждый сигнал на каждом порту на каждый другой порт, который легко создать. Коммутатор, с другой стороны, разумно направляет трафик между системами, направляя пакеты только к их надлежащему месту назначения. Для этого он отслеживает MAC адреса сетевых карт, подключенных к каждому порту. MAC адреса должны быть уникальными или, по крайней мере, маловероятно повторяющимися, чтобы их коммутаторы могли идентифицировать различные порты и устройства. Поэтому ручная установка MAC адреса может иметь неожиданные последствия в коммутируемой сети. Коммутаторы обычно имеют несколько MAC адресов, зарезервированных в своей таблице MAC адресов. При пересылке фрейма коммутатор сначала просматривает таблицу MAC адресов по MAC адресу назначения фрейма для исходящего порта. Если исходящий порт найден, фрейм пересылается, а не транслируется, поэтому трансляции уменьшаются.

Smart binding settings настройка

Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор блокирует данный MAC-адрес с занесением его в блок-лист.

Для чего нужна функция IP-MAC-Port binding?

D-Link расширил популярную функцию IP-MAC binding до более удобной в использовании IP-MAC-Port binding с целью повышения гибкости аутентификации пользователей в сети.

IP-MAC-Port binding включает два режима работы: ARP (по умолчанию) и ACL.

Сравнение этих двух режимов показано в таблице ниже:

ARP режим

ACL режим

Плюсы

Простота в использовании и независимость от ACL

Позволяет предотвратить несанкционированное подключение даже если нарушитель использует статический МАС-адрес

Минусы

Невозможность фильтрации в случае если hacker/sniffer присвоит себе статический MAC-адрес для спуфинга коммутатора

Настройка работы функции IP-MAC-Port Binding в режиме ARP

Сбросьте настройки коммутатора к заводским настройкам по умолчанию командой:

Внимание! Замените указанные в командах МАС-адреса на реальные МАС-адреса рабочих станций, подключаемых к коммутатору. Создайте запись IP-MAC-Port Binding, связывающую IP- и MAC-адрес рабочей станции ПК1 с портом 2 (по умолчанию режим работы функции ARP):

Создайте запись IP-MAC-Port Binding, связывающую IP- и MAC-адрес рабочей станции ПК1 с портом 2 (по умолчанию режим работы функции ARP):

create address_binding ip_mac ipaddress 10.1.1.1 mac_address 00-50-ba-00-00-01 ports 2

Создайте запись IP-MAC-Port Binding, связывающую IP- и MAC-адрес рабочей станции ПК2 с портом 10:

create address_binding ip_mac ipaddress 10.1.1.2 mac_address 00-50-ba-00-00-02 ports 10

Активизируйте функцию на портах 2 и 10 (по умолчанию режим работы портов Strict):

config address_binding ip_mac ports 2,10 state enable

Проверьте созданные записи IP-MAC-Port Binding:

show address_binding ip_mac all

Проверьте порты, на которых настроена функция и их режим работы:

show address_binding ports

Подключите рабочие станции ПК1 и ПК2 к коммутатору как показано на схеме 12.

Проверьте доступность соединения между рабочими станциями командой ping:

Включите запись в log-файл и отправку сообщений SNMP Trap в случае несоответствия ARP-пакета связке IP-MAC:

enable address_binding trap_log

Подключите ПК1 к порту 10, а ПК2 к порту 2.

Повторите тестирование соединения между рабочими станциями командой ping.

Проверьте заблокированные рабочие станции:

show address_binding blocked all

Проверьте наличие заблокированных станций в log-файле:

Какой вы сделаете вывод?__________________________________________________

Удалите адрес из списка заблокированных адресов:

delete address_binding blocked vlan_name System mac_address 00-50-ba-00-00-01

Удалите запись IP-MAC-Port Binding:

delete address_binding ip_mac ipaddress 10.1.1.1 mac_address 00-50-ba-00-00-01

Отключите функцию IP-MAC-Port Binding на портах 2 и 10:

config address_binding ip_mac ports 2,10 state disable

Настройка работы функции IP-MAC-Port Binding в режиме ACL

Создайте запись IP-MAC-Port Binding, связывающую IP- и MAC-адрес станции ПК1 с портом 2:

create address_binding ip_mac ipaddress 10.1.1.1 mac_address 00-50-ba-00-00-01 ports 2

Создайте запись IP-MAC-Port Binding, связывающую IP- и MAC-адрес станции ПК2 с портом 10:

create address_binding ip_mac ipaddress 10.1.1.2 mac_address 00-50-ba-00-00-02 ports 10

Активизируйте функцию на портах 2 и 10 (по умолчанию режим работы портов Strict), включите режим allow_zeroip, благодаря которому коммутатор не будет блокировать узлы, отправляющие ARP-пакеты с IP-адресом источника 0.0.0.0, и установите работу функции IMPB в режиме ACL (команда вводится в одну строку):

config address_binding ip_mac ports 2,10 state enable allow_zeroip enable mode acl

Проверьте созданные записи IP-MAC-Port Binding:

show address_binding ip_mac

Проверьте порты, на которых настроена функция и их режим работы:

show address_binding ports

Проверьте, созданные профили доступа ACL:

Подключите рабочие станции ПК1 и ПК2 к коммутатору как показано на схеме 12.

Проверьте доступность соединения между рабочими станциями командой ping:

Подключите ПК1 к порту 10, а ПК2 к порту 2.

Повторите тестирование соединения между рабочими станциями командой ping.

Проверьте заблокированные рабочие станции:

show address_binding blocked all

Какой вы сделаете вывод?__________________________________________________

Удалите адрес из списка заблокированных адресов:

delete address_binding blocked vlan_name System mac_address 00-50-ba-00-00-01

Удалите все заблокированные адреса:

delete address_binding blocked all

Удалите все записи IP-MAC-Port Binding:

delete address_binding ip_mac ipaddress 10.1.1.1 mac_address 00-50-ba-00-00-01

delete address_binding ip_mac ipaddress 10.1.1.2 mac_address 00-50-ba-00-00-02

Отключите функцию IP-MAC-Port Binding на портах 2 и 10:

config address_binding ip_mac ports 2,10 state disable

Какой можно сделать вывод о работе функции IP-MAC-Port Binding в режиме ACL?_________________________________________________________________________

Источник

Сделает ли MAC-адрес вас уязвимым?

Ваш MAC-адрес, как правило, достаточно безопасен, но его можно настроить против вас для мониторинга вашего местоположения, прерывания доступа в интернет или даже осуществления атак. Все эти подходы довольно сложно реализовать, и есть простые способы им противостоять.

Отслеживание людей с помощью MAC-адресов

Компании и учреждения используют MAC-адреса для отслеживания местоположения устройств. По мере перемещения устройства (и человека с ним) из точки WiFi в точку WiFi, оно продолжает передавать свой MAC-адрес для подключения к новым точкам WiFi. В большом здании (например, в аэропорту) или городе можно использовать единую систему WiFi для отслеживания местоположения пользователей и сбора информации об их передвижениях.

Но для этого требуется доступ ко многим точкам WiFi, что обычно доступно только крупным компаниям. Использование отслеживания MAC-адресов также не всегда плохо — в некоторых частях мира они просто используются для измерения скорости и потока трафика. Однако есть и примеры злоупотреблений.

Прерывание или перехват соединения

Хакер пытается подключиться к тому же WiFi роутеру, что и вы, используя специальное программное обеспечение, чтобы обнаружить ваш MAC-адрес. Если ваш маршрутизатор настроен неправильно, они могут даже выдать себя за вас и перехватить ваши учетные данные.

Некоторые маршрутизаторы используют MAC-адреса для фильтрации доступа, и это мощная стратегия безопасности в сочетании с другими методами. Однако сами по себе они весьма восприимчивы к спуфингу MAC-адресов. Все, что нужно хакеру, чтобы выдать себя за вас — это ваш MAC-адрес, который ваше устройство регулярно транслирует в эфир при поиске или установлении соединения.

Но наличие защищенного паролем и зашифрованного WiFi роутера решит эту проблему. Хакер все еще сможет определить и использовать ваш MAC-адрес, но он не сможет ничего сделать, пока не войдет в вашу сеть.

Для чего это нужно?

У функции было замечено несколько наименований:

- MAC and IP address binding

- IP & MAC Binding

- IP-MAC-Port Binding

Все это создано для одного – для привязки конкретного IP адреса к конкретному MAC. А где это может применяться?

- Для безопасности сети. Существуют атаки вроде ARP Spoofing, где происходит внедрение между двумя устройствами в сети третьего (реализация MITM), которое занимается прослушкой всех данных в сети. По делу же это центральное устройство как раз делает перепривязку IP к MAC адресам, выдавая себя за другие устройства перед роутером. А ничего не подозревающий роутер начинает переправлять все пакеты через злоумышленника. Единственная комплексная защита от этого – жесткая привязка всех узлов в сети по паре IP-MAC.

- Для быстрой адресации. В процессе своей работы роутер постоянно решает куда отправлять пакеты – он видит на входе IP, а должен определить на какой MAC отправить пакет. На основе таких алгоритмов поиска строятся APR таблицы. Хорошие администраторы для улучшения работы сети стараются строить эти таблицы вручную. И здесь снова нам поможет данная функция.