Cпособы защиты от DDoS–атак

Считается, что нет необходимости в специальных средствах обнаружения DDoS – атак, т.к. сам факт атаки не заметить невозможно, однако, достаточно часто отмечаются атаки, результат которых виден только через некоторое время.

Методы обнаружения DDoS – атак разделяются на несколько групп:

- сигнатурные – основанные на качественном анализе трафика;

- статистические – основанные на количественном анализе трафика;

- гибридные – сочетают в себе достоинства двух предыдущих методов.

Традиционные технические средства защиты (например, межсетевые экраны и системы обнаружения вторжений (IDS)) не противодействуют DDoS–атакам, т.к. они позволяют лишь либо запретить, либо разрешить прохождение сетевого трафика на основании анализа различных полей сетевых пакетов. Однако, атака может быть успешно реализована и в рамках разрешенных полей сетевых пакетов. Также практически невозможно отличить корректно–сформированный трафик от вредоносного, поскольку это те же самые запросы, что и от обычных пользователей, только генерируемые в несоизмеримо большем количестве. Киберпреступники используют еще одну технологию, называемую IP–spoofing (от англ. spoof – мистификация).

Этот метод заключается в проставлении в поле обратного адреса IP–пакета неверного адреса и применяется для сокрытия истинного адреса атакующего, с целью вызвать ответный пакет на нужный адрес и с иными целями. Некоторые провайдеры используют технологию «Black–hole routing». Эта технология позволяет обнаруживать атаки на клиента или диапазон IP адресов и запрещает вход в сеть некоторым IP адресам. Атака прекращается, но для клиента это выглядит как полное отключение от сети. Очевидно, что с крупными клиентами или важными данными так поступить невозможно, кроме того, атакующий может подставлять некоторые важные адреса(например, адреса корневых DNS).

Самым эффективным способом обнаружения DDoS–атак является использование специально разработанных для подавления DDoS–атак решений. Принцип их работы основан на обучении устройства тому, что может быть распознано как корректно–сформированный траффик и последующим выявлении аномалий. При выявлении аномалий включаются механизмы защиты разного уровня.

Одним из средств борьбы с DDoS–атаками является комплексное решение Cisco Clean Pipes.

Особенностями данного комплекса является быстрое реагирование на проведение DDoS–атаки, легкая масштабируемость, высокая надежность и быстродействие. Комплекс Cisco Clean Pipes использует модули Cisco Anomaly Detector и Cisco Guard, а также системы статистического анализа сетевого трафика, получаемых с маршрутизаторов по протоколу Cisco Netflow.

В данном решении реализуется три уровня проверок:

- фильтрация спуфинга;

- выявление «зомби–компьютеров»;

- блокирование траффика с атакующего адреса.

Anomaly Detector, как следует из названия, предназначен для обнаружения аномалий. Его задача – обучение, а затем обнаружение аномалий. Это пассивный элемент и через него траффик не проходит.

Cisco Guard (фильтр) – разбирает трафик на вредоносную и легитимную составляющие. Если детектор обнаруживает аномалии, то необходимо связать факт аномалии с DDoS–атакой. Для этого необходимо вмешаться в трафик и начать его анализировать. При этом детектор передает команду фильтру на контроль определенной зоны в сети и весь трафик зоны идет через него, таким образом на фильтр попадает только траффик содержащий атаку. Все остальное проходит мимо.

Такая схема позволяет уменьшить процент ложных срабатываний и увеличивает производительность фильтра.

Принцип действия

Цель DDoS-атаки — добиться отказа в обслуживании подключенных к Интернету устройств: сетевого оборудования и инфраструктуры, различных интернет-сервисов, веб-сайтов и веб-приложений, инфраструктуры Интернета вещей.

Подавляющее большинство атак развиваются в следующей последовательности:

- 1) сбор данных о жертве и их анализ с целью выявления явных и потенциальных уязвимостей, выбор метода атаки;

- 2) подготовка к атаке путем развертывания вредоносного кода на компьютерах и подключенных к Интернету устройствах, управление которыми удалось перехватить;

- 3) генерация потока вредоносных запросов с множества устройств, находящихся под управлением злоумышленника;

- 4) анализ результативности атаки: если целей атаки добиться не удалось, злоумышленник может провести более тщательный анализ данных и выполнить повторный поиск методов атаки (переход к п.1).

В случае успешной атаки ресурс, оказавшийся под ударом, продемонстрирует существенное снижение производительности либо вообще не сможет обрабатывать легитимные запросы от пользователей и других сервисов. В зависимости от того, что конкретно представляет собой ресурс-жертва, последствиями успешной DDoS-атаки могут быть резкое падение производительности или недоступность сети, сервера, интернет-сервиса, сайта, приложения. Как следствие, интернет-ресурс «зависает», легальные пользователи не могут получить доступ к нему в нужный момент, сеть или сервер на время становятся «отрезанными» от Интернета, интернет-ресурс перестает работать корректно и т. п.

Мотивация злоумышленников может быть различной. Наиболее часто встречаются недобросовестная конкуренция, попытки шантажа, конфликты интересов или убеждений, социальный или политический протест. Также нередко случаются атаки на почве мести, из желания «потренироваться» в хакерском криминальном ремесле, а также из тщеславия. Впрочем, в последние годы на первое место выходит желание исполнителей DDoS-атак подзаработать. И если заказ на атаку щедро проплачен, она может быть весьма интенсивной, длиться по много часов, снова и снова модифицироваться и повторяться.

Windows admin shares

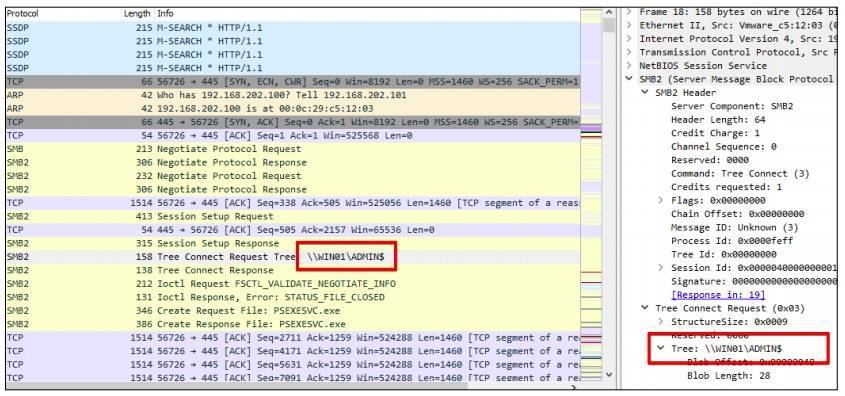

Для перемещения между компьютерами сети могут использоваться общие сетевые ресурсы, доступ к которым имеют только локальные администраторы узла (техника Windows admin shares). Среди них есть такой сетевой ресурс, как IPC$ (InterProcess Communication). Он предоставляет интерфейс для удаленного вызова процедур (RPC), через который можно обратиться к менеджеру сервисов Service Control Manager (SCM). Менеджер сервисов позволяет запускать, останавливать сервисы и взаимодействовать с ними (техника service execution). Эти две техники работают вместе для копирования исполняемого файла на удаленный компьютер и его запуска либо для удаленного выполнения команд через RPC.

Копирование и запуск исполняемого файла происходят следующим образом. Сперва происходит подключение к ресурсу ADMIN$ (C:\Windows), куда помещается файл. Затем необходимо подключиться к ресурсу IPC$ и обратиться с его помощью к интерфейсу SCM для создания и старта сервиса, который запустит скопированный файл. Все это происходит поверх протокола SMB.

Рисунок 1. Обращение к ресурсу ADMIN$

Рисунок 1. Обращение к ресурсу ADMIN$

RPC может работать не только поверх SMB, но и поверх чистого TCP (без использования протокола прикладного уровня). В этом случае последовательность действий такова: злоумышленник подключается к IPC$, обращается к какому-либо сервису и отправляет ему команды.

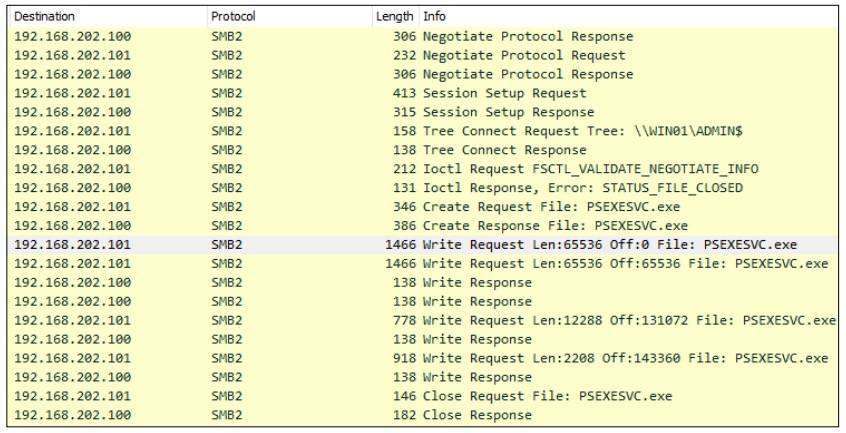

Чтобы выявлять в трафике подключения к общим ресурсам и передачу файлов, нужно уметь разбирать протокол SMB и извлекать передаваемые файлы.

Рисунок 2. Передача файла psexecsvc.exe

Рисунок 2. Передача файла psexecsvc.exe

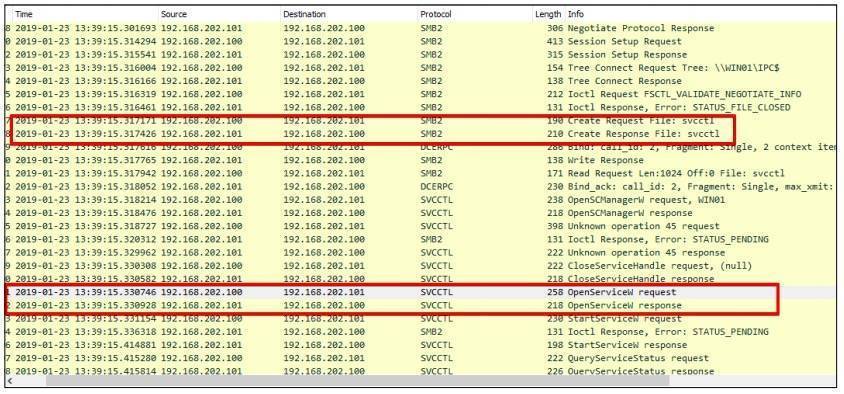

Запросы к SCM выявляются в трафике путем разбора вызовов DCE/RPC и поиска обращений к SVCCTL — интерфейсу менеджера сервисов SCM: OpenServiceW(), StartServiceW().

Рисунок 3. Создание нового сервиса с помощью SCM

Рисунок 3. Создание нового сервиса с помощью SCM

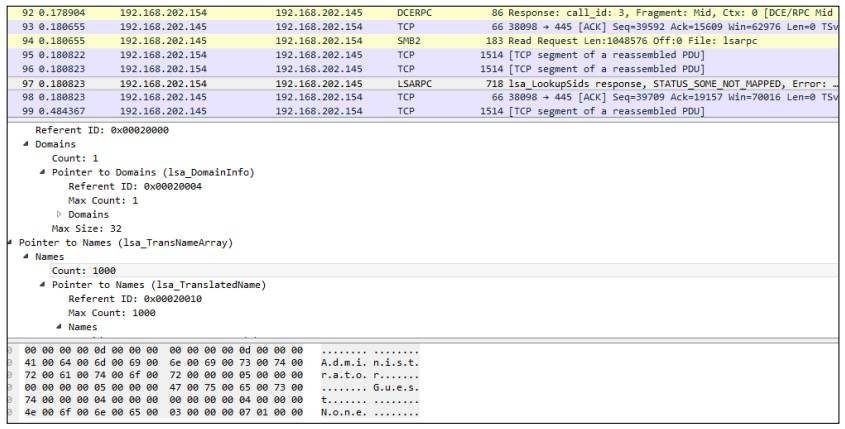

С помощью RPC реализуются и другие техники, например account discovery. Отправка запросов сервису Security Accounts Manager по протоколу SAMR позволяет получить список пользователей и групп в домене, а перебор идентификаторов SID с помощью сервиса Local Security Authority (LSARPC) позволяет злоумышленнику узнать имена пользователей на удаленном узле.

Рисунок 4. Получение учетных записей с помощью lookupsids

Рисунок 4. Получение учетных записей с помощью lookupsids

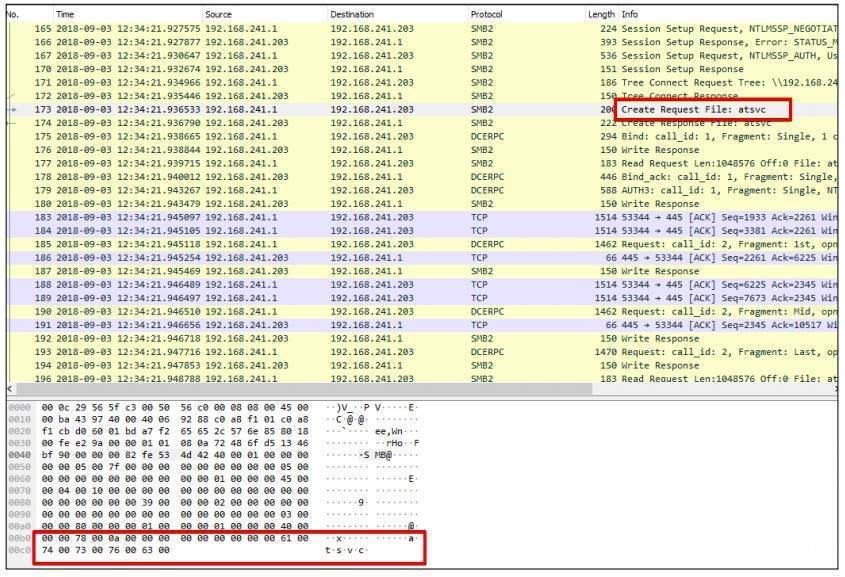

Один из популярных методов закрепления в системе и продвижения по сети — создание задач, выполняющихся по расписанию (scheduled task), — осуществляется путем отправки запросов сервису планировщика задач ATSVC.

Рисунок 5. Создание новой задачи в планировщике задач ATSVC

Рисунок 5. Создание новой задачи в планировщике задач ATSVC

Описанные сценарии вполне легитимны и могут использоваться в повседневной деятельности администраторов, поэтому нужно создавать вспомогательные правила, которые бы автоматизировали обнаружение RPC-вызовов и обращений к сервисам. Эти действия необходимо анализировать в связи с другими событиями, учитывать общий контекст происходящего. Такой анализ может потребовать больших трудозатрат.

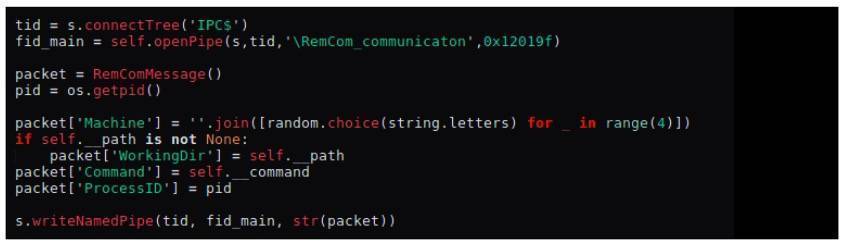

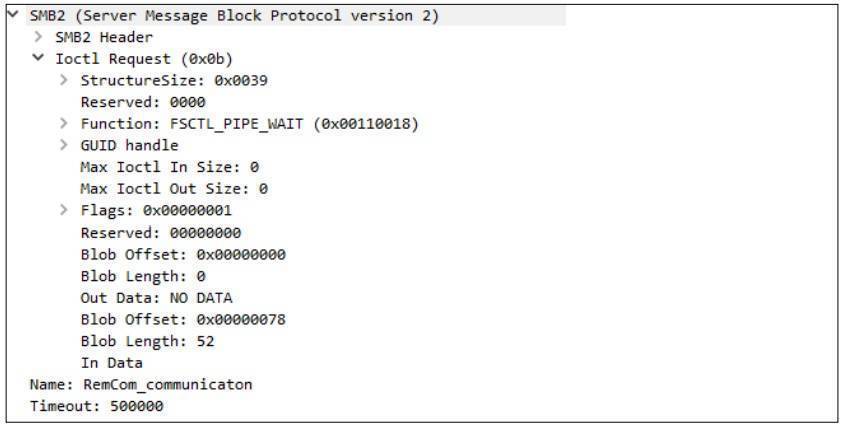

Поэтому более эффективны точечные правила обнаружения, которые анализируют сетевой трафик с учетом порядка команд и значений объектов в запросах, характерных для конкретных инструментов. Например, зная последовательность действий и структуру данных, которые определены в коде утилиты psexec из набора Impacket, можно с большой точностью выявить ее запуск в трафике.

Рисунок 6. Фрагмент кода psexec

Рисунок 6. Фрагмент кода psexec Рисунок 7. SMB-пакет, который отправляется в результате выполнения кода на рис. 6

Рисунок 7. SMB-пакет, который отправляется в результате выполнения кода на рис. 6

Общее

Полное название таких систем, это системы предотвращения и обнаружения атак. Или же называют СОА как один из подходов к защиты информации. Принцип работы СОА состоит в постоянном осмотре активности, которая происходит в информационной системе. А также при обнаружении подозрительной активности предпринимать определенные механизмы по предотвращению и подаче сигналов определенным лицам. Такие системы должны решать проблемы защиты информации в сетях.

Существует несколько средств и типичных подходов у обнаружении атак которые уменьшают угрозы информационной безопасности.

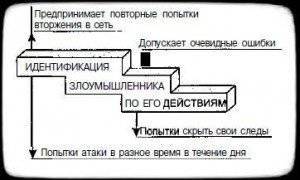

Времена, когда для защиты хватало одного брандмауэра прошли. На сегодня предприятия реализуют мощные и огромные структурированные системы защиты, для ограничения предприятия от возможных угроз и рисков. С появлением таких атак, как атак на отказ в обслуживании (DDoS), адрес отправителя пакетов не может дать вам однозначный ответ, была ли против вас атака направленная или случайная. Нужно знать как реагировать на инцидент, а также как идентифицировать злоумышленника (Рис.1).

Выявить злоумышленника можно по следующим особенностям к действию:

- реализует очевидные проколы

- реализует неоднократные попытки на вхождение в сеть

- пытается замести свои следы

- реализует атаки в разное время

Рисунок — 1

Также можно поделить злоумышленников на случайных и опытных. Первые же при неудачной попытке доступа к серверу, пойдут на другой сервер. Вторые будут проводить аналитику относительно ресурса, что бы реализовать следующие атаки. К примеру администратор видит в журнале IDS, что кто-то сканирует порты вашего почтового сервера, затем с того же IP-адреса приходят команды SMTP на 25 порт. То, как действует злоумышленник, может очень много сказать о его характере, намерениях и тд. На рис.2 показан алгоритм эффективного выявление атак. Все сервисы выявления атак используют начальные алгоритмы:

- выявление злоупотреблений

- выявление аномалий

Рисунок — 2

Для хорошей расстановки систем обнаружения, нужно составить схему сети с:

- границы сегментов

- сетевые сегменты

- объекты с доверием и без

- ACL — списки контроля доступа

- Службы и сервера которые есть

Обычная ошибка — то, что ищет злоумышленник при анализе вашей сети. Так как система обнаружения атак использует анализ трафика, то производители признают, что использование общего порта для перехвата всех пакетов без снижения производительности невозможно. Так что эффективная настройка систем выявления очень важная задача.

Технология сравнения с образцами

Принцип таков, что идет анализ наличия в пакете определенной постоянной последовательности байтов — шаблон или сигнатуры. К примеру, если пакет протокола IPv4 и транспортного протокола TCP, он предназначен порту номеру 222 и в поле данных содержит строку foo, это можно считать атакой. Положительные стороны:

- самый простой механизм обнаружения атак;

- разрешает жестко сопоставить образец с атакующим пакетом;

- работает для всех протоколов;

- сигнал об атаке достоверен, если же образец верно определен.

Отрицательные стороны:

- если атака нестандартная, есть вероятность пропустить ее;

- если образец слишком обобщен, то вероятен большой процент ложных срабатываний;

- Возможно что придется создавать несколько образцов для одной атаки;

- Механизм ограничен анализом одного пакета, уловить тенденцию и развитие атаки не возможно.

Виды угроз

При решении задачи защиты информации в локальной сети на первом этапе необходимо составить релевантную модель угроз, чтобы оценить степень рисков, которым подвержены данные.

При составлении модели угроз предполагается, что несанкционированный доступ бывает двух видов:

1. Косвенный, осуществляемый без прямого физического доступа к данным;

2. Прямой, с физическим доступом к сети.

Перечень способов нелегитимного получения сведений широк. Угрозу для системы создают даже те, что используются редко.

Основные способы организации несанкционированного доступа к информации в ЛВС:

- фотографирование экрана;

- считывание электромагнитных волн мониторов (перехват ван Эйка);

- запрещенное копирование, становящееся в последние годы основной угрозой для безопасности информации;

- хищение носителей данных;

- проникновение в компьютеры других пользователей для получения информации ограниченного доступа, иногда с использованием чужих средств идентификации (логинов, паролей, смарт-карт);

- применение программных ловушек;

- получение данных с помощью серии разрешенных запросов;

- использование недостатков программ и операционных систем для получения сведений;

- применение вредоносных программ;

- нелегитимное подключение к сети.

С каждым из этих способов хищения данных можно бороться. По статистике, до 80% случаев НСД к данным связаны с действиями внутренних пользователей. Внешние атаки на корпоративные сети происходят реже, особенно если в целях защиты информации ЛВС не подключена к Интернету.

Получение несанкционированного доступа к информации может привести к серьезным инцидентам:

- разглашение, распространение данных. Этому риску в особенности подвержены документы, имеющие характер коммерческой тайны, и интеллектуальные активы. Их попадание к третьим лицам, конкурентам может причинить компании финансовый ущерб. Разглашение сведений, относящихся к персональным данным, влечет за собой ответственность по нормам действующего законодательства;

- намеренное искажение, подмена достоверной информации ложной;

- уничтожение по умыслу третьих лиц или из-за поломки оборудования, носителей информации либо в результате непреднамеренного заражения рабочей станции при помощи компьютерных вирусов.

Сложно рассчитать, какой именно ущерб может принести компаниям недостаточная забота о защите информации. Появление на рынке инсайдерской информации может повлиять на курс акций компании, снизить ее капитализацию. Так, утечка в 2018 году 87 млн учетных записей пользователей Facebook существенно снизила стоимость компании. Заражение сетей компании A.P. Moller-Maersk вирусом-шифровальщиком привело к убыткам в 300 млн долларов и необходимости в течение десяти дней контролировать разгрузку и погрузку сотен морских судов без использования ПО.

На вопросах безопасности не стоит экономить. По мнению экспертов «Лаборатории Касперского», средний бюджет на защиту данных в информационных сетях для российской компании в 2018 году составил 1,1 млн долларов. В ближайшие годы, благодаря развитию кибертехнологий, ИБ-бюджет увеличится на 18 %.

Пассивные типы компьютерных атак

Подслушивание

Как подсказывает название,хакеры будут вкрадчиво слышать разговор который происходит между двумя компьютерами в сети. Это может произойти в закрытой системе,а также через интернет. Другие имена,с которыми это связывают snooping. С подслушиванием, конфиденциальные данные могут внести свой путь по сети и могут быть доступны для других людей.

Парольные атаки

Одним из наиболее распространенных типов кибер-атак парольные атаки.Здесь хакеры получают доступ к компьютеру и ресурсам сети путем получения пароля управления.Часто можно увидеть,что злоумышленник изменил сервер и конфигурацию сети и в некоторых случаях даже могут удалить данные.Кроме того, данные могут передаваться в разные сети.

Скомпрометированный ключ атаки

Для хранения конфиденциальных данных,может быть использованы секретный код или номер.Получить ключ,без сомнения, настоящая огромная задача для хакера,и не исключено, что после интенсивных исследований хакер,действительно,способен положить руки на клавиши. Когда ключ находится в распоряжении хакера, он известен как скомпрометированный ключ. Хакер, теперь будут иметь доступ к конфиденциальным данным и может внести изменения в данные. Однако, существует также вероятность того, что хакер будет пробовать различные перестановки и комбинации ключа для доступа к другим наборам конфиденциальных данных.

Имитация удостоверения

Каждый компьютер имеет IP-адрес, благодаря которому он является действительным, и независимым в сети.Одной из распространённых компьютерных атак является предположение личности другого компьютера.Здесь IP-пакеты могут быть отправлены с действительных адресов и получить доступ к определенному IP. Как только доступ будет получен,данные системы могут быть удалены, изменены или перенаправлены.Кроме того, хакер может воспользоваться этим взломанным IP адресом и напасть на другие системы в пределах или за пределами сети.

Application Layer атаки

Целью атаки на уровне приложений-это вызвать сбой в операционной системе сервера.Как только будет создана ошибка в операционной системе,хакер сможет получить доступ к управлению сервером.Это в свою очередь приводит к изменению данных различными способами. В систему может быть внедрён вирус или могут отправляться многочисленные запросы к серверу, которые могут привести к её сбою или может быть отключен контроль безопасности, из-за которого восстановление сервера,может стать затруднительным.

Это были некоторые типы атак,которым могут подвергнуться сервера и отдельные компьютерные системы.Список новейших компьютерных атак продолжает увеличиваться с каждым днем, для этого хакеры используют новые методы взлома.

Защита от сетевых атак

Kaspersky Security Cloud защищает ваш компьютер от сетевых атак.

Сетевая атака – это вторжение в операционную систему удаленного компьютера. Злоумышленники предпринимают сетевые атаки, чтобы захватить управление над операционной системой, привести ее к отказу в обслуживании или получить доступ к защищенной информации. Для этого злоумышленники выполняют прямые атаки, такие как сканирование портов, или используют вредоносные программы, установленные на атакуемом компьютере.

Сетевые атаки можно условно разделить на следующие типы:

- Сканирование портов. Этот вид сетевых атак обычно является подготовительным этапом более опасной сетевой атаки. Злоумышленник сканирует UDP- и TCP-порты, используемые сетевыми службами на атакуемом компьютере, и определяет степень уязвимости атакуемого компьютера перед более опасными видами сетевых атак. Сканирование портов также позволяет злоумышленнику определить операционную систему на атакуемом компьютере и выбрать подходящие для нее сетевые атаки.

- DoS-атаки, или сетевые атаки, вызывающие отказ в обслуживании. Это сетевые атаки, в результате которых атакуемая операционная система становится нестабильной или полностью неработоспособной.

Существуют следующие основные типы DoS-атак:

- Отправка специально сформированных сетевых пакетов, не ожидаемых этим компьютером, которые вызывают сбои в работе операционной системы или ее остановку.

- Отправка на удаленный компьютер большого количества сетевых пакетов за короткий период времени. Все ресурсы атакуемого компьютера используются для обработки сетевых пакетов, отправленных злоумышленником. В результате, компьютер перестает выполнять свои функции.

- Сетевые атаки-вторжения. Эти сетевые атаки направлены на перехват операционной системы атакуемого компьютера. Это самый опасный вид сетевых атак, поскольку в случае ее успешного завершения операционная система полностью переходит под контроль злоумышленника.

Этот вид сетевых атак применяется в случаях, когда злоумышленнику нужно получить конфиденциальные данные с удаленного компьютера (например, номера банковских карт или пароли), либо использовать удаленный компьютер в своих целях (например, атаковать с этого компьютера другие компьютеры) без ведома пользователя.

Важно! Если вы выключили защиту от сетевых атак, то после перезапуска Kaspersky Security Cloud или перезагрузки операционной системы она не включится автоматически. Вам потребуется включить ее вручную

При обнаружении опасной сетевой активности Kaspersky Security Cloud автоматически добавляет IP-адрес атакующего компьютера в список заблокированных компьютеров, если этот компьютер не добавлен в список доверенных компьютеров.

Вы можете сформировать список доверенных компьютеров. Kaspersky Security Cloud не блокирует IP-адреса этих компьютеров автоматически при обнаружении исходящей с них опасной сетевой активности.

При обнаружении сетевой атаки Kaspersky Security Cloud сохраняет информацию о ней в отчете.

Примечание. Если компонент Защита от сетевых атак завершил работу с ошибкой, вы можете просмотреть отчет и попробовать перезапустить компонент. Если вам не удается решить проблему, обратитесь в Службу технической поддержки.