Сводка

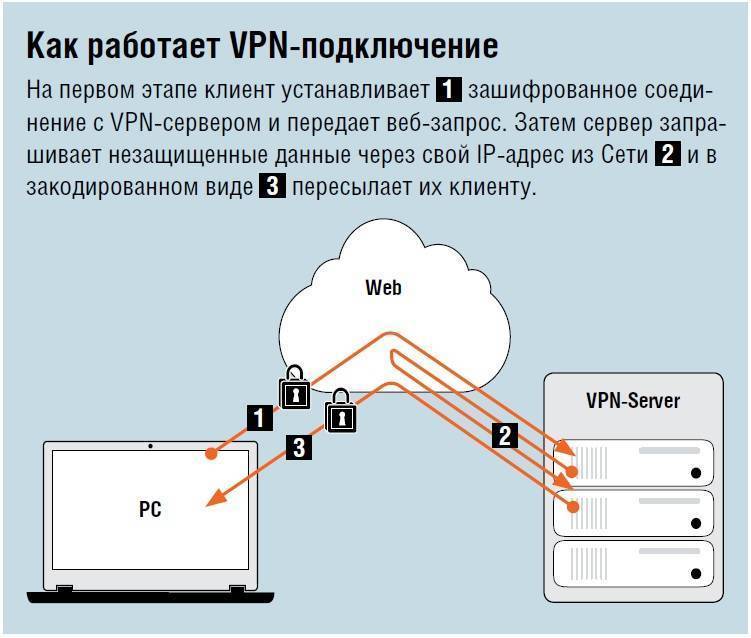

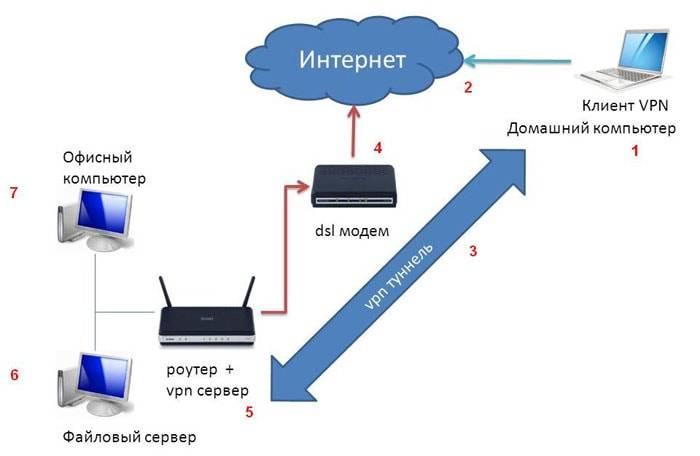

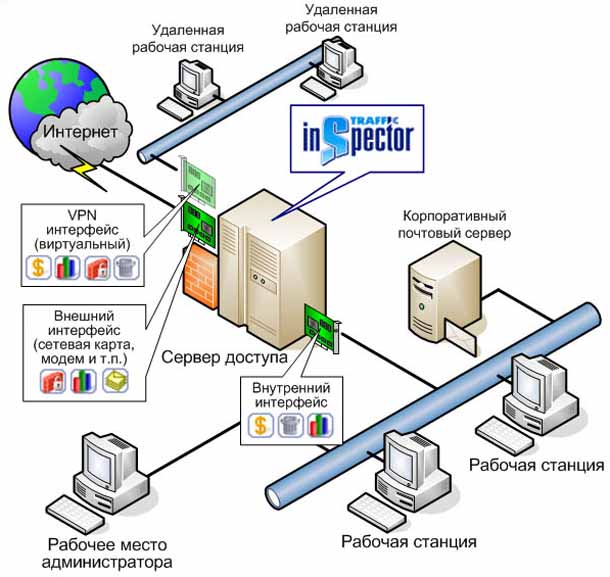

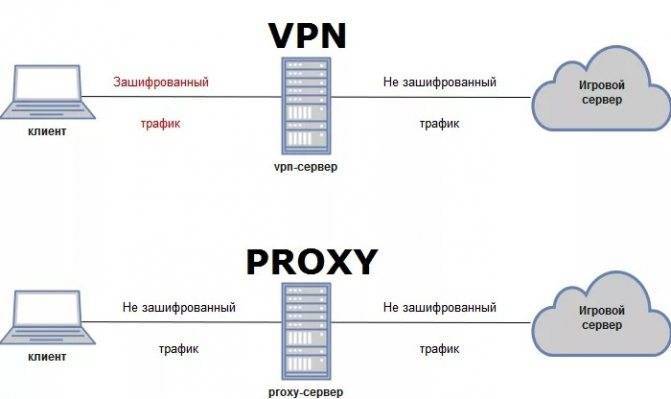

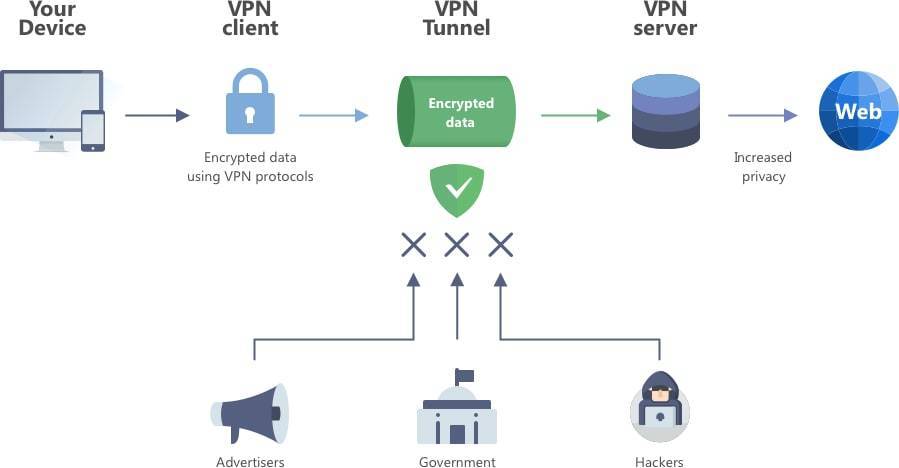

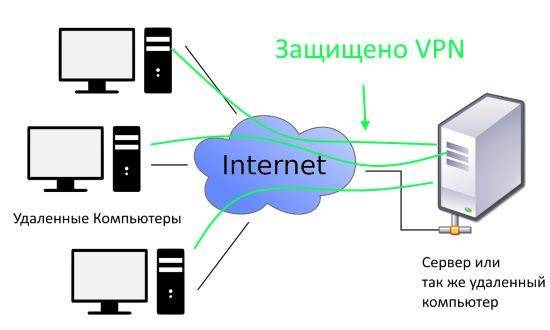

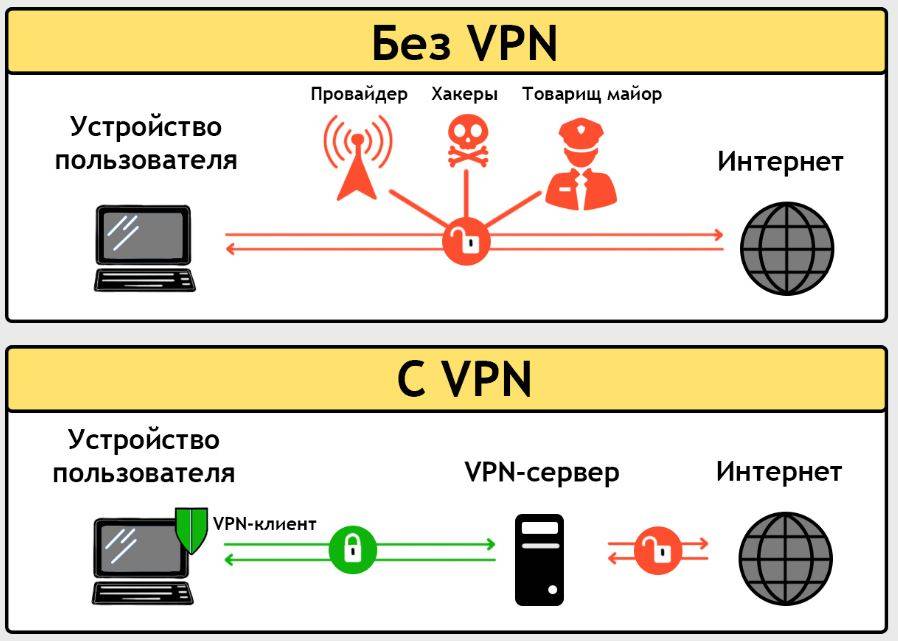

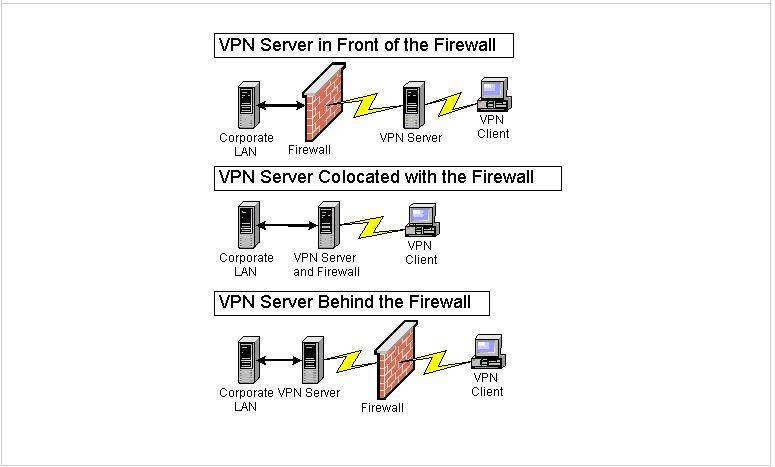

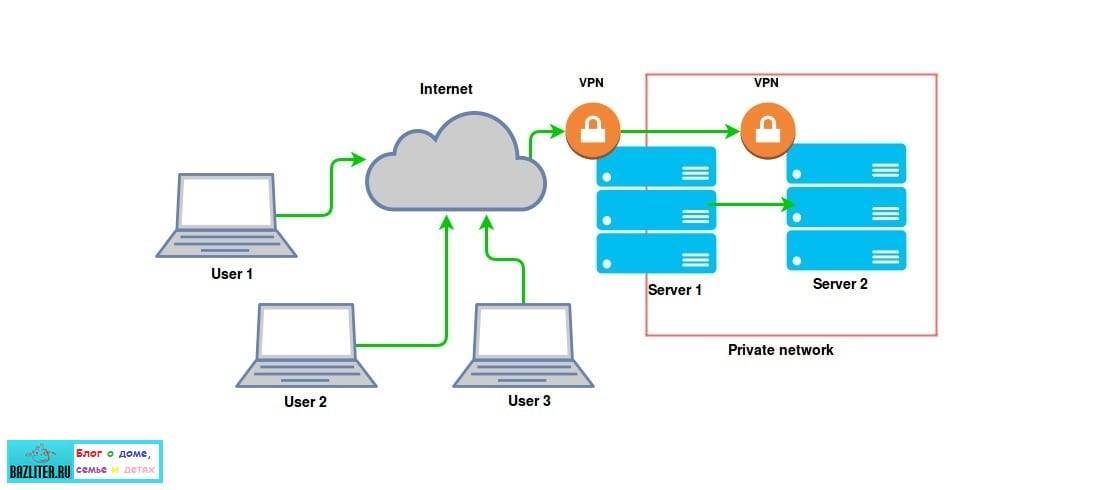

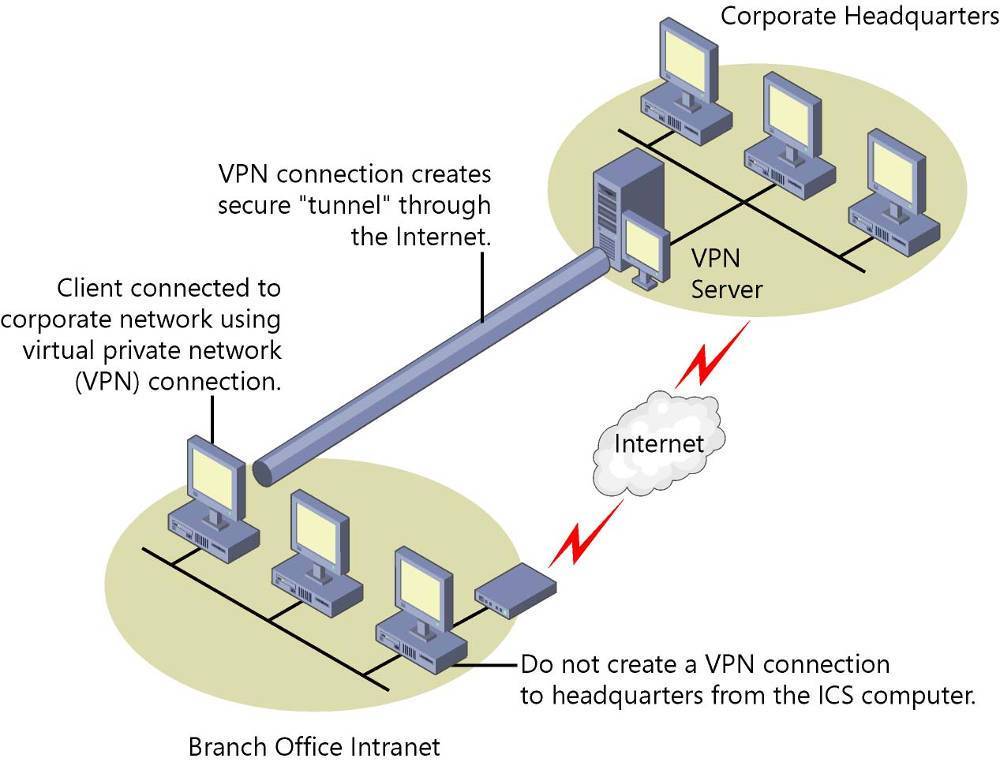

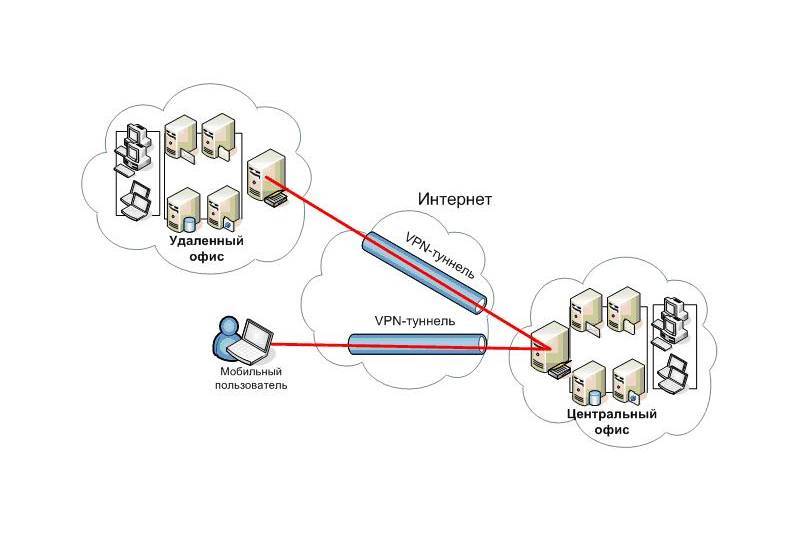

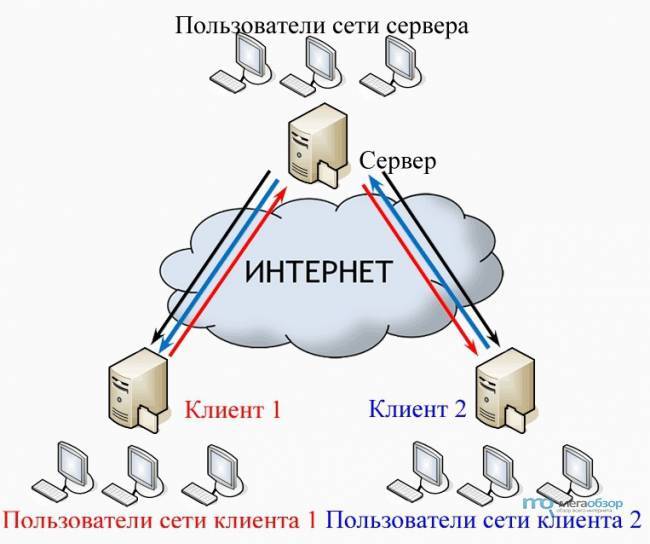

С помощью виртуальной частной сети можно подключить сетевые компоненты через другую сеть, например Интернет. Компьютер на Windows Server 2003 можно сделать сервером удаленного доступа, чтобы другие пользователи могли подключиться к нему с помощью VPN, а затем войти в сеть и получить доступ к общим ресурсам. Vpn-пользователи делают это путем “туннелинга” через Интернет или через другую общественную сеть таким образом, что обеспечивает ту же безопасность и функции, что и частная сеть. Данные отправляются через общедоступные сети с помощью инфраструктуры маршрутировки, но пользователю кажется, что данные отправляются по выделенной частной ссылке.

Настройка VPN-подключения с клиентского компьютера

Чтобы настроить подключение к VPN, выполните следующие действия. Чтобы настроить клиента для виртуального доступа к частной сети, выполните следующие действия на клиентской рабочей станции:

Примечание

Чтобы следовать этим шагам, необходимо войти в систему как член группы Администраторов.

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

На клиентской компьютере подтвердим, что подключение к Интернету правильно настроено.

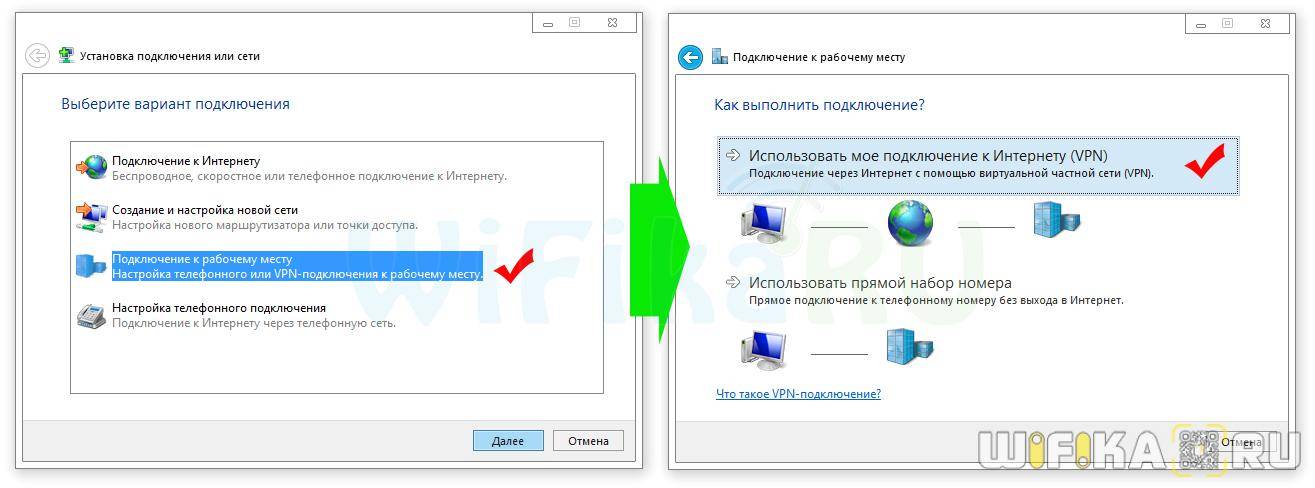

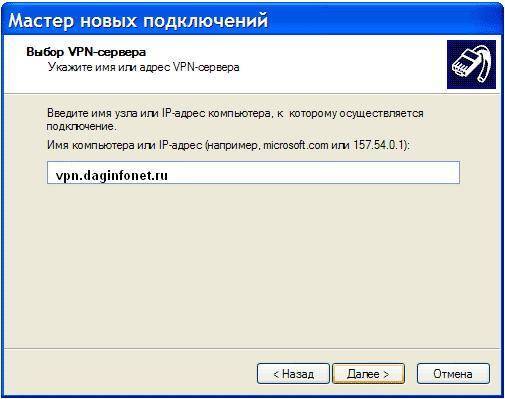

Нажмите > кнопку Start Control Panel Network > Connections. Нажмите кнопку Создать новое подключение в рамках сетевых задач, а затем нажмите кнопку Далее.

Щелкните Подключение в сеть на моем рабочем месте, чтобы создать подключение к диалогу. Для продолжения нажмите кнопку Далее.

Щелкните подключение виртуальной частной сети, а затем нажмите кнопку Далее.

Введите описательное имя для этого подключения в диалоговом окне имя компании, а затем нажмите кнопку Далее.

Нажмите кнопку Не набирайте начальное подключение, если компьютер постоянно подключен к Интернету. Если компьютер подключается к Интернету через поставщика интернет-служб (ISP), нажмите кнопку Автоматически наберите это начальное подключение, а затем нажмите имя подключения к провайдеру. Нажмите кнопку Далее.

Введите IP-адрес или имя сервера VPN (например, VPNServer.SampleDomain.com).

Нажмите кнопку Любое использование, если вы хотите разрешить любому пользователю, который входит на работу, иметь доступ к этому подключению. Щелкните Кнопку Мое использование, только если вы хотите, чтобы это подключение было доступно только для зарегистрированного в настоящее время пользователя. Нажмите кнопку Далее.

Нажмите кнопку Готово, чтобы сохранить подключение.

Нажмите > кнопку Start Control Panel Network > Connections.

Дважды щелкните новое подключение.

Щелкните Свойства, чтобы продолжить настройку параметров подключения. Чтобы продолжить настройку параметров подключения, выполните следующие действия:

- Если вы подключены к домену, щелкните вкладку Параметры, а затем нажмите кнопку включить Windows логона домена, чтобы указать, следует ли запрашивать сведения о логотипе Windows Server 2003 перед попыткой подключения.

- Если вы хотите, чтобы подключение было перенаправлено, если линия отброшена, щелкните вкладку Параметры, а затем выберите Redial, если строка отброшена.

Чтобы использовать подключение, выполните следующие действия:

Нажмите кнопку Начните, Подключение на кнопку , а затем нажмите новое подключение.

Если у вас в настоящее время нет подключения к Интернету, Windows предлагает подключиться к Интернету.

Когда подключение к Интернету выполнено, VPN-сервер подсказывает вам имя пользователя и пароль. Введите имя пользователя и пароль, а затем нажмите кнопку Подключение. Сетевые ресурсы должны быть доступны вам таким же образом, как и при непосредственном подключении к сети.

Примечание

Чтобы отключиться от VPN, щелкните правой кнопкой мыши значок подключения и нажмите кнопку Отключить.

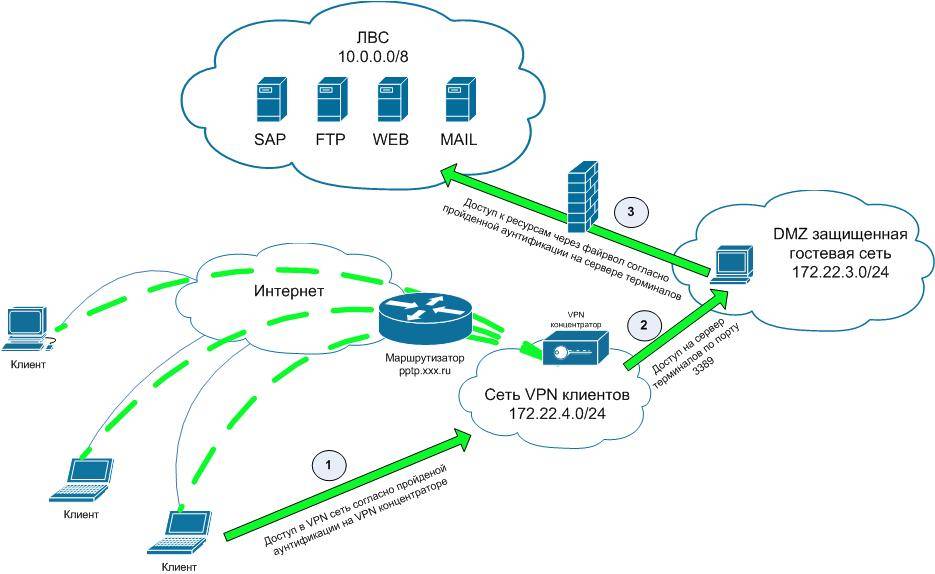

Почему именно PPTP?

Туннельный протокол PPTP позволяет зашифровать мультипротокольный трафик, а затем инкапсулировать (упаковать) его в IP-заголовок, который будет отправлен по локальной или глобальной сети. PPTP использует:

- TCP-подключение для управления туннелем;

- модифицированную версию GRE (общая инкапсуляция маршрутов) для инкапсулирования PPP-фреймов туннелированных данных.

Полезная нагрузка передаваемых пакетов может быть зашифрована (с помощью протокола шифрования данных MPPE), сжата (используя алгоритм MPPC) или зашифрована и сжата.

PPTP легок в развертывании, не требует инфраструктуры сертификатов и совместим с подавляющим большинством NAT-устройств. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент. Также клиенты для подключения по PPTP есть в Linux, xBSD и Mac OS X. Провайдеры знают об этих преимуществах, и именно поэтому для организации подключения к интернету часто используют PPTP, даже несмотря на то, что изначально у него защищенность ниже, чем у L2TP, IPSec и SSTP (PPTP чувствителен к словарным атакам, кроме того, VPN-подключение, основанное на протоколе PPTP, обеспечивает конфиденциальность, но не целостность передаваемых данных, так как отсутствуют проверки, что данные не были изменены при пересылке).

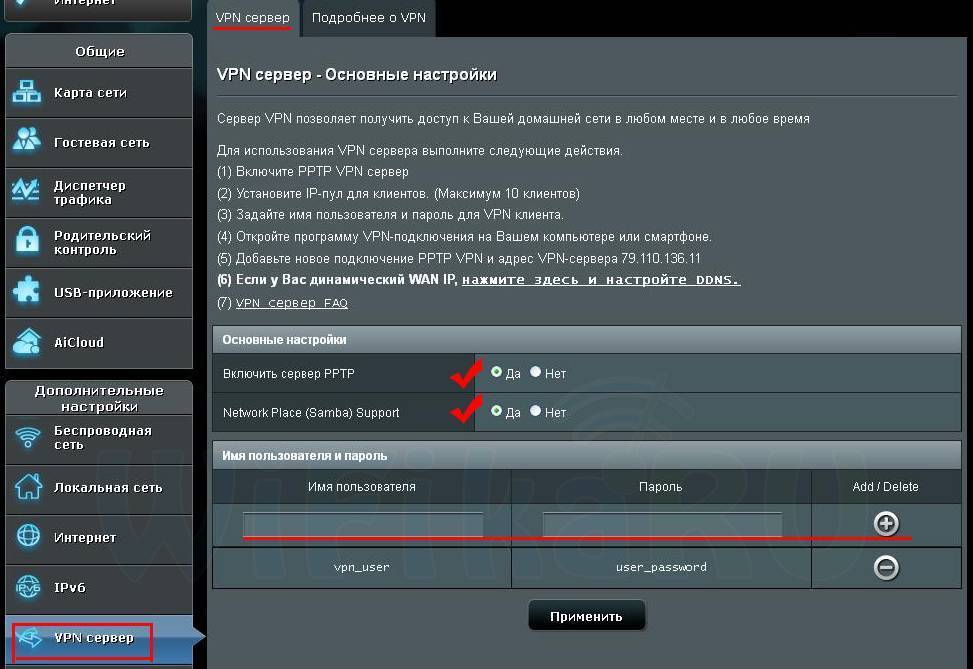

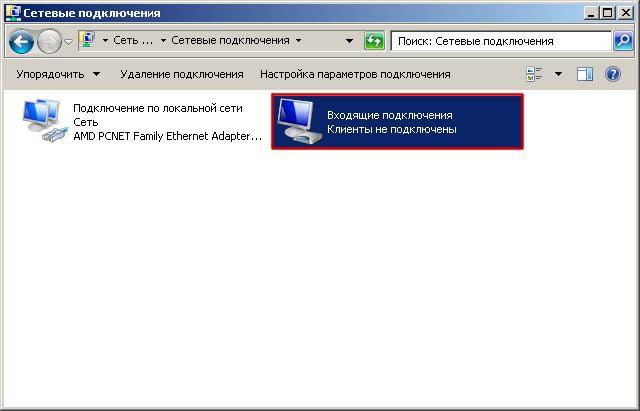

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

- Откройте «Командную строку» через комбинацию клавиш Win + R.

- Введите и перейдите по команде.

- В открывшемся окне нужно нажать Alt, в верхнем левом углу выберите файл «Новое входящее подключение…».

- Теперь нужно добавить пользователя, которому разрешается подключаться к VPN. В небольшом окне нужно придумать логин и пароль для входа. После создания новой учетной записи нажмите «Далее», отмечайте подключаться через Интернет.

- Теперь надо настроить IPv4 протокол, выберите его в списке и перейдите в Свойства.

- В данном меню можно снять отметки со всех остальных функций. Также можно настроить диапазон IP-адресов, которые смогут подключаться к серверу. По умолчанию стоит настройка по DHСP.

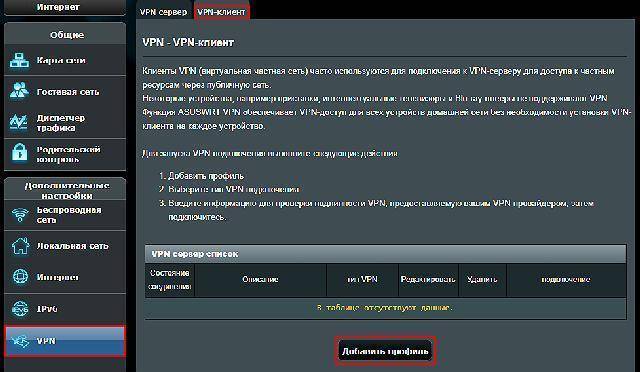

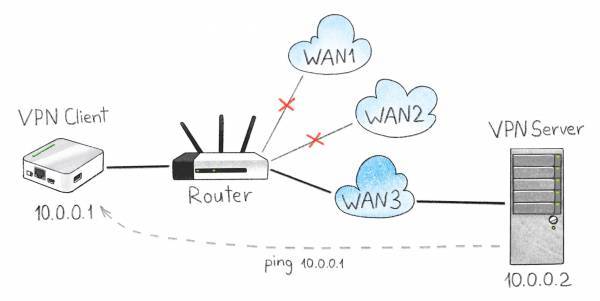

- Теперь нужно настроить роутер, через который раздается Интернет на компьютер. В зависимости от производителя меню настроек будет отличаться. Более подробно о настройках определенного роутера можно узнать у производителя.

- Нужно перенаправить все подключения с порта 1723 на созданный VPN-сервер, ему также нужно задать постоянный IP или создать доменное имя через бесплатные сервисы (DynDNS, Free DNS и т. п.).

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

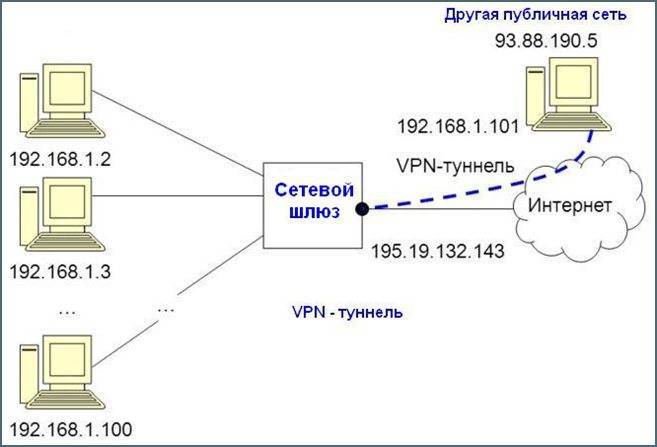

Решение

Чтобы устранить эту проблему, настройте клиентские компьютеры на использование параметра шлюза по умолчанию в локальной сети для интернет-трафика и статического маршрута в удаленной сети для трафика на основе VPN.

Примечание

Поскольку существует несколько версий Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

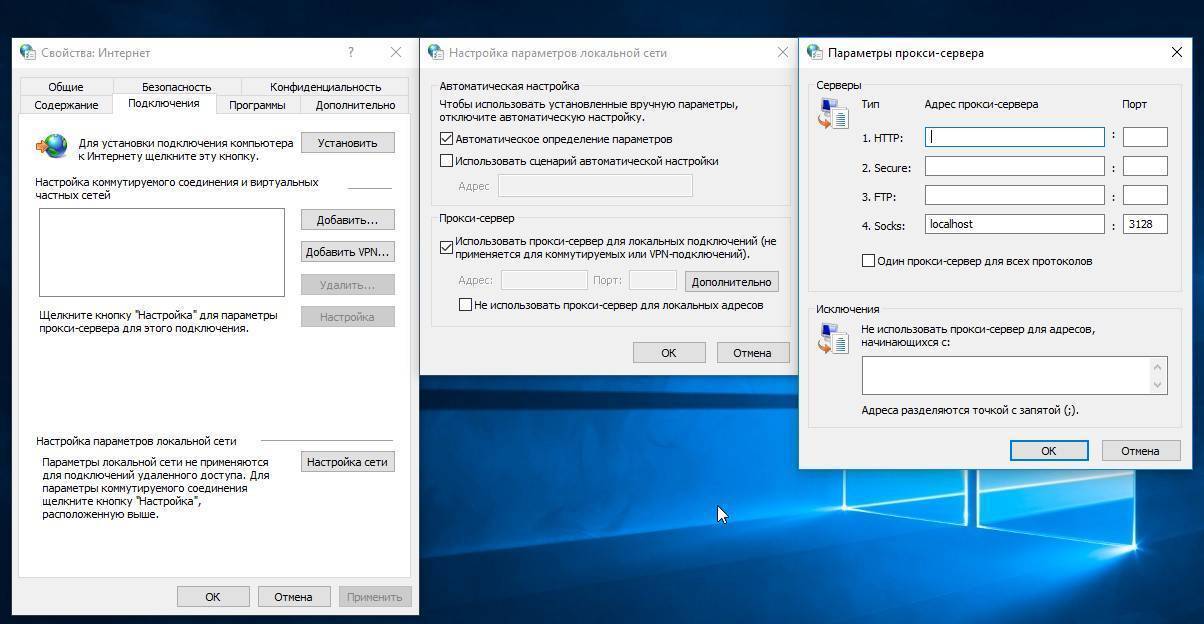

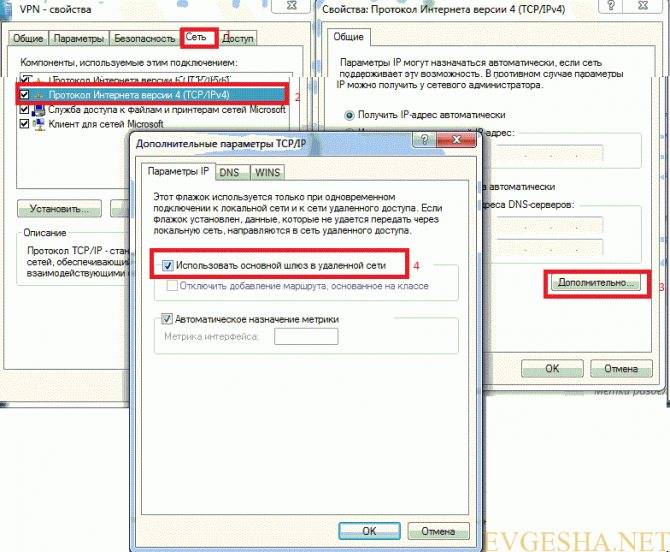

Шаг 2. Настройка свойств vpn-клиента TCP/IP

Отключение шлюза по умолчанию в параметре удаленной сети в элементе подключения к VPN на клиентской компьютере:

- Дважды щелкните “Мой компьютер”, а затем выберите ссылку “Подключение к сети” и “Подключение к сети”.

- Щелкните правой кнопкой мыши ПОДКЛЮЧЕНИЕ VPN, которое необходимо изменить, а затем выберите Свойства.

- Выберите вкладку Networking, выберите Протокол Интернета (TCP/IP) в проверенных компонентах, используемых в этом списке подключения, а затем выберите Свойства.

- Выберите Расширенный, а затем удаляйте шлюз Use по умолчанию на удаленном сетевом чековом окне.

- Выберите ОК, выберите ОК, а затем выберите ОК.

Шаг 3. Подключение сервер, на который запущен маршрут и удаленный доступ

На клиентном компьютере подключись к Интернету, а затем создадим VPN-подключение к серверу, на который запущен маршрутинг и удаленный доступ.

Примечание

Невозможно подключиться к ресурсам удаленной сети, так как в конфигурации VPN TCP/IP вы отключили шлюз Use Default в настройках удаленной сети.

Шаг 4. Добавление статического маршрута в клиент

Добавьте статический маршрут на клиентский компьютер, использующий следующую конфигурацию:

- Удаленная сеть — это пункт назначения.

- Правильная маска подсети используется для удаленной сети.

- Первый IP-адрес из статического пула IP-адресов, который вы настроили в шаге Настройте сервер, на который запущен маршрут и удаленный доступ, чтобы использовать статичный раздел пула IP-адресов этой статьи, является шлюзом.

Примечание

Сервер маршрутивки и удаленного доступа назначает этот первый IP-адрес водителю минипорта широкой сети (WAN).

Например, чтобы добавить статический маршрут в сеть с IP-адресом 192.168.10.0, подсетевая маска 255.255.255.0 и шлюз (первый IP-адрес диапазона, присвоенный пулу статических IP-адресов) 192.168.1.1, запустите следующую команду:

Примечание

Если вы используете переключатель -p с Windows 2000 или Windows NT 4.0, маршрут будет выполнен стойким. Используйте этот переключатель, чтобы обеспечить сохранение записи маршрутов при перезапуске компьютера.

Примечание

Этот переключатель не поддерживается ни на компьютерах Microsoft Windows, microsoft Windows 98, ни на 95-Windows Microsoft Windows.

Возможные проблемы

Большая часть проблем решается при помощи логов, которые находятся в папке C:\Program Files\OpenVPN\log. Уровень детализации лога контролируется параметром verb в конфигурационном файле сервера или клиента.

Также возможны следующие часто возникающие проблемы:

- Проблема: клиент постоянно пытается подключиться к серверу, но соединения не происходит или подключение зависает.

Причина: сервер блокирует подключения по настроенному порту VPN (в нашем примере, 443).

Решение: на сервере необходимо добавить 443 порт в исключения брандмауэра или отключить последний.

- Проблема: при попытке подключиться к серверу выскакивает ошибка «Не удалось подключиться к config».

Причина: ошибка в настройках.

Решение: перепроверьте каждую строчку файла конфигурации. Проверьте наличие всех файлов, на которые ссылаетесь в настройках.

- Проблема: клиенты получают одинаковые IP-адреса.

Причина: подключение выполняется под одним и тем же пользователем.

Решение: сервер выдает одинаковые адреса одинаковым клиентам. Необходимо настроить авторизацию на сервере и выдать каждому клиенту индивидуальные настройки.

- Проблема: соединение происходит, но через несколько минут связь прерывается.

Причина: дублирование IP-адресов.

Решение: данная проблема описана выше (пункт 3).

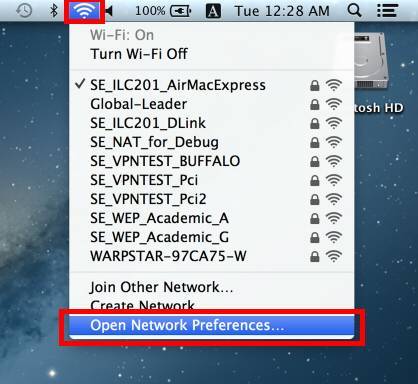

6.5. Настройка L2TP клиента Mac OS X

Здесь приведена инструкция по подключению к общедоступному VPN Gate серверу ретрансляции с помощью L2TP/IPsec VPN-клиента, встроенного в Mac OS X.

В этой инструкции все скриншоты делаются на Mac OS X Mountain Lion. В других версиях Mac OS X настройки аналогичны, однако могут быть незначительные отличия в пользовательском интерфейсе.

Мы приводим скриншоты экрана, сделанные в английской версии Mac OS X. Если вы используете ОС с другим языком, вы все равно сможете легко настроить подключение, следуя приведенным ниже инструкциям.

1. Начальные настройки (делается только один раз в первый раз)

Нажмите значок сети в правом верхнем углу экрана. Нажмите «Открыть настройки сети …» в появившемся меню.

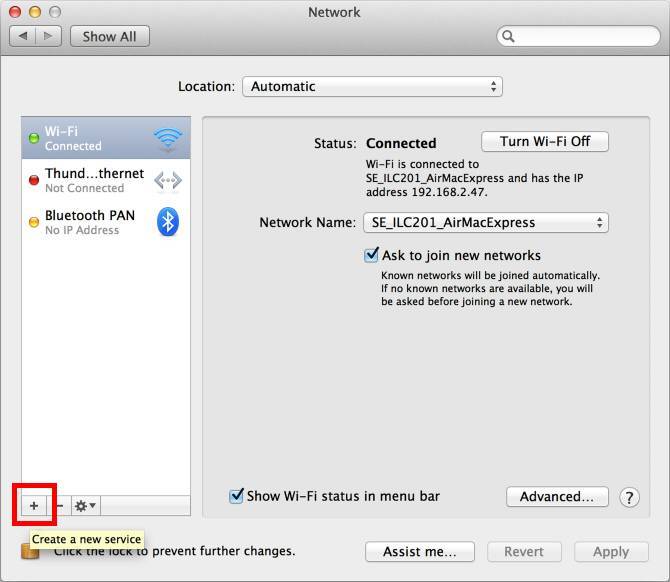

Нажмите кнопку «+» на экране конфигурации сети.

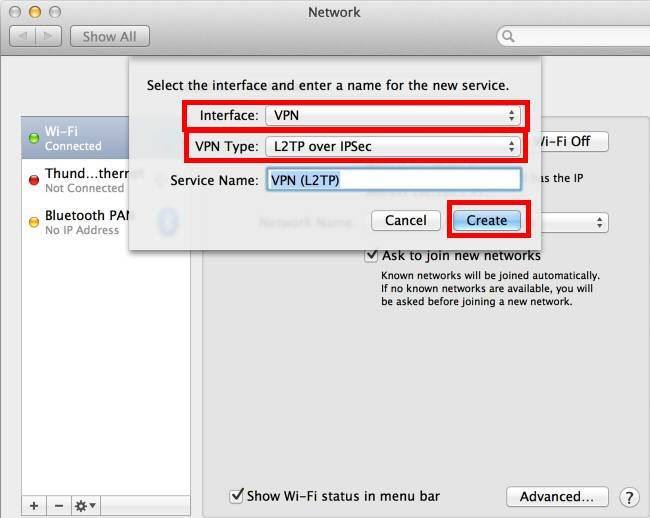

Выберите «VPN» в поле «Interface», «L2TP через IPsec» в поле «VPN Type» и нажмите кнопку «Create».

Будет создана новая конфигурация L2TP VPN, и появится окно конфигурации.

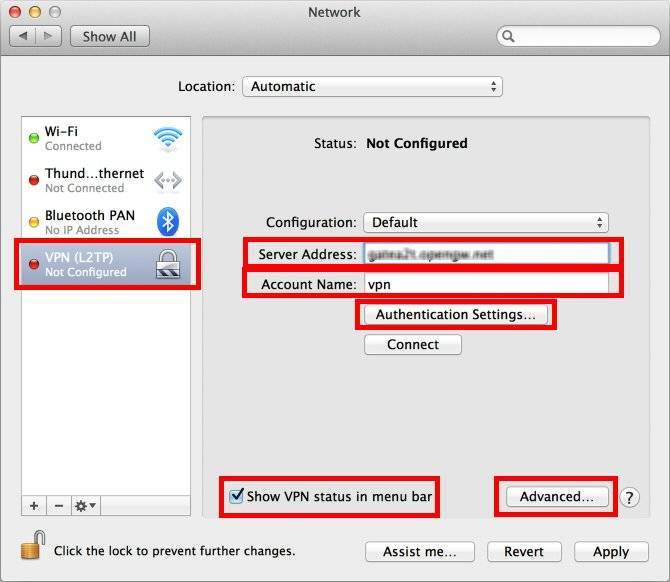

На этом экране вы должны указать либо имя хоста, либо IP-адрес SoftEther VPN-сервера.

После того как вы укажите «Server Address», введите имя пользователя в поле «Account Name», которое находится рядом с полем «Server Address».

Далее нажмите кнопку «Authentication Settings…».

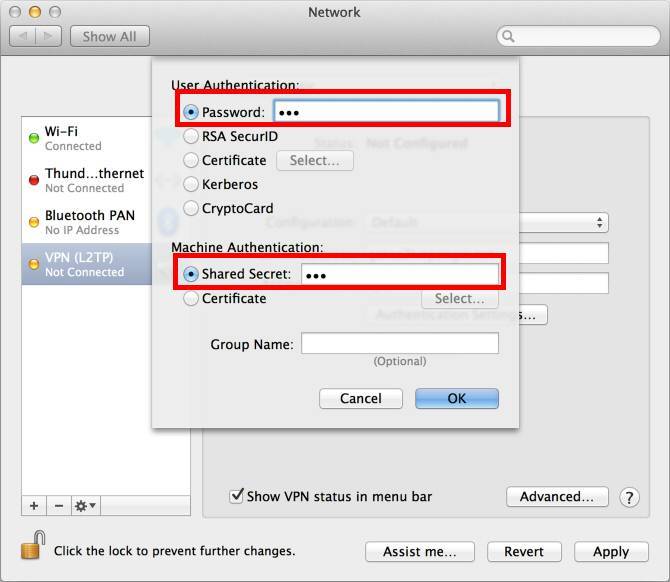

Откроется экран аутентификации. Введите свой пароль в поле «Password». Укажите предварительный общий ключ также в поле «Shared Secret». После их ввода нажмите кнопку «ОК».

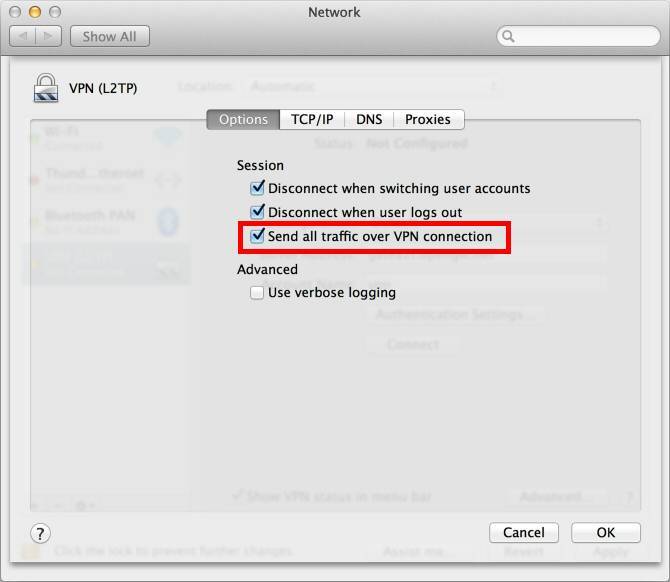

После возврата к предыдущему экрану установите флажок «Show VPN status in menu bar» и нажмите кнопку «Advanced…».

Появятся расширенные настройки. Установите флажок «Send all traffic over VPN connection»/«Отправить весь трафик через VPN-соединение» и нажмите кнопку «ОК».

На экране настроек VPN-подключения нажмите кнопку «Connect»/«Подключиться», чтобы запустить VPN-подключение.

2. Запустите VPN-подключение

Вы можете установить новое VPN-подключение нажав кнопку «Connect»/«Подключиться» в любое время. Вы также можете установить VPN-подключение, щелкнув значок VPN в строке меню.

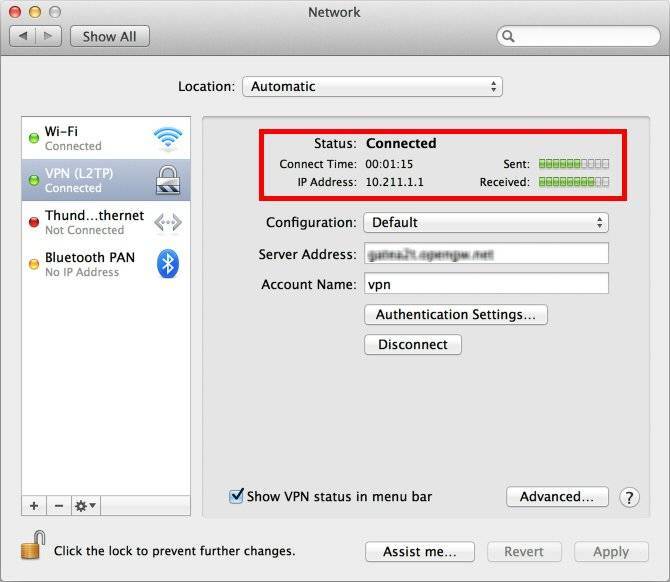

После того, как VPN-подключение будет установлено, окно настройки VPN-подключения станет таким, как показано ниже, а «Status»/«Статус» будет «Connected»/«Подключен». Ваш частный IP-адрес VPN и время подключения будут отображаться в окне.

3. Наслаждайтесь VPN связью

Пока VPN-подключение установлено, все соединения будут проходить через VPN-сервер. Вы можете получить доступ к любым локальным серверам и рабочим станциям в сети, к которой подключились.

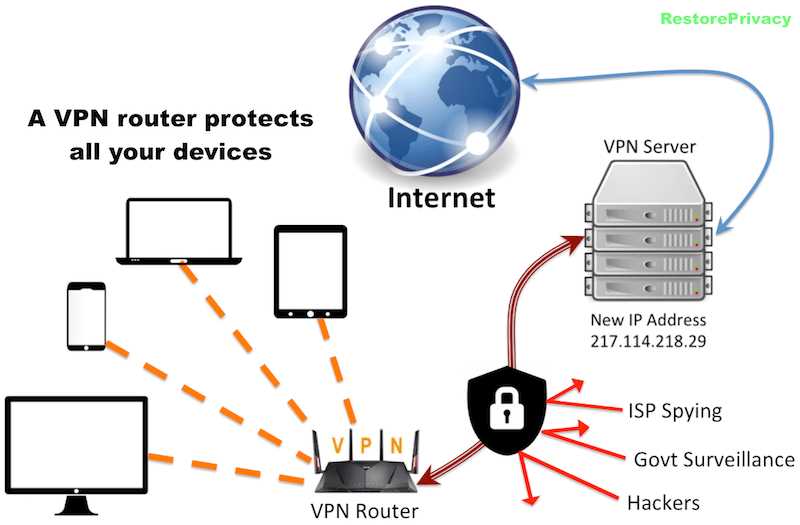

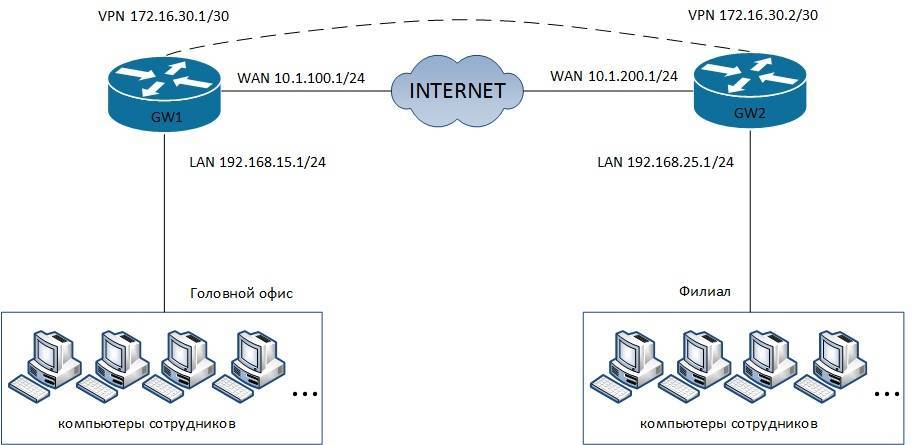

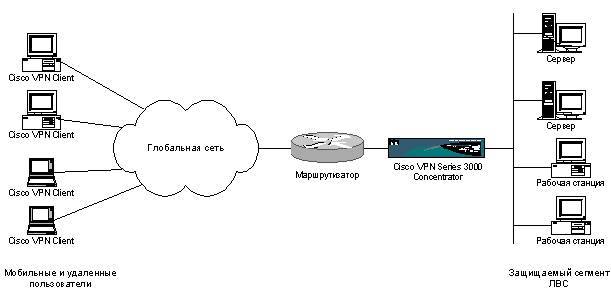

Обзор VPN

Виртуальная частная сеть — это средство подключения к частной сети (например, к сети офисов) с помощью общедоступных сетей (например, Интернета). VPN сочетает достоинства подключения к диалоговому серверу с легкостью и гибкостью подключения к Интернету. С помощью подключения к Интернету вы можете путешествовать по всему миру и в большинстве мест подключаться к вашему офису с помощью локального звонка на ближайший номер телефона с доступом к Интернету. Если у вас есть высокоскоростное подключение к Интернету (например, кабель или DSL) на компьютере и в офисе, вы можете общаться с вашим офисом на полной скорости Интернета, что намного быстрее, чем любое подключение к сети, использующее аналоговый модем. Эта технология позволяет предприятию подключаться к филиалам или другим компаниям через общению, сохраняя при этом безопасные коммуникации. Vpn-подключение через Интернет логически работает в качестве выделенной широкой сети области (WAN) ссылку.

Виртуальные частные сети используют ссылки с проверкой подлинности, чтобы убедиться, что к вашей сети могут подключаться только уполномоченные пользователи. Чтобы убедиться, что данные безопасны по мере перемещения по общедоступным сетям, vpn-соединение использует протокол туннелинга point-to-point (PPTP) или Протокол туннелинга уровня 2 (L2TP) для шифрования данных.

Установка OpenVPN и Webmin

Для настройки мы будем использовать VDS с установленной системой CentOS 6.

OpenVPN

Для начала нужно установить OpenVPN. Подключитесь к серверу по SSH и выполните следующие команды:

yum install epel-release yum install openvpn -y

Ключ позволит автоматически выбирать на все запросы системы в процессе установки.

После завершения установки выполните следующие настройки:

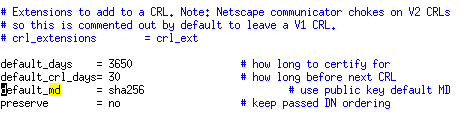

1. Измените метод шифрования в конфигурационном файле, чтобы в будущем при выпуске и проверке сертификатов не возникало проблем.

Для этого откройте файл /etc/openvpn/openvpn-ssl.cnf:

nano /etc/openvpn/openvpn-ssl.cnf

Найдите строку и замените значение на :

Сохраните изменения и закройте файл.

2. Активируйте IP-форвардинг в sysctl.

Для этого откройте файл /etc/sysctl.conf:

nano /etc/sysctl.conf

Замените значение переменной с на .

Сохраните изменения и закройте файл.

3. Очистите правила iptables.

Чтобы не углубляться на данном этапе в правила firewall, очистите правила iptables командой ниже. При необходимости вы сможете в дальнейшем самостоятельно настроить правила, используя материал в сети.

Выполните команду:

iptables -F

После перезапустите службу network для применения изменений:

/etc/init.d/network restart

Webmin

Далее установите Webmin – графический web-интерфейс для управления операционными системами Linux. Использование Webmin значительно упростит последующую работу.

1. Откройте файл :

nano /etc/yum.repos.d/webmin.repo

Внесите в него следующие правки:

name=Webmin Distribution Neutral #baseurl=http://download.webmin.com/download/yum mirrorlist=http://download.webmin.com/download/yum/mirrorlist enabled=1

Сохраните и закройте файл.

2. Импортируйте GPG-ключ:

rpm --import http://www.webmin.com/jcameron-key.asc

3. Установите Webmin:

yum install -y webmin

После установки Webmin запустится автоматически. Вам останется только добавить его в автозагрузку:

chkconfig webmin on

Тестирование скорости VPN-соединения

Тест скорости VPN соединения нужен, чтобы оценить, насколько снизится пропускная способность сети. Также он позволяет оценить качество соединения. Провести проверку можно следующим образом:

- Узнать скорость интернет-соединения без VPN. Проще всего выяснить это значение с помощью FCC testing. В нем три составляющие: задержка, скорость загрузки и выгрузки.

- Подключиться к VPN серверу.

- Повторно пройти тест, получив новые значения уже с учетом VPN соединения.

- Сравнить показатели и узнать разницу.

Финальные цифры продемонстрируют, какая часть скорости теряется. Зная это значение, можно попытаться увеличить скорость vpn соединения, подобрав другую программу.

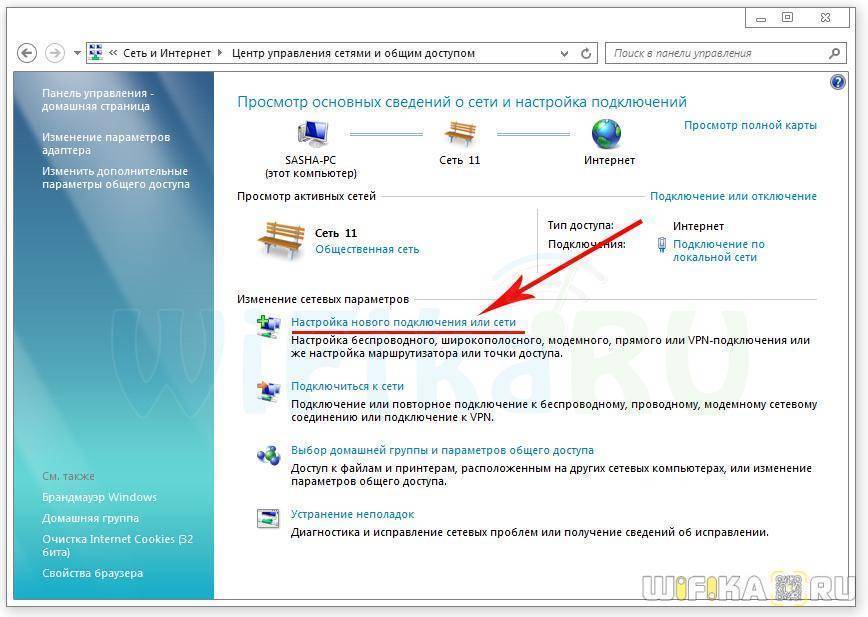

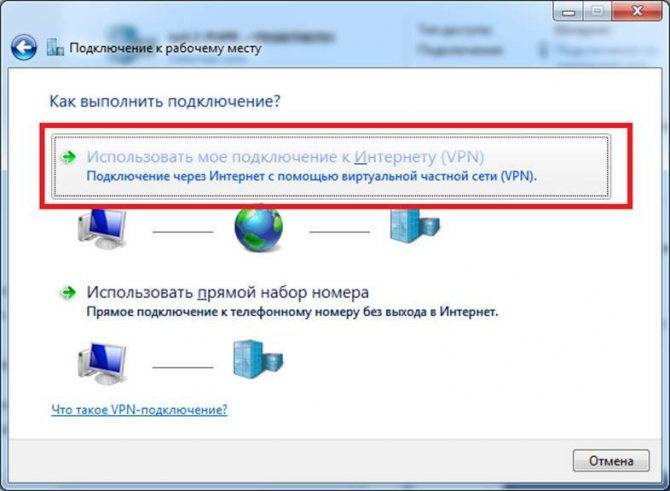

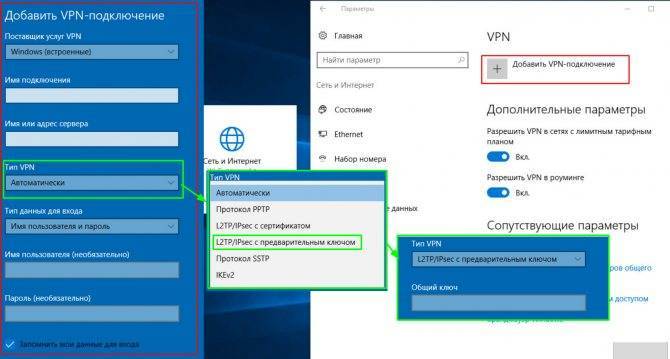

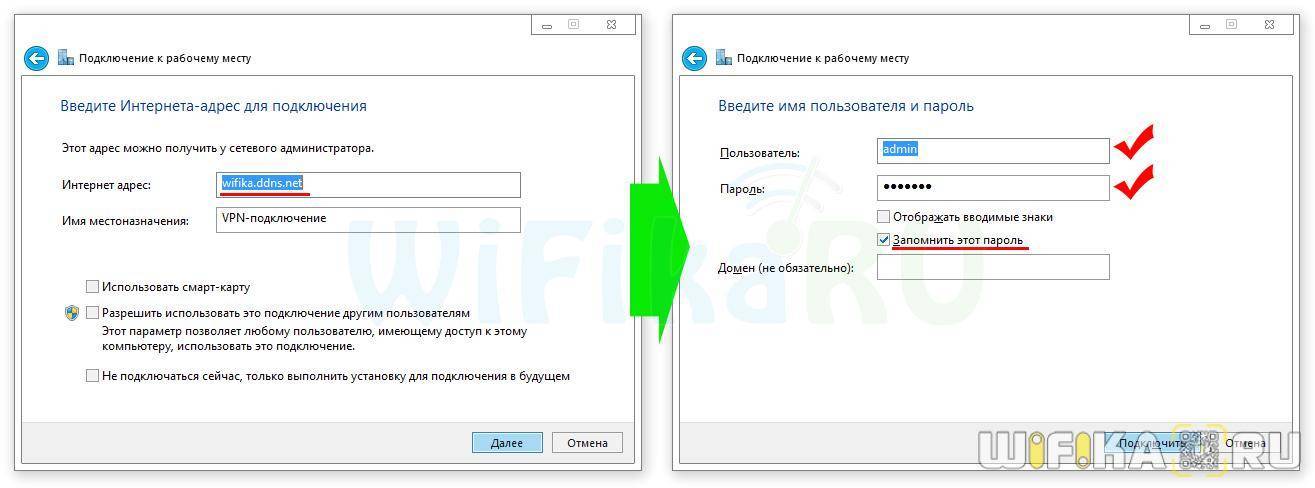

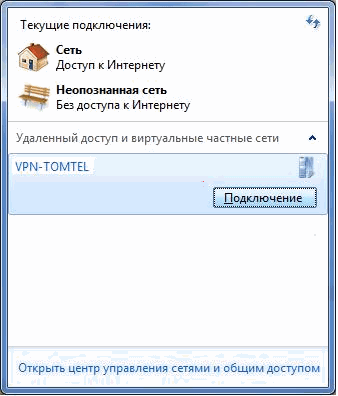

Настройка через Панель управления

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

- Вначале нужно перейти в «Центр управления сетями и общим доступом». Используйте поиск программ или перейдите через значок сети. Также можно использовать сочетание клавиш Win + R и ввести в строку

- Нажмите на пункт «Настройка нового подключения или сети».

- Нажимайте на третий пункт «Подключение к рабочему месту».

- Теперь перед пользователем появится окно с выбором способа, как подключиться к серверу. Если в дальнейшем планируется использовать VPN-подключение для Windows 7 из удаленного места, например, из дома или кафе, то нужно создать защищенную сеть, проходящую через Интернет. Если же компьютер используется только на рабочем месте в локальной сети, то выбирайте второй пункт без Интернета. Для соединения потребуется подключать все устройства через LAN-кабели (оптоволоконные или телефонные). Лучше на Windows 7 и других ОС создавать частную защищенную сеть (VPN) с подключением через Интернет, это удобнее и практичнее в использовании.

- Теперь Windows XP, 7 и т. п. потребует от пользователя данные для соединения с сервером. Для этого нужно узнать IP или домен сервера у поставщика услуг. Их вписывают в первую строку. Вторая графа является названием для данного соединения, можно выбрать любое значение.

- Последним действием нужно указать данные для доступа к сети. Имя пользователя и пароль также выдается поставщиком услуг.

- Далее производится подключение согласно введенным данным. На этом этапе может возникнуть ряд проблем и ошибок, вызванных неправильной работой или настройкой Виндовс. Об их исправлении будет описано позже.

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

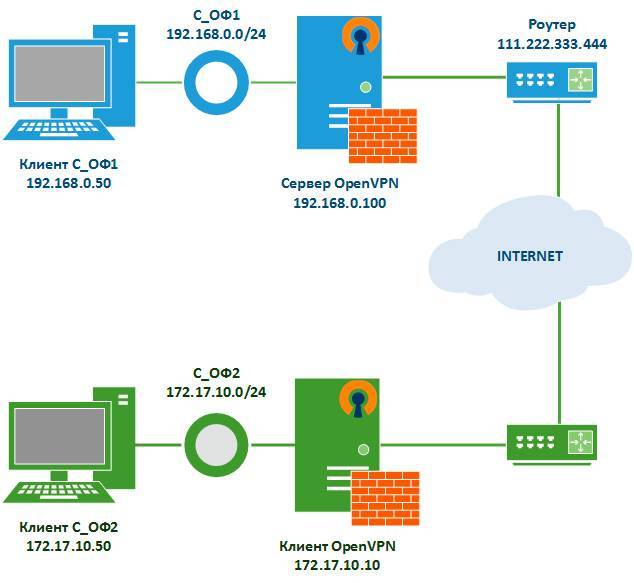

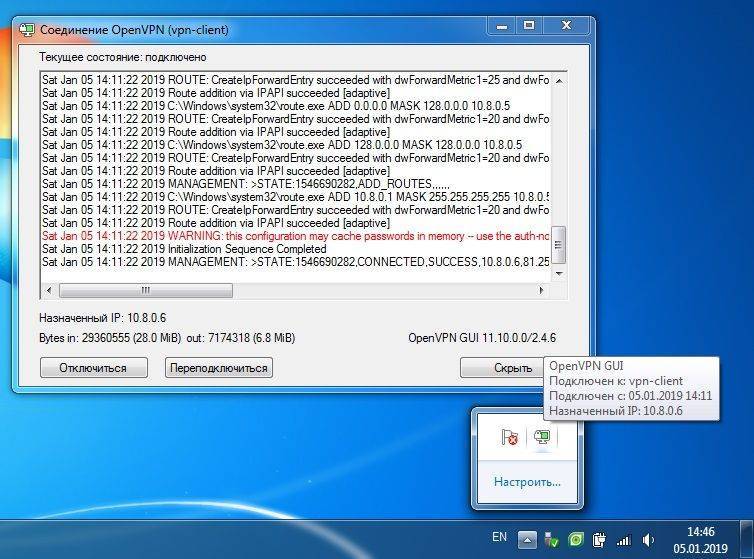

Шаг 3. Подключение VPN туннелей

Результат: Оба туннеля подключены

Шаг 3.1. Импортируйте загруженные профили в программу OpenVPN на обоих компьютерах. Для этого запустите программу OpenVPN GUI (хотя она уже должна быть запущена) и найдите ее ярлычок в системном трее Windows, рядом с часами.

Нажмите на ярлычок правой кнопкой мыши и выберите пункт “Импорт профиля” (Import file). Затем выберите сохранный профиль на своем компьютере.

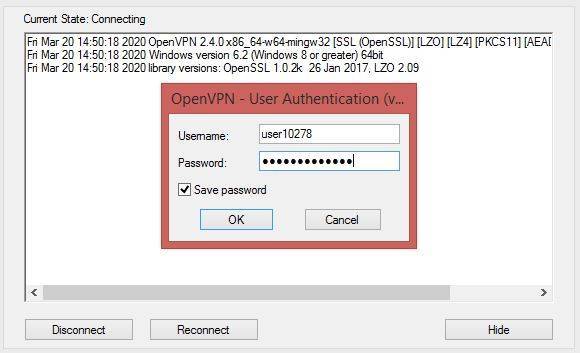

Шаг 3.2. Теперь давайте подключим туннели на обоих компьтерах. При установлении соединения вас попросят ввести логин и пароль, который вы назначили туннелю в личном кабинете сайта VPNKI. Естественно, на каждом компьютере мы указываем свое собственное имя и пароль. В данном случае скриншот показывает подключение Компьютера 1. На втором компьютере имя будет user10279.

После успешного подключения вы увидите в системном трее Windows зеленый значок OpenVPN, который означает, что подключение успешно.

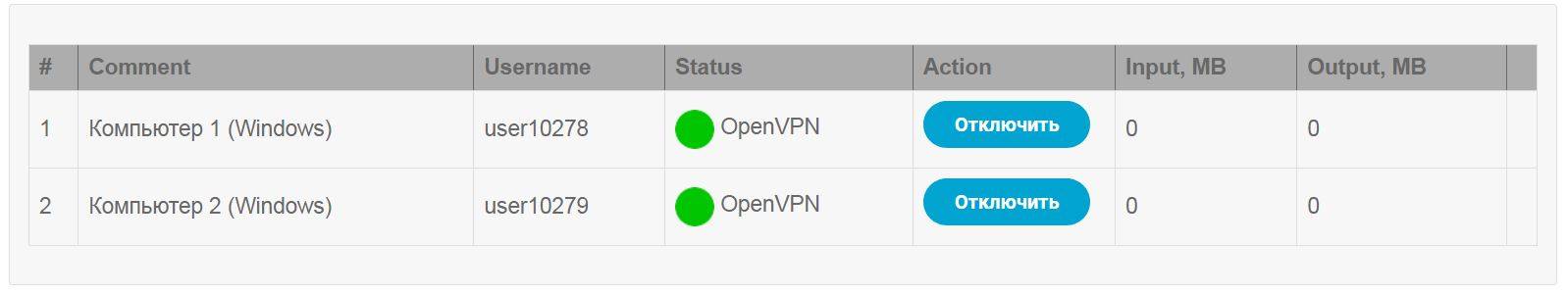

Если так, то имеет смысл посмотреть как оба соединения выглядят на стороне сервера VPNKI. Для этого перейдите в пункт меню “Статус подключений” в личном кабинете сайта. На сайте вы увидите приблизительно такую картину.

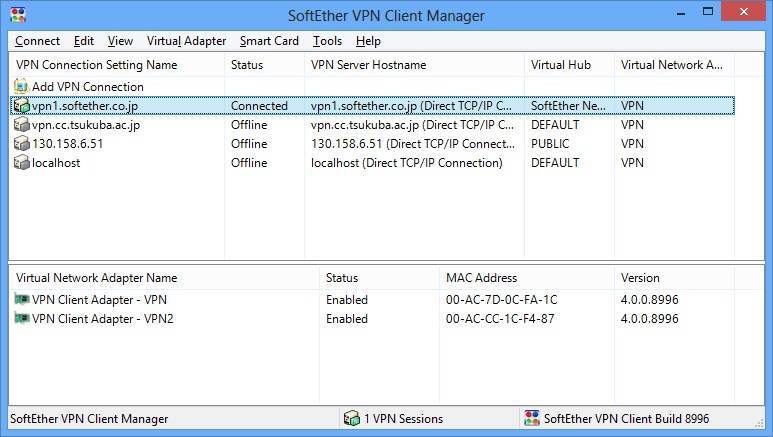

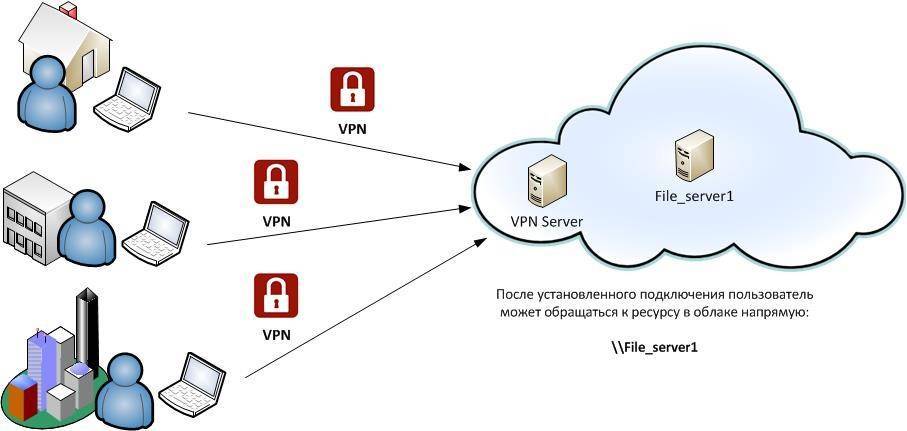

1.1. Ad-hoc VPN (Специальный VPN).

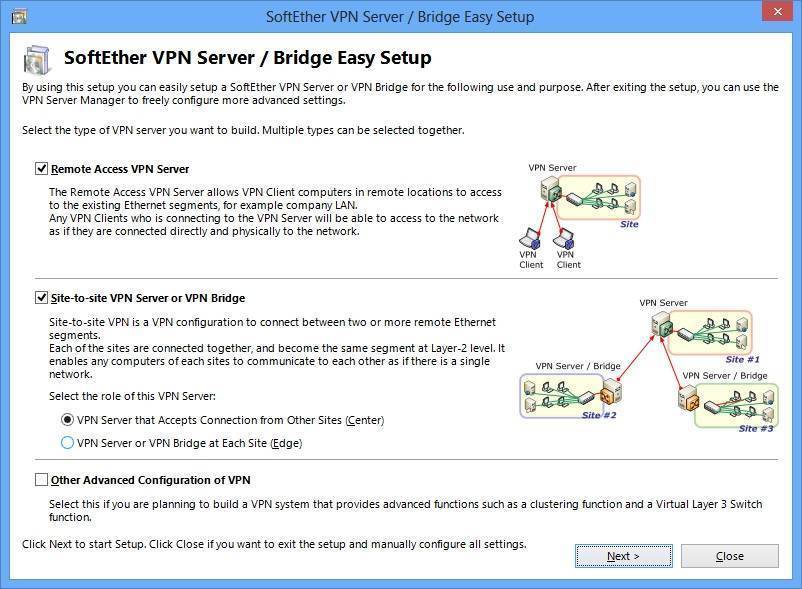

Создать ad-hoc VPN состоящий из небольшого числа компьютеров используя SoftEther VPN. Несмотря на большие расстояния, легко взаимодействовать по любым ориентированным на локальные сети протоколам.

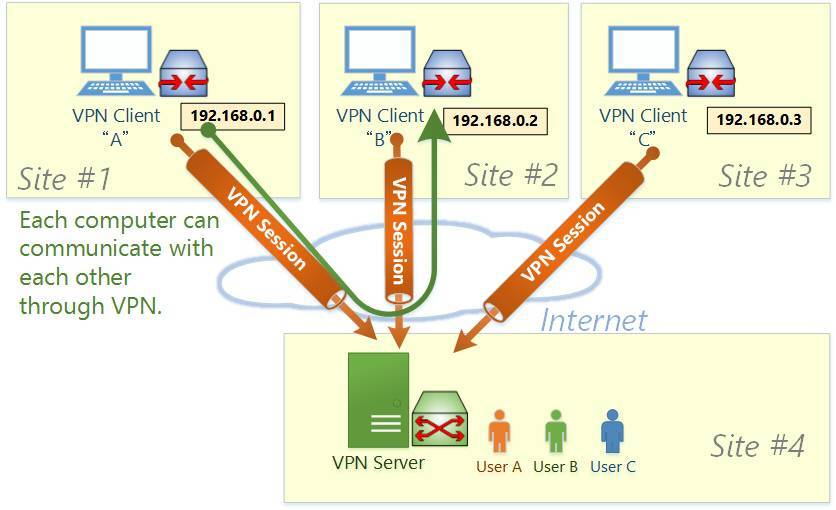

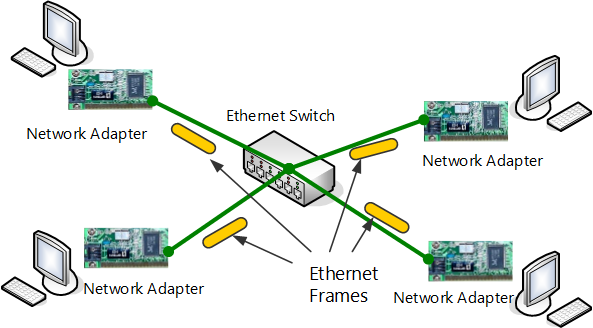

Принципы

SoftEther VPN может построить распределенный виртуальный сегмент Ethernet. Если вам нужно сделать так, чтобы географически распределенные компьютеры имели связь друг с другом так, как будто они подключены к единой сети Ethernet, то применив SoftEther VPN вы сможете сделать это самым простым способом.

Сначала настройте VPN-сервер. Затем настройте VPN-клиенты на ПК каждого участника. Наконец, запустите VPN-подключения на каждом VPN-клиенте. Тогда каждый клиент сможет использовать любые протоколы основанные на IP или Ethernet через VPN, даже если они разбросаны по всему миру.

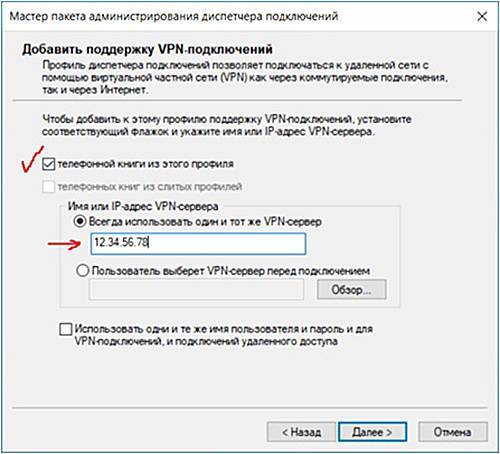

Шаг 1. Настройка SoftEther VPN-сервера

Выберите компьютер в группе, который будет VPN-сервером. Настройте SoftEther VPN Server на этом компьютере. Это сделать очень просто, используя установщик и инициировав мастера начальной настройки в графическом интерфейсе.

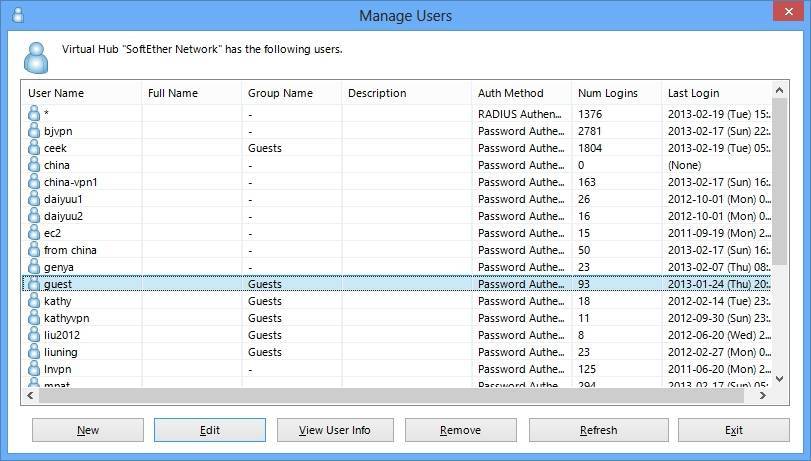

Шаг 2. Создание пользователей

На VPN сервере вы можете добавить несколько пользователей в виртуальный концентратор. Каждый пользователь имеет пароль. После этого разошлите пары имя пользователя и пароль каждому участнику VPN.

Шаг 3. Настройте VPN-клиент на ПК каждого участника

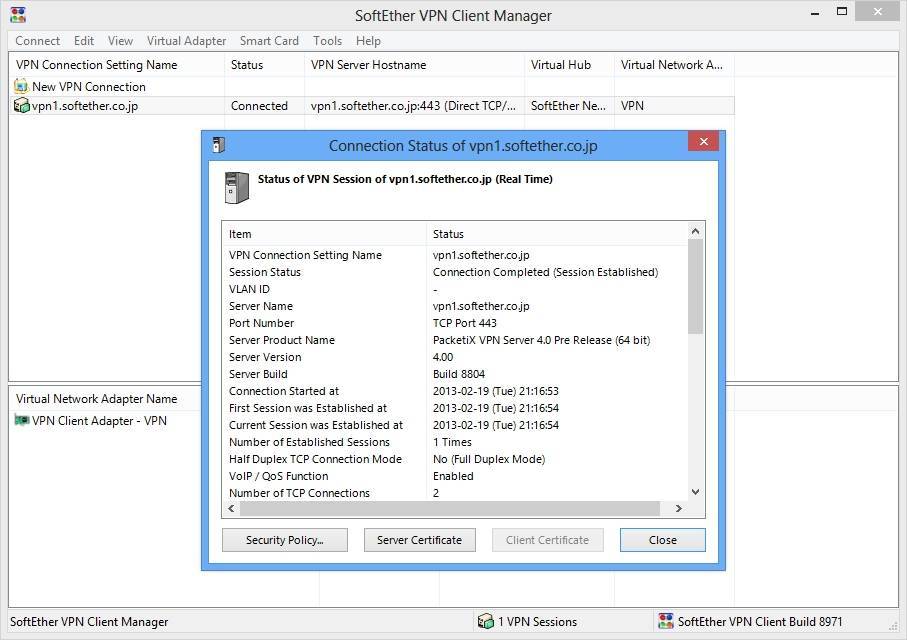

На ПК каждого участника установите SoftEther VPN Client. Введите адрес сервера, имя пользователя и пароль.

Если участником VPN является устройство под управлением Mac OS X, iPhone или Android, настройте L2TP / IPsec VPN-клиент на всех устройствах вместо SoftEther VPN. Другим решением является использование OpenVPN клиента на Mac OS X, iPhone или Android для подключения к SoftEther VPN Серверу.

Шаг 4. Настройте IP-адреса

Характеристики виртуальной частной сети SoftEther точно такие же, как и у физического сегмента Ethernet. Таким образом, вы должны назначить IP-адреса на каждом ПК.

Как и на физическом Ethernet`е самым простым способом это сделать – настроить частные IP-адреса на каждом ПК, например, 192.168.0.0/24. Убедитесь, только что они не пересекаются с частными IP-адресами на физических интерфейсах компьютеров всех участников.

Другое решение – использовать DHCP-сервер для автоматической раздачи IP-адресов. Вы можете активировать виртуальный DHCP-сервер на SoftEther VPN-сервере, и он будет по умолчанию раздавать IP-адреса из сети 192.168.30.0/24.

Шаг 5. Взаимодействие как в физическом Ethernet`е

Когда все компьютеры подключены к виртуальному концентратору на SoftEther VPN-сервере, все компьютеры и смартфоны теперь могут взаимодействовать друг с другом, как если бы они все были подключены к единой сети Ethernet. Вы можете пользоваться протоколами общего доступа к файлам, приложениями удаленной печати, удаленного рабочего стола, базой данных SQL и любыми другими приложениями используемыми в локальной сети, несмотря на расстояния и географическое местоположение.

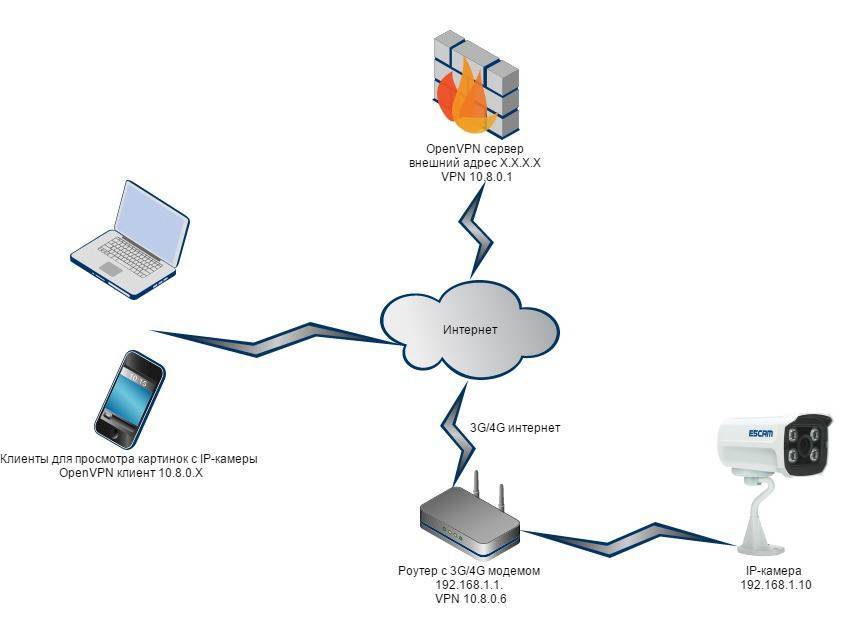

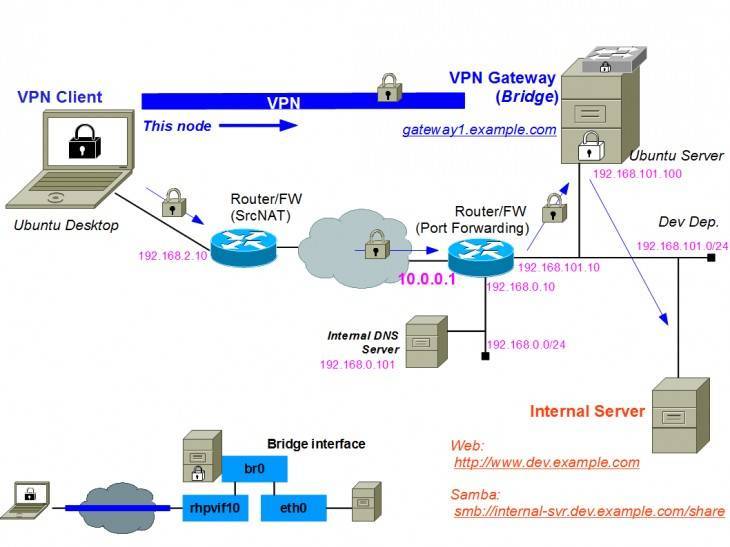

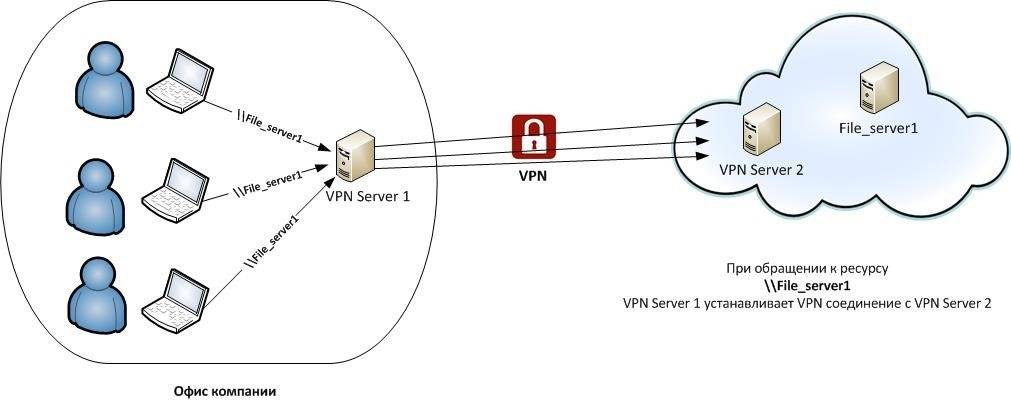

Доступ к локальной сети

По инструкции выше мы сможем получить доступ только к серверу, на котором установлен OpenVPN. Для получения доступа ко всей внутренней сети, выполним следующие шаги.

1. Настройка реестра

Для включения IP маршрутизации в Windows необходимо в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters найти параметр IPEnableRouter и задать ему значение 1. Это можно сделать в утилите редактирования реестра (regedit) или командой:

reg add “HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters” /v IPEnableRouter /t REG_DWORD /d 1 /f

* командную строку необходимо запускать от администратора.

2. Настройка OpenVPN Server

В конфигурационный файл OpenVPN добавим:

push “route 172.16.10.0 255.255.255.0”

push “route 192.168.2.0 255.255.255.0”

* где 172.16.10.0 — VPN сеть; 192.168.2.0 — локальная сеть, в которую необходимо «попасть» пользователям openvpn.

При необходимости использовать DNS внутренней сети также добавим:

push “dhcp-option DNS 192.168.0.15”

push “dhcp-option DNS 192.168.0.16”

push “dhcp-option DOMAIN dmosk.local”

* где 192.168.0.15 и 192.168.0.16 — внутренние DNS-серверы; dmosk.local — домен, который будет добавляться к узлам, обращение к которым идет по неполному имени.

Если нам нужно, чтобы все запросы клиента (в том числе, Интернет) ходили через сервер OpenVPN, добавляем:

push “redirect-gateway def1”

* в таком случае, нам не обязательно добавлять push route, который мы использовали выше.

Перезагружаем службу OpenVpnService.

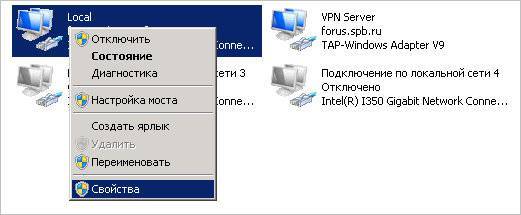

3. Разрешаем доступ к локальной сети

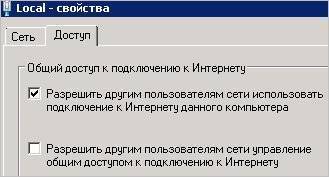

Заходим в управление сетевыми подключениями (Панель управления\Сеть и Интернет\Сетевые подключения). Кликаем правой кнопкой мыши по адаптеру локальной сети – Свойства:

На вкладке Доступ ставим галочку Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера:

… и сохраняем настройки.

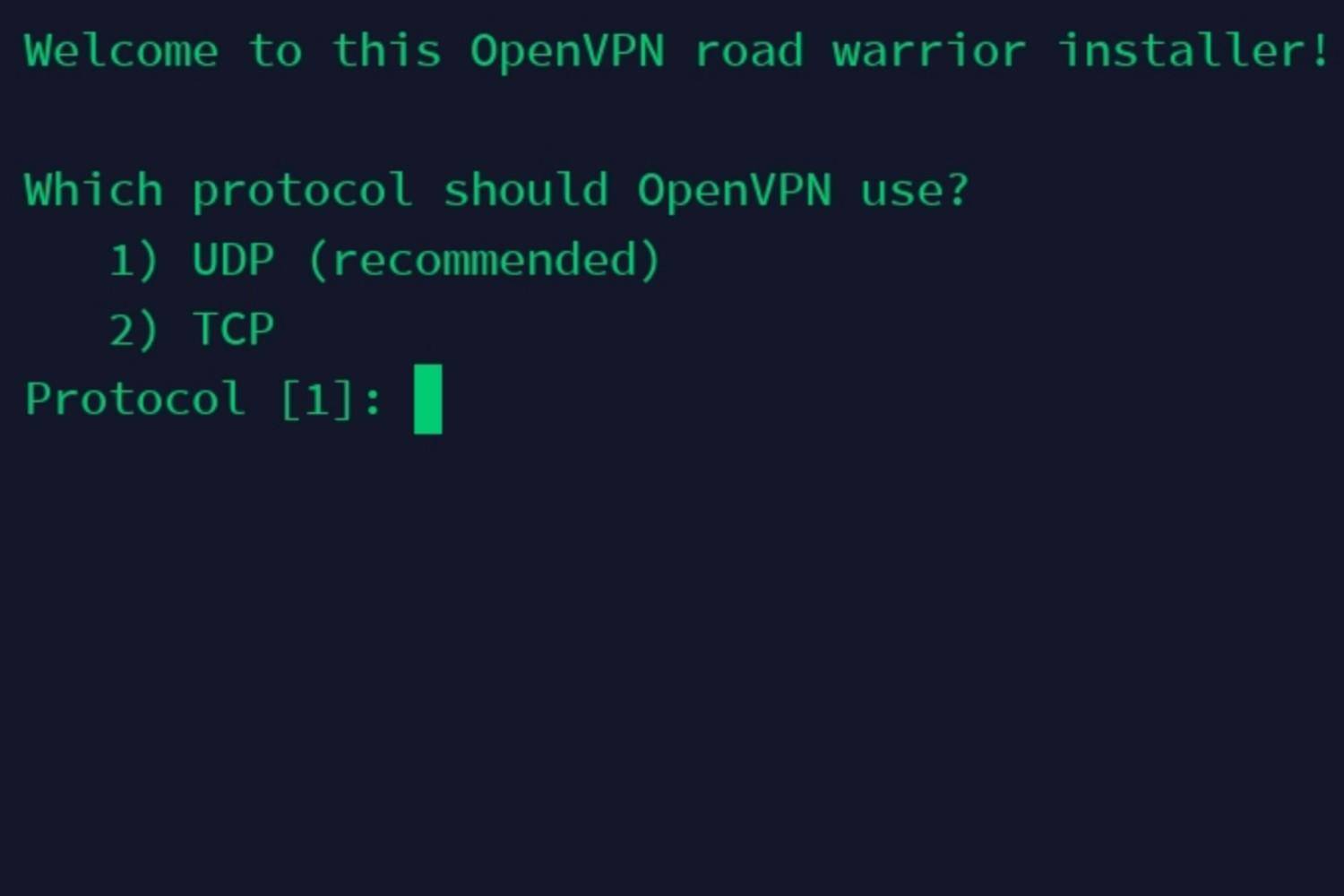

Настраиваем OpenVPN

Далее у нас запустится настройка установки OpenVPN. В первом пункте выбираем протокол передачи данных TCP, так как он более надежный. Вводим цифру 2 и подтверждаем действие клавишей Enter.

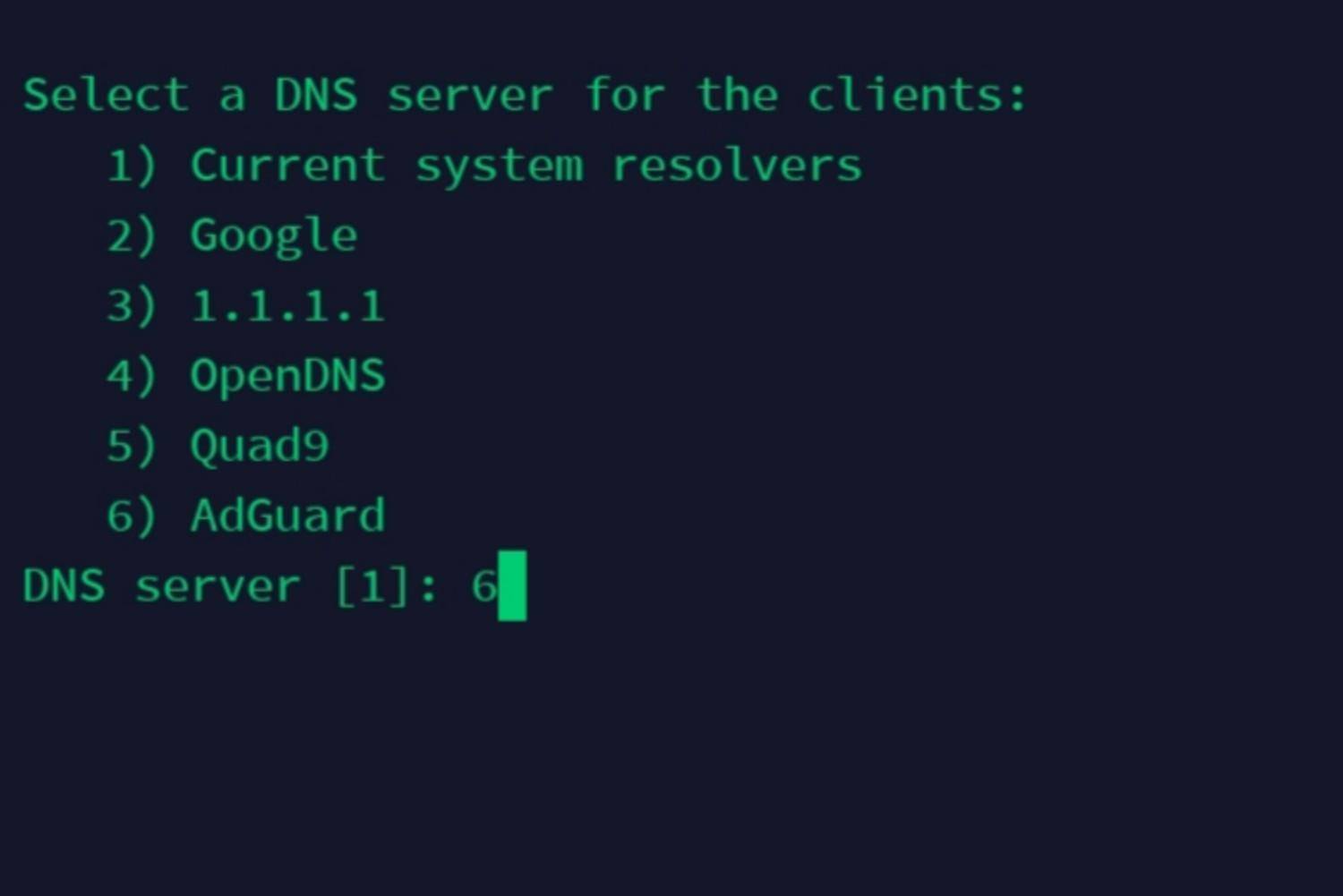

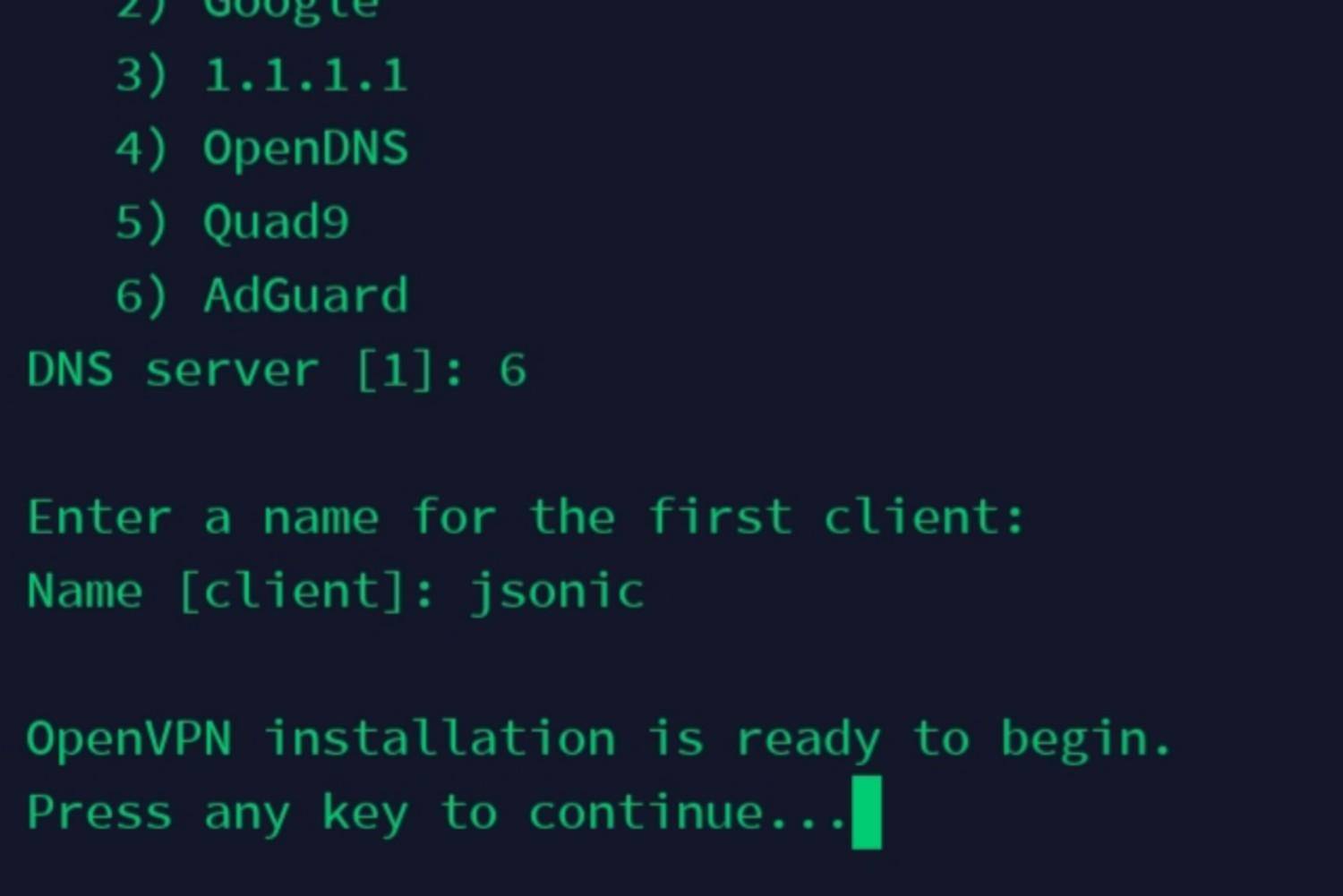

Второй шаг пропускаем с помощью клавиши Enter. Теперь нам нужно выбрать DNS для нашего сервера. Я использую сервера AdGuard, так как они блокируют рекламу и нежелательный контент на сайтах. Для подключения таких же DNS вводим цифру 6 и нажимаем Enter.

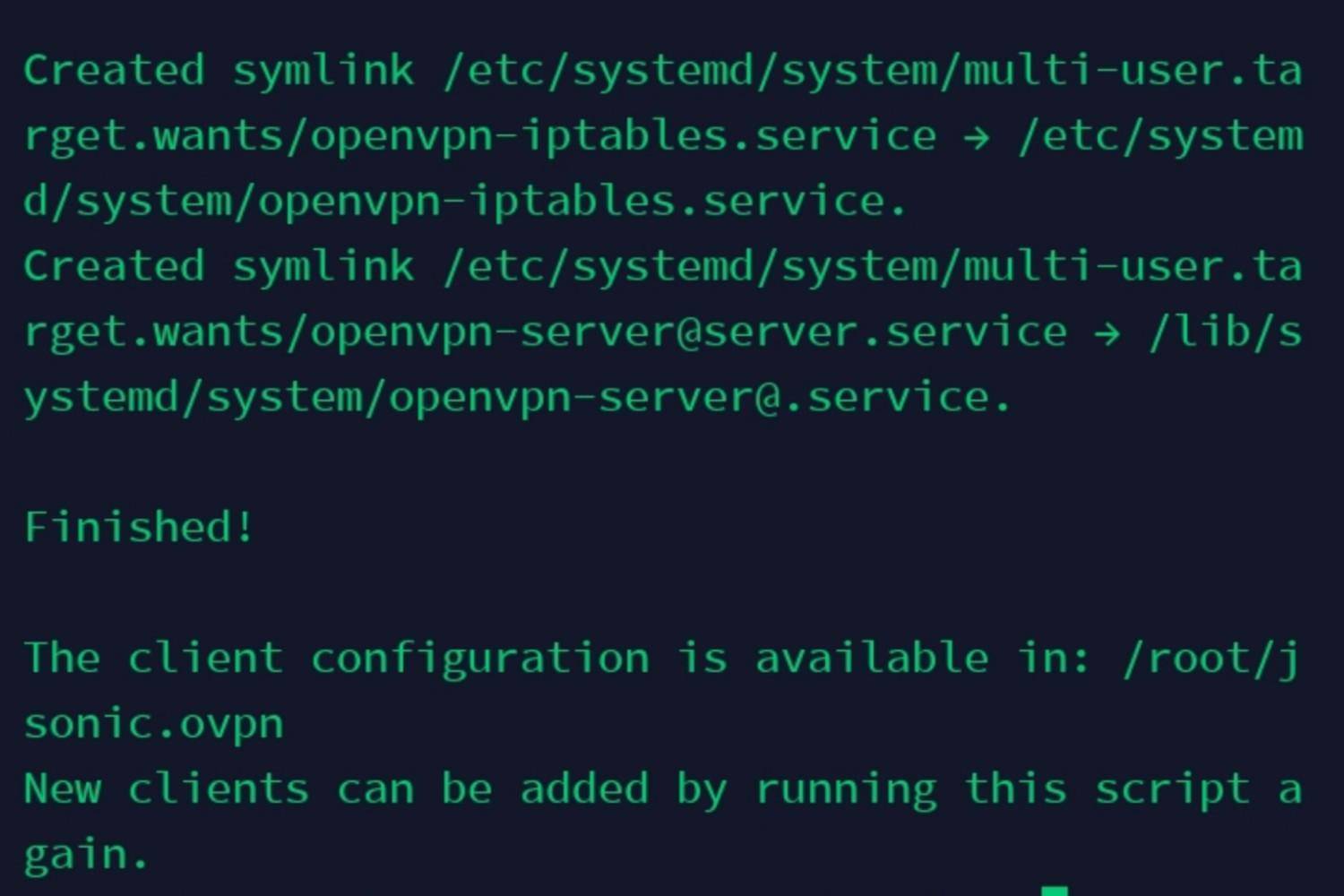

Теперь нам нужно выбрать любое имя файла конфигурации. Я назвал ее jsonic.

Далее подтверждаем, что мы готовы к установке и ждем ее завершения.

Запоминаем путь, который указан в конце лога установки.

Также мы можем выключить логирование трафика для полной анонимности подключения к VPN следующей командой:

apt remove rsyslog