А если хочется взломать?

Если очень хочется, то рекомендую сразу откинуть эту затею. Во-первых, это незаконно, а во-вторых, это не так уж и легко, а в большей части и вовсе почти невозможно. Иначе бы уже все вайфаи в стране были бы поломаны, а люди пользовались бы только проводами.

Тем же, кто серьезно хочет почитать и изучить сферу, рекомендую ознакомиться с моей статье по подробному изучению сферы информационной безопасности Wi-Fi сетей – ЧИТАЕМ ЗДЕСЬ.

Т.е. лучше связки Kali Linux и Aircrack-ng на текущий момент пока не придумали. Телефоны не могут справляться так же как и компьютеры с ноутбуками с анализом безопасности сетей. Но для юных Wi-Fi хакеров у меня завалялась подборка интересных мобильных программ – ищите их сами, применяйте на свой страх и риск. Ясно дело все под мобильный Андроид, поклонники Яблок идут отдыхать:

- WPS Wpa Tester Pro – пробует подбирать WPS пины по стандартным базам паролей.

- AndroiDumper Crack – еще один аналогичный подборщик.

- Wps Connect – и еще один до кучи.

- ZAnti – заявлено проведение MITM атак.

- WiFi Kill – отключает пользователей от сети.

- Interceptor-NG – швейцарский нож в MITM атаках. Компьютерная версия так вообще была бомба.

- NMAP (для Android) – сканер сети.

Изучайте, не ленитесь. Ничего так просто и быстро не делается. И скорее всего к моменту, когда вы научитесь что-то делать, все желание что-то ломать и воровать у вас прекратится. На этом и заканчиваю. Давайте жить дружно!

OmniPeek

OmniPeek – это еще один хороший инструмент для анализа пакетов и анализа сети.

Этот инструмент является коммерческим и поддерживает только операционные системы Windows.

Этот инструмент используется для захвата и анализа беспроводного трафика.

Но он требует от вас хорошего знания протоколов, чтобы правильно понимать принципы его работы.

Хорошо, что этот инструмент работает с большинством сетевых карт, доступных на рынке.

Этот инструмент используется для устранения неполадок в сети.

Этот инструмент также поддерживает плагины, и 40 плагинов уже доступны для расширения возможностей инструмента.

Дополнительные компоненты

Как я уже говорил, в Deception могут быть включены самые разные элементы. Я подробно остановлюсь на двух наиболее актуальных — автоматическом развертывании и сборе данных с рабочих станций.

Автоматическое развертывание

Одна из потенциальных проблем Deception — это трудоемкость первичной настройки. Без автоматического деплоя при установке Deception в сеть пришлось бы вручную определять список ловушек и эмулируемых сервисов, правильно их настраивать и для каждой ловушки создавать и размещать приманки. Огромная работа!

При этом нельзя взять и сделать типовое решение, чтобы ставить его каждому клиенту. В каждой организации свой набор сетевых ресурсов, которые имеет смысл размещать в виде ловушек. Если сеть компании небольшая, то справится один специалист, но что, если Deception ставит себе большая компания? У нее может быть множество подсетей, которые нуждаются в установке ловушек. В каждой подсети может быть свой набор типичных ресурсов. Так что мысль автоматизировать развертывание напрашивается сама собой.

Реализаций можно придумать несколько. К примеру, если Deception интегрирован с системой анализа трафика (как в примере с ложными пользователями), система сможет получать данные о том, по каким протоколам идет взаимодействие в каждой отдельной подсети. На основе этой информации Deception может автоматически устанавливать нужные виды ловушек в нужном количестве и даже сама обновлять ложный слой сети при добавлении новых реальных ресурсов.

Если же такой интеграции нет, проблему можно решить иначе. Сервер Deception выполняет активное сканирование сети, получая данные об открытых портах на реальных машинах, или пассивное прослушивание трафика там, где это возможно. Собранную информацию Deception будет использовать для автоматической установки ловушек.

Третий способ еще проще, но не избавляет полностью от необходимости ручной работы. Можно предоставить оператору не ручное создание и настройку отдельных ловушек, а способ выбора предпочтительного списка сетевых сервисов и предполагаемого количества ловушек. Тогда установка и настройка будет выполнена автоматически по шаблону.

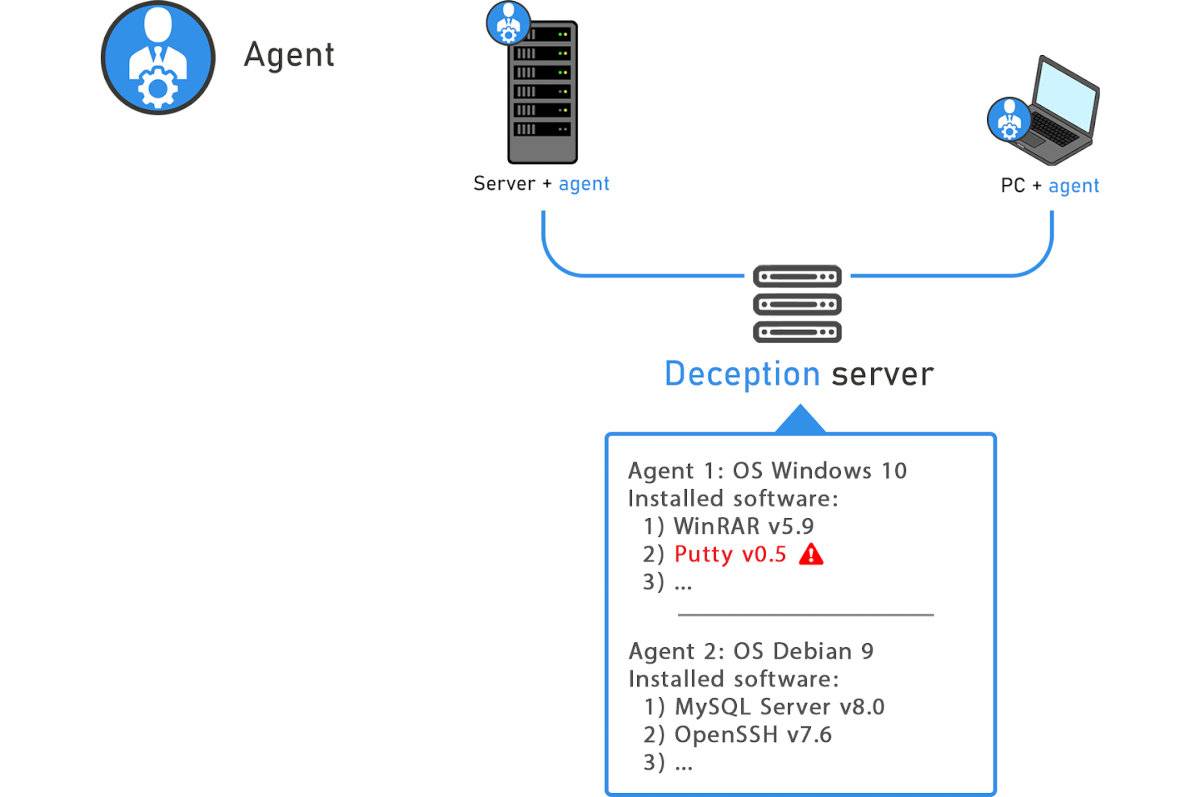

Сбор данных с рабочих станций

Deception может быть не только средством обнаружения атак. Наличие агентов позволяет системе брать на себя и другие задачи. Одна из них — сбор агентом данных об установленном на компьютерах ПО, включая версию и дату установки. Результаты можно сравнивать с базами CVE и вовремя предупреждать о том, что в используемой версии программы есть серьезная уязвимость.

С другой стороны, агент может собирать данные для форензики (расследования инцидентов). Когда ловушка обнаруживает атаку, источник которой — рабочая станция с агентом, Deception может сопоставить данные от ловушки (время, порт источника соединения) с информацией, которой обладает агент. Таким образом можно получить полезные сведения об атаке: какой процесс ее запустил, как он проник на компьютер и так далее.

Также агент может собирать разные индикаторы компрометации на рабочей станции сотрудника. Это позволило бы получать уведомления даже до того, как атакующий перейдет к активным действиям в сети.

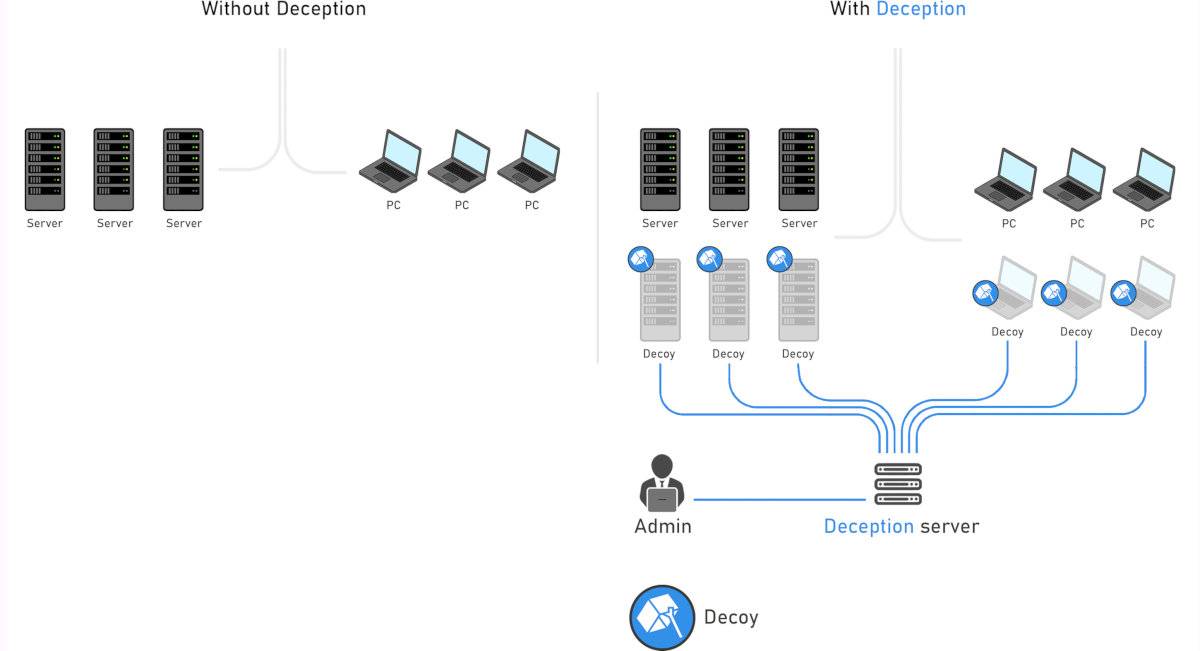

Суть технологии обмана

Deception относится к решениям класса Intrusion Detection System (IDS) — системам обнаружения вторжений. Основная цель такой системы — выявлять попытки нежелательного доступа к сети. Иными словами, Deception помогает обнаруживать сетевые атаки.

В чем отличие Deception от ханипотов? Ханипот — это отдельный сетевой ресурс, который ни с кем не взаимодействует, а только ждет атакующего, чтобы записать его действия. Deception же — это централизованная система управления ложными сетевыми объектами, которые принято называть ловушками (decoys). Каждая ловушка представляет собой, по сути, отдельный ханипот, однако все они связаны с центральным сервером.

Такие решения обычно имеют удобный интерфейс для управления ловушками. Оператор может создавать ловушки с желаемым набором эмулируемых сетевых сервисов, в выбранной подсети, с нужным способом получения IP-адреса и так далее.

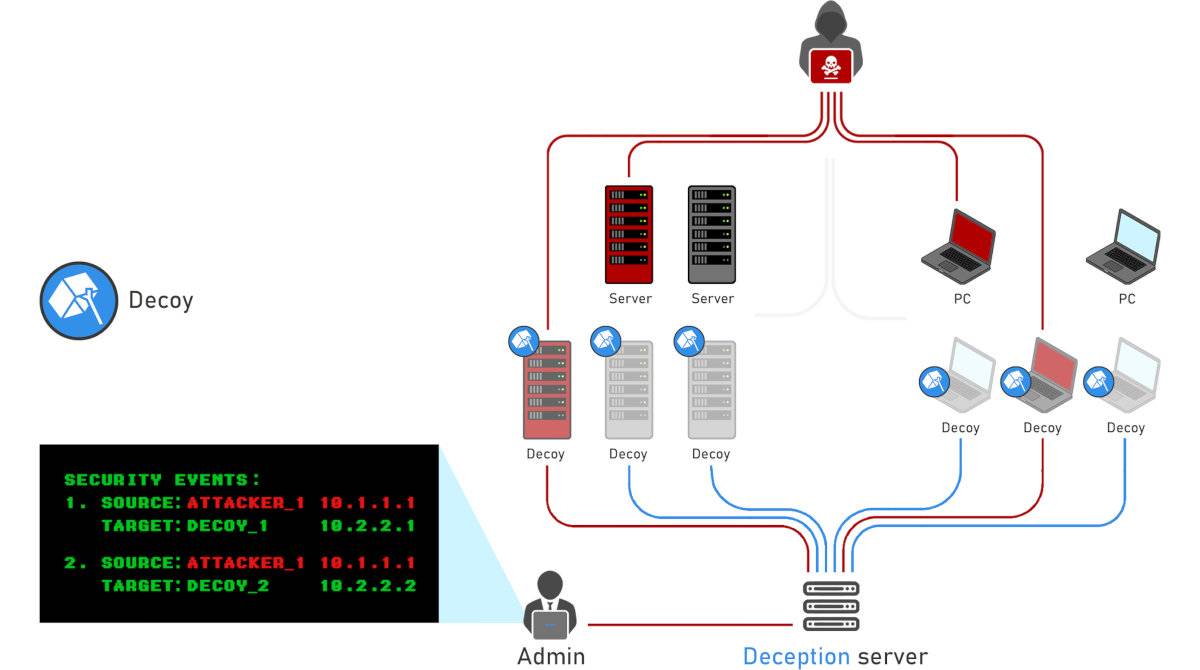

Ловушки и эмулируемые на них сервисы поддерживают постоянное соединение с сервером. Так же как и ханипоты, ловушки в Deception не предусматривают легитимного сетевого взаимодействия (за исключением взаимодействия с другими компонентами Deception).

Ловушка будет сообщать на сервер о любой попытке взаимодействия с ней: это служит индикатором атаки. При этом оператор может моментально получить уведомление о произошедшем событии. В нем будут указаны детали произошедшего: адрес и порт источника и цели, протокол взаимодействия, время срабатывания и так далее.

Дополнительные модули в составе Deception также могут предоставлять возможность ручного или автоматизированного реагирования на инциденты.

В понятие Deception могут входить и другие вещи

Некоторые компоненты помогают упростить настройки и автоматизацию развертывания, другие делают ловушки больше похожими на настоящие сетевые сервисы, еще одни — привлекают внимание хакеров к ложным целям

Некоторые компоненты могут решать смежные задачи — например, реагировать на инциденты, собирать индикаторы компрометации с рабочих станций и искать на них уязвимое ПО.

Комбайны для взлома со смартфона

Интернет состоит не только из веб-приложений, и дыры находят не только в них. Следующая подборка хакерских приложений для Андроид позволит вам искать уязвимости (и эксплоиты для них) в софте и железе, выполнять сниффинг, MITM-атаки, оставлять бэкдоры и делать много других интересных вещей.

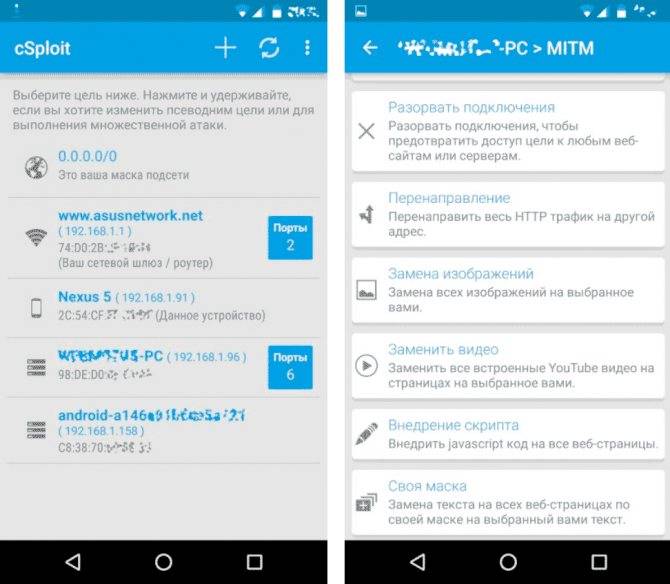

cSploit

cSploit — это дин из самых функциональных инструментов для сканирования сетей и поиска уязвимостей на обнаруженных хостах. Составляет карту сети и отображает сведения обо всех найденных в ней устройствах. Умеет определять их IP/MAC и вендора (по первым трем октетам MAC-адреса), определять установленную на них ОС, искать уязвимости с помощью Metasploit framework RPCd и брутфорсить пароли.

Поиск клиентов и MITM-атака

Выполняет MITM-атаки разного типа через спуфинг DNS (возможна замена медиафайлов в трафике на лету, JS-инжекты, угон сессий и захват cookie для авторизации без ввода пароля). Также умеет дисконнектить отдельные устройства (или отключать их скопом от точки доступа). Перехватывает трафик и сохраняет его в формате .pcap или перенаправляет, куда пожелаете.

Открытые порты и подборка эксплоитов для выбранной цели

Дополнительно cSploit помогает создать на взломанном прошедшем аудит безопасности хосте удаленный шелл и получить над ним полный контроль. В общем, это однозначный must have для пентестеров, и не только для них.

- Подробнее о cSploit

- Протестированная версия: 1.6.6 RC2

- Размер: 3,5 Мбайт

- Тестовые сборки cSploit Nightly доступны здесь

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

cSploit, Intercepter-NG и другие мощные утилиты заслуживают более подробного рассмотрения в отдельных статьях. Мы предлагаем сперва освоиться с базовыми принципами пентеста на примере простых приложений, а уже затем переходить на хардкор.

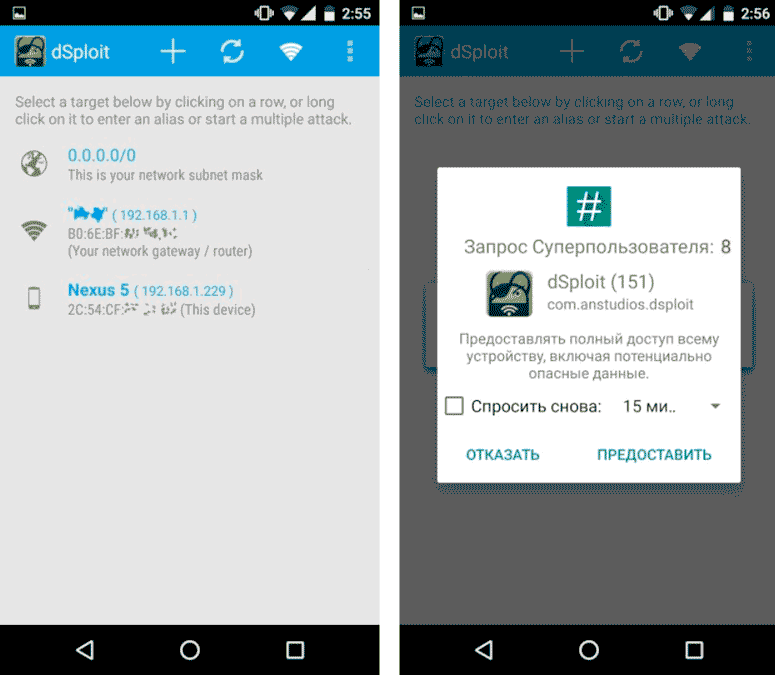

dSploit

Форк cSploit от Симоне Маргарителли (Simone Margaritelli), приказавший долго жить в 2014 году. Проект так и остался в стадии бета-версии с очень сырым кодом. Если cSpoit у меня работал без нареканий, то последние три версии dSploit вываливались с ошибкой почти сразу после запуска.

Тот же cSploit, вид сбоку

С тех пор как Маргарителли устроился в компанию Zimperium, наработки dSploit вошли в состав фирменной утилиты zAnti.

Сканирование беспроводной сети и обнаружение хостов

- Сайт

- Протестированная (не вполне удачно) версия: 1.1.3с

- Размер: 11,4 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: ДА!

- Дополнительные требования: установить BusyBox в /system/bin, проявить склонность к мазохизму

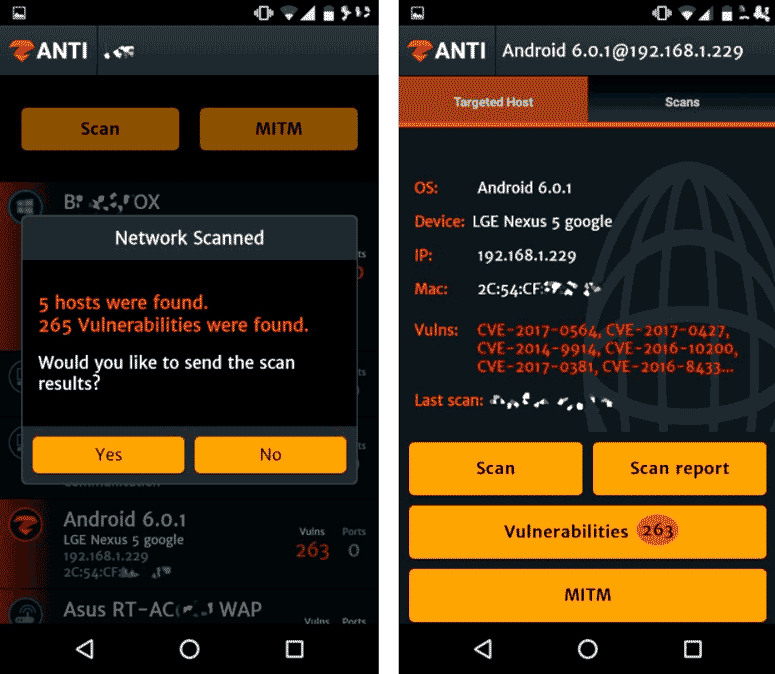

zAnti

Мобильное приложение для пентеста от Zimperium. Более современный, стабильный и наглядный аналог dSploit.

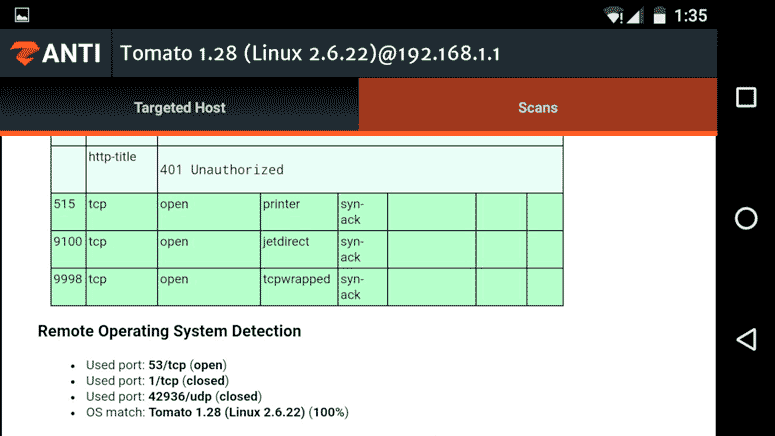

Интерфейс zAnti разделен на две части: сканирование и MITM. В первой секции он, подобно dSploit и оригинальному cSploit, мапит сеть, определяет все хосты, их параметры и уязвимости.

Nmap’им сеть

Отдельная функция — определение уязвимостей на самом смартфоне. Согласно отчету программы, наш тестовый Nexus 5 содержит 263 дыры, которые уже не будут закрыты, поскольку срок жизни девайса истек.

Обнаружение уязвимостей

zAnti помогает взламывать роутеры и получать к ним полный доступ (с возможностью сменить пароль админа, задать другой SSID, PSK и так далее). Используя MITM-атаки, zAnti выявляет небезопасные элементы на трех уровнях: в ОС, приложениях и настройках устройства.

Ключевая особенность — формирование подробного отчета по всем просканированным элементам. Отчет содержит пояснения и советы по устранению найденных недостатков.

Отчет zAnti

- Сайт

- Протестированная версия: 3.18

- Размер: 24 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Примечания: zAnti не работает на устройствах с процессорами архитектуры x86 и x86_64

NodeZero

NodeZero – это операционная система на основе ядра Linux с открытым исходным кодом, полученная из самого популярного в мире дистрибутива Linux, Ubuntu и предназначенная для использования в тестах на проникновение.

Дистрибутив доступен для скачивания в виде двухэкранного образа Live DVD ISO, который хорошо работает на компьютерах, поддерживающих как 32-разрядные (x86), так и 64-разрядные (x86_64) архитектуры.

Помимо того, что он позволяет вам запускатьлайв систему, загрузочное меню содержит различные расширенные параметры, такие как возможность проведения диагностического теста системной памяти, загрузка с локального диска, запуск программы установки непосредственно, а также загрузка безопасный графический режим, текстовый режим или режим отладки.

Графическая среда рабочего стола NodeZero по умолчанию работает от GNOME, который использует интерфейс GNOME Classic.

Он имеет двухпанельный макет и использует репозитории программного обеспечения Ubuntu по умолчанию.

Имейте в виду, однако, что вы должны сначала войти в лайв сессию с именем пользователя nodezero и без пароля.

С NodeZero у вас будет мгновенный доступ к более чем 300 инструментам тестирования на проникновение, а также набор базовых услуг, которые необходимы для проникновения тестирования.

Приложения по умолчанию включают браузер Mozilla Firefox, диспетчер фотографий F-Spot, музыкальный проигрыватель Rhythmbox, видеоредактор PiTiVi, загрузчик торрента, многопротокольный мессенджер Empathy и офисный пакет OpenOffice.org.

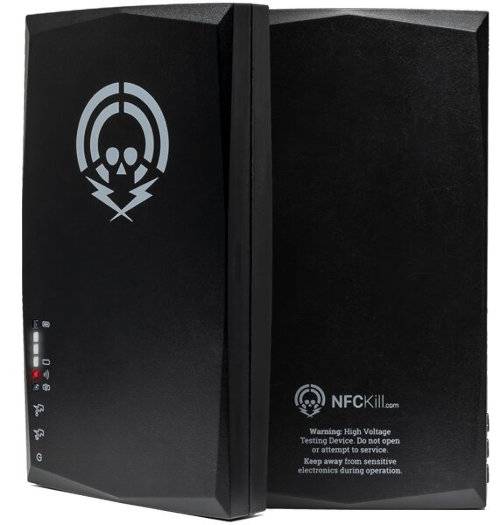

NFC Kill

Немногих сейчас можно удивить устройствами для тестирования бесконтактных карт. Но девайс NFC Kill тебя точно заинтересует: в первую очередь он предназначен для фаззинг-тестирования систем бесконтактного считывания. А дополнительные функции позволяют выводить из строя как ридеры, так и сами бесконтактные карты. Работает девайс на трех частотах: Low Frequency (125–134 кГц), High Frequency (13,56 МГц) и Ultra High Frequency (850–930 МГц). Он поставляется в двух версиях: Standard и Professional. Разница между ними в возможности запускать тесты без физического взаимодействия с девайсом.

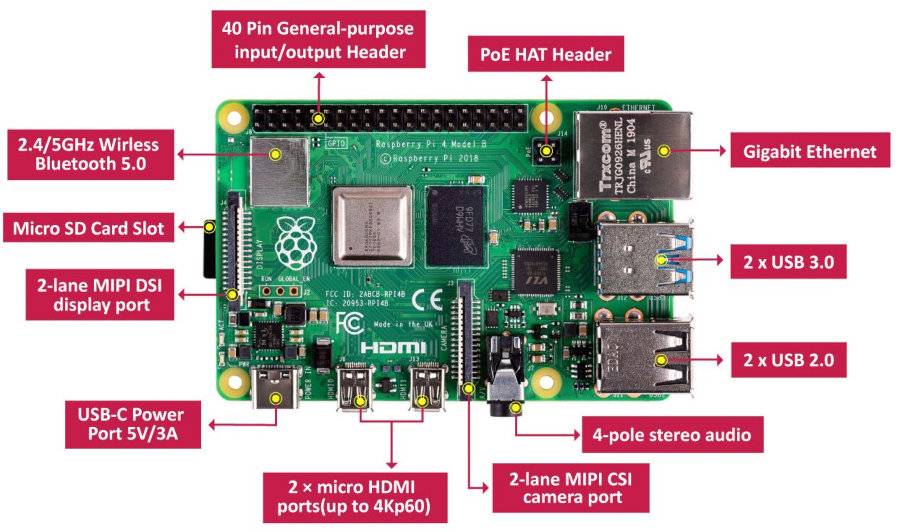

Raspberry Pi 4

Мини-компьютеры Raspberry Pi из новейшего модельного ряда работают на четырехъядерных армовских чипах, оснащаются 1, 2 или 4 Гбайт оперативной памяти, поддерживают связь по Wi-Fi и Bluetooth и имеют по два порта micro HDMI и по четыре USB. Они уже почти что могут заменить недорогой офисный десктоп, часто используются для создания медиацентров и домашних серверов, а также в массе разных проектов — от музыкальных инструментов до роботов. Но нас интересует другое: Raspberry может стать портативной системой для пентестов. А готовых корпусов, дисплеев, батареек и другого обвеса для них — великое множество. Более подробный обзор Raspberry Pi 4 мы публиковали в 2019 году, а здесь лишь подтвердим, что «малина» — это определенно маст-хэв. Кстати, в ревизии 1.2 решили проблему совместимости с некоторыми зарядками USB-C, имей в виду.

Кому подойдет профессия этичного хакера

Этичный хакер должен обладать несколькими чертами характера. Во-первых, терпением, потому что работа достаточно монотонная: изучать код и его уязвимости можно не один час и не один день. Человеку должно быть интересно долго и обстоятельно разбираться.

Во-вторых, нужно уметь радоваться мелочам: несколько часов или дней работы могут завершиться ничем. Оплата работы тоже не всегда такая высокая, как у условных разработчиков или графических дизайнеров. Трудиться приходится на энтузиазме, порой радоваться скромным наградам и чувству собственного успеха, чтобы не выгореть.

И не менее важны гибкость ума и пытливость. Человек должен думать как потенциальный злоумышленник: уметь видеть способы использовать ошибку для взлома системы, какие-то неучтенные моменты применять не по назначению. Например, если сценарий одной опции повернуть иначе, и это приведет к получению доступа к данным.