Где найти WPS на роутере?

Поскольку беспроводные маршрутизаторы — это те, которые управляют беспроводными соединениями через WPS, они являются наиболее популярным типом устройств, обеспечивающих поддержку этого стандарта сетевой безопасности. Практически все современные роутеры имеют поддержку WPS. На многих маршрутизаторах WPS включен по умолчанию. Включение WPS вручную осуществляется либо с помощью встроенного ПО вашего маршрутизатора и его административного пользовательского интерфейса, либо с помощью кнопки WPS.

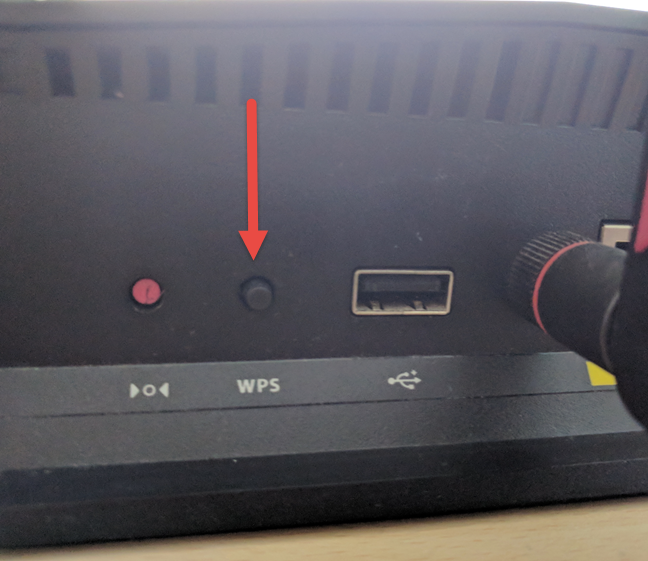

На большинстве маршрутизаторов кнопка WPS находится на задней панели маршрутизатора, рядом с портами Ethernet. Нажмите один раз, и WPS включится и заработает. Затем вы можете подключить свои беспроводные устройства через WPS. На картинке ниже вы можете увидеть, как эта кнопка выглядит на роутере ASUS.

На других маршрутизаторах кнопка WPS используется совместно с другими функциями. Например, на маршрутизаторе TP-Link ниже есть одна кнопка для WPS и включения и выключения WiFi. Короткое нажатие на эту кнопку включает или выключает Wi-Fi. Длительное нажатие на ту же кнопку в течение трех секунд включает или отключает WPS.

На других беспроводных маршрутизаторах, таких как маршрутизаторы Linksys, есть кнопка WPS на задней панели, но нет текста для ее обозначения. Вместо этого они используют выделенный ниже символ WPS.

У других маршрутизаторов кнопка WPS находится на передней или одной из сторон. Вам следует проконсультироваться с руководством к своему маршрутизатору и посмотреть, где находится кнопка WPS и как она выглядит.

Полуавтоматический взлом с WiFite

Единственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

sudo wifite

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

- Взлом рукопожатий в Pyrit — самый быстрый способ с использованием графических процессоров и предварительного расчёта хешей

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Массовый взлом рукопожатий в BlackArch с помощью Pyrit

Как включить, отключить и настроить на роутере

Для работы описанной выше технологии нужно активировать режим WPS на роутере. Настройки осуществляются там же, где для Wi-Fi, внутри этого раздела. Для наглядности несколько примеров включения на распространенных моделях роутеров.

TP-LINK

Потребуется посмотреть на главную панель, так как настраивание опции роутера TP-LINK вынесено именно туда. Следует щелкнуть по «WPS», чтобы увидеть настройки. Запуск режима осуществляется нажатием «Enable WPS». Аналогично технология выключается, в результате чего доступ к Wi-Fi должен пропасть.

ASUS

Нужно посетить раздел «Безопасная сеть» в настройках роутера ASUS, где найти вкладку «WPS». Там отыскать переключатель, доступный для активизации и выключения искомого режима.

ZyXEL Keenetic

На роутерх ZyXEL включение происходит следующим образом: открыть раздел «Network — Wireless Network», после чего перейти во вкладку «WPS», поставить флажок против «Enable WPS». Режим начнет действовать.

D-LINK

В случае с роутером D-LINK нужно зайти в раздел «Advanced», а следующим шагом — в подраздел «Wi-Fi Protected Setup». Начало работы опции запускается после нажатия метки напротив «Enable».

Тестирование домашней точки доступа

Чтобы протестировать домашнюю точку доступа, необходимо произвести несколько последовательных шагов.

- Указать значение логина и пароля при входе как root:toor;

- Установить Reaver (для его загрузки необходим выход в интернет-пространство);

- Зайти в настройки беспроводного адаптера;

- Кликнуть на Applications;

- Выбрать «Интернет»;

- Зайти на Wicd Network Manager;

- Запустит эмулятор терминала;

- Загрузить утилиту последней версии посредством репозитория;

- Осуществить подготовку к брутфорсу;

- Осуществить перерод беспроводного адаптера в мониторинговый режим;

- Провести определение имени беспроводного интерфейса;

- Провести определение мак-адреса доступной точки;

- Проверить точку на активность;

- Запустить брутфорс;

- Задать наименование интерфейса;

- Задать BSSID точки доступа.

Какая беспроводная карта подойдёт для перебора WPS

Необходима беспроводная карта, которая поддерживает режим монитора и способна делать инъекции. Т.е. в теории должна была бы подойти любая карта из этого списка.

Но на практике в Reaver присутствуют несколько багов, из-за которых невозможно выполнить перебор WPS пинов беспроводными картами с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel.

Разработчики Reaver (мода reaver-wps-fork-t6x) пытаются исправить эту ситуацию, в последнем релизе уже устранено несколько багов, но работа ещё не закончена. На момент написания рекомендуется использовать с Reaver беспроводной адаптер Alfa AWUS036NHA, поскольку у неё чипсет Atheros AR9271, который прекрасно работает с Reaver.

Если у вас есть только карта на чипсете Ralink, то вам следует изучить материал:

- Решение проблем Reaver: WARNING: Failed to associate with и WPS transaction failed (code: 0x03), re-trying last pin

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

sudo reaver -i интерфейс -b MAC_адрес_ТД -K

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

К примеру, меня заинтересовала следующая точка доступа:

BSSID Ch dBm WPS Lck Vendor ESSID -------------------------------------------------------------------------------- EE:43:F6:CF:C3:08 3 -81 2.0 No RalinkTe Keenetic-8955

Тогда команда для атаки будет выглядеть так:

sudo reaver -i wlan0 -b EE:43:F6:CF:C3:08 -K

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

WPS pin: 36158805

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Как это сделать описано в заметке «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Как работает WPS?

Задумка создателей WPS хороша. Механизм автоматически задает имя сети и шифрование. Таким образом, пользователю нет необходимости лезть в веб-интерфейс и разбираться со сложными настройками. А к уже настроенной сети можно без проблем добавить любое устройство (например, ноутбук): если правильно ввести PIN, то он получит все необходимые настройки. Это очень удобно, поэтому все крупные игроки на рынке (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) сейчас предлагают беспроводные роутеры с поддержкой WPS. Разберемся чуть подробнее.

Существует три варианта использования WPS:

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

- Ввод PIN-кода в веб-интерфейсе. Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

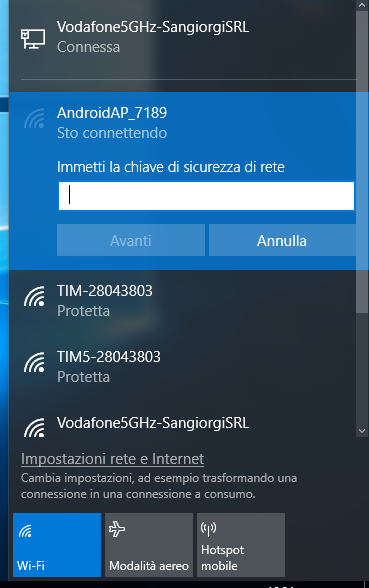

- Ввод PIN-кода на компьютере пользователя (рисунок 2). При соединении с роутером можно открыть специальную сессию WPS, в рамках которой настроить роутер или получить уже имеющиеся настройки, если правильно ввести PIN-код. Вот это уже привлекательно. Для открытия подобной сессии не нужна никакая аутентификация. Это может сделать любой желающий! Получается, что PIN-код уже потенциально подвержен атаке типа bruteforce. Но это лишь цветочки.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

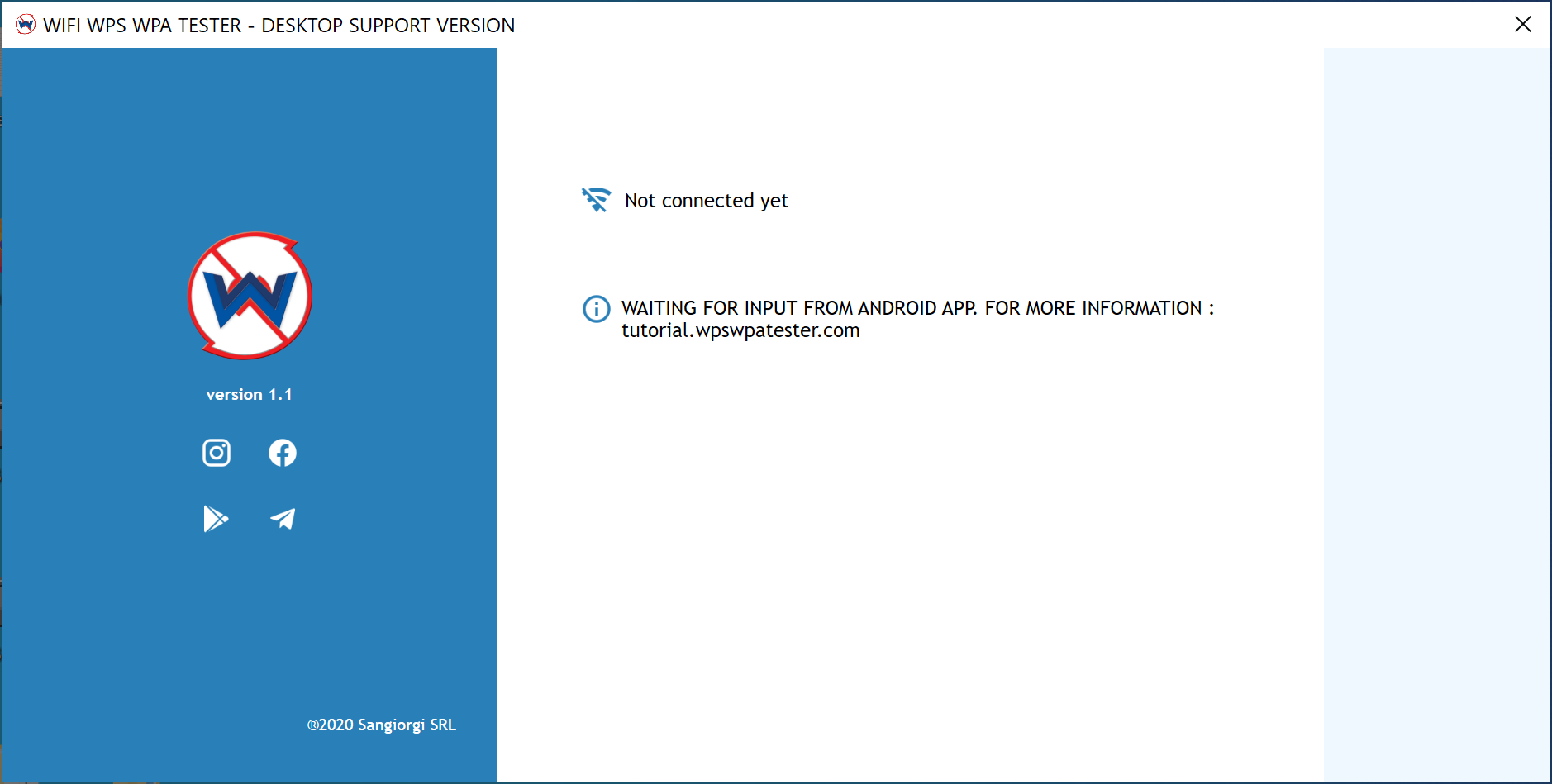

Wifi wps wpa tester windows

The requirements of WIFI WPS WPA TESTER Desktop app are:

- Windows 10 version 16299(Fall Creator Update) at least

- DotNet 3.1 Download

- Wps Wpa Tester App Playstore or AppGallery

- A Computer with, at least, one wireless card

To install the destkop app follow these steps:

- Download the app Here or Here

- Extract the archive.

At this point, you’ve the desktop app in your computer!

To make the app works, all you have to do is:

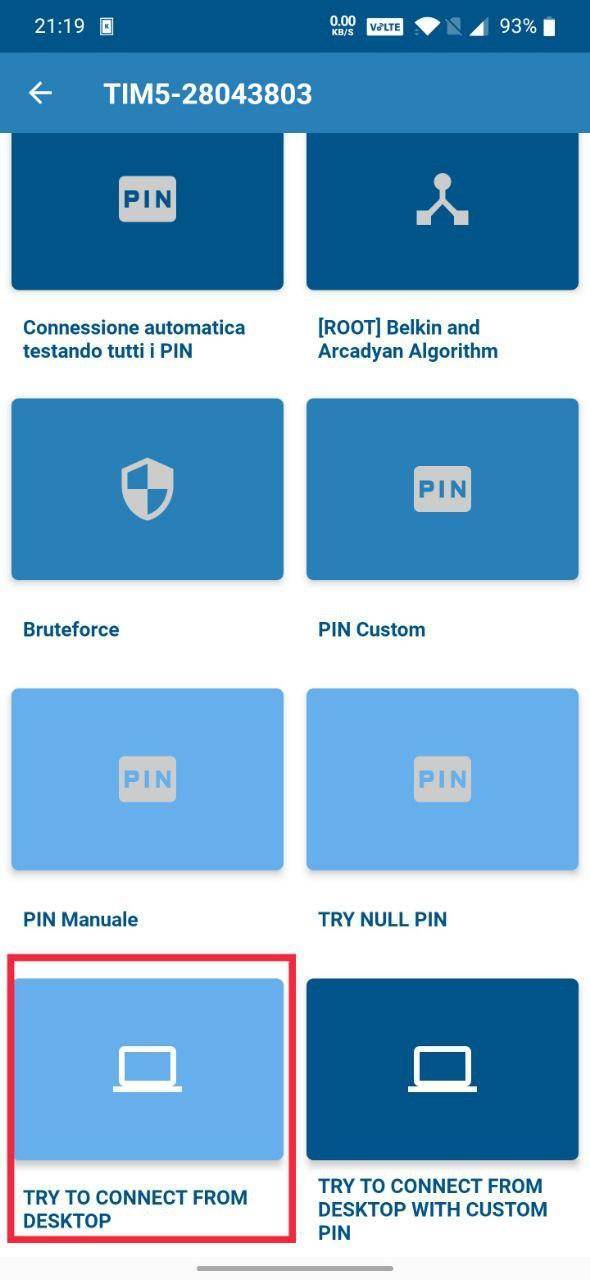

Scan Network with the android app and Select Network you want to test (You MUST have the consent to test it!)

DON’T close the app, DISABLE WiFi and enable WiFi Tethering (you can also turn off the data if you want) and remind or change the password of your hotspot

Connect your personal computer to your WiFi Hotspot you have enabled before (You don’t need to have internet connection)

Open the directory where you have extracted the downloaded desktop application archive and do a double click on the Icon with the logo and keep it open

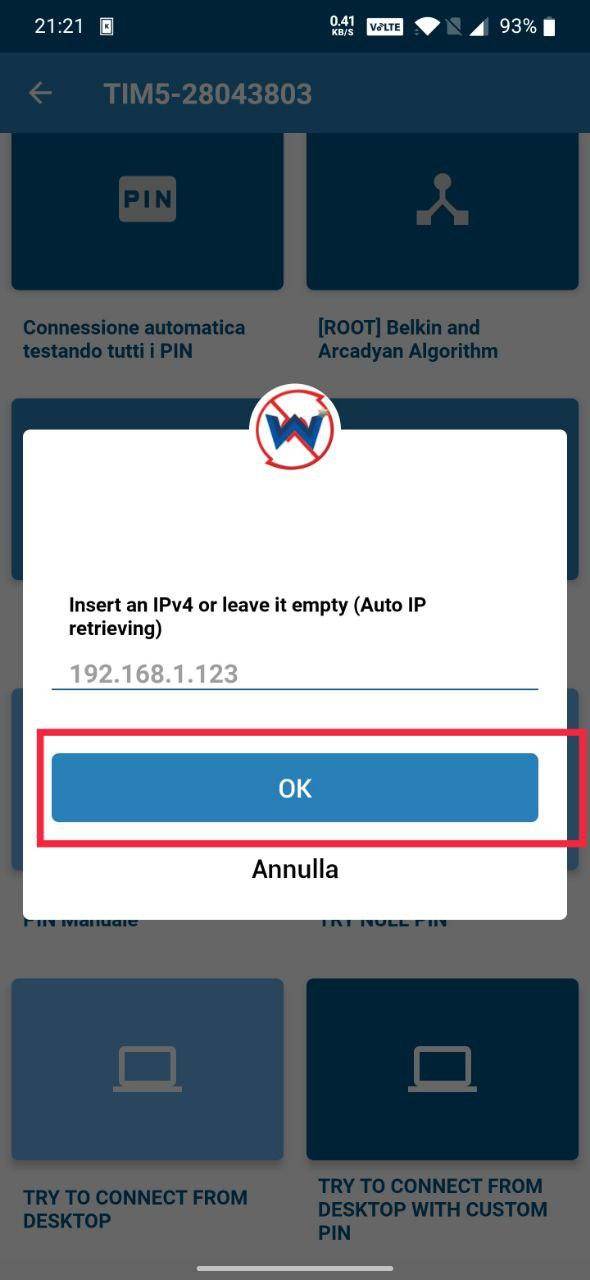

From android app, tap on the button “TRY TO CONNECT FROM DESKTOP” and tap on OK (android device will retrieve the ip address of connected devices, automatically)

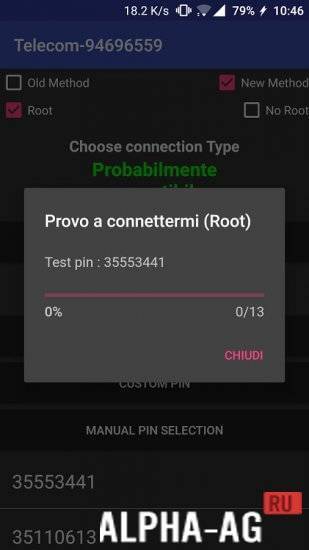

Check the desktop app, if everything is ok, it will try PINs and if one of the PINs is correct, then password will be showed also in QR code way and you can connect using your android device Camera app

Отмеченные в отзывах минусы

Люди отмечают не так и много минусов:

- Жаждущие получить сохраненный пароль упираются в необходимость ROOT прав. Эти же права на Андроидах до 5 версии требуются вообще для работы с WPS.

- Нет локализации. Только английский язык. А наш человек без знания технологий сложно воспринимает эти басурманские иероглифы (но мастера с 4PDA уже выпустили свой APK с блекджеком и русским языком).

- Долго перебирает пароль. Ну здесь вообще стыдно о таком говорить – нужна скорость и другие фишки, идите в Kali Linux и читайте мануалы.

В остальном больше всех кричат те школьники, у которых ничего не получилось, т.к. вообще не понимают принципа работы программы. Разработчик здесь не причем, он ни в чем не виноват, прога работает как часы да еще и бесплатно.

Как вердикт – есть вариант, что вам повезет, но далеко не обязательно. За сим обзор заканчиваю, не ломайте чужие сети, применяйте подобные программы исключительно на своем домашнем роутере в целях проверки его безопасности. На этом все, до скорого, ваш WiFiGid!

- https://trashbox.ru/link/wps-wpa-tester-android

- https://4pda.biz/programs/internet/wi-fi/3952-wps-wpa-tester-premium.html

- https://softdroids.com/1292-wps-wpa-tester.html

- https://mixsoft.org/programma-dlya-vzloma-wifi-dlya-android-wifi-wps-wpa-tester-3-3-skachat-besplatno.html

- https://wifigid.ru/vzlom/wifi-wps-wpa-tester

Шаг 4. Изучите результаты сканирования и выберите цели

По результатам нашего тестового сканирования мы видим, что цель 5, скорее всего, является наиболее подходящей. И хотя уровень сигнала у нее не самый лучший, и нет подключенных клиентов, но мы, с большой долей вероятности, сможем получить рукопожатие с помощью новой PMKID-атаки даже в том случае, если никто не подключен.

Если мы ищем слабые пароли, то первые три сети имеют самый сильный уровень сигнала, а у целей 4 и 7 наибольшие шансы получить быстрое четырехстороннее рукопожатие, чтобы позже можно было попробовать брутфорс. Если нас интересует какая-то конкретная сеть, то сейчас мы можем ее выбрать. Если мы хотим выбрать сети, атака по которым с большей вероятностью даст результат, то мы можем выбрать цели 4, 5 и 7 с хорошими шансами быстро перехватить рукопожатие и взломать его, если PIN-код WPS не был взломан в первую очередь.

Если мы хотим сосредоточиться на легких целях, то мы можем указать скрипту отображать только те цели, которые уязвимы для определенного вида атаки. Чтобы отобразить только цели с WPS, которые могут быть уязвимы для атак от Reaver или Bully, нужно запустить Wifite2 с флагом -wps.

То же самое мы можем сделать с флагами -wpa или -wep, чтобы показать только те цели, которые используют эти типы шифрования.

Уязвимость WPS

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие и проверять каждую часть на корректность отдельно используя базовую станцию как оракула, который подсказывает правильная ли последовательность цифр была отправлена.

Если PIN-код разбить на две части: Следовательно, получается 104 (10 000) вариантов для первой половины и 103 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 108.

Таким образом вместо одного большого пространства значений 107 мы получаем два по 104 и 103, и, понятно, что 107 <> 104+103. В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Информация

Hacking anything is forbidden in all religions –And this application has been developed for totally Testing and Educational purposes only

This app uses these pins to try the connection and check if the network is vulnerable. It implements several known algorithms for pin generation and some default pins. Also calculates default key for some routers and allows you to view WiFi passwords stored on the device.

NOTICE: Not all networks are vulnerable and that the network appears as such does not guarantee 100% that it is, several companies have updated firmware of their routers to correct the fault.

WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid

В наш современный век, практически у каждого рядового пользователя, имеется в квартире роутер, раздающий посредством WIFI беспроводной интернет. Так-вот, вопрос: а является ли ваш личный маршрутизатор защищенным от взломов из вне? Не знаете? А хотите это проверить? Если ваш ответ положительный, тогда непременно скачайте на собственный андроид девайс бесплатную новинку «WIFI WPS WPA TESTER«, которой это под силу.

Прежде чем вы броситесь искать ссылку на скачивание приложения «WIFI WPS WPA TESTER«, от компании «Sangiorgi Srl», мы вынуждены вас предупредить. Во-первых, для нормального функционирования данного софта, ему необходимы Root права. Во-вторых, программа конфликтует с прошивками Android до версии 5.0. Ну и, в-третьих, сей софт хоть и способен взламывать чужие роутеры, но разработчики настоятельно не рекомендуют этого делать, что-бы не навлекать беду, со стороны вездесущих правоохранительных органов.

Если вы не в курсе, то практически все разработчики маршрутизаторов, при производстве устройств, оставляют в них техническую лазейку, позволяющую через протокол «WPS», выманивать у него пароли для «WIFI» соединения. Да-да, это не шутка, если подобрать «Pin код», к роутеру, то он сам выдаст вам пароль. Кстати, данное андроид приложение и позволяет проверять нет ли подобной лазейки в вашем конкретном устройстве. Если есть, заходите в настройки оборудования, и запрещаете ему передачу данных по протоколам «WPS».

Естественно, большинству из вас интересно узнать, а можно-ли таким образом взломать соседский роутер? Конечно-же да, причем без проблем, для этого всего-то необходимо что выбрать соседский маршрутизатор в приложении из списка доступных для подключения устройств, и запустить алгоритм подбора «Pin кодов». Спустя какое-то время, в случае успеха вы получите код от соседского «WIFI». Лично мы на собственном опыте, смогли из пяти роутеров взломать при помощи данного софта два, что говорит о довольно неплохом результате.

Ключевые особенности приложения:1. Данному программному обеспечению необходимы Root права;2. Алгоритм подбора кодов работает довольно расторопно;3. Вероятность успеха составляет пятьдесят процентов.

В-общем, если желаете проверить собственный маршрутизатор на наличие уязвимостей, либо просто взломать соседский, тогда не проходите мимо android новинки «WIFI WPS WPA TESTER«.

WPS WPA Tester 4.0.0

WPS WPA Tester – это приложение для проверки уязвимости собственной Wi-Fi сети, чтобы обезопасить себя и свой трафик от нежелательного подключения.

Недавно подключили интернет, оплатили трафик, а он уже почти закончился? Если вы точно не качали вечерами фильмы весом в 100 Гб, то это явно не просто так. С помощью этого приложения вы сможете проверить свою беспроводную точку доступа к протоколу WPS. Попробуйте подключиться к интернету с помощью WPS PIN и, если у вас это получится, значит сеть плохо защищена и этим воспользовались другие. В таком случае настоятельно советуем отключить протокол WPS на точке доступа.

В ходе проверки сетей вы также можете увидеть сети с неуязвимыми точками доступа при включенном WPS. Приложение WIFI WPS WPA TESTER сможет показать сохраненные пароли wi-fi, но только, если на телефоне есть доступ к root-правам. Пользоваться прочими его функциями можно без root-прав. Скачивайте приложения и боритесь с воришками вашего интернета прямо сейчас!

Особенности приложения WPS WPA Tester:

- Удобный в пользовании интерфейс;

- Возможность проверить сеть на уязвимость;

- Проверка пинкодов и паролей;

- Проверка точки доступа к протоколу WPS;

- Некоторые функции запрашивают root-права;

- Возможность обезопасить себя и свою сеть.

Минусы и плюсы

Главным достоинством приложения является его работоспособность, которая отвечает прямым поставленным целям. Так, с помощью утилиты можно действительно проверить некоторые изъяны собственной точки доступа. Однако имеющиеся недостатки перечеркивают достоинства.

Так, отсутствие локализации (только английский язык), отсутствие оптимизации (регулярные вылеты), а также необходимость получения рут-прав на устройствах под операционной системой ниже Андроид 5.0 оставляют свой отпечаток на использовании программы.

WPS WPA WiFi Tester – специализированное приложение, позволяющее проверить надежность беспроводной сети для использования интернета. Она осуществляет анализ сложности пароля доступа, чтобы наглядно показать защищенность точки.

После запуска программы пользователю будет предложено выбрать одну из доступных сетей. Проверка любой из них может занять большое количество времени. После выбора программа будет осуществлять подбор всевозможных комбинаций по базе кодов, чтобы подключиться к Wi-Fi.

Таким образом можно получить пароль к любой точке, которая окажется недостаточно защищенной. Но главной целью программы является проверка собственного роутера и степени безопасности от каких-либо взломов. Скачать WPS WPA Tester на Андроид стоит каждому.

Приложение необходимо для тех, кто сомневается в своей сети или хочет легко получать доступ к общественным точкам, закрытым для людей специальными кодами. Интерфейс представлен на английском языке, но он максимально прост. Это делает использование всех функций быстрым и понятным. Запутаться не получится даже у новичков.

Инструкции по установке

Cкачать и установить Wifi Wps Wpa Tester на компьютер бесплатно.

Многие из нас стали задавать простой вопрос: как скачать, установить и сыграть в нашу любимую игру прямо на компьютере?

Если вы не любите маленькие экраны смартфона или планшета, то сделать это можно с помощью программы-эмулятора. С ее помощью можно создать на своем компьютере среду Android и через нее запустить приложение. На данный момент самыми популярными утилитами для этого являются: Bluestacks и NoxPlayer.

Установка Wifi Wps Wpa Tester на компьютер с помощью Bluestacks

Bluestacks считается самым популярным эмулятором для компьютеров под управлением Windows. Кроме того, есть версия этой программы для Mac OS. Для того, чтобы установить этот эмулятор на ПК нужно, чтобы на нем была установлена Windows 7 (или выше) и имелось минимум 2 Гб оперативной памяти.

Установите и настройте Bluestacks. Если на компьютере нет Bluestacks, перейдите на страницу https://www.bluestacks.com/ru/index.html и нажмите зеленую кнопку «Скачать Bluestacks» посередине страницы. Щелкните по зеленой кнопке «Скачать» в верхней части следующей страницы, а затем установите эмулятор:

+ Windows: дважды щелкните по скачанному EXE-файлу, нажмите «Да», когда появится запрос, щелкните по «Установить», нажмите «Завершить», когда эта опция станет активной. Откройте Bluestacks, если он не запустился автоматически, а затем следуйте инструкциям на экране, чтобы войти в свою учетную запись Google.

+ Mac: дважды щелкните по скачанному файлу DMG, дважды щелкните по значку Bluestacks, нажмите «Установить», когда будет предложено, разрешите устанавливать программы сторонних разработчиков (если понадобится) и нажмите «Продолжить». Откройте Bluestacks, если он не запустился автоматически, и следуйте инструкциям на экране, чтобы войти в свою учетную запись Google.

Щелкните по вкладке «Мои приложения». Она находится в верхней левой части окна Bluestacks.

Нажмите «Установить APK». Эта опция находится в нижнем правом углу окна. Откроется окно Проводника (Windows) или Finder (Mac).

Выберите скачанный файл APK. Перейдите в папку со скачанным файлом APK и щелкните по нему, чтобы выбрать.

Нажмите «Открыть». Эта опция находится в нижнем правом углу окна. Файл APK откроется в Bluestacks, то есть начнется установка приложения.

Запустите приложение. Когда значок приложения отобразится на вкладке «Мои приложения», щелкните по нему, чтобы открыть приложение.

Ты можешь использовать Wifi Wps Wpa Tester на компьютере уже сейчас – просто скачай Wifi Wps Wpa Tester для Windows и Mac прямо с этой страницы и установи приложение и ты останешься доволен.

Установка Wifi Wps Wpa Tester на компьютер с помощью NoxPlayer

Nox App Player бесплатна и не имеет никакой навязчивой всплывающей рекламы. Работает на Андроиде версии 4.4.2, позволяя открывать множество игр, будь то большой симулятор, требовательный шутер или любое другое приложение.

+ Для того чтобы установить эмулятор Nox App Player, нажимаем на кнопку «СКАЧАТЬ».

+ Далее начнется автоматическая загрузка, по завершении которой необходимо будет перейти в папку «Загрузки» и нажать на установочный файл скачанной программы.

Установка и запуск программы:

+ Для продолжения установки необходимо в открывшемся окне нажать на кнопку «Установить». Выберите дополнительные параметры инсталляции, нажав на кнопку «Настроить», если вам это необходимо. Не снимайте галочку с пункта «Принять «Соглашение»», иначе вы не сможете продолжить.

+ После того как эмулятор будет установлен на компьютер, вы увидите на экране окно запуска, где необходимо будет нажать на кнопку «Пуск».

+ Все, на этом этапе установка эмулятора Nox App Player завершена. Для полноценной работы программы вам необходимо будет зайти в свой аккаунт Play Market — нажмите на иконку приложения в папке Google, введите логин и пароль от вашей учетной записи.

Загрузка и установка приложений: Для этого вам необходимо скачать файл приложения в формате APK и просто перетащить его на рабочий стол Nox App Player. После этого сразу начнется установка, по окончании которой вы увидите значок этого приложения на главном экране.

Вывод по WiFite

WiFite — пожалуй, лучшая программа для новичков. Свои первые беспроводные точки доступа с ней можно взломать ничего не зная про рукопожатия, деаутентификацию, виды шифрования Wi-Fi и такие технологии как WEP, WPS. Лично мой первый удачный опыт, который заставил поверить в свои силы и пробудил интерес к данной теме, связан именно с программой wifite.

По соотношению «затраченные усилия / полученный результат» для wifite нет равных. И тем не менее, развиваясь в вопросах пентестинга беспроводных сетей Wi-Fi, работая своими руками и головой можно добиться большего результата. Пентестеру с опытом достаточно быстрого взгляда, чтобы увидеть малоперспективные точки доступа (очень слабый сигнал или ни одного клиента), если пентестер обнаружит WPS, он не застрянет на нём на часы, остановив другую работу (wifite застрянет, это, в принципе, правильно, поскольку WPS является часто взламываемым). Пентестер попытался бы захватить все возможные рукопожатия, а потом, пока перебираются хеши, запустить атаки на WPS и WEP.

Возможно, это сильно зависит от условий, но при надлежащей сноровке у меня получает легче получить рукопожатия используя airodump-ng + aireplay-ng, чем используя wifite.

Кстати, для автоматизации захвата рукопожатий рекомендуется ознакомиться со статьёй по использованию нового инструмента zizzania: «Массовый автоматизированный захват рукопожатий в BlackArch с помощью zizzania».

Программа WiFite содержит множество опций, познакомиться с ними вы можете на странице документации в Энциклопедии инструментов для пентестинга.