Возможно ли сейчас взломать Wi-Fi?

Раньше мне под статьями об аудите безопасности Wi-Fi сетей оставляли комментарии в духе «что вы тут фигнёй занимаетесь, вы не подберёте пароль и за тысячу лет». И вроде бы это правильное утверждение, но если мне просто нужен доступ в Интернет, то практика в разных городах и даже разных странах показывает один и тот же результат: ВСЕГДА можно получить пароль от Wi-Fi.

За нас два фактора:

1. Нам не нужно взламывать определённую сеть Wi-Fi или все сети. Нам достаточно найти одну слабую Точку Доступа с приемлемым уровнем сигнала

2. Имеется несколько весьма эффективных способов, и если применить все, то практически наверняка удастся найти Wi-Fi сеть, которая поддастся

Причём делая это, я поймал себя на мысли, что не использую собственную онлайн книгу «Взлом Wi-Fi сетей с Kali Linux и BlackArch», в реальности, я применяю несколько методов, а в книгу заглядываю только в качестве подсказки для длинных команд, например, для hashcat. В общем, вначале я захотел сделать выписку команд, которые я не могу запомнить, чтобы было что-то вроде шпаргалки. Но затем появилась идея собрать все самые эффективные методики, которые в совокупности всегда приносят мне результат.

Это будет шпаргалкой и для меня и для новичков, поскольку большинство методов довольно простые и практически все являются быстрыми.

То есть, с одной стороны, в этой статье не будет никаких новых методов, которые раньше бы не рассматривались на HackWare.ru, но, с другой стороны, здесь будет что-то вроде стратегии, когда сочетая наименее затратные по времени и самые эффективных способы, можно быстро добиться успеха в получении Интернет-доступа в новом месте.

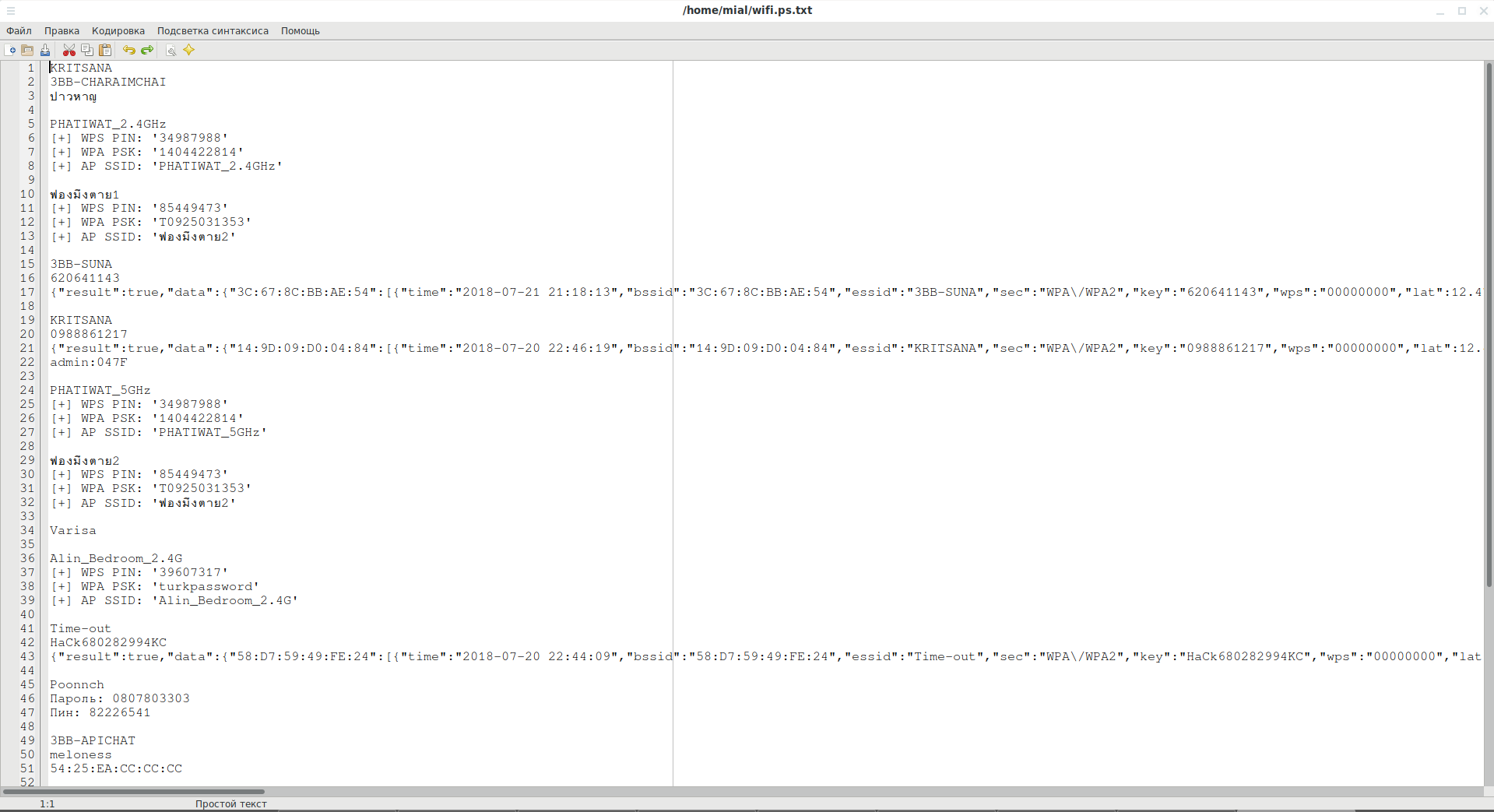

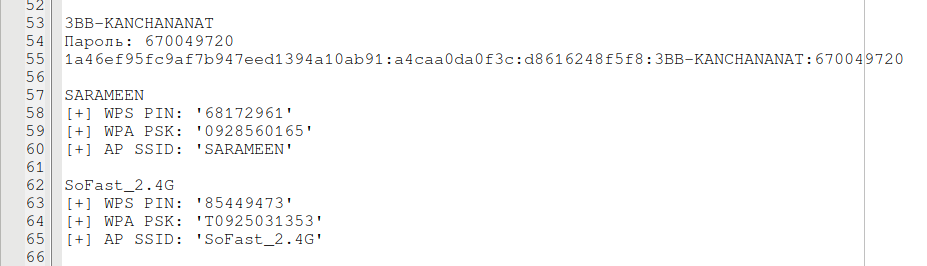

Вот пример собранных паролей в моём предыдущем месте жительства (азиатская глубинка с трёхэтажными домами):

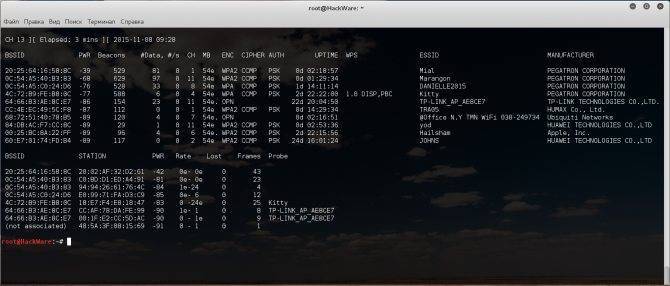

Строки, которые начинаются на , добыты с помощью OneShot, строки, которые начинаются на {“result”:true,”data”:{ добыты с помощью 3WiFi. 3BB-KANCHANANAT подобрал брутфорсом. Большая часть паролей собрана минут за 20-30.

Программы для ПК

Для подключения к беспроводной точке доступа с помощью программ на персональный компьютер или ноутбук не требуется никаких дополнительных знаний в этой области. Таких программ существует немало и намного больше, чем для мобильных операционных систем Android и iPhone, так что писать самому софт не потребуется. Наиболее распространенными среди них являются:

- Wificrack — софт, представляющий собой базу с миллионами кодов доступа к разных сетей Wifi;

- Macchanger — класс программ для подмены реального физического MAC-адреса для подключения по WPS;

- Airodump-ng — решение, определяющие адрес, который может подключиться к домашней сети Wifi без пароля;

- Wifiphisher — программа, представляющая собой самый обычный подлог, то есть фишинговый способ взлома.

Как пользоваться и почему не получается?

Пользоваться ей очень просто:

- Просканировали все окружающие вас сети:

- Для нужной сети запустили JumpStart:

По сути, под капотом здесь скрывается 2 программы – сам Dumpper хранит в себе базы паролей к роутерам, производит сканирование пространства, а уже для перебора и попыток подключения используется JumpStart. Для чего это так разделили – на совести разработчиков, но запуск JumpStart идет именно из основного интерфейса программы.

Но лучше все это один раз увидеть:

Посмотрели? Впечатлились? Не впечатлились? Ну вот и я так же. Глупо, беспощадно, неэффективно, никакого научного подхода. Оставим это на тюленей. В случае, если ничего не получается, вспоминает первый пункт – список подходящих устройств действительно мал и с каждым днем становится все меньше.

Если же у вас другое мнение, есть личный опыт использования или рекомендации для других посетителей этой страницы – можете оставить свой комментарий ниже. Возможно, спасете кому-то уйму времени или поломаете веру в чудо. Всем до скорых встреч! Проект WiFiGid.

Источник

Как уберечь свою сеть Wi-Fi от взломов?

Чтобы не дать злоумышленникам воспользоваться вашей беспроводной сетью, остается один вариант – отключить WPS.

Если вы профан в настройках программного обеспечения и различных подобных устройств – подключайте WPS только во время присоединения нового приемника сигнала (телефоны, ноутбуки). Стоит еще учесть, что не все модели дают возможность подобным программам для взлома успешно работать. К примеру, программы, описанные выше, могут получить доступ к сети только в 50% случаев. У сети может быть отключен WPS на момент процесса получения доступа, в этом случае шансов завершить попытку удачно приравнивается к нулю. Скачав Dumper бесплатно, вы сможете сами протестировать свою сеть на уязвимость.

https://youtube.com/watch?v=Rrgt949Rq98

Источник

Возможности

Программа сканирует сеть и диагностирует её. Jumpstart анализирует точки доступа, которые находятся в «местах работы» маршрутизатора. После проверки сети, утилита покажет все точкиWi-Fi (SSID, BSSID) рабочие каналы, тип защиты, уровень сигнала и тип сети.Полная настройка всех функций выполняются в Dumpper, а Jumpstart запускает их и находит точки доступа плохой защитой. Используйте утилиту и подключайтесь к неизвестной сети Wi-Fi, которая защищена паролем. Программа находит уязвимости в роутерах, используя алгоритм, который ищет уязвимости через протокол WPS, основная задача которого — расшифровка WPA/WPA2 ключей.Jumpstart восстанавливает «админовский пароль» от маршрутизатора (роутера). Эта операция выполняется через PIN-код с восемью цифрами, который написан на тыльной стороне маршрутизатора. После запуска Jumpstart, выберите пункт, который добавляет устройство в сеть по беспроводной технологии. Потом введите «ключ» и нажмите клавишу «Сканировать».Подождите, пока программа просканирует сеть и найдёт сети в автоматическом режиме. Потом вы соединяетесь с точкой доступа. Пароль находится свойствах сети. Используя PIN вы подключаетесь к любой Wi-Fi сети. Если вы не знаете код, то примените Dumpper.

Как через WiFi Warden узнать пароль беспроводной сети

Посмотреть пароль роутера с помощью WiFi Warden для Windows можно только в том случае, если сеть открыта. Это можно сделать в несколько кликов. Поэтапная настройка параметров и паролей:

- Войти в систему, перейти во вкладку «Сети».

- Выбрать нужный адрес и нажать на кнопку «Сканирование».

- После подключения зайти в настройки сети и нажать на клавишу «Отображение пароля».

Обратите внимание! Данная программа подойдет многим пользователям, особенно путешественникам, которые желают пользоваться бесплатным Интернетом везде. Анализатор будет работать не только в России, но и на европейской территории

С установкой и сканированием не должно возникнуть проблем, так как интерфейс понятен даже новичку.

Что такое WPS

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

WPS придумывался для упрощения развёртывания и подключения к Wi-Fi сетям.

Есть два типа WPS: WPS с пин-кодом из 8 цифр, на клиенте нужно ввести тот же код, что и на точке доступа, и кнопка WPS – нужно нажать кнопку на точке доступа и на клиенте с интервалом меньше двух минут, тогда они соединятся друг с другом.

Точки доступа, у которых включён WPS, уязвимы к атаке брут-форса (перебора) данного ПИНа. После того, как подобран WPS ПИН можно подключиться к точке доступа, а также узнать её WPA/WPA2 пароль. Перебор возможен только на точках доступа, для которых нужно вводить цифры, но невозможен там, где нужно нажимать кнопки.

Всего необходимо перебрать только 11000, что можно сделать за часы-дни.

Для перебора WPS ПИНов используются разные программы, самыми популярными являются Reaver и Bully. В данной инструкции я покажу, как использовать Reaver для взлома Wi-Fi.

Как решить проблему

Проблемы rRalme 5 с Wi-Fi могут быть связаны с низкой скоростью соединения или невозможностью подключения к определенной сети. В обоих случаях мы можем выполнить некоторые проверочные тесты попытаться исправить ошибку.

Обновить устройство

Это первый шаг, который мы должны сделать, прежде чем перетасовать другие варианты. Если наш В Realme 5 есть ожидающие обновления Мы должны обновить его. С момента выпуска на рынок терминал уже получил некоторые исправления для решения проблем, в том числе улучшения в соединяемости. Для этого мы идем к Настройки / Система / Обновления системы МЕНЮ .

Когда Wi-Fi работает на низкой скорости

В этом случае соединение установлено, но скорость не соответствует ожидаемой. И Realme, и пользователи, у которых возникла эта проблема, рекомендуют выполнить следующее тесты, чтобы попытаться решить это.

- Проверьте сигнал WiFi в строке состояния. Мы должны убедиться, что мы находимся в пределах досягаемости маршрутизатора и можем получать сигнал с достаточной интенсивностью.

- Если мы подключены к общедоступной сети Wi-Fi, скорость сети может быть низкой из-за подключения нескольких пользователей. В идеале попробуйте подключиться к другому Wi-Fi и посмотреть, исправлена ли проблема.

- Очистите кэш и ненужные файлы вашего телефона и выполните анализ безопасности.

- Если у нас есть доступ к маршрутизатору, мы должны перезапустить его и повторить попытку

- Убедитесь, что это проблема нашего оператора с возможными сбоями или сетевыми ограничениями в нашем регионе.

Когда мы не можем подключиться к Wi-Fi

- Второй случай более экстремален, поскольку терминал никак не может подключиться к сети Wi-Fi. В этом случае нам также придется проверить несколько ключевых аспектов, чтобы попытаться найти решение.

- Убедитесь, что маршрутизатор включен и вы находитесь в пределах досягаемости.

- Проверьте сеть WiFi на других телефонах. Если другие телефоны не подключаются к этой сети WiFi, проблема заключается в подключении, и мы должны обратиться за помощью к оператору сети.

- Проверьте, правильно ли введен пароль. Если вы не можете подключиться к сохраненной сети Wi-Fi, нажмите «забыть эту сеть», введите пароль еще раз и повторите подключение.

- Перейдите в Настройки / Дополнительные настройки / Диспетчер приложений / Все / Параметры Wi-Fi. Затем удаляем данные из кеша, перезагружаем телефон и пытаемся снова подключиться.

Вернуться к заводским настройкам

Это последний вариант перед тем, как договориться о посещении технической службы в случае аппаратной проблемы. В этом случае мы должны выключить телефон и одновременно нажимать кнопки включения / выключения и уменьшения громкости. Затем мы отпускаем кнопки, когда вы видите логотип Realme. В появившемся меню выберите «Протрите данные», а затем «Форматировать данные» оставить телефон как недавно купленный и проверить, решена ли проблема.

Дополнительная информация

В тех случаях, когда пользовательская сеть подверглась воздействию программы по взлому вай-фай пароля, необходимо протестировать несколько методов на эффективность защиты.

Во-первых, попробовать поменять пароль администратора.

Во-вторых, не передавать информацию по роутеру посторонним непроверенным лицам (повести замену стандартного идентификатора набора услуг).

В-третьих, отключить защищенную настройку tester WiFi WPA или обновить прошивку роутера для избежания внешних атак.

В-четвертых, попробовать изменить сервер по умолчанию на другой DNS-сервер.

Наиболее простым способом является отслеживание сторонних подключений. Если количество пользовательских устройств, работающих на одной сети, не совпадает со списком, полученным после проверки, то на лицо мошеннические подключения.

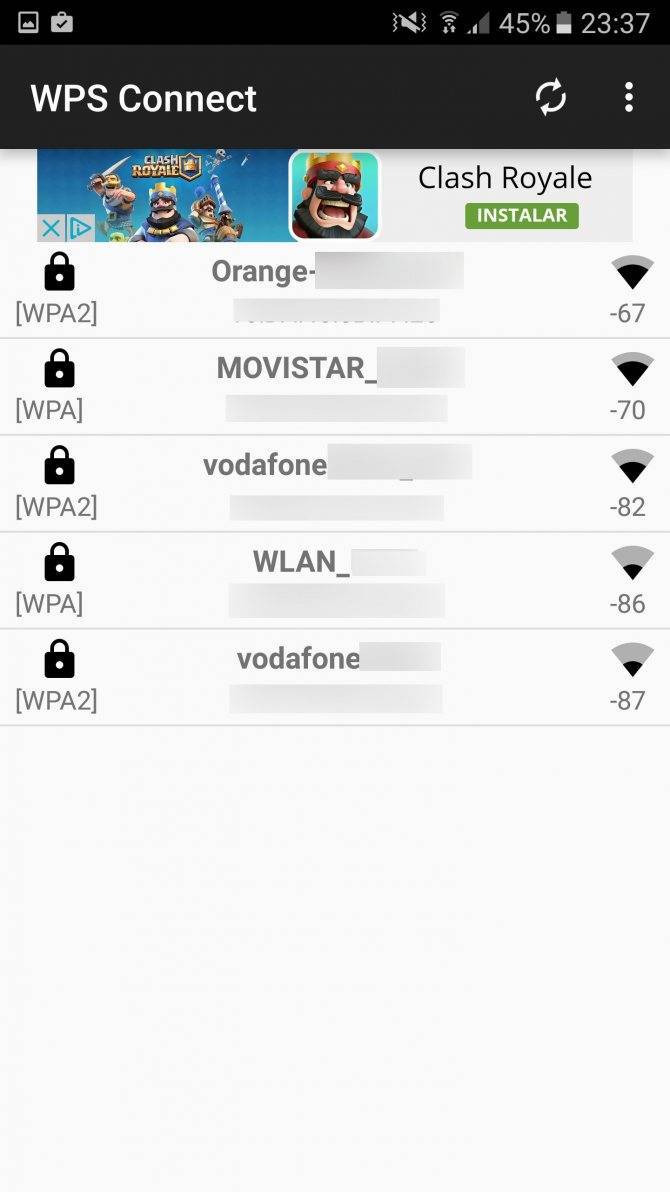

Android приложения для подключения без пароля

Владельцы телефонов часто спрашивают, как подключить соседский Wifi на телефоне Андроид и насколько это реально. В этом разделе подобрано несколько Android-приложений для обнаружения соседского вайфая, подключения к нему и взлому пароля. Работают они так же, как и приложения на операционные системы персонального компьютера. Странно, но для большинства из них требуются версии ОС не выше 4.0. Среди самых популярных можно выделить:

- WPS Connect — программа, работающая в качестве автогенератора паролей. Способна подобрать легкий пароль за пару минут и подключать к сети моментально;

- WiFi You — сборник из более чем нескольких миллионов паролей для беспроводных сетей всего мира;

- WiFinspect — это программа не для новичков. Она позволяет опытным пользователям производить детальный анализ своей и чужих сетей беспроводных сетей Wifi и исправить там все ошибки безопасности;

- WIFI WPS WPA TESTER — программа, позволяющая своровать пароль у пользователей, которые недостаточно сильно защитили свою домашнюю сеть.

Если нет пароля

Такое очень редко попадается, но все еще встречается. Просканируйте весь диапазон соседских сетей, а вдруг среди них есть те, что вообще не используют никаких средств защиты? Там нет WPA2 и даже WEP – просто открытые сети без пароля. Вдруг вам повезет и это тот самый случай?

Тут же можно вспомнить, что многие роутеры имеют возможность подключаться к ним не через стандартный пароль, а через WPS. А некоторые из них включают WPS по умолчанию со стандартным паролем – и тут можно его угадать. Самый простой и частый способ – использование программы Dumpper:

Она как раз сканирует сеть, находит возможно уязвимые роутеры, предлагает для них ПИН-коды по умолчанию из своей сохраненной базы и даже пытается подключиться. Ну а если подключение удалось, то и дело в шляпе. Чтобы было все понятно, предлагаю к просмотру видео:

Программа лишь проверяет ВОЗМОЖНЫЕ пин-коды, но не гарантирует получение доступа. Вообще гарантировать это нельзя даже в сложных технических методах. Но как один из самых простых способов в нашем обзоре, вполне себе пойдет. Если не получилось, едем дальше.

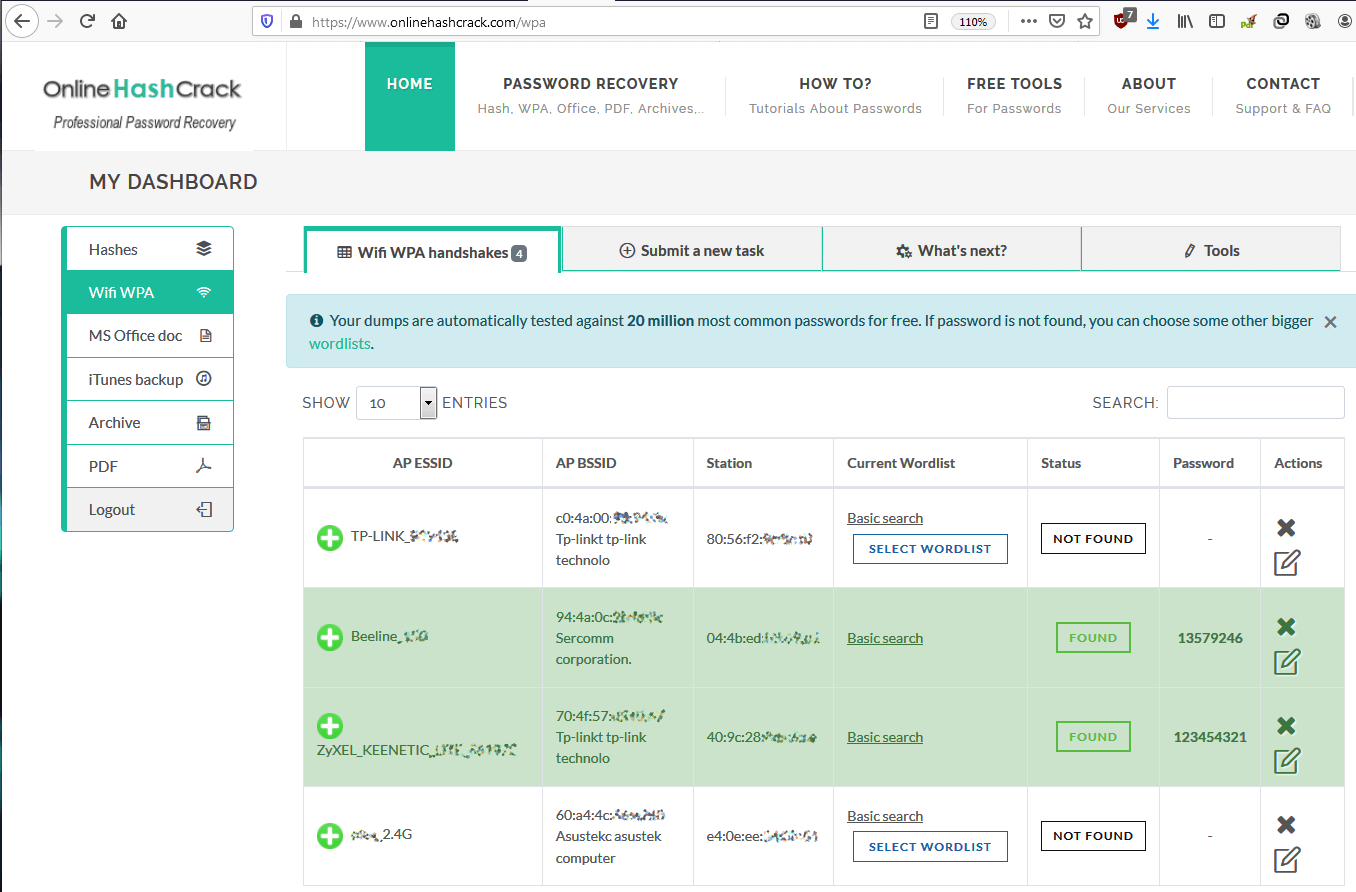

На чем брутить пароли WiFi?

Локально перебирать пароли лучше на десктопном компе с мощной видюхой, а если его нет, воспользуйся онлайновыми сервисами. Бесплатно в них предлагаются ограниченные наборы, но даже их порой достаточно.

Взлом двух паролей WiFi онлайн

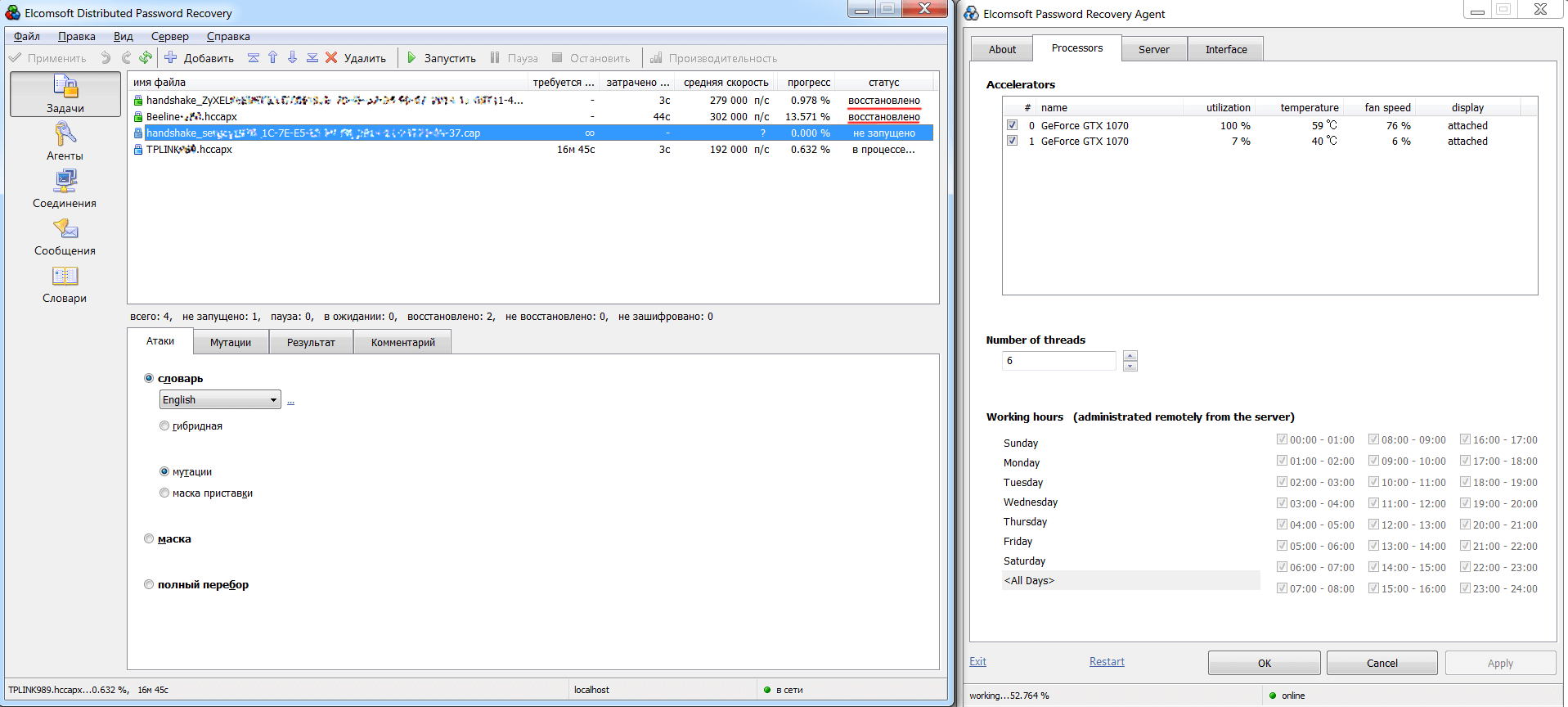

Еще один интересный вариант — использовать сеть распределенных вычислений. Сделать это позволяет, например, Elcomsoft Distributed Password Recovery. Эта универсальная программа понимает десятки форматов паролей и хешей, включая .cap, .pcap и .hccapx. Над одной задачей в ней одновременно могут работать до десяти тысяч компьютеров, объединяя ресурсы своих процессоров и видеокарт.

Распределенный брут хешей WPA

Плюс у нее очень продвинутый подход к словарной атаке. Можно использовать маски, приставки и мутации, фактически расширяя объем словаря в несколько раз.

Почему выполняют атаку по словарю вместо брута?

Ключ WPA(2)-PSK генерируется длиной 256 бит. Число возможных комбинаций (2^256) таково, что даже на мощном сервере с графическими ускорителями потребуются годы для их перебора. Поэтому реалистичнее выполнить словарную атаку.

Обычно Wifite2 делает это сам. После захвата хендшейка он проверяет его качество. Если все нужные данные в нем сохранились, то автоматически запускается атака по словарю wordlist-top4800-probable.txt. Как нетрудно догадаться, в нем всего 4800 самых распространенных паролей.

Он удобен тем, что быстро срабатывает даже на стареньком ноутбуке, однако с большой вероятностью искомой комбинации в этом словаре не будет. Поэтому стоит сделать свой.

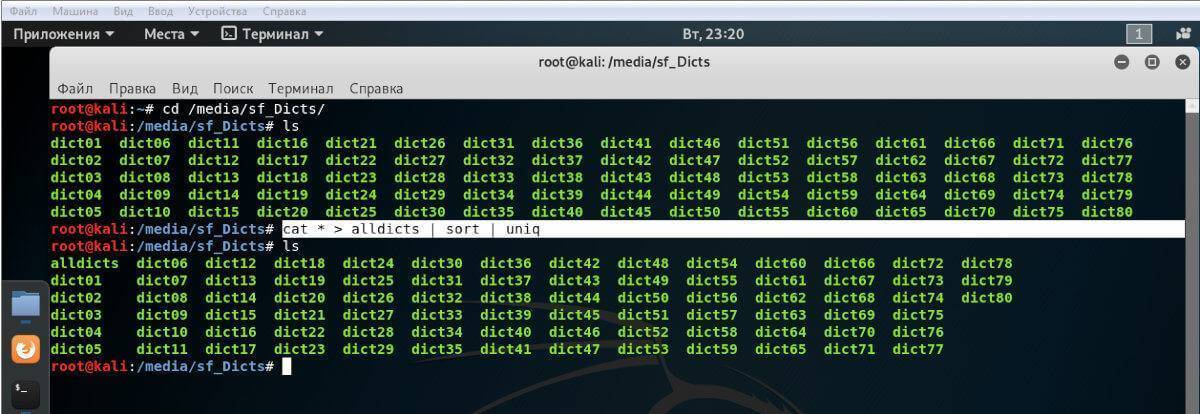

Как составить свой словарь?

Сначала я собрал коллекцию словарей из разных источников. Это были предустановленные словари в программах для перебора паролей, каталог /usr/share/worldlists/ в самой Kali Linux, базы утекших в Сеть реальных паролей от разных аккаунтов и подборки на профильных форумах. Я привел их к единому формату (кодировке), используя утилиту recode. Дальше переименовал словари по шаблону dict##, где ## — счетчик из двух цифр. Получилось 80 словарей.

Объединение 80 словарей, пропуская одинаковые записи

На следующем этапе я объединил их в один, удалив явные повторы, после чего запустил утилиту PW-Inspector для очистки объединенного словаря от мусора. Поскольку пароль для WiFi может быть от 8 до 63 символов, я удалил все записи короче 8 и длиннее 63 знаков.

cat * > alldicts | sort | uniq

pw-inspector -i alldicts -m 8 -M 63 > WPAMegaDict

| 1 2 | cat *>alldicts|sort|uniq pw-inspector-ialldicts-m8-M63>WPAMegaDict |

Затем я подумал, что получился слишком большой файл, который можно сократить сильнее без явного ущерба для эффективности перебора. Вы видели в реальной жизни пароли Wi-Fi длиннее 16 символов? Вот и я не видел.

pw-inspector -i WPAMegaDict -m 8 -M 16 > WPADict_8-16

| 1 | pw-inspector-iWPAMegaDict-m8-M16>WPADict_8-16 |

На файлообменнике Кима Доткома можно (647 Мб в ZIP-архиве, 2,8 Гб в распакованном виде).

Часто задаваемые вопросы:

1) Работает ли этот метод ??

Ответ: Да, это работает, но не во всех типах сетей и маршрутизаторов. Как я упоминал в приведенной выше статье, используя jumpstart, вы можете взломать только маршрутизаторы Wi-Fi, защищенные с помощью wpa/wpa2 — wps enabled

2) Jumpstart показывает, что беспроводная конфигурация не выполнена! что могло быть причиной того, что это не удалось?

3) Взлом с помощью JumpStart Failed, как мне теперь взломать эту конкретную сеть ??

Ответ: Не все Hackson пробуют с первого раза, вам нужно много покопаться, прежде чем пытаться что-то взломать. То же самое. для сетей Wi-Fi. Взломать совсем непросто. Есть много других методов взлома Wi-Fi, но не так много методов, которые работают во всех типах сетей или устройств. Так как это самый простой способ взлома, нам нужно углубиться в более сложные методы взлома Wi-Fi, такие как Evil Twin Attack. См. Эту статью

4) Сети, обнаруженные на вкладке Wifi, но ничего на вкладке WPS, что мне делать?

Ответ: Это не ваша вина, ошибка Дамппера или система. Это произошло из-за того, что рядом с вами нет сетей с поддержкой WPS. Dumpper и Jumpstart не могут взламывать сети с отключенным wps. поэтому вам нужно пойти другим методом взлома Wi-Fi, что означает, что вам нужно немного поработать над KaliLinux, чтобы взломать сеть, даже если это не так просто, как Dumpper. Щелкните здесь, чтобы узнать, что делать, если Dumpperdoes не работает.

5) Могу ли я взломать маршрутизаторы с поддержкой Wi-Fi WPA WPS со своих мобильных телефонов Android?

Ответ: Хорошо, да. Существует множество методов взлома маршрутизаторов с поддержкой Wifi WPA WPA2 WPS с мобильных телефонов Android. Вот руководство по взлому Wi-Fi WPA WPS-маршрутизаторов с Android за 2 минуты.

Заключение

Есть идеи в следующих версиях вывести большинство прописанных в коде настроек в файл настроек и добавить возможность изменять их через интерфейс программы, чтобы пользователи могли сами устанавливать, например, таймауты под свои предпочтения.

Для ускорения автоматизированной атаки Pixie Dust на все точки доступа будет добавлен контроль запущенных процессов и явно бесперспективные атаки будут прекращаться, чтобы быстрее переходить к следующим. Кстати, если вы сидите перед монитором и наблюдаете за работой программы, то при атаках Pixie Dust если одно из окон закрылось, значит атака уже точно не принесёт результатов. Поэтому закрывайте и второе окно, чтобы быстрее происходил переход к следующей ТД.

Алгоритмы генерации ПИНов, а также базу данных известных ПИНов предполагается взять из airgeddon.